Zhakowana przedwczoraj stacja telewizyjna TV5 w reportażu o włamaniu pokazała na antenie swoje nowe hasła do serwisów społecznościowych. Wygląda także na to, że włamywacze użyli do swoich celów wyjątkowo prymitywnych narzędzi.

Wszystko wskazuje na to, że atak na francuską stację telewizyjną, który doprowadził do wyłączenia transmisji jej kanałów, wcale nie musiał być wyrafinowany. Sama stacja kilkanaście godzin później pokazała na antenie swoje nowe hasła a włamywacze prawdopodobnie korzystali z konia trojańskiego napisanego w Visual Basicu.

Nasze nowe hasło to haslodoyoutuba

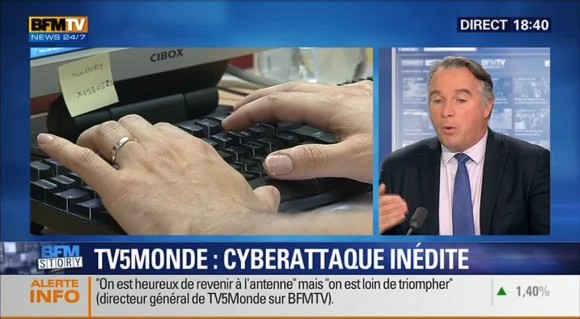

W materiale filmowym innej francuskiej stacji informacyjnej, opisującej wydarzenia w TV5, pojawiła się scena, w której jeden z pracowników stacji opowiada o swoich przeżyciach związanych z atakiem. Stoi on na tle ściany, na której wiszą różne kartki. Na jednej z nich można zauważyć hasła do serwisów Youtube oraz Instagram. To pierwsze można przy użyciu odrobiny wyobraźni odczytać – brzmi lemotdepassedeyoutube, czyli haslodoyoutuba.

Przykład ten wskazuje na co najmniej trzy złe praktyki. Po pierwsze, hasła nie powinny wisieć na ścianie, gdzie może zobaczyć je każdy przechodzący, przypadkowy gość. Po drugie, hasła nie powinny być filmowane przez ekipę telewizyjną. Po trzecie hasła powinny mieć większy poziom skomplikowania. Niestety jak widać kultura bezpieczeństwa informacji jest daleka pracownikom TV5. Co ciekawe, w innym programie również poświęconym temu incydentowi pojawiło się kolejne hasło, na klasycznej żółtej karteczce, wyglądające na hasło konkretnego użytkownika.

Koń trojański w Visual Basicu

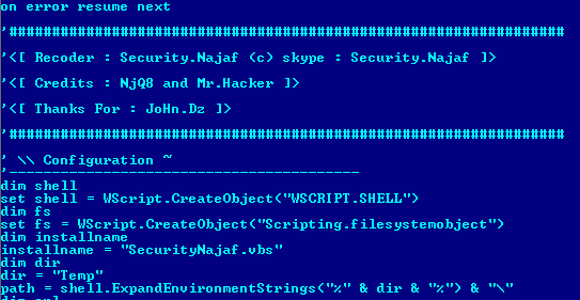

Pojawiają się także pierwsze informacje dotyczące samej techniki włamania i przeprowadzenia ataku na serwery stacji. Serwis Breaking3.0 twierdzi, że jednym z mechanizmów użytych przez włamywaczy był skrypt w Visual Basicu, którego autorstwo można przypisać algierskim miłośnikom podmian cudzych stron WWW. Firma Blue Coat poddała analizie bardzo podobną wersję skryptu, posiadającą zapewne identyczne funkcje.

Skrypt ten działa jako prosty klient botnetu. Może wykonywać takie polecenia jak pobranie wskazanego pliku, jego wykonanie, wykonanie polecenia powłoki oraz ponowne uruchomienie komputera. Wszystko wskazuje na to, że jest adaptacja skryptu znanego jako KJ_W0rm, który z kolei jest modyfikacją bardzo starego narzędzia NJ_W0rm. Programy antywirusowe wykrywają je jako VBS/Jenxcus, a infekcji często towarzyszy również program w .NET o nazwie Bladabindi. Ten program, popularny na Bliskim Wschodzie, z kolei ma większy zakres funkcji – potrafi wykonywać zrzuty ekranu czy kraść loginy i hasła zapisane w przeglądarkach.

Jak na razie wiele wskazuje na to, że atakujący nie musieli popisywać się szczególnymi umiejętnościami, a pracownicy stacji sami pomogli w przeprowadzeniu ataku. Stacja była ostrzegana 2 tygodnie wcześniej przez lokalne służby o infekcji jednego z jej serwerów i planowała przeprowadzenie audytu bezpieczeństwa, lecz najwyraźniej nie był on najwyższym priorytetem. Stacja poniosła poważne straty – do tej pory nie uruchomiła produkcji własnych materiałów, wiemy także, że na początku ataku padł firmowy serwer pocztowy. Wygląda jednak na to, że szkody, poczynione przez włamywaczy, są mniejsze niż w przypadku Sony Pictures.

Komentarze

-Adam jakie macie hasło do Youtuba?

-Inne!

No to dobre hasło – ma trzy grupy znaków (wielka litera, małe litery, znak specjalny !) :D

Ocena niedostateczna!

Nie jest dobre, bo jest słownikowe.

Nawet gdyby zawierało tylko niepełny „urwany” wyraz, to nadal jest to hasło słownikowe i dlatego niebezpieczne.

Optymalne hasło, to ułożyć własny alfabet, wymyślić jakiś łatwy do zapamiętania zwrot, potem szyfr Cezara z własną deltą i już mamy całkiem dobre hasełko.

Nie zauważyłbyś ironii nawet jakby cię kopnęła w tyłek, hmm? =]

@Duży Pies

…a później poddać go gpg z własnym kluczem i uuencode (bez nagłówków) oraz oczywiście wpisywać wyłącznie z pamięci i nie zapisywać tego hasła nigdzie…. ;>

Z drugiej strony kiedyś takie hasła były fajne, bo były tak banalne i oczywiste, że nikt nie brał ich na poważnie… ;>

Trojan w .NET… litości :(

A co? Tylko te w assemblerze się liczą…? ;>

Jeśli kiedyś będę udzielał jakiegoś wywiadu zapiszę jakiś losowy(banalny) ciąg znaków, podpiszę hasło do [jakiś serwis] dopiszę login i będę czekał na komentarze ;D

Kumpel kiedyś w telefonii komórkowej ustawił sobie hasło abonenckie „zapomniałem”..

Zawsze przez telefon musiał 3 razy wyjaśniać, że to hasło a nie że go zapomniał..

A świstak siedzi i zawija…

„Moje hasło brzmi 'zapomniałem'” i po kłopocie.