Czasami widząc niektóre błędy w popularnych serwisach łapiemy się za głowę i sprawdzamy, czy na pewno mamy już rok 2017 i wyedukowanych programistów. Niestety najwyraźniej tak w tym przypadku nie było.

Jeden z naszych Czytelników (dzięki Witek!) zauważył w serwisie OLX błąd tak trywialny, że aż przez chwilę nie wierzyliśmy, że prawdziwy. Niestety nasza weryfikacja wykazała, że faktycznie każdy zarejestrowany użytkownik OLX mógł bez żadnego wysiłku pobierać wiele faktur innych klientów.

Błąd z programistycznego przedszkola

Zarejestrowany klient OLX może wejść do zakładki „płatności”, gdzie znaleźć powinien swoje faktury (o ile takie otrzymał). Link umożliwiający pobranie faktury wygląda tak:

https://www.olx.pl/mojolx/geteinvoice/?id=xxxxxxx

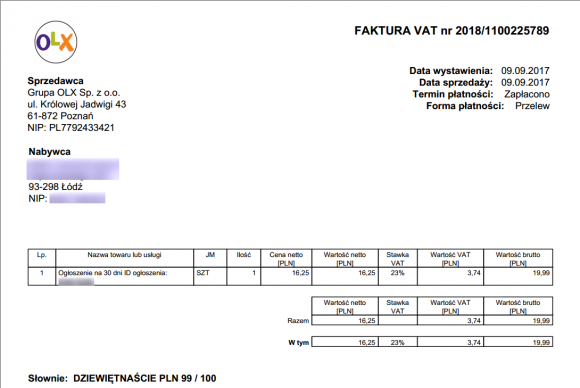

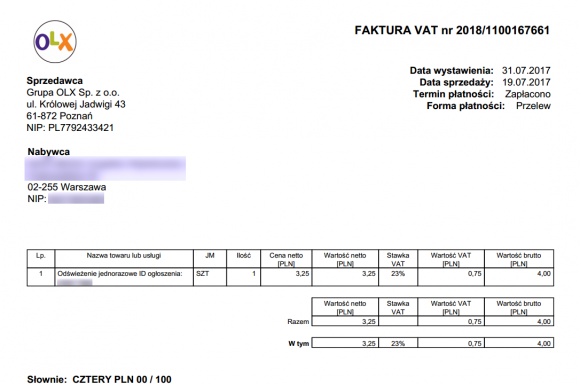

Domyślacie się już na czym polegał problem? Tak, naprawdę. Wystarczyło podmienić ID faktury, by zobaczyć inną. Na 5 losowo wybranych innych ID trafiliśmy wszystkie 5… Poniżej dwa przykłady dokumentów, które mogliśmy pobrać.

Dobre i złe wiadomości

Dla większości użytkowników OLX dobrą wiadomością jest to, ze jeżeli nie dostali nigdy żadnej faktury (nie płacili za usługi) to ich dane w tym incydencie nie mogły zostać ujawnione. Dobrą wiadomością jest także to, że – o ile byliśmy w stanie sprawdzić – w dokumentach, które mogły zostać ujawnione, znajdowały się jedynie dane korespondencyjne klientów OLX, a nie było np. adresów email. To zdecydowanie zmniejsza prawdopodobieństwo wycelowanych ataków np. phishingowych w oparciu o wykradzione informacje.

Drugą dobrą wiadomością jest czas reakcji serwisu. Po próbie znalezienia bezpośredniego namiaru w gronie znajomych o 14:20 poprosiliśmy o pomoc na Facebooku. Po 43 minutach, mimo niedzieli, odezwał się do nas jeden z administratorów. O 15:11 przesłaliśmy szczegóły problemu, a o 15:55 problem był już tymczasowo rozwiązany przez blokadę feralnego adresu. Takiego czasu reakcji niejedna firma może OLX pozazdrościć.

Złą wiadomością jest niestety sam fakt wystąpienia tak trywialnej podatności. Iterowanie numeru pobieranego pliku to jeden z podstawowych testów, który prawie każdy miłośnik bezpieczeństwa przeprowadza okazjonalnie w odwiedzanych serwisach. Jest więc całkiem prawdopodobne, że błąd mógł zostać już przez kogoś odkryty. Mamy nadzieję, że więcej na ten temat będziemy mogli się dowiedzieć w przyszłości. Tymczasem równie ekspresowo co zablokowanie możliwości odczytywania obcych faktur zareagował dział PR, który odpowiedział na nasze pytania:

1. Od kiedy błąd istniał w serwisie.

Błąd mógł być w systemie od jakiegoś czasu, ale dopiero dzięki zgłoszeniu od redakcji dowiedzieliśmy się o nim. Bezpieczeństwo danych użytkowników traktujemy priorytetowo i natychmiast zablokowaliśmy możliwość korzystania z tej funkcji.

2. W jaki sposób został wprowadzony.

Podejrzewamy, że błąd mógł się pojawić podczas wprowadzania zmian w systemie odpowiedzialnym za wystawianie faktur w naszym serwisie.

3. Czy były obserwowane próby jego wykorzystania.

Jest jeszcze za wcześnie by móc ustalić, czy były próby wykorzystania tego błędu. W ciągu najbliższych dni będziemy to sprawdzać. Obecnie pracujemy nad tym, by jak najszybciej przywrócić funkcję pobierania faktur naszym użytkownikom.

Bug bounty bez bounty nie pomogło

Co ciekawe OLX jest jedną z niewielu polskich firm, które posiadają program bug bounty. Co prawda zawiera on bardzo wiele wykluczeń i ograniczeń, ale jest. Jego największym ograniczeniem jest jednak brak jakichkolwiek nagród dla zgłaszających błędy – czyli takie bug bounty bez bounty. Co prawda w tym wypadku brak nagrody nie był przyczyną tego, że raport trafił właśnie do nas, ale może warto rozważyć dalszy rozwój projektu i świecić przykładem na polskim rynku.

Choć błąd w aplikacji był trywialny, to jednak ktoś go popełnił, ktoś przetestował i ktoś wdrożył. Jeśli chcecie, by Wasz zespół takiej wpadki uniknął, to wyślijcie ich na nasze szkolenie z bezpieczeństwa aplikacji WWW – już w październiku i w listopadzie w Warszawie.

Czas trwania: 3 dni (21h), Prowadzący: Adam z z3s, Przemysław Sierociński

Liczba uczestników: maksymalnie 12 osób, cena: 3900 PLN netto

Komentarze

Jak widać mogły być dostępne dla każdego także numery NIP.

Szczęście że zawsze unikam wystawiania faktur i e-płatności na tego typu portalach.

zdradzę ci sekret:

tutaj masz stronę, na której są NIPy każdej firmy:

https://wyszukiwarkaregon.stat.gov.pl/appBIR/index.aspx

a tutaj masz wiele więcej i w dodatku można szukać po miastach, kodach PKD itp.

https://prod.ceidg.gov.pl/CEIDG/CEIDG.Public.UI/Search.aspx

:)

NIP nie jest żadną tajemnicą.

Dodajmy jeszcze dwa sekrety:

1. Ten komentarz Grzegorza to zwykłe trollowanie.

2. „numer NIP” to oczywisty i popularny błąd.

a nawet jakby byl email. to co z tego…dostane katalog parowek najwyzej ?

Akurat nip nie jest żadną dana niejawną

Bo teraz każdy byłe code monkey ma na wizytówce „jestę deweloperę”.

„ktoś przetestował”

xDDDD

Stażystki za minimalną krajową w ramach programu wyrównywania szans płci w IT. O ile w ogóle.

To nigdy nie była branża traktowana poważnie, ale to co się odwala ostatnio to już naprawdę woła o pomstę do nieba.

OLX nie jest „polską” firmą tylko częścią międzynarodowej grupy.

OLX nie jest „polską” firmą, tylko częścią międzynarodowej grupy.

„Błąd mógł być w systemie od jakiegoś czasu, ale dopiero dzięki zgłoszeniu od redakcji dowiedzieliśmy się o nim. ”

Genialna odpowiedz…nie potrafia znalezc fragewntu w kodzie zrodlowym ktory to powoduje i sprawdzic kiedy ja dodano i wdrozono na produkcje?

„Podejrzewamy, że błąd mógł się pojawić podczas wprowadzania zmian w systemie odpowiedzialnym za wystawianie faktur w naszym serwisie.”

Podejrzewaja ze wprowadzili blad jak robili zmiany…mistrzowie odpowiedzi…

No właśnie albo śpieszyli się bardzo z odpowiedzią i dział PR nie dostał wymaganych informacji od działu developerskiego… albo błąd jest na produkcji długo i lepiej nie podawać daty.

nie nie moga tylko nie chca – od tego jest PR ;-)

A mogło być tak pięknie, płacili by to fix odbył by się w tajemnicy, a tak siara na cały kraj, cóż, pazerni ludzie 2x tracą

Czy jesteście zainteresowani sprawdzeniem kolejnego błędu Olx.

Zgłaszałam kilka razy odzewu brak, Olx nawet nie archiwizuje wiadomości do obsługi nie przesyła kopi na maila.

Wiec nie ma dowodu że coś wysłaliśmy.

Błąd dotyczy płatności ,mimo sporej liczby transakcji za wystawione ogłoszenia płatności w zakładce brak. Nie ma także takiej zakładki jak jest w FAQ olx płatności jest zakładka historia płatności. Także miesiąc dobiegł końca a możliwości wystawienia faktury za zapłacone usługi nie otrzymałam. Teraz nie mam możliwości rozliczenia się konta firmowego. Czyli mój pracodawca może zarządzać idę mnie zwrotu tych płatności.