Tylna furtka w chińskich kardiomonitorach używanych w polskiej służbie zdrowia – brzmi poważnie, prawda? Krzykliwe nagłówki same się nie napiszą, prawda leży jednak w nieco innym miejscu, albo przynajmniej nie jest taka oczywista.

Jeśli poprosimy: „Podaj kraj, z którego pochodzi urządzenie z wbudowaną tylną furtką – masz jeden strzał”, to pewnie większość z Was bez szczególnego wahania wskaże Chiny. Nic więc dziwnego, że bardzo poważnie brzmiące ostrzeżenie wydane przez amerykańską Agencję Cyberbezpieczeństwa Infrastruktury (CISA) spotkało się z wieloma kiwającymi głowami, powtarzającymi „a nie mówiłem”. Przed czym ostrzegają Amerykanie?

Samo urządzenie, którego dotyczy problem, to kardiomonitor Contec CMS8000, sprzedawany w Polsce także jako Epsimed MN-120. Co dla nas ważne, nie jest to urządzenie w Polsce nieznane – patrząc na liczbę dystrybutorów, można się spodziewać, że pracuje w niejednej placówce ochrony zdrowia.

Urządzenie może monitorować rytm pracy serca, poziom tlenu we krwi, ciśnienie tętnicze, liczbę oddechów na minutę, temperaturę ciała i kilka innych parametrów naraz. Posiada funkcję alarmów dźwiękowych i wizualnych oraz możliwość podłączenia do centralnego systemu monitoringu. Gdzie zatem tkwi problem?

Alarm, tylna furtka, kradzież danych, ioioio

CISA informuje, że otrzymała zgłoszenie od badaczy, którzy odkryli niepokojące funkcje urządzenia. Po pierwsze, w domyślnej konfiguracji próbuje ono wysłać dane monitorowanego pacjenta na adres IP 202.114.4.120, należący do sieci zarządzanej przez Uniwersytet Tsinghua, jedną z najlepszych chińskich uczelni wyższych. Próbuje się z tym IP komunikować za pomocą standardowego protokołu HL7, używanego do wymiany danych medycznych.

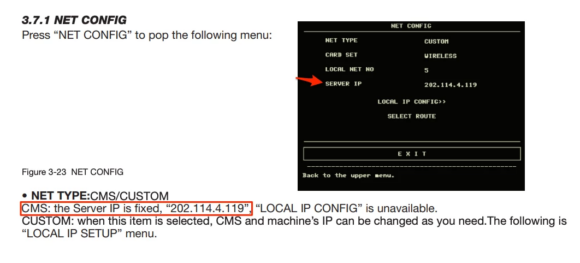

Po drugie, urządzenie potrafi połączyć się także z innym adresem IP z tej samej podsieci, 202.114.4.119. Na tym serwerze z kolei szuka udziału sieciowego NFS, z którego próbuje pobrać pliki, by wgrać je w miejsce dotychczas posiadanego oprogramowania.

Co oznaczają oba powyższe ustalenia? Po pierwsze, ktokolwiek kontroluje 202.114.4.120, może odbierać dane pacjentów takie jak imię, nazwisko, przypisany lekarz oraz dane medyczne – w zasadzie na żywo z niezliczonej liczby urządzeń na całym świecie. Po drugie, ktokolwiek kontroluje 202.114.4.119, może podmienić oprogramowanie kardiomonitorów na swoje, dowolnie zmodyfikowane. Brzmi niedobrze, prawda? Ale na szczęście to nie jest cała prawda.

Chwileczkę, to trzeba usiąść na spokojnie

Na szczęście nie wszyscy wpadli od razu w panikę. Badacze z firmy Claroty, zajmującej się między innymi bezpieczeństwem urządzeń medycznych, musieli być solidnie zaskoczeni, czytając raport CISA. Pracownicy tej firmy w październiku 2022 zaprezentowali omawiane podatności na konferencji – poniżej widzicie nagranie tej prezentacji. Polecamy film, prezenter nawet podpina się do monitora na żywo – zarówno ciśnieniomierzem i czujnikiem saturacji krwi, jak i konsolą z rootshellem – a następnie fałszuje odczyty, pokazując, że wcale nie widać, że jest zestresowany w trakcie pokazu na żywo. Kluczowa akcja zaczyna się około 13 minuty, a w 16 minucie odpala się jeszcze ransomware.

(Z uwagi na naszą troskę o Waszą prywatność, materiały zewnętrzne wczytują się, dopiero gdy sami o tym zadecydujecie – zatem by obejrzeć film, możecie albo przejść na YT, albo uruchomić poniższy odtwarzacz).

W trakcie tej prezentacji badacze nie omówili szczegółów odkrytych podatności, za to opisali je w swoim artykule, opublikowanym kilka dni temu.

Artykuł potwierdza ustalenia opublikowane przez CISA, ale dodaje do nich ważny kontekst i stawia pod znakiem zapytania wnioski oryginalnego raportu.

To nie do końca tak

Po pierwsze, trudno nazwać tylną furtką funkcję, która jest opisana w dokumentacji urządzenia. Sprawdźcie sami – liczne podręczniki użytkownika wskazują omawiane adresy IP jako domyślną konfigurację i opisują, jak zmienić ten adres IP w ustawieniach, by podłączyć urządzenie do centralnego systemu monitoringu.

Głupi pomysł, by domyślnie ustawić adres IP dostępny publicznie – zdecydowanie tak. Tylna furtka – no niespecjalnie. Niestety nie znaleźliśmy nigdzie informacji, czy na adresie 202.114.4.119 kiedykolwiek była wystawiona usługa HL7, która mogła zbierać dane z urządzeń uruchomionych w domyślnej konfiguracji i podłączonych do internetu – może Wam się uda.

Po drugie, trudno nazwać tylną furtką funkcję aktualizacji, która wymaga naciśnięcia guzika na obudowie urządzenia. Tak, w kodzie znajduje się mechanizm aktualizacji oprogramowania z adresu IP w Chinach, ale aby go uruchomić, należy w momencie uruchamiania urządzenia nacisnąć odpowiedni przycisk. Co więcej, badacze potwierdzili, że serwer pod adresem 202.114.4.120 nie wystawia usługi umożliwiającej pobranie plików z aktualizacją. Głupi pomysł na mechanizm aktualizacji? Zdecydowanie tak, szczególnie że użyty protokół jest podatny na ataki wstrzykiwania ruchu (MiTM). Tylna furtka wymagająca fizycznego dostępu do urządzenia, by ją aktywować? Chyba niekoniecznie.

Co robić, jak monitorować?

Jakby problemów było mało, inny badacz, Alex Matrosov, znalazł w kodzie kardiomonitora dużo więcej podatności. Warto zatem zastosować się do porady, bardzo szybko i sprawnie opublikowanej przez odpowiedni zespół, czyli CSIRT CeZ, i odłączyć wspomniane urządzenie od internetu. To chyba w ogóle dobry pomysł, by urządzenia podłączone do pacjentów nie były jednocześnie podłączone do publicznej sieci, jeśli nie jest to absolutnie niezbędne. Można zatem przyjąć, że szpitale, które wdrożyły dobre praktyki i korzystały z urządzeń, pozwalając im tylko na ruch w sieci wewnętrznej (lub nie pozwalając wcale na połączenia sieciowe), zapobiegły opisywanym wyżej ryzykom, zanim się o nich dowiedziały.

Epilog

Nie każda tylna furtka jest tylną furtką. Czy gdyby odkryto podobny problem w urządzeniu np. produkcji japońskiej albo fińskiej, problem zostałby sklasyfikowany tak samo? To pokazuje, jak trudna jest nasza branża, gdzie często trudno odróżnić błędy od celowego działania, a wszystko na dokładkę gmatwa geopolityka. Tym cenniejsze są rzetelne i dogłębne badania problemów, takie jak cytowany raport Claroty. Szkoda tylko, że nie został opublikowany 2 lata wcześniej, oszczędziłby kilku clickbaitów.

Komentarze

+1

Bardzo ładnie opisane, daje do myślenia pelikanom łykającym.

Ale czemu producent nie zostawił pustych miejsc na adresy IP, to ja nie wiem.

Można się tylko domyślać.

Sama otrzymana zdalnie informacja, gdzie ich sprzęt w danej chwili pracuje, to też ważna rzecz. Można ją wykorzystać np. by serwer na uniwersytecie Tsinghua dał odpowiednią odpowiedź na request, a w reakcji na tę odpowiedź monitor uruchomi nieudokumentowaną funkcję w firmware. Nieudokumentowaną, ale znaną chińskiemu rządowi, który działa bez moralnych skrupułów od 1949 roku.

Czemu takie urządzenia mają dostęp poza podsieć