Wiele razy słyszeliśmy o rzekomych atakach na systemy różnych instytucji, które miały za zadanie ukryć przebieg zupełnie innych wydarzeń. Rzadko jednak dowody były tak przekonujące jak właśnie teraz.

Banco de Chile nie należy do małych instytucji finansowych. Kilka miliardów dolarów przychodu, ponad dziesięć tysięcy pracowników, kilkaset oddziałów i dwa tysiące bankomatów. Oraz dziesięć tysięcy komputerów – wszystkie unieruchomione na skutek tajemniczego ataku.

Ciemność, widzę ciemność, ciemność widzę

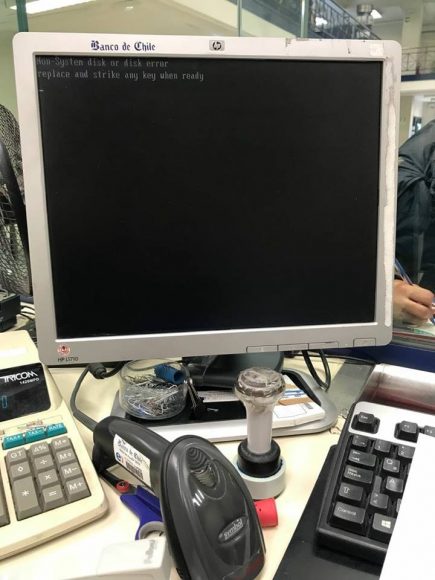

24 maja rano przed oddziałami Banco de Chile w całym kraju ustawiały się kolejki klientów i czekały, kiedy systemy informatyczne ponownie będą dostępne. Czekały bezskutecznie, ponieważ ekrany komputerów we wszystkich oddziałach były czarne – widniał na nich tylko mały biały komunikat informujący o problemach z dyskiem systemowym.

Bank tego samego dnia przyznał, że ma problemy i rekomendował klientom korzystanie z usług bankowości online oraz mobilnej, a także bankomatów. Te akurat działały.

Bank zadbał o wygłoszenie Mantry Wszystkich Bankowców, czyli „środki klientów były, są i pozostają bezpieczne”.

Analiza incydentu

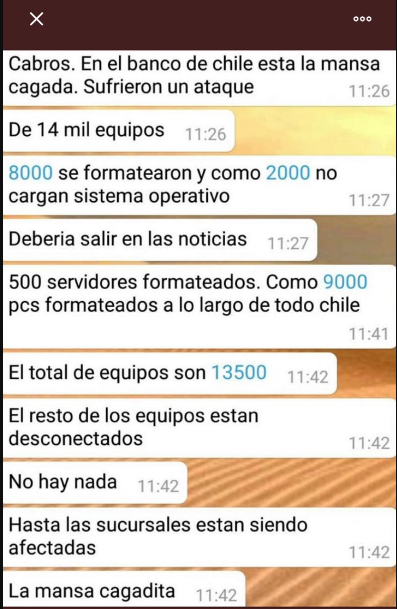

Wygląd ekranu komputera w oddziale banku wskazuje, że coś uszkodziło sektory rozruchowe dysku. Po kilku dniach szperania po sieci znaleźliśmy ślady wskazujące, że faktycznie doszło do masowego uszkodzenia dysków w tysiącach komputerów. Na lokalnym forum natrafiliśmy na zrzut ekranu rozmowy z kimś, kto wydaje się mieć wiedzę o wydarzeniach wewnątrz banku. Osoba ta twierdzi, że 9000 komputerów i 500 serwerów uległo awarii na skutek ataku.

Te informacje pokrywają się z danymi, które posiadamy z innych źródeł. Banco de Chile potwierdził atak wirusa, jednak nie podał żadnych dodatkowych informacji.

Firma Trend Micro opublikowała porządną analizę pliku, który miał dokonać zniszczeń na bankowych komputerach. My również analizowaliśmy plik powiązany z tym atakiem i możemy potwierdzić, że było to trywialne narzędzie, nadpisujące kilka początkowych sektorów dysku i wymuszające restart komputera. Nic wyrafinowanego. Według naszych informacji złośliwy program został rozesłany za pomocą mechanizmów aktualizacji programu antywirusowego.

Zasłona dymna

Po co ktoś miałby uszkadzać tysiące komputerów banku? Szukaliśmy kolejnych wskazówek i natrafiliśmy na wpis lokalnego dziennikarza, który informuje, że z banku w trakcie ataku wirusa zniknęło 11 milionów dolarów. Inne źródła wskazują na sumę jeszcze wyższą.

https://twitter.com/repohlhammer/status/1000496311169363970

Co prawda dziennikarz wskazuje na sprawców wewnątrz banku, jednak według naszych informacji na serwerach banku znaleziono ślady wskazujące na zestaw narzędzi używanych przez grupę Lazarus – tę samą, która nie tak dawno skutecznie hakowała polskie banki za pomocą strony Komisji Nadzoru Finansowego. Z kolei Trend Micro wskazuje, że już w styczniu obserwował inny wariant programu uszkadzającego dyski, powiązany ze sporym atakiem w Meksyku, w którym przestępcom prawie udało się wyprowadzić z banku ponad 100 milionów dolarów. Brzmi ciekawie.

Komentarze

„z banku w trakcie ataku wirusa zniknęło 11 milionów dolarów”

Coś więcej o tym jak to wymazanie MBR w dyskach 10k komputerów (zapewne końcówek) sprawia że znika 11 milionów $?

Najpierw się włamali ukradli pieniadze, a potem wprowadzili wirusa aby ukryć ślady kradzieży.

Nawet jak zrobisz fraud z lokalnego kompa, to i tak wszelkie commity i logi pozostają na serwerach transakcyjnych/bazodanowych (inne cyfrowe artefakty znajdą się np. na urządzeniach sieciowych). Więc zamazanie MBR dysku na końcówce nie sprawi że zniknie ślad po fraudzie. Co najwyżej opóźniasz dotarcie do prawdy, ale jej nie ukryjesz. Według mnie to prymitywna złodziejska metoda, choć na chwilę była skuteczna.

Chodzi tylko o opóźnienie wykrycia nadużyć, bo to wszystko, czego złodzieje potrzebują by skok się udał. Najczęściej wpadali bo ktoś się zorientował że dzieje się coś niedobrego.

Reasumując, modus operandi to fraud i opóźnienie wykrycia.

Szkoda że nie opisano detalicznie samego mechanizmu fraudu, bo on jest tu najciekawszy. Plus to jak (nie)zareagowały bankowe systemy antyfraudowe, skoro jednocześnie w (krótkim?) okresie czasu hosty łączące się z serwerami transakcyjnymi przestały działać pod wpływem wymazania MBR w HDD.

Case ciekawy i warty analizy jako nauczka na przyszłość.

To obciach dla cyberglin żeby było 1:0 dla złodziejstwa.

Czyli to było coś jak MEMZ? Nadpisany MBR i restart? Bardzo wyrafinowane ;)

Albo też chodzi o odwrócenie uwagi informatyków/administratorów tego banku od szukania włamania w logach, tylko zajęcie się usuwaniem awarii na tysiącach komputerów. W tym czasie przestępcy spokojnie opuszczą ten kraj i przez nikogo nie poszukiwani zaszyją się gdzieś w bezpiecznym miejscu.

Cóż za aronia, a może po prostu zablokowanie komputerów pracownikom miało dac czas atakującym na wypranie skradzionych pieniedzy?

I dlatego pieniądze trzyma się w skarpecie, a dokładniej – w noszonej przez miesiąc skarpecie. ;)

„Złośliwy program został rozesłany za pomocą mechanizmów aktualizacji programu antywirusowego” a konkretnie to który antywirus ma takie dziury i dlaczego system nie broni się przed grzebaniem w mbr

Żaden. Po prostu jako nową wersję AV podkłada się złośliwy program i sobie leci na stacje. A żaden system nie broni się przed grzebaniem w MBR.

A podpisywanie binarek?

Przecież naprawa sektora rozruchowego to żaden problem. Chyba że czegoś nie wiemy. Niby w jaki sposób to miało ukryć prawdziwy atak. Dane na dyskach nadal są dostępne. Coś mi umyka?

Skoro wszyscy zajęci mega awarią, to nikt nie pilnuje transferów wychodzących z systemów. Albo pilnowałby, gdyby jego stacja działała… Wystarczy 1 dzień, by pieniądze schować. Szybka reakcja obsługi mogła zatrzymać przelewy.

Ahh, czyli mi umknęło. Myślałem o ukrywaniu samego faktu wystąpienia ataku, a nie pomyślałem przykryciu wyprowadzenia gotówki. Moje przeoczenie.

Jest też możliwość (co prawda nie ma o tym ani słowa w artykule), że dyski były zaszyfrowane. Wtedy napisanie ich w odpowiednim miejscu może spowodować, że nic się już z nich nie odczyta, albo odczytanie zajmie spooooro czasu.

O! Wreszcie widzę inną marke monitora. :)

HP to dosyć popularna marka ;)

Ukradli pieniądze i je gdzieś przelali. Z tamtego banku nie wyciągną pieniędzy szybko, więc jest ślad. Jeden telefon i transfer da się zatrzymać. No chyba, że przelali pieniądze … i sami je później wydrukowali?. Ja chcąc kiedyś przelać w PKO BP 20 tys. zł online musiałem czekać na weryfikacyjne połączenie telefoniczne z banku, gdzie konsultant pytał się mnie czy ja to ja i czy chcę przelać taką kwotę na wskazany rachunek. A tu 11 mln ot tak przelali, dziwne?.

Nikt o zdrowych zmysłach okradajac bank na taką sumę nie wyśle 11 milionów w jednej transzy na swoje konto prywatne.

Tego typu operacje się planuje na miesiące/lata wstecz, a pieniądze wypływają w kilkuset/kilku tysiącach drobnych transz przez wcześniej przygotowane muły, żeby ostatecznei skończyć w bankach gdzie nie obowiązuja antyfraudowe umowy międzybankowe, ewentualnie kończą jako bitcoiny

1. Czy da się na VirusTotal sprawdzić wyniki skanowania pliku w momencie gdy został on wrzucony, a nie na podstawie ostatniej analizy? Chodzi o to, że chciałbym zobaczyć, które programy antywirusowe od razu wykryły tego wirusa jako zagrożenie, a które dopiero po pewnym czasie.

2. „Według naszych informacji złośliwy program został rozesłany za pomocą mechanizmów aktualizacji programu antywirusowego.” – czy wiadomo coś więcej na ten temat? Jak atakujący tego dokonali i z jakiego oprogramowania antywirusowego korzysta bank?

Czemu te arty są jakieś takie niedokonczone? Czytam już któryś z rzędu, ciekawe informacje, ciekawie się zaczyna i nagle bum, koniec zakonczony: „brzmi ciekawie”. Coś jak wpisy na twicie. Kiedyś chyba były rzetelniej te „newsy” prezentowane…

Pozdrowienia

Dokończ, chętnie opublikuję. Firmy niechętnie ujawniają ciekawe informacje. Jak jakieś masz to się podziel :)