Czy polski cyber jest lepszy od czeskiego? Najwyraźniej w niektórych obszarach procentują doświadczenia zebrane w poprzednich latach, ponieważ w dwóch podobnych atakach na ministerstwa spraw zagranicznych to Polacy poradzili sobie lepiej.

Czeski minister spraw zagranicznych Lubomír Zaorálek poinformował, że na skutek włamań do jego skrzynki pocztowej oraz skrzynek jego najbliższych współpracowników wykradzione zostały tysiące wiadomości i dokumentów. Całkiem niedawno celem podobnego ataku było polskie MSZ, jednak według dostępnych informacji atak został szybko wykryty i nie doszło do incydentu na taką skalę jak w Czechach.

Czeski film

Według czeskich źródeł skutecznie zaatakowane zostały skrzynki zwykłych pracowników czeskiego MSZ, członków kierownictwa ministerstwa a także samego ministra. Ministerstwo oficjalnie mówi, że ataki miały miejsce w ostatnich tygodniach a problem został zidentyfikowany dopiero niedawno. Jednocześnie inne artykuły wskazują, że ofiarami mogli być także czescy ambasadorowie a najstarsze ślady nieuprawnionego dostępu do poczty ministerstwa sięgają września 2016. Podejrzewamy, że aktualna afera sprawiła, że ktoś zaczął w końcu przeglądać logi dostępu i znalazł niejedną anomalię. Wiadomo, że włamywacze wykradli dużo danych, lecz do tej pory nie udało się określić, jakie straty poniesiono. Choć kierownictwo ministerstwa zapewnia, że atak dotyczył tylko jawnej części sieci i na tej podstawie twierdzi, że nie wyciekły żadne dokumenty objęte klauzulami poufności, to znając życie możemy się spodziewać, że w skrzynkach pracowników mogły być dokumenty o przeróżnych klauzulach. Czeskie media określają atak największym incydentem tej kategorii w historii Czech, chociaż wycieki ze skrzynki ministra zdarzyły się już np. w roku 2015, kiedy to część jej zawartości wylądowała na prawicowym portalu. Oczywiście minister określił atak jako „sofistikovaný” (czyli wyrafinowany) – nikt nie przyzna się, że włamywacz nie musiał się specjalnie wysilać.

Tymczasem w Polsce

Dwa dni temu Rzeczpospolita napisała o atakach na polski MSZ, podczas kiedy czytelnicy Weekendowej Lektury link do tej informacji mogli znaleźć już 6 stycznia. Niektóre szczegóły tego ataku ujawniła firma Prevenity, pomagająca chronić systemy MSZ, inne mogliśmy niedawno znaleźć w raporcie zespołu Talos firmy Cisco. Co zatem wiadomo o ataku na polski MSZ?

Atak był dobrze przygotowany. Kilku pracowników MSZ otrzymało wiadomość poczty elektronicznej. Wiadomość pochodziła z serwera pocztowego ministerstwa spraw zagranicznych jednego z krajów Ameryki Łacińskiej i dotyczyła oświadczenia sekretarza generalnego NATO. Atakujący faktycznie postarali się, by zwiększyć szansę powodzenia ataku. Przede wszystkim wybrali bardzo wąską grupę docelową, by utrudnić wykrycie ataku i zmniejszyć prawdopodobieństwo, że jeden z odbiorców rozpozna atak i zgłosi go działowi bezpieczeństwa. Po drugie użyli serwera innego, zagranicznego ministerstwa, by zwiększyć wiarygodność wiadomości – musieli wcześniej uzyskać do niego nieautoryzowany dostęp i uznać, że warto go „spalić” w ataku na cenniejszy cel. Po trzecie termin ataku też nie był przypadkowy. Wiadomości wysyłane były w okresie między Bożym Narodzeniem a Nowym Rokiem, dzięki czemu atakujący liczyli zapewne na mniejszą uważność odbiorców i mniej liczną obsadę zespołu reagowania na incydenty. Po czwarte treść wiadomości była wiarygodna – załącznik zawierał prawdziwe oświadczenie sekretarza generalnego NATO po spotkaniu rady NATO-Rosja, które odbyło się kilka dni wcześniej.

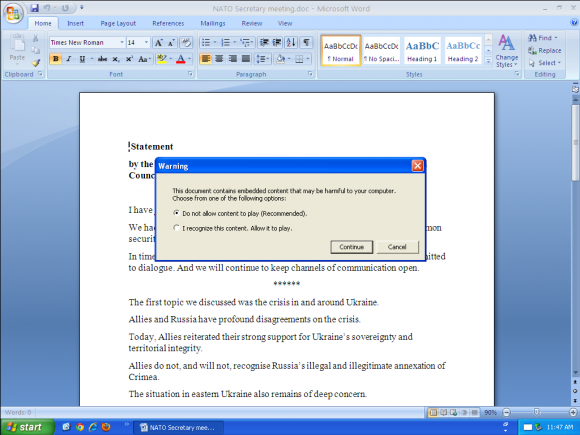

Do wiadomości dołączony był dokument pod tytułem NATO Secretary meeting.doc, zawierający wspomniane oświadczenie. Oprócz oświadczenia dokument zawierał jednak coś jeszcze – był to obiekt Flash.

Zespół Talos podzielił się powyższym zrzutem ekranu – nie jesteśmy pewni, czy komunikat z ostrzeżeniem pojawiał się w domyślnej konfiguracji Worda, chociaż raczej powinien. Mógł to być pierwszy podejrzany element ataku. Obiekt OLE zawierał obiekt Flash, który z kolei zawierał kolejny spakowany obiekt Flash przeprowadzający rozpoznanie w systemie. Złośliwy kod najpierw zgłaszał swoje uruchomienie do serwera miropc.org a następnie do serwerów gtranm.com oraz zpfgr.com przesyłał zaszyfrowane informacje takie jak np. lista uruchomionych aplikacji, wersja systemu Windows czy wersja Flasha pozwalające na ustalenie, czy został uruchomiony na zwykłej stacji roboczej w MSZ, czy w środowisku wirtualnym. Na podstawie tych informacji atakujący mógł podjąć decyzje o ewentualnej dalszej infekcji. Poniższy wykres autorstwa zespołu Talos pokazuje liczbę zapytań o adres miropc.org poczynając od 29 grudnia 2016.

Początkowe słupki to zapewne ofiary ataku, systemy detekcji i pierwsi badacze weryfikujący działanie złośliwego kodu, zaś fala po 16 stycznia to stado kolejnych badaczy rzucających się na rozdystrybuowane w środowisku informacje o nowej kampanii.

Jeśli infekowany system spełniał kryteria ustalone przez atakującego, kolejne żądania do serwerów sterujących infekcją pobierały kolejne elementy łańcucha ataku aż do bodajże czwartego obiektu Flash, który był właściwym exploitem wykorzystującym niedawno odkryty błąd w wirtualnej maszynie Adobe Flash Player. Co ciekawe, gdy atakiem zaczęło się interesować więcej ekspertów, serwer wysyłający ostatni infekujący plik nie został wyłączony, a jedynie podmieniono na nim wysyłane dane na takie, które mogą powodować awarię prostych mechanizmów analitycznych. Po wykonaniu właściwego exploita w infekowanym systemie instalowane jest złośliwe oprogramowanie w formie biblioteki DLL solidnie zabezpieczonej przed analizą. Takie podejście do infekcji wskazuje na dojrzałość atakującego – właściwy exploit nie jest wysyłany wraz z dokumentem, lecz jest pobierany wyłącznie na systemy interesujące napastnika, utrudniając analizę ataku.

Nie pierwszy i nie ostatni

Podobnych ataków na polskie instytucje rządowe było już sporo – samo Prevenity opisywało je w maju 2016, sierpniu 2015, marcu 2015 i sierpniu 2014. Na z3s mogliście czytać o atakach na pocztę MON czy o rzekomym wycieku danych z tego ministerstwa. Ataków zapewne będzie tylko więcej, lecz na szczęście – jak pokazuje powyższy przykład – można je wykrywać i im skutecznie przeciwdziałać. W tym miejscu pozdrawiamy pracowników Wydziału Reagowania na Incydenty Komputerowe MSZ oraz innych dzielnych obrońców naszych narodowych sekretów. Powodzenia!

Komentarze

cyka blat!

Dlaczego tytuł zdecydowanie wskazuje sprawców, podczas gdy w treści nie ma nic na ich temat? Pomimo że Rosjanie są popularnie wskazywani jako sprawcy podobnych włamań (często niebezpodstawnie), warto chyba jednak, dla zachowania rzetelności, wskazać w artykule na jakieś dowody bądź chociaż poszlaki kierujące w tamtą stronę?

Tak klasyfikuje ich Prevenity na podstawie wieloletniego doświadczenia.

Doświadczenie?! „Ciekawym skutkiem ataków są ostatnie decyzje administracji amerykańskiej polegające na wydaleniu rosyjskich dyplomatów”. Wydalenie nie było skutkiem ataków (tych nie udowodniono!), ale widocznie doświadczenie Prevenity…

Windows XP Home Edition z Office 2007? No ładnie…

Ale wiesz że to komputer do analizy malware?

A do analizy malware ni używają przypadkiem komputera z konfiguracją taką, jaka przeważa w spółce, której ochroną się zajmują?

Co ty chcesz na windowsie home XP i office 2007 ? Takie przeżytki to se możesz w kieszeń wsadzić – każde szanujące się biuro ma co najmniej windowsa 7, antywirusa z maszyną wirtualną do uruchamiania aplikacji a do tego office w wersji minimum 2013 – nikt się teraz w office 2007 nie bawi, bo nikt teraz w takich formatach plików nie wysyła wszystko chodzi w .odt .docx. większość nowych aplikacji ma już wbudowane maszyny wirtualne – nie uruchamiają makr bezpośrednio w systemie. Większość rzeczy na sandboxach działa. Osobiście mam AV do sprawdzania różnego malware’u i powiem Wam tak – anty vir Was nie obroni. Teraz wszyscy poszli w szyfrowanie, opakowywanie, członowanie … a prawda jest taka – nie zwracają uwagi na zwykły notatnik systemowy którego i tak nikt nie używa ;)

że o innych zapomnianych aplikacjach nie wsponmę. a w systemie są ;)

Screenshot jest z Windowsa XP. Czemu na komputerach z systemami starszymi niż 10 (gdzie to nieuniknione) Flash jest w ogóle zainstalowany? Może jeszcze mają Jave?

a nie mozna po prostu umowic sie, ze poczta bedzie dzialac tylko na starym 7bitowym ascii a nie tych wszystkich html,doc, itp?

Dodatkowo mozna x509 czy gpg

Stary, to po to kończysz studia i jesteś inżynierem żeby mieć do zaproponowania 7bitowe ascii? Idąc tą drogą – po co w ogóle mi it, poczta papierowa i połowa problemów mniej.

Widzisz, a ja kiedyś dostałem pocztą tradycyjną wirusa :-) nigeryjskiego i nawet list był wysłany z Afryki. I to nie tak dawno, jakieś 3-4 lata temu. Jednak sprawna głowa chroni lepiej niż brak komputera :-P

m.

Adobe Flash Player… i wszystko jasne. Powinni to dziadostwo usunac calkowicie z internetu i nalozyc kare pieniezna na Adobe za stworzenie takiego stwora.

100/100

Wielu polskim pracownikom wykradzenie korespondencji nie grozi, bo przecież nawet z hasłami do skrzynek sprowadzają wszystko na nie-takie-służbowe laptopy zaopatrzone w narzędzie Outlook Express w takiej wersji, że autorzy malware nie wiedzą nawet jak to ugryźć bo i archiwum antycznych Windowsów takich wersji nie ma :). Poważnie, widziałem jak do niedawna pewien pracownik budżetówki używał do obsługi służbowego maila OE w wersji pamiętającej Win95.

Z drugiej strony, czy pojawiły się jakieś poważne zamienniki dla Flasha? Poważne, bo HTML5 to dziecinada na zlecenie producentów sprzętu, wymagająca potwornej ilości mocy dla podstawowych zadań.

OE – do czego ta nakładka potrzebna?? Ale można, bo to portal i info dla amatorów

Szanowni Państwo czy Wy sądzicie że wszystko będzie w miejscu stać ?

Prawda taka że wszystko się zmienia – dlaczego przeglądarki dostają prawa jakie dostają ? Wyizolowana przestrzeń, wszystko wirtualnie, na pamięci RAM – chyba da się profilować szkodliwe zachowania. Można chyba program pobrany z internetu tak przerobić, by po zapisaniu na dysku nie mógł zaszkodzić systemowi – zamiast odwoływać się do realnych dll pozwolić mu się uruchamiać w zupełnie zwirtualizowanym świecie – dlaczego taki firefox może zapisywać sobie dowolne pliki w swoim folderze a co więcej , może je potem wywoływać w każdym momencie ;) Nie można użwywać javascripta na stronach i do programowania przeglądarki, bo taką granicę bardzo łatwo przekroczyć – kod który wygląda jak kod strony , może być szkodliwy po interpretacji go przez przeglądarkę. Np firefox może mieć w javascripcie kod który odpowiada za wyświetlanie obrazków, ale równie dobrze może to być szkodliwy javascript zapisany jako jpg, który w określonych okolicznościach zostanie uruchomiony. Nie wierzę w firefoxa – od jakiegoś czasu stracili w moich oczach, gdy w prosty sposób mój telefon z androidem 6.0 został zaatakowany przez malware z chińskiej strony – telefon mi zrootowano (tymczasowo) i zainstalował się paskudny malware … który przy użyciu moich narzędzi był nie do usunięcia – gdyż nie mogłem sie doprosić producenta sprzętu o firmware – kazali mi za to płacić 30 zł i czekąć miesiąc – o jakim sprzęcie mówię MyPhone – odradzam to badziewie – zero serwisu – teraz mam się bać że jakiś malware jest gdzieś zaszysty i uśpiony.

Ruscy nie potrzebują hakować ani MON ani MSZ ani żadnych innych polskich instytucji aby destabilizować czy wpływać na sytuację w Polsce.

Oni zrobili tu lifehacka lvl expert i całą robotę za nich odwalają goście typu Macierewicz czy Waszczykowski

pfffff…. nie moge… ha ha ha…. Lubomír Zaorálek …. hhaahha :D