Wraz ze wzrostem liczby urządzeń podłączonych do sieci wzrasta też zainteresowanie nimi badaczy, zajmujących się bezpieczeństwem. Konsekwencją tego procesu są kolejne odkrycia kompromitujących luk – tym razem w systemach monitoringu wizyjnego.

Większość tego typu historii zaczyna się od „pobrałem aktualizację wbudowanego oprogramowania, rozpakowałem i przyjrzałem się jej zawartości”. Nie inaczej było w przypadku użytkownika, ukrywającego się pod pseudonimem someLuser, który zajął się oprogramowaniem systemu monitoringu wizyjnego, sprzedawanego pod różnymi markami, między innymi Swann, Lorex, URMET, KGuard, Defender, DSP Cop, SVAT, Zmodo, BCS, Bolide, EyeForce, Atlantis, Protectron, Greatek, Soyo, Hi-View, Cosmos oraz J2000. To najczęściej nagrywarki sygnału wideo, obsługujące od 4 do 16 kanałów i udostępniające interfejs www, umożliwiający zarządzanie całym systemem, w tym np. przeglądanie archiwalnych nagrań.

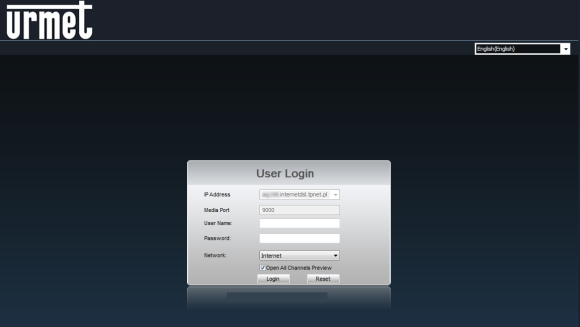

someLuser swoją analizę zaczął od rozebrania urządzenia i zlokalizowania portu szeregowego. Zgodnie z jego przewidywaniami udało mu się połączyć z konsolą urządzenia. Szybko zmusił nagrywarkę do restartu w trybie pojedynczego użytkownika i zmienił hasło roota, by móc dostać się do systemu przez włączony telnet. Niestety (lub na szczęście dla użytkowników tych nagrywarek) telnet nie był dostępny z sieci publicznej. Okazało się jednak, że nie wszystko stracone, gdyż nagrywarki te wystawiają do publicznego użytku dwie usługi – jedną jest interfejs www (niestety działający jedynie w oparciu o niepodpisaną kontrolkę ActiveX), a drugą… port 9000, przez który można zarządzać urządzeniem.

Interfejs czekający na porcie 9000 jest dostępny w sieci publicznej, ponieważ nagrywarka, korzystając z funkcjonalności uPnP, otwiera odpowiednie porty na ruterze, za którym się znajduje. Co więcej, interfejs ten nie oczekuje od użytkownika żadnego uwierzytelnienia. Jakby tego było mało, umożliwia zdalne odczytanie nazwy użytkownika i jego hasła… Skrypt w Pythonie, wykonujący tę operację, znajdziecie tutaj, powstał także odpowiedni moduł Metasploitu.

Na deser badacz odkrył także błąd umożliwiający zdalne wykonywanie poleceń (w tym stworzenie zwrotnej powłoki w systemie) i napisał odpowiedni skrypt, wykonujący właśnie takie zadanie. Według wyników skanowania całego internetu, prowadzonego regularnie przez H.D. Moore’a, szefa projektu Metasploit, co najmniej 58 tysięcy urządzeń podatnych na ten błąd jest obecnie dostępnych w sieci. H.D. Moore wskazał też, że cechą charakterystyczną urządzeń jest stały tytuł udostępnianej strony: Web Client for DVR.

Komentarze

Jeśli chodzi o systemy monitoringu, to czasami adresy IP kamer są indeksowane przez Google. Przez co, wystarczy odpowiednie polecenie w wyszukiwarce, aby znaleźć jakąś perełkę :)

Pozostaje cieszyć się, że złodzieje nie są informatykami, bo gdyby tak było – po prostu odcinali by urządzenie, lub kasowali zawartość „po skoku” . Cóż, producenci tego typu urządzeń raczej nie przykładają uwagi do bezpieczeństwa, na ogół jest to niska cena za rejestrator, i dość mocno okrojone oprogramowanie.