Jest już dobrze utrwaloną tradycją że na początku każdego miesiąca do skrzynek naszych Czytelników trafia nowa kampania złośliwego oprogramowania podszywająca się pod znaną markę działającą na polskim rynku.

W tym miesiącu zaczynamy od marki Nationale Nederlanden. Od piątkowego popołudnia do skrzynek firm w całej Polsce trafiają wiadomości podszywające się pod tego znanego ubezpieczyciela. Autorem kampanii jest „ten sam co zawsze”, znany jako Thomas. Szczegóły poniżej.

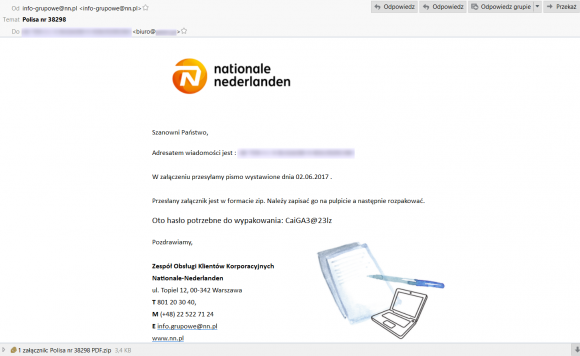

Polisa nr 38298

Wiadomość ma temat „Polisa nr 38298” i wygląda następująco:

Szanowni Państwo,

Adresatem wiadomości jest : ***

W załączeniu przesyłamy pismo wystawione dnia 02.06.2017 .

Przesłany załącznik jest w formacie zip. Należy zapisać go na pulpicie a następnie rozpakować.

Oto hasło potrzebne do wypakowania: CaiGA3@23lz

Pozdrawiamy,

Zespół Obsługi Klientów Korporacyjnych

Nationale-Nederlanden

ul. Topiel 12, 00-342 Warszawa

T 801 20 30 40,

M (+48) 22 522 71 24

E [email protected]

www.nn.pl**** Wiadomość została wygenerowana automatycznie. Prosimy na nią nie odpowiadać ***

W przypadku pytań prosimy o kontakt:

W sprawach związanych ze świadczeniami: [email protected]

W pozostałych sprawach: [email protected]

Wysoki poziom personalizacji

Autor się tym razem postarał i wiadomość jest dostosowywana do odbiorcy. Adresy email prawdopodobnie pobrane zostały z bazy firm, ponieważ wszystkie zaobserwowane przez nas przypadki reprezentowały tę kategorię odbiorców. Nazwa firmy znajduje się zarówno w polu „do” jak i w treści wiadomości, co zwiększa szanse kliknięcia przez odbiorce w załącznik.

W załączniku znajduje się plik

Polisa nr 38298 PDF.zip

zawierający katalog

Polisa nr 38298

W nim z kolei znajduje się plik

Nationale Nederlande - Polisa nr 38298 PDF.7z

zabezpieczony hasłem z treści emaila. W nim z kolei znajduje się folder

Polisa nr 38298

a w tym folderze w końcu plik

Polisa nr 38298 PDF.js

Na wytrwałych klikaczy którzy dotrą aż tak daleko w ostatnim pliku czeka znajomy koń trojański w JavaScripcie vjw0rm z serwerem C&C pod adresem

http://pljune.ddns.ms:1742/Vre

Serwer C&C znajduje się pod IP 185.145.44.11 który znamy z wielu wcześniejszych ataków tego samego nadawcy. Nagłówki wiadomości:

Received: from [10.2.146.8] (unknown [195.12.50.30]) by hok.nazwa.pl (Postfix) with ESMTP id 49E5637ED50 for <[email protected]>; Fri, 2 Jun 2017 14:18:49 +0200 (CEST) Reply-To: <[email protected]> From:"[email protected]" <[email protected]> [...] X-Mailer: PHPMailer 5.2.18 (https://github.com/PHPMailer/PHPMailer/)

Sumy kontrolne plików:

11476c361026aabf859d5fe92cb8c01aa91318e8bcccc2cefb30f2d66ffc4c1c Polisa nr 38298 PDF.zip 707a7a616a70b9145e12acdbee286f68181359d1610cc723cee08675e6b398fb Nationale Nederlande - Polisa nr 38298 PDF.7z 2a46c4e7f0773815dc6dfdb7c92063087dab4bae78b10d95db4d71bd5c3e8b3d Polisa nr 38298 PDF.js

Dziękujemy wszystkim, którzy przekazali nam próbki ataku.

Komentarze

Thomas, wieśniaku!

Jesteś żałośnie przewidywalny (i nudny) w swoich kampaniach.

Nawet nie wiesz jak łatwo cię sprofilować, ty frajerze!

Padłem :D

No dawaj namiary na niego na Policję. Bo najwyższa już pora aby go zlikwidować!

Spoko, namiary już mamy , teraz zbieramy dowody

Serio ktoś daje się złapać na takie emaile? Ja dostaję tego typu ścieku najmniej kilkanaście sztuk dziennie. Powiedzmy co 5 mail nie trafia do SPAMu. Poza tym (może to paranoicznie zabrzmi, ale jest bezpieczniejsze) mam zasadę, jeżeli jest jakiś mail z ofertą, FV, etc np od mojego usługodawcy tel. to nie odblokowuję obrazków i nie klikam w linki w mailu. Loguję się po prostu na konto z przeglądarki.

Najpierw pytasz kto daje się na to złapać a potem przedstawiasz litanię zabezpieczeń, znaczy otwierasz te mejle. To już wiesz kto daje się na to złapać.

@Przemko wg mnie użytkownikowi @ktos chodzi o to, że jeśli nawet dostaje mail z załącznikiem od znanego kontrahenta; powiedzmy z elektrowni, to on nie otwiera załącznika, tylko loguje się do eboka elektrowni i tam sprawdza jakie ma saldo.

@ktos – napisałeś tak, że łatwo to zinterpretować, jakbyś otwierał załącznik, tyle ze w przeglądarce.

Napisz w jakiej usłudze masz konto pocztowe. Pewnie któryś polski portal.

Z moich doświadczeń, zdecydowanie najwięcej złośliwego spamu przychodzi na adresy powszechnie rozpropagowane (np. firmowe z okresu gdy podawało się je bezpośrednio na stronie www lub w „książkach telefonicznych dla przedsiębiorców”). Nie widzę na przykład szczególnej przewagi filtrowania na abonamentowych mailach z home.pl nad abonamentowymi z wp.pl. Przepuszczają inne kampanie, ale przepuszczają.

ta wiadomość ma też swoją niespersonalizowaną wersję „Treść załącznika przeznaczona jest dla osoby deycyzyjnej w Państwa firmie.”

Wiadomości o których pisze Adam wykrywane są przez systemy antywirusowe bez najmniejszego problemu. Jeżeli taka wiadomość przejdzie przez jakiś system pocztowy to proponuję zmienić serwer.

@MattX

1. Nie zawsze są wyłapywane. Zwłaszcza w takim jak ten przypadku, gdy szkodliwy program jest w zaszyfrowanym archiwum, omijanym przez antywirusy. Ale także w o wiele prostszych przypadkach, gdy do eliminacji 75% spamu wystarczyłoby odfiltrować po treści frazę zawierającą konkretną treść linku (tak, konkretną stronkę). Wymieniłem swego czasu całkiem sporo korespondencji na te tematy z dostawcami poczty (także solidnie płatnymi). Z wyciągnięciem wniosku, że prawdopodobnie nie konfigurują filtra u siebie, tylko subskrybują od kogoś konkretny zestaw, bo nic nie byli w stanie / nie chcieli zrobić.

2. Nie zawsze podane przez Ciebie rozwiązanie jest proste do wdrożenia. Osobie prywatnej stosunkowo łatwo jest zmienić adres i ogarnąć, komu powinna go podać. Ale w przypadku firm wraz ze zmianą adresu bardzo łatwo jest stracić kontakt z klientami i kontrahentami, którzy znają stary adres i na niego piszą. Proces zmiany dostawcy poczty email w firmie trzeba przeprowadzić z pomyślunkiem, tak by nie naruszył procesów biznesowych. W praktyce mało która mała firma się na to decyduje. A jeśli „do Internetu” wchodziła na przełomie XX i XXI wieku, to pierwotny adres niemal na pewno był w którymś z dużych polskich portali, zamieniony po okresie wstępnym na opłacaną wersję „pro”, „bez reklam” czy coś w tym guście. Jeśli ten sam adres mają od 20 lat, boją się że zmiana odetnie ich od powracających klientów.

3. Z obserwacji skutków widzę, że to się zmienia w czasie. Przykładowo kampania nr 1 przejdzie tylko przez dostawcę A, natomiast u B, C, D, E jest zablokowana. Kampania nr 2 przechodzi u B, D i E, a jest zablokowana u A i C. Kampania nr 3 przechodzi u A, B i C, zablokowana u D i E. I tak dalej. Nawet zmienianie co moment dostawcy poczty nie gwarantuje, że kolejna kampania się nie przebije u dotychczas bezpiecznego.

Jak to się stało że wysyła z domeny nn.pl?

Spoofing? :)

[nn.pl] nie ma w SPF’ie nadawcy – ale i tak [home.pl] łyka te mejla jak pelikan!

…za każdym razem!

jaaaa

Bo konkretnie nazwa.pl jest używana do ataku

SPF weryfikuje „MAIL FROM:” czyli pole „Return-Path:” a nie „From:” więc w tym wypadku nie pomoże niestety!

na pewno są wykrywane?

SHA256:

11476c361026aabf859d5fe92cb8c01aa91318e8bcccc2cefb30f2d66ffc4c1c

Polisa nr 38298 PDF.zip

Współczynnik wykrycia: 0 / 52

SHA256: 707a7a616a70b9145e12acdbee286f68181359d1610cc723cee08675e6b398fb

Nazwa pliku: Nationale Nederlande – Polisa nr 38298 PDF.7z

Współczynnik wykrycia: 0 / 56

Ale i tak na końcu jest wirus który jest dobrze wykrywany wiec po co ma wykrywać archiwum? Poza tym analiza statyczna nie oddaje prawdziwych wykryć.

Te kampanie są już naprawdę nudne. Nie mógłby wymyślić coś innego?

Mi to najbardziej by się podobała kampania „zdjęcia Thomasa rzuconego na cyce w kajdankach”