Obserwujemy masowe ataki na klientów polskich serwisów dostarczających usługę poczty elektronicznej. Choć scenariusz nie jest wyrafinowany, to znamy już ofiary – a kradzież z konta boli dość mocno. Warto ostrzec znajomych.

Od kilku tygodni użytkownicy polskiego internetu otrzymują wiadomości podszywające się pod ich operatora poczty z informacją o konieczności akceptacji aktualizacji regulaminu. Link prowadzi do fałszywej witryny, gdzie na część użytkowników czeka bardzo niebezpieczna aplikacja. Atak i aplikację analizujemy poniżej.

Nowa wersja regulaminu

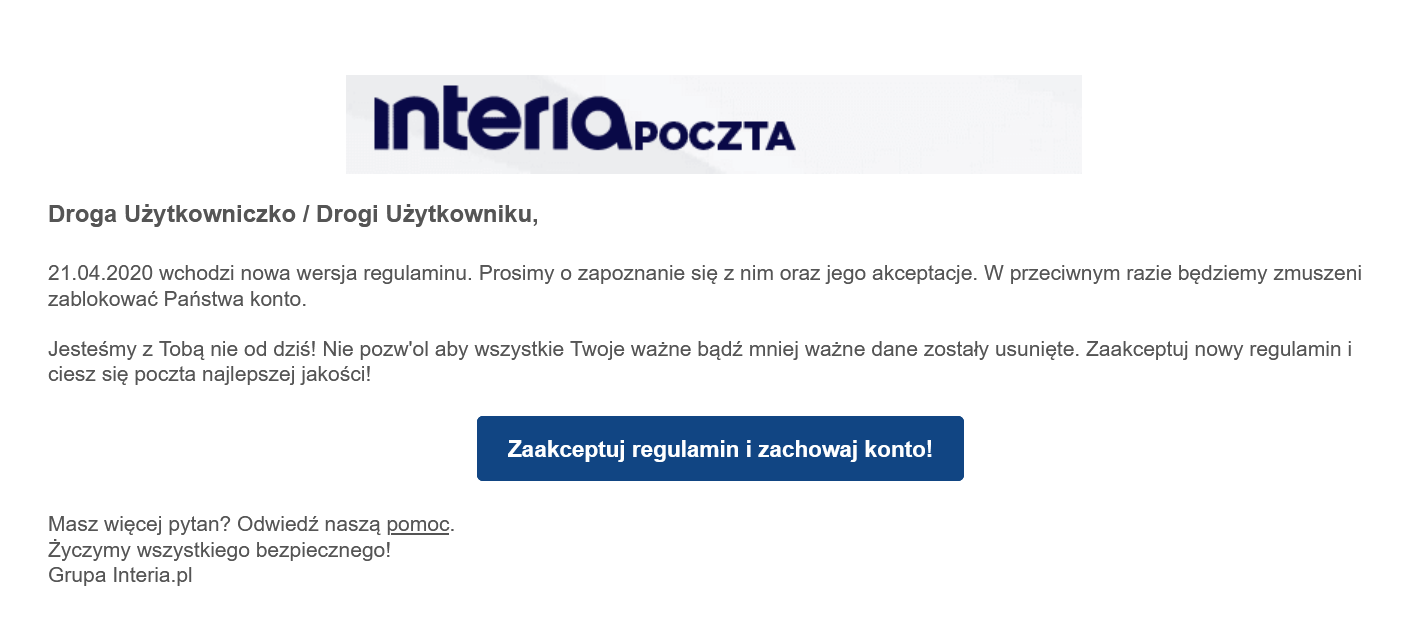

Zmiany regulaminów nie dziwią. W okresie pandemicznym wiele firm musi zmieniać model pracy na zdalny, co wiąże się ze zmianami organizacji pracy i co za tym idzie – również regulaminu dla klientów. Ale czy poczta elektroniczna musiała zmienić regulamin? Wątpliwe. Mimo tego użytkownicy klikają. Wiadomość wygląda na przykład tak:

Droga Użytkowniczko / Drogi Użytkowniku,

21.04.2020 wchodzi nowa wersja regulaminu. Prosimy o zapoznanie się z nim oraz jego akcptacje. W przeciwnym razie będziemy zmuszeni zablokować Państwa konto.

Jesteśmy z Tobą nie od dziś! Nie pozw’ol aby wszystkie Twoje ważne bądź mniej ważne dane zostały usunięte. Zaakceptuj nowy regulamin i ciesz się poczta najlepszej jakości!

Zaakceptuj regulamin i zachowaj konto!

Masz więcej pytan? Odwiedź naszą pomoc.

Grupa Interia.pl

Choć obecnie widzimy ataki na użytkowników Interii, to nie jest pierwsza tego typu kampania. Identyczne maile, wysyłane w imieniu Administratorów Wirtualnej Polski, otrzymywali użytkownicy tej poczty w dn. 29-30 marca.

Spostrzegawczy czytelnicy od razu zauważą rażące błędy w ortografii lub brak polskich znaków. Wyraźnie widać, że autor komunikatu bardzo słabo zna tajniki języka polskiego, jak również nie używa Google Translatora. Niemniej próbuje pisać i wysyłać komunikaty do użytkowników Interii. Mniej uważni użytkownicy klikną i wejdą na stronę – wodopój, skąd automatycznie będą mogli pobrać aplikację pocztową:

https://poczta-interia.com/NowaPocztaInterii.apk

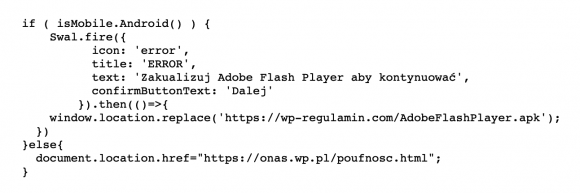

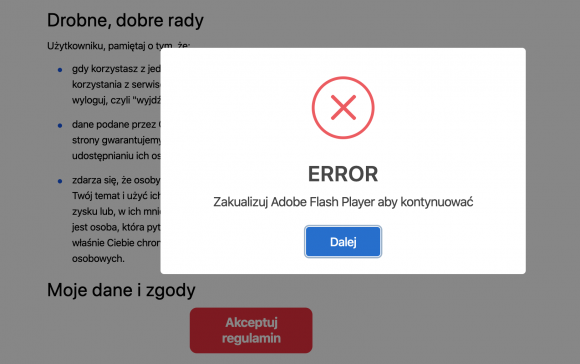

Nie każdy jednak otrzyma aplikację. Przestępcy, podobnie jak we wcześniejszych scenariuszach z Wirtualną Polską, sprawdzają, czy urządzenie użytkownika to telefon z Androidem.

W przypadku WP złośliwe oprogramowanie dostarczane na telefony było zamaskowane jako Flash Player.

Na liście celów oprócz Interii i WP był także Onet. Domeny i / lub adresy używane przez przestępców to:

akceptacja-regulaminu.com

aktualizacja-regulamin.com

nowy-regulamin.com/wirtualna-polska/

regulamin-onet.com

regulamin-poczty.com

regulamin-wirtualnapolska.com

regulamin-wirtualnapolska.icu

regulamin-wp.com

wirtualna-polska.privacy-email.eu

wp-regulamin.com

wppoczta-regulamin.pl

Wszystkie trafiły już na „czarną listę” domen prowadzoną przez CERT.pl.

W przypadku ataku na użytkowników Interii rzekoma aplikacja pocztowa z samą pocztą miała znacznie mniej wspólnego – udając klienta pocztowego instalowała się na telefonie i działała w tle. W trakcie instalacji prosiła o uprawnienia, które w istocie przekazywały kontrolę nad telefonem przestępcy. Jest to popularny, jednocześnie bardzo niebezpieczny trojan bankowy Cerberus. Przestępcy liczą tu na nieuwagę czytelnika, który czytając wiadomość na swoim telefonie, szybko kliknie w link i zobaczy aplikację do uruchomienia. Cerberus to wielomodułowe złośliwe oprogramowanie na telefony komórkowe, udostępniane przez przestępców w modelu Crime-as-a-Service (można wykupić dostęp do panelu i zainfekowanych telefonów). O samym Cerberusie można poczytać w wielu publikacjach. Warta polecenia jest analiza zespołu CERT.pl. W skrócie – umożliwia on złodziejowi kradzież loginu i hasła użytkownika oraz przejmowanie na żywo kodów SMS, co pozwala na wyczyszczenie rachunku ofiary.

Pod artykułem znajdziecie małą analizę aplikacji oraz dokument z pełniejszą analizą techniczną.

Jak nie dać się łatwo oszukać?

- Nie instalować aplikacji spoza sklepu Google Play (z niezaufanych źródeł). Nie uchroni to przed wszystkimi złośliwymi aplikacjami, bo przestępcy znajdują sposoby na publikowanie fałszywych lub złośliwych aplikacji w oficjalnych kanałach dystrybucji, jednak znacząco ogranicza ryzyko.

- Nie wyłączać funkcji Google Protect – to wbudowany „antywirus” działający całkiem nieźle w nowych Androidach.

- Zawsze weryfikować uprawnienia, o jakie prosi aplikacja w trakcie instalacji. Kalkulator nie powinien móc dzwonić ani odbierać SMS-ów.

- Z dużą rozwagą dodawać aplikacje do ułatwień dostępu czy też ustawiać je jako administratora urządzenia. W tych sytuacjach aplikacje mogą same nadawać dalsze uprawnienia (bez kontroli użytkownika).

- Włączyć autoryzację mobilną w aplikacji banku. Umożliwia to rezygnację z kodów SMS, tym samym przerywając proces tego ataku.

O bezpieczeństwie aplikacji mobilnych i bankowości mobilnej

Te tematy bardzo dokładnie i z wieloma barwnymi przykładami (wiecie, że możecie na telefonie zainstalować młotek?) omawiamy podczas kursu wideo Bezpieczeństwo Dla Każdego. W prostych słowach tłumaczymy, jak dbać o swojego smartfona i unikać problemów opisanych w artykule powyżej.

A jeśli sądzicie, że wiecie już o bezpieczeństwie wszystko, to użytkownicy, którzy już kurs kupili, przekonują się, że jeszcze czegoś mogli się nauczyć :)

Analiza techniczna

Aplikacja:

Name: NowaPocztaInterii.apk

MD5 1b75faf2adfc63ee8448b57bdf23d48e

SHA1 3f72a4dd42cdf126e27dbd843847f0f3af39bf29

SHA256 fefd353bac6e06b45a4593b22a03b57b3b1d28c25edde151ace8dee06fadd9ac

Size 1610406 bytes

Podpis

Subject: C=US, ST=California, L=Mountain View, O=Android, OU=Android, CN=Android, E=[email protected]

Valid From: 2008-02-29 01:33:46+00:00

Valid To: 2035-07-17 01:33:46+00:00

Issuer: C=US, ST=California, L=Mountain View, O=Android, OU=Android, CN=Android, E=[email protected]

Serial Number: 0x936eacbe07f201df

Uprawnienia:

android.permission.CALL_PHONE

android.permission.CHANGE_WIFI_MULTICAST_STATE

android.permission.DISABLE_KEYGUARD

android.permission.INTERNET

android.permission.NFC

android.permission.READ_CONTACTS

android.permission.READ_PHONE_STATE

android.permission.READ_SMS

android.permission.RECEIVE_BOOT_COMPLETED CHECKOUT

android.permission.RECEIVE_SMS

android.permission.REORDER_TASKS

android.permission.REQUEST_DELETE_PACKAGES

android.permission.REQUEST_IGNORE_BATTERY_OPTIMIZATIONS

android.permission.SEND_SMS

android.permission.WAKE_LOCK

CONFIG

<string name="key">YNNXZ23yph6Dt</string>

<string name="urlAdminPanel">hxxp://cerbb[.]xyz</string>

IOC

Package Name tgffsznnfaqz.uigqoxhqdhzw.stijcdihrnxemufcckfnwskrgta

MD5 1b75faf2adfc63ee8448b57bdf23d48e

SHA1 3f72a4dd42cdf126e27dbd843847f0f3af39bf29

SHA256 fefd353bac6e06b45a4593b22a03b57b3b1d28c25edde151ace8dee06fadd9ac

C2: cerbb[.]xyz

C2: cerb[.]xyz/gate.php

Komentarze

„Włączyć autoryzację mobilną w aplikacji banku. Umożliwia to rezygnację z kodów SMS, tym samym przerywając proces tego ataku.”

przestępca może zrobić coś takiego:

rozpocząć aktywowanie aplikacji mobilnej na swoim urządzeniu

podać wykradzione dane

na pytanie o potwierdzenie w aplikacji kliknąć „nie mam dostępu do urządzenia”

bank wyśle wtedy kod na sms, który przestępca przechwyci

który bank nie pozwala na coś takiego?

Zgadza się , w dodatku autoryzacja mobilną w aplikacji banku wcale nie jest taka bezpieczna na androidzie. Uważam ,że poziom podobny do autoryzacji sms.

Zastanwia jedno – czemu dostawcy tych uslug nie usuna tego w pierwszej kolejnosci? Zanim ktokolwiek przeczyta? Malo kto sciaga maile na lokalna maszyne, raczej tylko naglowki.

Bo nie dbają wystarczająco o bezpieczeństwo skrzynek swoich użytkowników. Albo są zbyt zajęci wysyłaniem im reklam.

Zaraz zrobiłby się wrzask, że np. Interia czyta prywatną pocztę użytkowników. Bo przecież trzeba najpierw taki mail przeczytać i go zinterpretować, nieprawdaż?

Na pewno „które w istocie przekazywały kontrolę nad telefonem przestępcy” ?

a może raczej „które w istocie przekazywały przestępcy kontrolę nad telefonem” ;)

Wypowiem się jako użytkowniczka interia.pl.

Pomijając to co opisaliście, zwykle akcję trzeba wykonać aby konto usunąć, nie zaś zachować. Jeżeli ktoś nie ma konta od wczoraj (a raczej jeżeli ktoś zakładał w ciągu ostatnich 5 lat to raczej ma gmail a nie interia, onet czy wp) to wie jak wyglądają maile z aktywacją regulaminu.

Poniżej przykład z poprzedniej zmiany regulaminu:

—————————

Informujemy, że z dniem 13.01.2020 zaczyna obowiązywać nowy regulamin Poczty Interii.

Zmiany w regulaminie obejmują:

rozwiązania mające zwiększyć bezpieczeństwo na poczcie,

wprowadzenie w niedługim czasie nowych funkcji na poczcie.

Prosimy o zapoznanie się z treścią nowego regulaminu – nowy regulamin Poczty Interii.

Przypominamy, że każdemu Użytkownikowi usługi Poczta Interia przysługuje prawo do rozwiązania Umowy o świadczenie usługi, jeżeli nie zgadza się z postanowieniami nowego regulaminu.

Aby skorzystać z powyższego uprawnienia, należy w ciągu 14 dni od daty otrzymania niniejszej wiadomości zalogować się na swoje konto pod adresem https://konto.interia.pl/serwisy/usun-konto-interia lub wysłać wiadomość e-mail na adres [email protected] z informacją o chęci rozwiązania Umowy.

Pozdrawiamy,

Zespół Poczty Interii

——————–

Także już pierwsza rzecz.

Druga – no kurka aktualizacja regulaminu nigdy nie wymagała instalowania czegokolwiek:)

No i 3 – jakiekolwiek operacje bankowe z komóry z której serfujemy po necie i sprawdzamy maile…

Jak już bym musiała używać komórki do potwierdzania transakcji – w życiu nie miałabym na niej nic z banku. Nawet nie weszłabym na stronę web banku. Swoją drogą – nadal korzystam ze zdrapek przy bankowości elektronicznej. Wiem że to trochę słabe bo nie wyświetli mi się na zdrapce co potwierdzam, ale zawsze coś.

Najlepiej by mieć drugi telefon jako token tylko do operacji bankowych, ale to już byłby overkill.

Ja również nie korzystam z telefonu do obsługi transakcji finansowych. Trzeba mieć trochę wyobraźni (chociaż Adam deklarował się kiedyś popełnić artykuł, dlaczego płatności mobilne są bezpieczniejsze niż cokolwiek innego, ale widzę, że zrezygnował).

Korzystam z telefonu jedynie jako odbiornika kodów jednorazowych do autoryzacji albo przy podwójnej autoryzacji logowań. Wtedy rzeczywiście widać co się autoryzuje, ale też długo używałem zdrapek aż w końcu bank wcisnął opłatę 0,50 gr od każdej takiej transakcji i przestało to być zarówno wygodne, bezpieczne jak i bezpłatne :).

Ja mam fizyczny token do operacji bankowych. Token ma wlasny wyswietlacz oraz kamerke do skanowania kodow QR ze strony banku.

Nie jest podlaczony do sieci, wiec w 100% bezpieczny.

Ile dałeś za token? PKO obsługuje?

Chciałbym żeby w każdym banku można było taki token sobie do konta podpiąć.

Nie chcę autoryzacji SMS-ami, to niskie bezpieczeństwo a poza tym trzeba wtedy bankowi udostępnić numer telefonu.

Jaki to bank? Jakie konto?

Niekoniecznie drugi telefon. Wiele urządzeń pozwala utworzyć drugi profil, gdzie można, a nawet trzeba mieć aplikację bankową. Zmniejsza to wektor ataku, bo aplikacja jest w odosobnieniu.

Najbezpieczniej nie mieć pieniędzy.

A jak to gówno usunąć. Omyłkowo kliknąłem na tą zmianę regulaminu. Co robić?

Witam mam pytanie dostałem taką wiadomość i zaakceptowałem ją ale na komputerze a nie na telefonie czy mogło się coś zainstalować na komputerze po tym jak kliknąłem zaakceptuj regulamin ?

Zobacz czy masz jeszcze pieniądze na koncie.

Też kliknąłem po namyśle w link i przekierowało mnie do strony z regulaminem – i tyle. Nic innego się nie wydarzyło. Działałem z poziomu kompa. Może adblocki uniemożliwiły otwarcie czegoś, z może antywirus płatny zablokował. Sprawdziłem kompa 2 razy nic nie wykrył.

Też zaakceptowałam regulamin. Pojawił się komunikat „error” i chyba „zainstaluj nową wersję poczty”. Po tym dopiero zaświeciła mi się żarówka. Późno….czy gdyby mi się coś pobrało zauważyłabym?? Gdzie szukać i co zrobić jak sprawdzic czy złapałam jakąś „infekcje”???

Atak dotyczy tylko urzadzen na androidzie czy ios tez?

Nie każdy jednak otrzyma aplikację. Przestępcy, podobnie jak we wcześniejszych scenariuszach z Wirtualną Polską, sprawdzają, czy urządzenie użytkownika to telefon z Androidem.

Witam, niestety przez roztargnienie kliknąłem w akceptację regulaminu oraz „zainstaluj nową wersję poczty”. Otworzyło sie pobieranie ale cały czas było 0 %. Dopiero później zorientowałem się, że coś jest nie tak. Pomóżcie proszę i podpowiedzcie jak sprawdzić czy nie mam tego badziewia w telefonie.

… na użytkowników polskich dostawców poczty … dobry żart bo nie wiele z Polską te firmy mają wspólnego.

Wiadomość z dzisiaj- Onet Poczta.

Wysłana z emaila: [email protected]

Można dopisać do powyższych w artykule.

Droga Użytkowniczko / Drogi Użytkowniku,

06.06.2020 wchodzi w życie nowa wersja regulaminu. Pomimo wcześniejszych wiadomości, w których informowaliśmy Cię o wprowadzeniu nowego regulaminu nie został on jeszcze zaakceptowany.

Jeśli nie zaakceptujesz nowego regulaminu Twoje konto zostanie zawieszone, a następnie usunięte nieodwracalnie.

Zaakceptuj reguⅼamin

Jesteśmy z Tobą od lat. Przechowujemy dla Ciebie zdjęcia, wiadomości i kontakty. Nie pozwól, żeby to wszystko zostało bezpowrotnie usunięte.

Zaakceptuj reguⅼamin i ciesz się pocztą najⅼepszej jakości!

Masz więcej pytań? Odwiedź naszą pomoc.

Życzymy wszystkiego bezpiecznego!

U mnie w spamie od dłuższego czasu pojawiają się maile o tej samej treści, ale od „innych osób”. Najdziwniejsze jest pole „do:” bo nie widnieje tam mój e-mail, a jakieś randomowe [email protected]

Nie wiem jak się tego pozbyć.

Czyli iOS jest bezpieczny na takie ataki ? Dostałam taki e-mail ale nic się nie wydarzyło

właśnie wpakowałam się w to gówno, jak się tego pozbyć z telefonu? wywala mnie z ustawień i google play. help

Przywrócić do ustawień fabrycznych, zmienic hasła do banku.

Ten wirus blokuje możliwość wejścia do ustawień ;((((

A co zrobić gdy padło się ofiarą tego oszustwa?

Wczoraj otrzymałem emaila na pocztę wp na komputer Mac : [email protected] :

Coś kliknąłem, ale nie zauważyłem nic dziwnego. Zniknęła jedynie teść maila.

Czy coś mi grozi. Co powinienem zrobić ?

Droga Użytkowniczko / Drogi Użytkowniku,

01.06.2021 wchodzi w życie nowa wersja regulaminu. Pomimo wcześniejszych wiadomości, w których informowaliśmy Cię o wprowadzeniu nowego regulaminu nie został on jeszcze zaakceptowany.

Jeśli nie zaakceptujesz nowego regulaminu Twoje konto zostanie zawieszone, a następnie usunięte nieodwracalnie.

Zaakceptuj reguⅼamin

Jesteśmy z Tobą od lat. Przechowujemy dla Ciebie zdjęcia, wiadomości i kontakty. Nie pozwól, żeby to wszystko zostało bezpowrotnie usunięte.

Zaakceptuj reguⅼamin i ciesz się pocztą najⅼepszej jakości!

Oplata za internet

To jest chore ciągle mnie wywala z poczty na dwóch telefonach i za każdym razem muszę wysyłać SMS z nowym hasłem by odzyskać konto.Mam dość tej poczty