W ostatnich dniach do skrzynek internautów trafiają wiadomości których nadawcy podszywają się pod Główny Urząd Statystyczny oraz Państwową Inspekcję Pracy a ich treść ma za zadanie przekonać przedsiębiorców do uruchomienia załącznika.

Przestępcy jak zawsze wiedzą, że najlepiej manipuluje się odbiorcą grając na jego emocjach. Wysyłane przez nich wiadomości bazują na strachu przedsiębiorcy przed urzędową kontrolą lub niewypełnieniem jednego z licznych obowiązków.

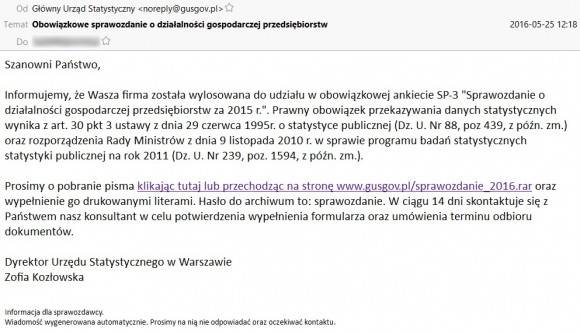

Obowiązkowe sprawozdanie o działalności gospodarczej przedsiębiorstw

Taki tytuł nosi wiadomość poczty elektronicznej którą od środy mogli otrzymywać przedsiębiorcy. Jej zawartość wygląda następująco:

Informujemy, że Wasza firma została wylosowana do udziału w obowiązkowej ankiecie SP-3 „Sprawozdanie o działalności gospodarczej przedsiębiorstw za 2015 r.”. Prawny obowiązek przekazywania danych statystycznych wynika z art. 30 pkt 3 ustawy z dnia 29 czerwca 1995r. o statystyce publicznej (Dz. U. Nr 88, poz 439, z późn. zm.) oraz rozporządzenia Rady Ministrów z dnia 9 listopada 2010 r. w sprawie programu badań statystycznych statystyki publicznej na rok 2011 (Dz. U. Nr 239, poz. 1594, z późn. zm.).

Prosimy o pobranie pisma klikając tutaj lub przechodząc na stronę www.gusgov.pl/sprawozdanie_2016.rar oraz wypełnienie go drukowanymi literami. Hasło do archiwum to: sprawozdanie. W ciągu 14 dni skontaktuje się z Państwem nasz konsultant w celu potwierdzenia wypełnienia formularza oraz umówienia terminu odbioru dokumentów.

Dyrektor Urzędu Statystycznego w Warszawie

Zofia Kozłowska

Informacja dla sprawozdawcy.

Wiadomość wygenerowana automatycznie. Prosimy na nią nie odpowiadać oraz oczekiwać kontaktu.

Wiadomość została dość dobrze przygotowana. Przestępcy dzień przed rozpoczęciem wysyłki zarejestrowali domenę gusgov.pl, łudząco podobną do prawdziwego adresu GUSu. Pod adresem

http://gusgov.pl/sprawozdanie_2016.rar

kryło się archiwum zawierające złośliwe oprogramowanie ukryte w pliku o nazwie

dz.u.nr.88.pdf.pif

Nie wiemy jeszcze, co mieszkało w pliku, ale może komuś przydadzą się takie informacje:

- MD5: 6ff7ebec05c80df56ad3c2c0092fa32a

- link do VT

- łączy się z adresami IP 185.118.142.116 oraz 92.122.241.225

- IP 185.118.142.116 powiązane jest m. in. z domeną aktualizacje240.pl

GUS najwyraźniej wie już o problemie, ponieważ zamieścił na swojej witrynie odpowiedni komunikat. Domena gusgov.pl już wczoraj nie odpowiadała na próby połączenia.

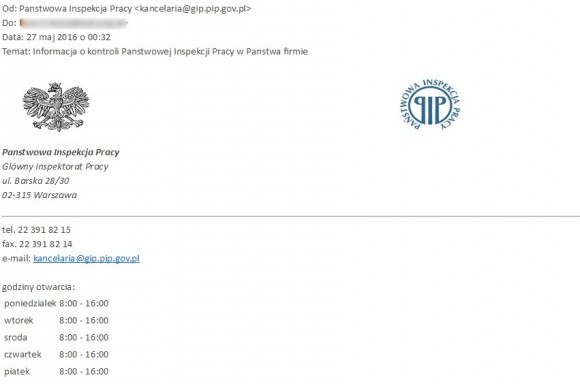

Informacja o kontroli Panstwowej Inspekcji Pracy w Panstwa firmie

Dzisiaj z kolei dostajemy zgłoszenia kolejnego oszustwa, gdzie tym razem nadawca podszywa się pod Państwową Inspekcję Pracy. Wiadomość wygląda następująco:

Nie zawiera innej treści oprócz stopki, za to towarzyszy jej załącznik o nazwie

26_05_2016 Powiadomienie.docm

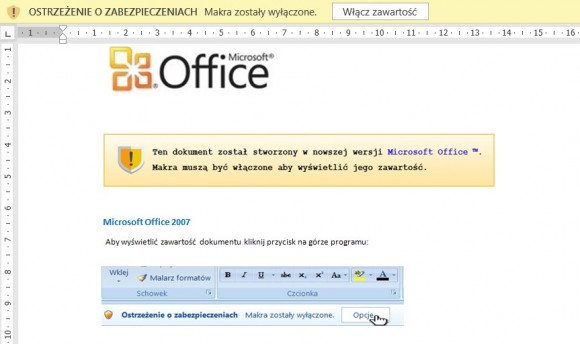

Jest to plik Worda, próbujący nakłonić odbiorcę do uruchomienia makr.

Uruchomienie makro skutkuje pobraniem pliku z adresu zlokalizowanego na serwerach KEI.PL

http://excel.tinydns.space/excel.exe

Excel.exe to samorozpakowujące się archiwum RAR, zawierające dwa pliki: gg.exe oraz 0023starthav.exe. Szczegóły pliku:

- excel.exe: MD5 cfd5a824ef40f020133bf25968be9cb4, link do VT

- gg.exe: MD5 f80156c7d714d7dca07a400858d75695, link do VT

- 0023starthav.exe: MD5 6ff7ebec05c80df56ad3c2c0092fa32a, link do VT

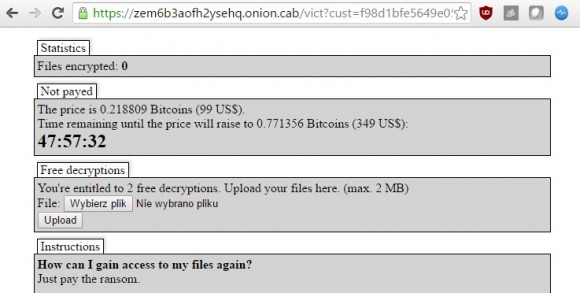

Zawartość to ransomware Encryptor RaaS, działające w modelu „ransomware as a service”, gdzie autor oprogramowania szyfrującego udostępnia je pobierając niewielką prowizję od klientów. Stawka za odszyfrowanie to ok. 100 dolarów.

Podsumowanie

Przestępcy sprytnie wybrali moment swoich ataków, gdy odbiorcy, rozproszeni drugą majówką, mogą w przypływie stresu podjąć nieracjonalną decyzję i otworzyć otrzymaną wiadomość. Przed takim atakiem w 100% nie uchronią żadne mechanizmy, jednak pomóc mogą odpowiednie szkolenia dla pracowników.

Dziękujemy Czytelnikom nadsyłającym próbki ataków.

Komentarze

Poziom polskich chakerow ogranicza sie do pobranych za darmo zlosliwych makr i softu do kryptowania. Pewnie da sie to zdekryptowac Panda. Jednym slowem, poziom slynnego Albanskiego wirusa komputerowego.

Obawiam się że niestety może być skuteczny.

Nie jest ważny poziom ataku, ważne że jest skuteczny. Po przeszkoleniu personelu w BOK’u lipne emaile szły do mnie w celu weryfikacji, ale też (o czym się dowiedziałem przez przypadek) i do księgowości bo gł. księgowa sama wolała to oceniać czy wirus czy nie…

Księgowe najbardziej przemądrzałe zawsze i potrafią narobić największego bałaganu.

Wklejam nagłówki e-maila od „GUS”, gdyby ktoś był zainteresowany:

”

Received: by 10.194.82.35 with SMTP id f3csp121319wjy; Fri, 27 May 2016

05:30:33 -0700 (PDT)

X-Received: by 10.25.8.3 with SMTP id 3mr4322884lfi.200.1464352232933; Fri, 27 May 2016 05:30:32 -0700 (PDT)

Return-path:

Received: from allegropayu.pl (ajk9.rev.netart.pl. [77.55.244.9]) by

mx.google.com with ESMTP id n34si11271618lfi.264.2016.05.27.05.30.32 for

; Fri, 27 May 2016 05:30:32 -0700 (PDT)

Received-SPF: pass (google.com: domain of [email protected] designates 77.55.244.9 as permitted sender) client-ip=77.55.244.9;

Authentication-Results: mx.google.com; spf=pass (google.com: domain of [email protected] designates 77.55.244.9 as permitted sender) [email protected]

Received: by allegropayu.pl (Postfix, from userid 33) id 7E3D62980E31; Fri, 27

May 2016 14:30:32 +0200 (CEST)

Date: Fri, 27 May 2016 14:30:32 +0200

To: ***

From: =?utf-8?B?R8WCw7N3bnkgVXJ6xIVkIFN0YXR5c3R5Y3pueQ==?=

Subject: =?utf-8?B?T2Jvd2nEhXprb3dlIHNwcmF3b3pkYW5pZSBvIGR6aWHFgmFsbm/Fm2NpIGc=?=

=?utf-8?B?b3Nwb2RhcmN6ZWo=?=

Message-ID:

X-Priority: 3

MIME-Version: 1.0

Content-Type: multipart/mixed; boundary=”b1_f3d3b4b578a89ac7e325a71c1e212357″

„

Adres GUS jest inny – stat.gov.pl

Współczuję Wam księgowych, zmieńcie je na jakieś rozumne. Takie niestety nie są tanie – oszczędności się mogą zemścić ;)

Co żeście wy zrobi z mobilna wersja z3s

No właśnie, co?

Oj naiwnych szukają… GUS ma adresy w domenie stat.gov.pl, w a „dyrektor” Zofia Kozłowska nie istnieje. A w/w sprawozdanie jest tylko wypełniane w portalu sprawozdawczym.

Też dziś takiego dostałam od „[email protected]” i od razu postanowiłam poszukać w sieci.

Hmm … w firmie zajmuję się również księgowością …

Pomozcie Co powinienem zrobić jeżeli wszedłem na ten gowniany link w ramach tej wiadomości z adresu gusgov.pl?

A pobrałeś i uruchomiłeś załącznik?

Hej, czy jest już lekarstwo na tego meila ?

Mam zaszyfrowany dysk ….