Do skrzynek Polaków trafia własnie dobrze przygotowana próba oszustwa. Przestępcy podszywają się pod Polską Grupę Energetyczną i rozsyłają powiadomienia o rzekomej fakturze wymagającej opłacenia. Uważajcie.

Złośliwe wiadomości trafiające do skrzynek Polaków najczęściej są do siebie bardzo podobne. W tym przypadku jest inaczej – przestępcy wykorzystują niektóre elementy ataku, których wcześniej nie spotkaliśmy, zatem przyjrzyjmy się tej kampanii.

eFaktura za energie elektryczna

Temat rozsyłanej wiadomości brzmi

eFaktura za energie elektryczna [tu 10 cyfr]

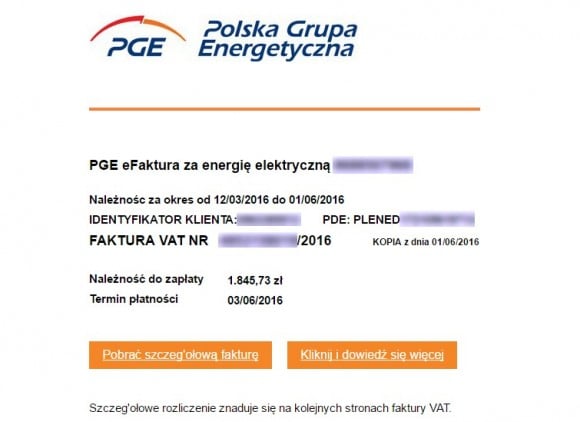

Sama wiadomość wygląda następująco:

Choć z pozoru dobrze przygotowana, przy uważniejszej analizie wiadomość wydaje się jednak nieco niechlujna. Polskie znaki wstawione są wręcz losowo (należnośc, dowiedź, szczeg’ołową), brak polskich znaków w temacie wiadomości a sformułowanie „Pobrać szczegółową fakturę” trąci translatorem. Pod oboma guzikami kryje się taki sam link w postaci np.:

http://fsiglobal.net/[11 losowych znaków]/[10 losowych znaków].php?id=[adres email odbiorcy]&num=[10 cyfr] http://spaltron.net/[11 losowych znaków]/[16 losowych znaków].php?id=[adres email odbiorcy]&num=[10 cyfr] http://laureldeazucar.com/[9 losowych znaków]/[6 losowych znaków].php?id=[adres email odbiorcy]&num=[10 cyfr]

Serwisy fsiglobal.net, spaltron.net czy lureldeazucar.com wydają się być ofiarą przestępców. Przekierowują one połączenia do kolejnego serwisu, gdzie adres ma postać:

http://[kilka losowych znaków].pge-ebok34.biz/[kilka losowych znaków].php?id=[stały identyfikator]=&num=[stałe cyfry]

Każde wywołanie przekierowania powoduje wygenerowanie nowego linku do innej subdomeny i do innego URLa. Udało się nam także trafić raz na domenę

http://[kilka losowych znaków].pge-ebok14.org

gdzie pozostała część adresu była skonstruowana w identyczny sposób. Użycie dynamicznych subdomen i fragmentów URL nie jest rewolucją, jednak nie spotkaliśmy się wcześniej w Polsce z takim schematem generowania adresów URL zapraszających do pobrania złośliwego oprogramowania. Prawdopodobnie ma on na celu utrudnienie tworzenia filtrów złośliwych adresów lub lepszą identyfikację ofiar.

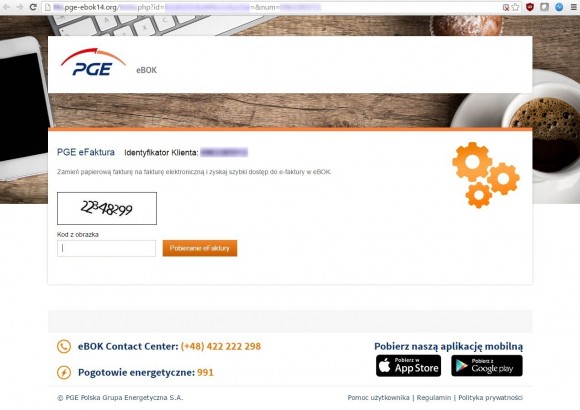

Pod drugim adresem odwiedzającego wita taka witryna:

Wpisanie prawidłowego kodu CAPTCHA skutkuje pobraniem pliku

PGE_eFaktura.zip

o rozmiarze zaledwie 1829 bajtów, zawierającego skrypt JS o nazwie PGE_eFaktura.js. Skrypt zawiera zaciemniony kod JS którego jeszcze nie analizowaliśmy – najprawdopodobniej pobiera docelowy plik binarny z zewnętrznego serwera i go uruchamia.

Obie domeny używane w ataku zostały zarejestrowane 30 maja tego roku i są hostowane w serwerowni Hetznera. Chwilowo wskazują na adres IP 5.9.253.168. Analiza tego adresu IP pokazuje ciekawa historię powiązanych z nim domen:

2016-06-01 dt3.pge-ebok14.org

2016-05-26 ebok-gkpge17.com

2016-05-26 ebok-gkpge29.net

2016-05-26 ebok-gkpge34.org

2016-05-26 ebok-gkpge45.org

2016-05-26 ebok-gkpge64.com

2016-05-15 sledzenie-zasilek23.org

2016-05-15 sledzenie-zasilek61.com

2016-05-15 sledzenie-zasilek67.net

2016-05-15 sledzenie-zasilek92.biz

2016-05-12 fxf1.poczta-polska-info24.com

2016-05-12 poczta-polska-info72.net

2016-05-12 poczta-polska-info84.net

2016-05-12 poczta-polska-info96.org

2016-05-12 zge.poczta-polska-info24.com

2016-05-11 o21.poczta-polska-info72.net

2016-05-11 tpa4.poczta-polska-info84.net

Jeśli macie informacje o powiązanych z nimi atakach to czekamy na kontakt. Na razie trafiliśmy tylko na ślad Cryptolockera:

Aktualizacja 2016-06-01 15:15

Jak informuje Krzysztof (dziękujemy!) z sieci pobierany jest ransomware przedstawiający się jako Crypt0L0cker. Stawka za odszyfrowanie plików to 1299 PLN.

Komentarze

Time left – czas lewo

Polska język ciężka język ;d

Skoro przestępcy (wolę określenie geniusze) tworzą takie oprogramowanie, to znaczy, że ludzie płacą i nadal się nabierają…

A wystarczy czytać Niebezpiecznik ! :)

Zamieńcie tam Niebezpiecznik na Zaufaną, bo powaliły mi się artykuły – na obu serwisach jest o tym samym. Wybaczcie :D

Na niebezpieczniku sa pudelkowe newsy. Z3S i sekurak warto czytac :)

Dobrze że jeszcze nie podstawili swojego numeru konta :D

Dla mnie termin platnosci juz budzi watpliwosci. Zadna instytucja panstwowa ( a i prywatna tez nie powinna bo to nie zgodne prawem) nie da nam az tak krotkiego terminu – 2 dni w tym wypadku. Zwykle od dostania fv mamy od 7 do 14 a czasem i miesiac na zaplate…..

JS klasycznie.. pobiera do Tempa i uruchamia jeden z dwoch:

https://virustotal.com/pl/url/1f3742a06c4daf8193e9ca9ecb33cb879e5c9b973b4deffa96f9ec38efadd10b/analysis/

https://virustotal.com/pl/url/cbdbc985015e153e195ec89dcdc6eb95c4cfd56270b7f5f2d635c12cc22a3837/analysis/

Jakieś rozwiązanie na to ?

Nie być idiotą? :)

Nasi i tak wygrają.

@Antek- zapłacić.

A to windows automatycznie uruchamia skrypty js podczas rozpakowywania archiwum? Myślałem, że najwyżej wypakuje nam plik js, ale nic się nie wykona dopóki go ręcznie nie uruchomimy…

Podszywanie się pod istniejącą instytucję, zakład lub organizację winno być karalne z urzędu, szczególnie gdy w grę wchodzi próba wyłudzenie nienależnych opłat (a tak jest w tym przypadku). A co na to wszystko „prawdziwa” Polska Grupa Energetyczna?

A mnie zastanawia skąd mają mojego mejla ? :), na pewną skrzynkę na wp nigdy nie dostałem podejrzanych wiadomości, ale odkąd użyłem tego mejla do założenia konta na stronie big stara to od tamtej pory dostaje i emaile od poczty polskiej(ciekawostką było to że z każdym nowym mejlem przychodziły większe opłaty-kary) i od energi teraz, czy to big star stoi za tą akcją ?

Nowość z dziś:

httpx://3745480.ru/hpEWPYfd/[email protected]&num=XXXXXXXXXX na ponad 1900 zł

Witam, wykrada przy okazji, hasła do poczty email, potwierdzone na dwóch adresach na tym komputerze oba wyciekły i rozsyłały spam.

Kolejna ofiara, księgowość. Crypt0L0cker. Zaszyfrował kompa i zasoby sieciowe(!)

Witam,

Czy złośliwy kod wykonywany jest z poziomu przeglądarki czy należy wypakować archiwum i uruchomić plik?

No też mnie to interesuje, bo na telefonie z androidem tapłem ten button do pobierania i wtedy dopiero do mnie dotarło co zrobiłem…

W moim przypadku było trzeba poszperac w archiwum .zip

W nim była „niespodzianka”

Firma Dr Web potrafi rozszyfrować Crypt0Locker – koszt 150 euro, w cenie program do deszyfrowania i licencja na ich antywirus na rok. Na dowód wysyłają rozszyfrowany plik.

wczoraj otrzymałem fakturę z PGE, link tym razem prowadzi do: http://aberfordcic.co.uk/9HYZqV7C0y/j3lx4A.php?id=&num=1105094338

linki z wczoraj: hxxp://low-interest-rate-debt-consolidation-loans.co.uk/orftZ/rs7eCbovKm5F.php?id=adres@email&num=0101010101

Przed chwilą wylądowała u mnie też faktura prowadząca do:

http://ksst.ru/T89sYvFQ/vk6wtTVo8.php?id=xxxxxx@xxxx&num=010101010