Bycie dziennikarzem w branży bezpieczeństwa sprawia, że rozmawiam z różnymi ludźmi. Często są to ofiary przestępców, a czasem są to przestępcy. Od obu stron barykady można dowiedzieć się ciekawych rzeczy, lecz nie można zapominać przy tym o swojej roli.

Rolą dziennikarza jest informować – identyfikować ciekawe historie, weryfikować je i przedstawiać szerszej publiczności. Gdy zatem odzywa się do mnie posiadacz bazy serwisu Morele.net, w której – według niego – znajdują się rekordy ponad dwóch milionów polskich internautów, to jest to ważny temat i okazja do zebrania istotnych informacji. Trzeba też jednak pamiętać, że mało który przestępca z dziennikarzami kontaktuje się bezinteresownie. Ale po kolei.

Oszustwa, kradzieże, szantaż

Jeśli nie śledziliście całej historii, to w największym skrócie:

- ok. 21-22 listopada klienci Morele.net dostają SMS-y od oszustów tuż po tym, jak zrobili zakupy,

- Morele.net kilka dni twierdzą, że nie są źródłem wycieku,

- 18 grudnia przyznają się do wycieku z własnej bazy.

Wczoraj, 19 grudnia, odezwał się do mnie ktoś, kto twierdził, że jest posiadaczem bazy Morele.net i autorem wycieku oraz ataków na jej klientów. Występował pod pseudonimem Arm. Przeprowadziłem z Armem kilkugodzinną rozmowę i mogę potwierdzić, że faktycznie ma bazę klientów Morele.net.

Większość informacji, które otrzymałem od włamywacza, pojawiło się dzisiaj rano w jego wpisie w serwisie Wykop.pl. Streszczając wypowiedzi włamywacza i moją wiedzę na ten temat:

- nie wiadomo, jak baza została wykradziona – złodziej twierdzi, że nadal ma do niej dostęp, ale nie mogłem tego zweryfikować,

- baza faktycznie została wykradziona – na moją prośbę złodziej pokazał mi mój wpis z tej bazy, zgadzały się data założenia konta, użyte hasło, podany numer telefonu i adres e-mail, więc faktycznie był to mój rekord z bazy, który byłby prawie niemożliwy do podrobienia (przynajmniej bez kontroli nad moją skrzynką pocztową, gdzie można znaleźć datę założenia konta),

- złodziej twierdzi, że w bazie są dane 2,2 miliona użytkowników i jest to możliwe, chociaż całej bazy nie widziałem,

- złodziej twierdzi, że złamał już kilkaset tysięcy haszy haseł i jest to możliwe,

- łamanie haseł idzie dość wolno, ponieważ Morele.net użyły funkcji MD5Crypt, która jest dużo odporniejsza na łamanie niż zwykłe MD5 (pod kątem wydajności obliczeniowej ok. 2500 razy odporniejsza, do tego każdy hasz ma swoją własną sól, więc zamiast łamać 2 miliony haszy naraz, każdy trzeba łamać indywidualnie – zatem ok. 2 miliardy razy wolniej niż dla czystego MD5 w przypadku tej bazy),

- w bazie jest spora grupa użytkowników, którzy przed adresem e-mail mają dodany prefix „allegro_”, których hasze haseł wyglądają jak zwykłe MD5,

- ok. 28 listopada złodziej skontaktował się z Morele.net, by uzyskać okup – jak sam twierdzi – w kwocie 15 BTC (nie miałem możliwości weryfikacji),

- cenę podniósł do 20 BTC po tym, jak Morele próbowały zaszyć kod śledzący miejsce otwarcie e-maila w swojej odpowiedzi (nie miałem możliwości weryfikacji),

- Morele.net grały na zwłokę i ostatecznie zaproponowały złodziejowi zatrudnienie (nie miałem możliwości weryfikacji).

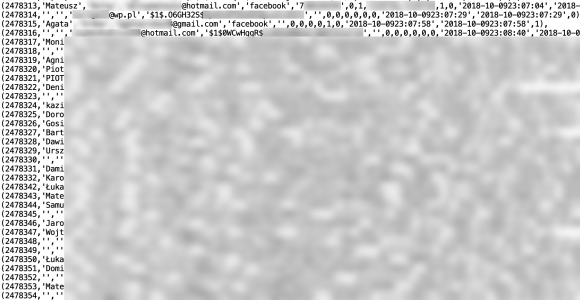

Poniższy zrzut ekranu pokazuje, że faktycznie włamywacz jest w posiadaniu przynajmniej części współczesnych danych, miał także moje konto założone w roku 2010, zatem istnieje spore prawdopodobieństwo, że cała baza znajduje się w jego rękach.

Cele włamywacza i postawa Morele.net

Prawdziwe intencje przestępcy są często trudne do zidentyfikowania, jednak w tym wypadku wyraźnie widzę, że powodem, dla którego dane trafiły wczoraj w moje ręce, a dzisiaj na Wykop, była chęć „dojechania” (jak sam włamywacz mówił) Morele.net.

Warto zauważyć, że postawa Morele.net znacząco się poprawia wraz z rozwojem tego incydentu. Zaczęło się niezbyt dobrze – od wyparcia „to nie od nas wyciekło”. Kiedy jednak firma zdała sobie sprawę ze skali problemu, zaczęła reagować dużo lepiej. Przede wszystkim odmowa wypłacenia okupu jest w tym wypadku bardzo racjonalną decyzją. Ofiara szantażu nigdy nie ma gwarancji, że szantażysta zaspokoi swoje potrzeby wypłaconą kwotą, a zabezpieczenie danych przed ujawnieniem jest praktycznie niemożliwe po tym, jak już wyciekły. Po drugie Morele.net postanowiły zdetonować bombę, na której siedziały. Znam wiele przypadków, gdzie szantażowane firmy do ostatniej sekundy przez publikacją danych przez włamywacza udawały, że nic się nie stało. Morele.net wysłały komunikację do swoich klientów (być może opóźnioną, ale istnieje chociażby przesłanka toczącego się w tej sprawie postępowania, uzasadniająca opóźnienie), jednocześnie wytrącając z ręki szantażysty bardzo ważny argument. Zapewne sprowokowało to przestępcę do eskalacji konfliktu przez publikację szczegółów negocjacji.

Niestety mleko się już rozlało i jeśli robiliście kiedykolwiek zakupy w Morele.net, to Wasze dane, które przekazaliście, są w rękach przestępców. Nie oznacza to jednak żadnej wielkiej zmiany – bo Wasze dane są w rękach przestępców już od dawna, jako że to nie pierwsza duża baza wykradziona przez włamywaczy. Nie ma powodów do paniki i twierdzenia, że od dzisiaj każdy złośliwy e-mail i telefon od telemarketera to sprawka Morele.net.

Wysłaliśmy w związku z tą sprawą kilka pytań do Morele.net – jeśli otrzymamy odpowiedzi, dołączymy je do artykułu.

Aktualizacja 2018-12-20

Otrzymaliśmy oświadczenie Morele.net, które cytujemy w całości:

Szanowni Państwo,

Komentarze

Skoro gostek chcial sie zemscic na morelach, to po co lamie hasla userow?

On ich nie łamie, on je poprostu zdobył.

A że Morele są dziurawe jak ser francuski to świadczy to tylko o ich niekompetencjach.

Firma która posiada wrażliwe dane klientów w ten sposób je zabezpiecza to znaczy że nie można jej ufać

No przecież napisał, że łamie. W bazie są przechowywane tylko hashe haseł- trzeba je łamać, by uzyskać oryginalne hasła. Gdyby intencjami nie były kolejne ataki na klientów sklepu, z użyciem ich maili i haseł, to by tego nie robił. Jednym słowem- zwykła przestępcza szm*ta.

Przeciez oni nawet nie maja wlasnej serwerowni. Cale to g..o IT trzymaja w chmurze. To sie nazywa „optymalizacja kosztow” aka „mamy wszystko w d..pie, byleby dzialalo i bylo tanie”.

A który sklep internetowy ma własną serwerownię? Chyba tylko giganci tacy jak Amazon.

Amazon jest hostowany na AWS :)

Lamanie hasel jest rozne od ich posiadania.

W taki sposób można opisać KAŻDĄ firmę. Nie bronię tego sklepu, ale do włamów czy wycieków danych dochodzi w znacznie większych miejscach.

Bardziej zastanawiające jest to, dlaczego rok bez wpadki Morele jest rokiem straconym. Tam ktoś ewidentnie rzuca im kłody pod nogi, może właściciel robił lewe interesy albo były pracownik daje o sobie znać.

przestępca twierdzi ze posiada takze pesele i skany dowodow osobistych, dajcie mi tego cwaniczaka ktory pod poprzednim artykulem twierdzil ze nie moge podac do sadu tej niekompetentnej firmy bo wlasnie nie podawalem peselu i skanow dowodow…

ciekawi mnie tez czy moje haslo zostalo zlamane…

Gdy tam zakładałem konto kilka lat temu, żadnego PESELu i skanu DO nie podawałem. Nie wiem czy takowe w ogóle były wymagane przez Morele? Konto zresztą usunąłem na wieść o wycieku ich bazy. Chyba więcej już tam niczego nie kupię.

Może pesel/skan dowodu był wymagany w przypadku zakupów na raty i faktycznie mogą mieć takie dane dla części userów.

Chciałbym też to zrobić, jak się skontaktować z Tobą?

Lepiej. On twierdzi, ze ma caly czas dostep, Morele twierdza, ze problem zidentyfikowali i naprawili. Pytanie bo nie wiem albo mi umknelo: Czy Morele zmienily wszystkim hasla z automatu czy nie? Jesli tak i prawda jest, ze problem zostal naprawiony, to jedyny sens dalszego lamania hasel jaki widze to nadzieja, ze jakis odsetek klientow Morele uzywa tej samej pary email/login/haslo w innych serwisach i tam hasla nie zmienil.

Zero resetowania konta i wymuszenia zmiany hasła… Ba, zero komunikatu po zalogowaniu się na Morele, że miał miejsce wyciek i jest zalecana zmiana hasła. Słabo Morele, słabo…

Pitolisz panie… Był mail z prośbą o zmianę hasła, na stronie głównej prosba o zmianę hasła, wv wsiach prośby o zmianę hasła… Co teraz można więcej zrobić.

Zresetować wszystkim hasła, to proste.

@Bogdan Może po prostu z automatu wymusić ustanowienie nowego hasła od razu po zalogowaniu ?

Co mozna (bylo) wiecej zrobic? Skoro twierdza, ze problem zidentyfikowali i naprawili to powinni zmienic wszystkim hasla z automatu i poinformowac mailo, zeby pozmieniali hasla we wszystkich serwisach w ktorych uzywaja tej samej pary login/email/haslo. Myslenie level Morele.

Jak widać w końcu wymusili zmianę… Przy logowaniu się na stronie pojawia się komunikat:

Dla twojego bezpieczeństwa 20.12.2018 twoje hasło zostało zresetowane. Jeżeli zmieniłeś już hasło zignoruj tę wiadomość. Aby ustawić nowe hasło skorzystaj z opcji „nie pamiętam hasła”. Jeżeli używałeś tego samego hasła na innych stronach rekomendujemy zmianę również tam.

Ale fakt, powinni to zrobić już pierwszego dnia.

Jeśli nie byli pewni, czy przestępcy dalej mają dostęp do bazy, to wymuszenie zmiany wszystkich haseł userów było by głupotą. Taką czynność się robi dopiero wtedy, jak ma się 100% pewność, że dane już nie wyciekają. Jeśli Morele wymusiły zmianę wszystkich haseł wczoraj, to najpewniej dopiero wczoraj zyskali pewność, że źródło wycieku jest zlikwidowane.

To, że jest przestępcą – przestępstwem są właściwie każde „nie zamawiane testy penetracyjne” więc…

Wydaje mi się,że przestępca po niezbyt udanej próbie wyprowadzenia kasy z kont bankowych ( https://zaufanatrzeciastrona.pl/post/uwaga-na-duza-fale-atakow-udajacych-posrednikow-szybkich-platnosci/ ) próbował szantażować morele.Tyle,że przy tym szantażu zagrał trochę zbyt nerwowo – WYKOP ?! No to Arm ty frajerze – szykuj już piżamkę,szczoteczkę i korek do tyłka (ten ostatni będzie potrzebny przy schylaniu się po mydło),bo znając życie przy założeniu konta albo logowaniu to nie był tak ściśle TOR,wykop używa też javascriptu i jak cyberpieski tylko poproszą Białka to pewnie wezmą Arm-a za jajka :P

i co ci niby z tego javascriptu?

mają fingerprinta twojego systemu i jak usłyszysz dzwonek do drzwi, to nie będzie listonosz

Wystarczy używać mydła w płynie ;)

… no i nie spać na brzuchu.

Aby „dojechać” ich jeszcze bardziej. Co można zrobić z kontem znając hasła w systemie zakupowym?

„nie wiadomo, jak baza została wykradziona – złodziej twierdzi, że nadal ma do niej dostęp, ale nie mogłem tego zweryfikować”

Nie można było zweryfikować poprzez założenie nowego konta podczas rozmowy z tą osobą i prośbę o pobranie z bazy rekordu nowo założonego konta?

Widocznie nie można. Wystarczy, że arm nie zgodził się na taki test.

Kupiłem przedmiot na allegro – od morele jak się okazało – te hashe z allegro to prawdopodobnie jakieś identyfikatory a nie prawdziwe hasła

prefix „allegro_” dotyczy zakupów dokonanych na allegro oraz ich importu do panelu zamówień. Żadne hasło w tym przypadku nie ma racji bytu. Takie konto posiada „jedynie” adres, email i telefon jeśli Cię to pocieszy :)

To moze lepiej tez nie zakładać kont w celu zakupów do czasu załatania

W morele miałem dość proste hasło i wczoraj miałem (nieudaną) próbę logowania na konto na Facebook’u założone na ten sam adres email – informacja o złamaniu części hash’y wydaje się wiarygodna.

Miałem podobną sytuację, po 4 rano miałem próbę logowania się na swoje konto na FB – ten sam adres e-mail. Hasłem był losowy ciąg znaków, wygenerowany z keepass-a.

a ja myślałem, że to nic poważnego i kilka dni temu zamówiłem kompa. oczywiście musiałem się zarejstrować

Nożesz, świetnie! Nigdy więcej morele:(

Najgorsze że usunięcie konta nic nie daje, zostają dane z faktur:(

Amatorzy…

Z tego co czytałem to te dane są przechowywane w bazach operatora płatności, a nie na morelach.

Nie Morele pierwsze i nie ostatnie gdzie twoje dane wyciekly albo wyciekna. Takze sie nie spinaj, tylko tam gdzie to mozliwe uzywaj zmyslonych danych i dedykowanego maila.

a co na to RODO ?

To na to, że zarząd spółki musiał o tym incydencie niezwłocznie poinformować UODO.

Może mam dwóję z czytania ze zrozumieniem ale gdzie w tym miałaby być wasza pomoc w szantażu?

Bardzo proste – publikacja ma być formą nacisku by Morele zapłaciły szantażyście.

IMO to by się zgadzało gdybyście opublikowali artykuł przed poinformowaniem klientów orazem postem na Wykopie oraz Arm skontaktował się z wami przed opublikowaniem informacji przez morele o kradzieży bazy. Jak dla mnie trochę clickbait

Miałem tę samą wątpliwość. Myślę, że warto doprecyzować w tekście.

Jest to chyba pierwsza czynność, którą powinni zrobić po wycieku. Niestety w tej śmiesznej firmie za bezpieczeństwo odpowiada jakiś dzban i na to nie wpadł.

Nadal nie wiem jak złodzieje chcieli Morele.net szantażować z Wasza pomocą

To kogo mam pozwać o to, że moje dane latają po sieci?

Nikomu. To nikogo nie obchodzi. Jednak gdybys Ty „udostepnil” dane Morele w najlepszym razie mialbys kontrole z PUODO, jak nie wyladowalbys w pierdlu. Wiem jak ten syf dziala.

Pozwać Morele, najlepiej pozwem zbiorowym

Zacznij od pozwania Internetu, gdzie jest jego siedziba wygooglujesz sobie bez problemu, a jakbyś jeszcze potrzebował miejsc to tutaj znajdziesz ich jeszcze więcej:

https://haveibeenpwned.com/

Morele, zbiorowy pozew.

Czy przy md5crypt złodziej dostanie dostęp do wszystkich haseł, czy tylko tych najprostrzych/popularnych?

Raczej tylko do prostych/popularnych. Raczej nie ma sensu odwracać hashy próbując __wszystkich__ możliwych ciągów znaków. Podejrzewam, że leci po hashu jakimś słownikiem, jak coś się trafi to ok, jak nie, to skacze do następnego rekordu z bazy, bo szkoda czasu – zamiast tego lepiej złamać kolejne typu „dupa8”.

Ile morele placi za takie artykuly popierajace ich wersje?:) Wciskani kitu, ze „moje dane sa super bezpieczne” itp. nie pamietalem nawet, ze mam tam konto. Teraz juz nie mam na pewno :) gratulacje morele.

„Przede wszystkim odmowa wypłacenia okupu jest w tym wypadku bardzo racjonalną decyzją.” – oczywiscie. Bo kasa sie zgadza, a ze klienci maja przechlapane… Kogo to obchodzi. To faktycznie bardzo racjonalna decyzja. Tak sama jak „z porywaczami nie negocjujemy” – i nie wazne jak ktos zaliczy kulke w leb. Ale wystarczy, aby ktos wyslal list z pogrozkami jakiemus VIPowi, to juz ma SWAT na glowie.

Jak zwykle myslenie niedojrzale i medialne.

PS

Gdzie dzialanie RODO? Czy Morele zglosil juz incydent – co jest WYMAGANE prawem – czy nadal udaje, ze problem nie istnieje?

Teoretycznie włamywacz może podać tylko część problemów a jakiegoś backdoora czy buga zostawić „na potem”,bazy też raczej nie skasuje po otrzymaniu okupu więc to żaden wielki interes (pewnie,jakiegoś buga którego nie zauważy ladmin może wskazać,ale 15 btc to nie jest warte).Z drugiej strony – zastanawiam się PO CO ci przestępcy bawią się w takie szantaże i otwarcie przyznają sie do ataku ? Dla nich też to przecież nie będzie żaden interes. Firmy i instytucje państwowe i tak nie zapłacą,a w ten sposób atakujący ryzykują tylko złapanie – polują na trochę za grubego i zbyt agresywnego zwierza.

Trik z łączem jest znany, ale zawsze mi sie wydawało ze jest skuteczny tylko w tedy kiedy odbiorę pocztę lokalnie w sesie aplikacja jak Thunderbird i w tedy zdradzi moje IP.

A jak to dział jak sprawdzam pocztę przez web ? Przeglądarka chyba otwiera i pobiera (obraze) z łącza na moim lokalnym PC

Jak to jest ?

PS: Lenia mam i nie chce mi sie tego sprawdzać ;)

Thunderbird domyslnie blokuje obrazki.

Jeśli przeglądarka odpali kod w javascript, to ten może zrobić co tylko zechce, np pobrać coś skądś.

#jan – Kaczyńskiego z Ziobro podaj do sądu. Wszystko wina pIs :)

W jaki sposób oszust dowiadywał się o złożonych zamówieniach?

Zmiana hasła na morele może prowadzić do tego, że będą w posiadaniu dwóch haseł… Najlepiej wymyślić całkiem nowe i za jakie czas pewnie znów będzie trzeba zmienić.

Czy istnieje powód, dla którego Morele nie zdecydowało się na wymuszony reset wszystkich haseł?

Proszę o podpowiedź, jak to działa:

Załóżmy zakładam gdzieś konto z hasłem nr1, następnie zmieniam to hasło na hasło nr2.

Po tej zmianie hasła następuje włamanie – jak tutaj.

Czy oba moje hasła są zagrożone czy tylko to hasło nr2?

Obydwa hasła należy rozważać jako spalone. Np. atakujacy może mieć dostęp do backupów.

A czy próbowano zweryfikować twierdzenie, że „wciąż ma do niej dostęp”?…

mam nadzieje ze smarkacz odpowie za to, widac ze to jakies dziecko ktorym rodzice sie nie zajmowali i teraz robi ludziom numery xD

ciekawy case i ciekaw jestem gdzie „przestępca” zostawi ślad, uzywal protonmaila wiec tez bylaby ciekawa ich reakcja.

Ciekawie opisane, morelom współczuje (moje dane tez sprzeniewierzyliście) …ale mniejsza o to.

Co do Arm’a – mam wrażenie, ze cel mu faktycznie szczytny przyświecał … a przecież „masowe mailingi” niebezpiecznik nakłonił do zakupu niejednej ksazki dla bibliotek – fakt, że w nieco inny sposób :P

W mojej ocenie głupotą było pisanie z palca zamiast EN=>PL przez translatora. Co do oferty „zatrudnienia” … historia zna już takie przypadki:

„Doszło do nawiązania kontaktu i mężczyzna został zaproszony do współpracy. W czasie spotkania, na które mężczyzna został zaproszony miała zostać podpisana umowa o dzieło, na podstawie której miał rozpocząć prace w celu usunięcia luk w zabezpieczeniach. Mężczyzna przyjechał na umówione spotkanie, tam podpisał przedstawione mu zobowiązanie do zachowania poufności (z datą sprzed wykrycia błędów), a następnie został zatrzymany przez współpracującą z przedsiębiorstwem Policję. ”

Źródło: http://prawo.vagla.pl/node/8154 …sąd uniewinnił, ale niesmak pozostał.

„cel mu faktycznie szczytny przyświecał”

Koleś, trollujesz Bożonarodzeniowo, czy naprawdę wierzysz w te bzdury które piszesz? Chyba lepiej już żebyś był tylko pospolitym trollem, niż cyber-przygłupem!

Uwielbiam Cię @Duży Pies, Twoje komentarze są super, mają swój styl, trafnie odkrywasz przywary tego świata IT.

…

Arm? przecież to nawet nie jego ksywa, typowy piwniczak, a morele? kij z nimi, ale tego cwaniaczka to ja bym rozhaszował na części :)

” na moją prośbę złodziej pokazał mi mój wpis z tej bazy, zgadzały się data założenia konta, użyte hasło, podany numer telefonu i adres e-mail,”

Czyli Pan Adam mial lipne haslo, ktore zostalo zlamane????

Drogi Ważniaku, znając swoje hasło i użytą sól mogłem je sobie zaszyfrować i porównać z tym haszem, który podał mi włamywacz. Zgadzał się.

zahashować

Adam a skąd znałeś sól?

Md5crypt trzyma sól w pierwszych znakach hasha

„Radosław Stasiak, dyrektor działu IT”

phpMYADMIN na produkcji dostepny globalnie? REALLY direktorze????

Jak na kilkugodzinną rozmowę z ARMem, to artykuł jest dziwnie krótki i powierzchowny. O czym więc gadaliście przez resztę czasu?

O wielu sprawach. Treść rozmowy objęta jest tajemnicą dziennikarską zgodnie z takim życzeniem rozmówcy.

Rozmawialiście przez komunikator internetowy puszczony przez Tora, czy przez telefon GSM na kartę czeskiego operatora bez wymaganej rejestracji danych osobowych? Tak tylko pytam xD

To był przekaz myśli…

” postawa Morele.net znacząco się poprawia wraz z rozwojem tego incydentu ”

— buhahahaha, poprawić to jedynie może sprawne działanie Policji oraz dotkliwa kara dla sprawcy lub sprawców. Sklep zawinił po całości, a że czas jest długi, a skala wycieku ogromna to wręcz przeciwnie niczego tu nie poprawia. Istna masakra dopuścić do czegoś takiego.

Ciekawe, czy to ma zwiazek:

https://robertheaton.com/2018/07/02/stylish-browser-extension-steals-your-internet-history/

Potwierdzam proby wchodzenia na unikalne adresy w ciagu kilku dni od wejscia na nie przegladarka ze Stylishem, ktory je wykradal. A adresy chmorowe crmow itp moga miec bardzo duzo przydatnych infomracji, zaleznie od konstrukcji

Potwierdzam, że baza danych została odszyfrowana, bo moje hasło też zostało odszyfrowane i jeszcze zażądano ode mnie okupu w bitcoinach(podano nawet nr portfela)

Mam pytanie odnośnie haseł, może ktoś życzliwy będzie w stanie odpowiedzieć.

W artykule jest napisane, że hasła były przechowywane w postaci zahaszowanej a dodatkowo były solone.

Z tego co rozumiem, łamanie tablicowe nie przejdzie, a ataki typu brute-force/słownikowe mogą, ale żeby było to w miarę efektywne łamiący musiałby znać algorytm solenia haseł przed ich zahaszowaniem?

Chyba, że atakujący łamie zwykłym brute-force, nie przejmując się salt’em, a kwestia tego, że mógł złamać te X haseł, jest spowodowana żałosną polityką haseł większości użytkowników?

Czym się autorzy artykułu kierowali pisząc, że możliwe jest, by atakujący dotychczasowo złamał kilkaset tysięcy haseł, z bazy 2,2 miliona użytkowników? Czymś co wymieniłem u góry, a może czymś innym, co mi uniknęło?

Dobry słownik rozwiązuje problem.

Ale ta odpowiedź nie rozwiązuje niczego…

Skoro sól jest losowa (i to dla każdego usera z osobna), to nawet „dobry” słownik nic nie da. Chyba, że czegoś nie rozumiem?

Sol jest losowa, ale jest znana. Wiec dla danej soli mozna normalnie uzywac slownik.

Znana skąd?

bezsensem jest trzymanie soli razem z haslem. morele dalo ciala. spam juz lata na maile z wycieku. script kiddie sprzedal baze.

Mam pytanie, cy nikt z Państwa nie dostał czasem telefonu z automatu LoanMe po tym wycieku danych z Moreli. Kilku moich znajomych w ostatnich dniach dostało takie telefony. Czyżby baza już została sprzedana?

Loanme już dawno prowadzi tak marketing i do mnie i do znajomych pół roku temu wydzwaniali.

Z resztą, przedostatni akapit przed aktualizacją:

„Wasze dane są w rękach przestępców już od dawna, jako że to nie pierwsza duża baza wykradziona przez włamywaczy. Nie ma powodów do paniki i twierdzenia, że od dzisiaj każdy złośliwy e-mail i telefon od telemarketera to sprawka Morele.net.”

Chłopie, nie łudź się, że akurat to wina wycieku z Morele jest źródłem Twoich rozterek. Dużych wycieków było mnóstwo, a ile baz danych zostało po prostu sprzedanych przez zaradnych administratorów różnych portali to tego nikt nie wie.

Twój numer telefonu, e-maile, imię i nazwisko i pewnie jeszcze wiele innych danych już krążą w Internecie.

Ja dostałem.

Niebezpiecznik kradnie artykuły:

https://niebezpiecznik.pl/post/czy-z-morele-net-dane-wyciekly-dwukronie/

Nie kradnie, pokazuje sprawę z własnej perspektywy. To poważny wyciek, więc nic dziwnego, że nie tylko my o nim piszemy.

ja sie zdziwilem bo artykul w pewnych punktach mial indentycnzy styl pisarski. zreszta niebezpiecznik jak dla mnie sie juz dawno skonczyl nie ma tam ciekawy artykulow.

Tak 3/4 artykułów pojawiają się kilka godz po was i podobnym stylem pisane. Nie umieścisz komentarza, że to plagiat bo cenzura. Za to są sprzedajnymi k***ami

Czyli ZTS kryje przestępcę. To nie jest karalne?

Nie masz pojęcia o prawie prasowym.

A muszę mieć?

Znam prawo, pod które ja podlegam i jak bym kogoś okradł, to pójdę siedzieć, a ty jakiś chłystek z ZTS zasłania się prawem prasowym.

Ja bym go oskarżył o współudział.

Hahaha.

Poczytaj prawo prasowe. Karane jest ujawnienie danych informatora który zastrzegł sobie anonimowość.

Rozumiem, co do mnie piszesz. Nie zgadzam się z tym 'prawem’.

To tak ciężko Tobie zrozumieć?

Nie Was/Ciebie okradano, wiec macie to w D.

Dla was najważniejszy jest zarobek na artykułach (tych, o którym mowa w tym wątku) i innych, byleby zarobić.

Jedni zarabiają na kradzieży, inni na pisaniu o złodziejach i przykrywanie się 'prawem prasowym’. Taka jest prawda.

No to właśnie poznałeś kolejny fragment prawa, któremu też podlegasz. Dziwne, że to do Ciebie nie dociera.

Jeśli uważasz że nie walczymy ze złodziejami to chyba jesteś tu nowy.

PS. Nie zarabiam na artykułach, a nawet na nich tracę.

Przedstaw, miśku, sposób w jaki Z3S miałaby zarobić na tym artykule?

A prawo nie jest od podobania tylko od egzekwowania. Dura Lex, sed Lex.

Zawsze możesz próbować zmienić zgłoś projekt obywatelski, znajdź przychylnego posła, użyj prasy, sam zostań posłem, czy załóż partię.

Tyle możliwości przed Tobą!!

To może ujawnisz hashe danych informatora. W md5crypt?

Informator przecież nie wysłał mi swojego PESELa… Nie mam żadnych jego danych umożliwiających identyfikację.

No khem. Jak ostatnie wydarzenia pokazują trzeba być uznanym dziennikarzem przez obecne władze by móc zasł.. stosować prawo prasowe do ochorny informatora…. Jak mocne macie papiery na „bycie dziennikarzem” przed obliczem obecnej władzy? :)

Swoją drogą tak czytam dostępne artykuły i widzę, że koleś to chyba jakiś gówniarz. Jeden z dziennikarzy napisał, że cała korespondencja była pisana w stylu „xD”, a powodem włamania miała być chęć „dojechania sklepu”. Żenujący koleś. Mam nadzieję, że teraz dojadą go organy ścigania i będzie mu xD.

Styl pisania byl celowy, widac dziennikarzyna g-no sie zna.

Celowy. Celowy… ahaaa… No to wyszedł na gówniarza, cel osiągnięty :). Jak już go organy ścigania „dojadą” to może spoważnieje.

Duża wpadka pracowników IT Morele, że popełnili jakieś proste błędy, które umożliwiły jakiemuś amatorowi dostać w ręce te dane. Piszę amatorowi, bo sam chwali się, że właściwie to trafił przypadkowo i bez problemów. Może to jedyny moment, żeby zaistniał. Czuje się jak klon Mitnicka :).

Ty nawet tego nie potrafisz, wiec nie wiem o co szczekasz…

„Niestety mleko się już rozlało i jeśli robiliście kiedykolwiek zakupy w Morele.net, to Wasze dane, które przekazaliście, są w rękach przestępców. Nie oznacza to jednak żadnej wielkiej zmiany – bo Wasze dane są w rękach przestępców już od dawna, jako że to nie pierwsza duża baza wykradziona przez włamywaczy. Nie ma powodów do paniki i twierdzenia, że od dzisiaj każdy złośliwy e-mail i telefon od telemarketera to sprawka Morele.net.”

Można więcej informacji nt tych wycieków, gdzie przestępcy mogą mieć moje dane?

Ten sam tekst widzę we wszystkich publikacjach na temat tego wycieku, wygląda na sponsorowany przez Morele.net

https://haveibeenpwned.com/

Ciekawa teoria, Morele sponsoruje tekst który wykłada kawę na ławę ich winę i piętnuje karygodne postępowanie.

Czy oni naprawdę uważają że policjanci namierzą każdego włamywacza? Moim zdaniem to zbędne zawracanie d.. Policji:

„działania były koordynowane z funkcjonariuszami Policji zajmującymi się cyberprzestępczością”

„Korespondencja była konsultowana z funkcjonariuszami Policji prowadzącymi śledztwo w tej sprawie”

„Ofiara szantażu nigdy nie ma gwarancji, że szantażysta zaspokoi swoje potrzeby wypłaconą kwotą, a zabezpieczenie danych przed ujawnieniem jest praktycznie niemożliwe po tym, jak już wyciekły.” – dokładnie tak! stąd jakiekolwiek „pójście na układ” z kimś kto w ogóle dopuścił się takiego postępowania nie ma żadnego sensu.

Pieniędzy klientom też nie oddają w terminie 14 dni godnie z prawem. Musiałem odstąpić od umowy, bo dają oferty a sprzęt przychodzi niekompletny. Dział reklamacji to porażka- schematyczne ( może bot) odpowiedzi jak zdarta płyta. Telefonicznie brak możliwości rozmowy i wyjaśnienia sprawy. Do tego ten wyciek- 2019 to koniec tego sklepu.

Hmm… myślisz, że to jakiś sfrustrowany słabą obsługą klient? ;)

Dzieciak który dostal się przypadkiem na serwer morele i do tego jeszcze serwer ktory nie byl zabezpieczony…i sam się do tego przyznał hahah to niezły craker…

I tak już ma dane… więc zmiana hasła co wam da? Haha

Biedne trele-morele, zostalo oszukane a samo oszukiwalo. Cisza przeszly afery jak morele sprzedawalo zamowienia na karty graficzne w okresie cyfrowej goraczki zlota, znajomy padl ofiara takiego zamowienia, skaldales zamowienie, wplacales zaliczke i czekales na karty a w tym czasie morele wystawialo na aukcje to zamowienie i sprzedawalo tym co dali najwiecej. Zero zasad . Nie lubie morele od tego momentu. Nie powiem ze im dobrze z tym wlamaniem ale zasad handlu sie powinno trzymac albo sie prowadzi sklep albo wydmuszke handlowa.

https://www.wirtualnemedia.pl/artykul/morele-net-wyciek-danych-klientow-takze-z-wnioskow-ratalnych-jak-sie-ochronic?utm_source=wykop.pl&utm_medium=link-4711493&utm_campaign=wykop-poleca