Święta się zbliżają i przestępcy też muszą zarobić na prezenty. Codziennie widzimy wiele nowych ataków, ale to, co dzieje się dzisiaj, to wyjątkowy napór internetowych oszustów. Pod różnymi pretekstami podszywają się pod pośredników płatności i czyszczą konta.

Skuteczność oszustw, gdzie ofiara trafia na fałszywą stronę Dotpaya, musi być wyjątkowo duża, ponieważ widzimy coraz to nowe ataki oparte o ten sam schemat. Ofiary są przekonywane, że powinny zapłacić / dopłacić do zakupów, aktywacji konta czy kuriera, a w efekcie tracą wszystkie pieniądze ze swojego konta. Oto kilka przykładów.

Kupił na Morele.net, dostał zaraz SMS-a od przestępców

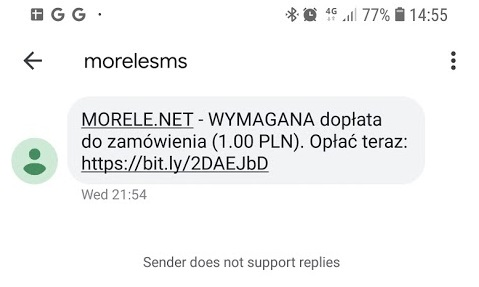

Jeden z Wykopowiczów opowiedział ciekawą historię. Zrobił zakupy w sklepie Morele.net i krótko potem dostał takiego oto SMS-a:

Jak pisze sam zaatakowany, do zamówienia użył nowego konta i numeru, którego nie używał wcześniej. Skąd zatem przestępcy mieli jego numer komórki i wiedzieli, że zrobił zakupy w Morele.net? Sklep wyjaśnia następująco:

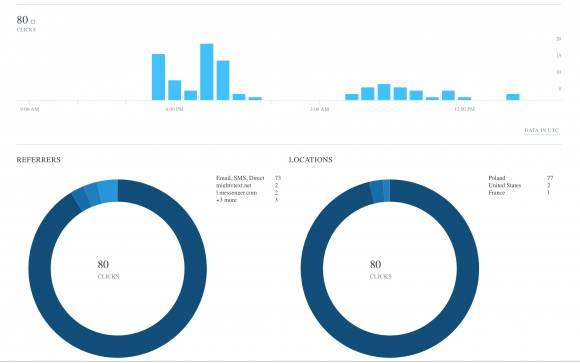

Masowości? Nie wygląda to na masowy atak. Od wczoraj w linka kliknięto jedynie ok. 80 razy, z czego bez wątpienia część to badacze, analizujący ten atak. Oczywiście jest taka możliwość, że linków było więcej – jednak skoro 80 kliknęło akurat w tego, to jest szansa, że atak jednak nie był masowy.

Na Wykopie oficjalne konto Morele.net dodało:

Prawdopodobnie wyciekła baza dużego operatora logistycznego, który obsługuje wszystkie sklepy, i mamy już informacje, że podobny problem wystepuje u innych.

Użycie czasu przeszłego nie wydaje się tu zasadne – jeśli do ataków dochodzi na bieżąco, to i dane na bieżąco muszą wyciekać. Dajcie znać, jeśli dostaliście podobnego SMS-a.

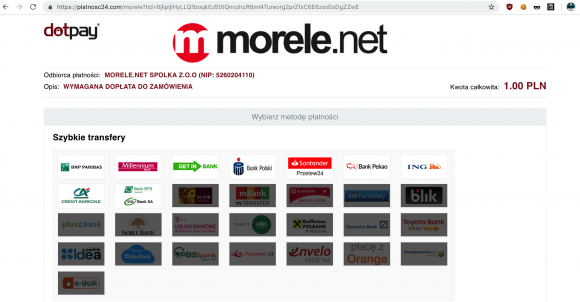

Co czekało pod linkiem

Po kliknięciu w link można było znaleźć się na takiej oto stronie:

https://platnosc24.com/morele?tid=ItjlipIjiHyLLQ1boqk0J50tQnnzhcR6ml4Tureorg2prZfxC6E6zsxEoDgZZwE

Jak przebiega ciąg dalszy oszustwa – zobaczycie pod koniec artykułu. Podobnych ataków było bowiem więcej.

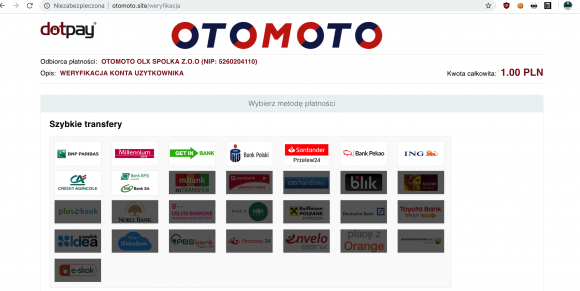

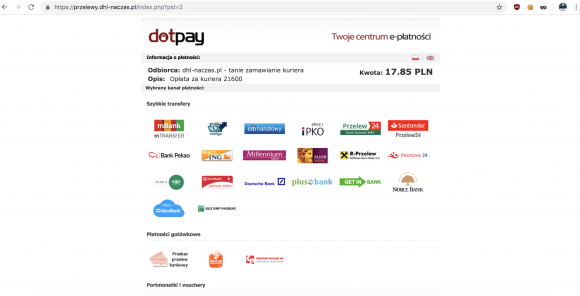

Weryfikacja konta na OtoMoto

Dowiedzieliśmy się także o scenariuszu, w którym przestępcy nakłaniają ofiary do „weryfikacji konta na OtoMoto” za pomocą przelewu na kwotę 1 PLN. Tak wygląda strona, na której lądują ofiary:

http://otomoto.site/weryfikacja

Jak widać, mimo innej ścieżki, mechanizm oszustwa będzie podobny. Ale to nie koniec – mamy też trzeci scenariusz.

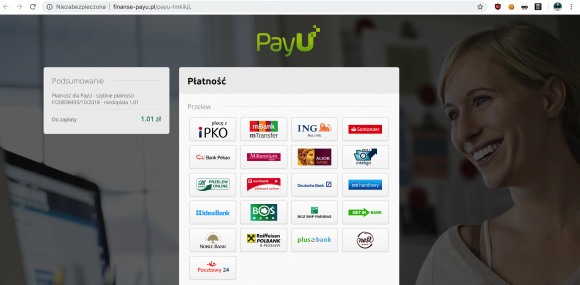

Fałszywy panel PayU

To zaskakujące odkrycie. Ostatnio zdecydowanie dominują fałszywe panele płatności Dotpay, a tu nagle panel… PayU.

http://finanse-payu.pl

Wygląda na to, że tu mamy do czynienia z innymi autorami – pula banków do wyboru jest dużo większa.

Jak to działa

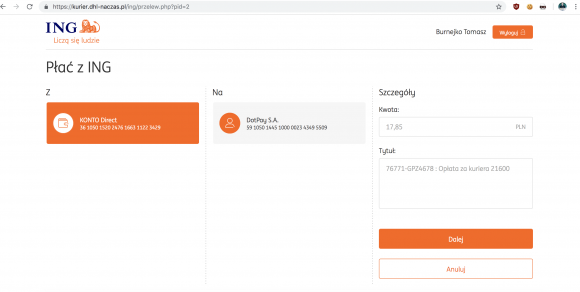

W jaki sposób ofiary tracą wszystkie swoje pieniądze? Mechanizm jest prosty i odbywa się w kilku krokach.

- Ofiara ląduje na fałszywej stronie pośrednika płatności. Dróg do wyboru, jak widzicie, jest wiele.

2. Ofiara nie zwraca uwagi na to, że nie jest na prawdziwej stronie Dotpaya i inicjuje proces płatności. Wybiera jeden z banków. Ofiara nie zwraca uwagi, że nie jest na stronie banku i podaje swój login.

3. Następnie podaje swoje hasło. Przestępcy omijają hasło maskowalne, wyświetlając całą maskę. Ofiara się cieszy, że nie musi w końcu liczyć literek swojego skomplikowanego hasła.

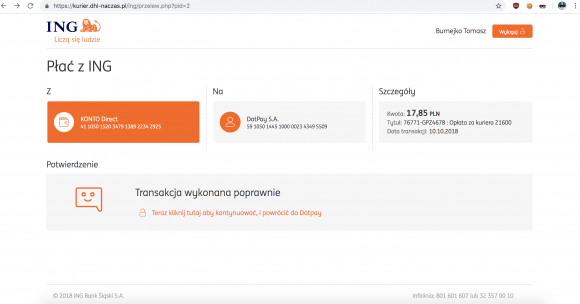

4. Przestępcy biorą login i hasło ofiary i logują się do prawdziwego banku, gdzie definiują przelew zaufany. Ofiara czeka.

5. Gdy przelew jest zdefiniowany, ofiara lada moment dostanie wiadomość SMS z kodem jednorazowym. Trzeba przygotować jego wyłudzenie. Ofiara dostaje ekran łudząco podobny do systemu bankowego.

Wszystkie szczegóły płatności – oprócz numeru rachunku ofiary – się zgadzają. Ale kto sprawdza swój numer rachunku na stronie banku…

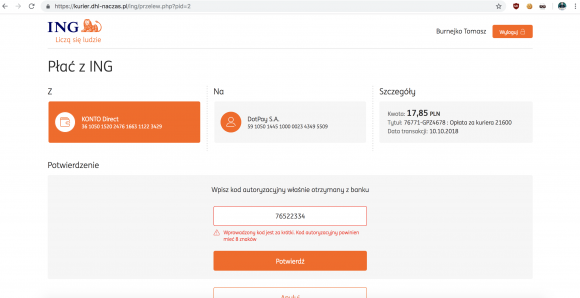

6. Ofiara jest proszona o podanie kodu jednorazowego, który właśnie przyszedł w SMS-ie.

7. Ofiara się myli, więc otrzymuje komunikat o błędzie. Następnym razem wpisuje kod prawidłowo.

8. Proces zakończony prawidłowo, ofiara autoryzowała przelew zaufany, którym za chwilę z jej rachunku zostaną wyprowadzone wszystkie zgromadzone tam środki. Gdyby wykonanie przelewu wymagało np. zmiany limitów transakcji, ofiara zostanie poproszona o kod SMS ponownie, pod pretekstem błędu w poprzedniej próbie.

Ładnie wygląda, prawda?

Jeśli ktoś nie zwróci uwagi na adres strony i treść SMS-a, to naprawdę nie jest trudno paść ofiarą złodziei. Wyślijcie link do tego artykułu swoim bliskim i znajomym, bo tego rodzaju ataki zdarzają się w ostatnich dniach bardzo często i ludzie tracą oszczędności swojego życia.

Jeśli chcecie pokazać takie ataki (i wiele innych) swoim pracownikom, to zapraszamy do kontaktu – mamy jeszcze wolne dni w styczniu, kiedy możemy przyjechać i pokazać, jak krok po kroku działają przestępcy.

Komentarze

Ehhh. Morele, kolejny raz wpadka, nie z wlamem ale po akcjach z reklamacjami, wsparciem po sprzedazy teraz to – jesli inne elementy sa w takiej upie, to i tu mozliwe jest krycie wlamu

Przy ich podejściu do obsługi klienta, przestałem korzystać z ich usług dawno temu i choćby skały srały nie zamierzam nic u nich kupić.

To macie panowie jakieś dziwne przypadki. Ja chwalę sobie Morele.net właśnie za podejście do klienta. Reklamacje zgłaszane internetowo, załatwiane od ręki poprzez wymianę sprzętu. Czasem nietaniego. I czasem uszkodzenie minimalne, dałoby się naprawić w ramach gwarancji, ale nie pieścili się, tylko wymiana na nowy. Bardzo mi się to podoba.

Osobiście droższe zakupy robię tylko w Morele.

Niby w czym tu wpadka morele? Jak ktoś się pod Ciebie podszyje, to będzie Twoja wina? Więcej logiki, mniej uprzedzeń.

Szacun za wyglad strony. Dobra robota.

Zawsze powtarzam wszystkim: podajesz haslo do banku tylko jak wpisales url z palca lub wybrales z ulubionych.

Nie ma wyjatkow od tej reguly obojetnie jak bardzo platnosci chca „ulatwic zycie”…

To morele ma jakiś standard obsługi, wolne żarty, sami sprzedają dane klientów licząc na to że klienci nie zorientują się i im afery nie zrobią, teraz coś takiego teraz można zgłaszać, poza oszustwem, pociągnąć ich za łamanie RODO

Gdyby tak bylo to bys widzial to aliasie email przychodzacego spamu, jesli uzywasz i wtedy bys robil szum.

No tak, bo przecież przeprowadziłeś dochodzenie dzięki czemu dysponujesz niezbitymi dochodami na poparcie ich winy, i nie kierujesz się w tej sytuacji emocjami i osobista niechęcią – prawda że tak Echoe? :D

@Echoe1988 – nie mam interesu w obronie sklepu, ale nie lubię internetowych bajkopisarzy. Sklep powinien pociągnąć cię do odpowiedzialności za stwierdzenie o sprzedaży danych. Czasem warto dostać lepę, żeby zacząć myśleć nim się napisze.

Można się nabrać… Blik to chyba całkiem dobre rozwiązanie w takim razie, nie trzeba podawać hasła.

Trzeba płacić blikiem i problemu by nie było

Sam sposob prosby przelania pieniedzy przez Bank na czyjes konto nie uchroni Cie przed przelaniem pieniedzy.

Tylko wprowadzenie dodatkowych zabezpieczenia ktore nie sa zbyt wygodne.

1. Nr konta, zazwyczaj jest dostepny na stronie sklepu, trzeba tylko wpisywac z palca.

2. Sklepy mogly by byc certyfikowane.

Czyli w aplikacji telefonu bys tylko wybral sklep i placil.

Jesli nie bylo by sklepu, musialbys numer konta pisac z palca na wlasna odpowiedzialnosc.

3. Moglbys placic bezposrednio.

Skanujac kod bar-code czy jak tam sie zwie, ze stron internetowych

i w telefonie bys widzial nazwe firmy i numer konta.

Bank jedynie moglby ci zielona kludeczka podpowiedziec czy te konto jest certyfikowane ( bezpieczne ) , czy nie.

Nie pamiętam kiedy ostatni raz płaciłam w takiej sytuacji przez bank…. Wszystko blikiem

„(…) przestępcy też muszą zarobić na prezenty.”

Nie musicie, że warto zmienić nakraść zamiast zarobić? – jako że kradzież lepiej oddaje „pracę” jaką wykonują przestępcy?

Ja osobiście ZAWSZE wypełniam te fałszywki zmyślonymi danymi – niech sie złodzieje pocą!

A zwrócił ktoś uwagę, że część smsów wyszła z bramki pewnej agencji marketingowej?

Jeżeli przyjrzeć się dokładnie paskom adresowym w części screenów, od razu widać, komu wyciekła baza danych klientów- pewnej firmie kurierskiej.

no co ty, przesyłka od DHL to od paru lat ulubiony motyw cyberprzestępców

chyba że czegoś nie zauważyłem?

Z Allegro jest tak samo

Swoją drogą to bramka Hohwanderka z Cebulki

Tak naprawdę nie wiem po co taka komplikacja. Wystarczy założyc firmę w Chinach oraz utworzyć polską wersję strony ze sklepem, podpiąć pośrednika płatności np. Przelewy24 et voila. Ich nie obchodzi, że obsługują oszusta bo mają cash flow i brak możliwości chargeback.

Przecież w smsie z kodem weryfikacyjnym jest podana kwota do przelewu, także trzeba czytać co się robi :)

Nie do końca, jeżeli jedynie definiują przelew zaufany to kwoty chyba nie będzie? Tak czy inaczej trzeba zawsze wszytko czytać.