Od kilku godzin otrzymujemy zgłoszenia nowej fali ataków charakterystycznych dla fiat126pteam. Charakteryzuje je nowa, zmodyfikowana warstwa graficzna oraz inna grupa docelowa – są nią sprzedawcy z Allegro.

Po poprzednio opisywanej przez nas fali ataków przez ostatnie kilka dni nie widać było żadnych nowych wysyłek of fiat126pteam. Dopiero dzisiaj pojawiła się kolejna kampania i wygląda na to, że autorzy pracowali nad nową grafiką.

Tradycyjnie solidne przygotowanie

Treść komunikacji jest cechą charakterystyczną fiat126pteam – wiarygodnie brzmiące i dostosowane do charakteru odbiorców wiadomości mogą zwieść czytających. W aktualnej kampanii wiadomość ma tytuł „Pomyłka w otrzymanym zamówieniu” a treść wygląda następująco:

Około tygodnia temu zamówiłem u Państwa w sklepie za pośrednictwem allegro kilka przedmiotów użytku domowego. Zamówienie składałem mailowo ponieważ nie posiadam konta na Allegro.

Zapewniono mnie o dostępie do towaru oraz szybkiej wysyłce po wpłacie środków, co uczyniłem przesyłając pieniądze na konto w ING.

Paczka dotarła dotarła w dniu dzisiejszym, po dośc dłguim opóźnieniu. Problemem jest, iż nie dość że zamówienie było znacząco opóźnione to otrzymałem towar za który niestety, ale nie zapłaciłem …

Wysłali do mnie Państwo przedmiot z zupełnie innej aukcji, mianowicie;

[link do aukcji allegro]

Zastanawia mnie czy ktoś przypadkiem nie odberał mojego zamówienia…

Interesują mnie na tym etapie dwa możliwe rozwiązania sytuacji.

1. Zwrot środków w całości na mój rachunek z którego otrzymali Państwo przelew na swoje konto ing

2. Wysyłka w zamówionego towaru w ciągu 24h …

Oczywiście przedmiot, który otrzymałem przez pomylkę odeslę na podany adres.

Dla przypomnienia jeszcze raz załączam potwierdzenie przelewu na konto w ING, szczególy mojego zamówienia a także zdjęcie tego co otrzymałem:

http://docs.kraket.eu/?file=szczegoly_zamowienia_allegro_andrzej_jarzebski.doc

Proszę o odpowiedź jeszcze w dniu dzisiejszym, w innym wypadku będę zmuszony zgłosić sprawę do serwisu allegro.pl, mam jednak nadzieję na polubowne rozwiązanie sprawy

Z poważaniem,

Andrzej Jastrzębski

Drugi, lekko zmodyfikowany wariant tej same wiadomości:

Blisko ponad tydzień temu zamówiłem u Państwa za pośrednictwem serwisu allegro parę przedmiotów użytku domowego. Zamówienie składałem mailowo gdyż nie posiadam konta na serwisie allegro. Zapewniono mnie o dostępności poszukiwanego towaru oraz natychmiastowej wysyłce po wpłacie środków, co też uczyniłem przelewając pieniądze na konto w mBank.

Dla przypomnienia jeszcze raz załączam potwierdzenie wykonanego przelewu na Państwa konto w mbanku, szczególy mojego zamówienia oraz zdjęcie tego co otrzymałem na dowód pomyłki w wysyłce. Mam nadzieję, że to wyjaśni sprawę.

http://docs.rakone.eu/?file=szczegoly_zamowienia_allegro_janusz_romanowski.doc

Wysłali do mnie Państwo towar z zupełnie innej aukcji, mianowicie;

[link do aukcji]

Zastanawia mnie teraz czy ktoś zatem odberał moje zamówienie.

Interesują mnie na tym etapie dwa możliwe rozwiązania sytuacji.

1. Zwrot środków w całości na mój rachunek bankowy z którego otrzymali Państwo przelew na swoje konto w mBank

2. Wysyłka w całości zamówionego towaru w ciągu 24h …

Proszę o ustosunkowanie się do mojej prośby jeszcze w dniu dzisiejszym. Plik zawiera wszystko co od Państwa dostałem oraz szczegóły zamówienia.

Z poważaniem,

Janusz Romanowski

Co ważne, link do aukcji faktycznie prowadzi do aukcji odbiorcy wiadomości a nazwa banku wymieniowego w treści emaila także odpowiada bankowi obsługującemu rachunek odbiorcy.

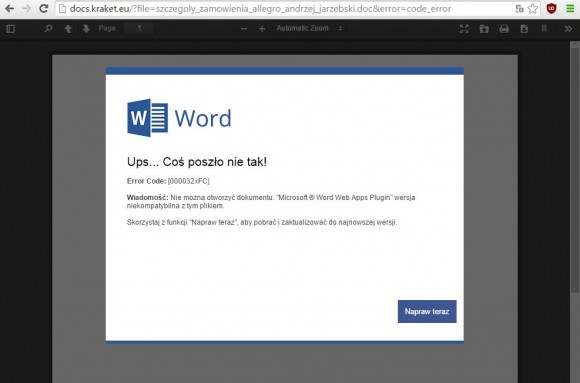

Nowa szata graficzna

Atak ma wszystkie cechy poprzednich edycji, oprócz jednej, dość istotnej z punktu widzenia przeciętnego użytkownika. Warstwa graficzna wygląda inaczej niż w poprzednich 4 przypadkach:

Wybranie opcji „Napraw teraz” powoduje pobranie pliku

http://autoupdate.msccenter.com/download/MsWebPlugin.exe

Z kolei pod adresem kraket.eu (lub rakone.eu) widnieje bardzo uproszczona witryna, nie wskazująca na żadną firmę (co pasuje do prywatnego charakteru wysyłanej wiadomości):

Ciekawe jest to, że tym razem domeny zarejestrowano realtywnie wcześnie – rakone.eu i kraket.eu 17 września, a mscenter.com 23go września. Z kolei złośliwy plik wygląda – przynajmniej na pierwszy rzut oka – na bardzo podobny do dotychczas używanych:

- analiza Hybrid Analysis i kopia do pobrania,

- analiza Virus Total,

- ostateczny ładunek to VMZeus,

- serwer C&C to http://g3rn0.org/us/ks/config.jpg,

- koń trojański atakuje klientów 3 dużych polskich banków.

Atak nosi wszystkie istotne cechy dotychczasowych popisów fiat126pteam: wiarygodność wiadomości, mechanizm dostarczenia złośliwego pliku, sposób rejestracji domen, sposób wysyłki poczty, nagłówki wiadomości – albo ktoś wykupił franczyzę, albo jest to nowy występ tych samych autorów.

Jeśli interesuje Was podniesienie świadomości pracowników w celu lepszej ochrony przed takimi atakami, to rzućcie okiem na usługę SecurityInside.

Dziękujemy osobom, które nadesłały informacje o atakach.

Komentarze

Uff, juz zaczalem sie martwic ze fiat126pteam odposcil ;)

https://valkyrie.comodo.com/get_info?sha1=bd448850959c1dab7ec93ba33dee8eac2b7d2e7f

co sie dzieje jak klikne napraw to i juz plik sie sciągnie ? ?????

jaki jest skutek????

Zlosliwe oprogramowanie nie pozwoli Ci w komunikacji internetowej konczyc zdania wieloktrotnym znakiem zapytania.

dostalem bardzo podobna wiadomosc. Doskonale spersonalizowana. Aż bylem zdziwiony, że nie moge odnaleźć takiego Klienta ;)

Nie posiadam konta w serwisie aukcyjnym, ale gdy nie otrzymam odpowiedzi, to zgłoszę się do nich? To nie ma sensu, poza tym potwierdzenia przelewów są chyba generowane jako PDF, a nie DOC, który można w protszy sposób edytować?

Pierwszy raz w życiu nabrałem się na tego typu wiadomość. Co powinienem zrobić jeśli kliknąłem w podany link ?

Z góry dziękuję za odpowiedź.

Pozdrawiam,

Mam wrażenie, że nic – musisz uruchomić pobrany plik .exe.

Odłączyć komputer od sieci, a potem wezwać jakiegoś speca albo najpewniej – przeinstalować system.

a jakie zagrożenie jest przy próbie zainstalowania pobranego z linku wirusa przy zastrzeżeniu, że kasperski działa na bieżąco?

kasperskjego to juz taviso ostatnio opisal ;)

A co zrobić kochani jak już ktoś to dostał ?? i za wszelką cenę próbował zapisać i uruchomić cudowną wtyczkę… skanowanie nic nie wykryło, a boję się że gdzieś mi to siedzi i tyko czeka na moje logowanie i płatności…:( pomoże ktoś…?

Pobierz hitman pro wersje próbną (http://www.surfright.nl/en/products/)

Możesz też spróbować z malwarebytes. (malwarebytes.org)

Z ciekawości – jakiego antywirusa używasz, że ci nic nie wykrył? :)

proszę o odpowiedź, czy po ściągnięciu i probie instalacji należy się przejmować, jeśli kasperski to wykrył

i tu pojawia się dwugłos :)

Ponieważ nie będąc wstanie zidentyfikować zagrożenia (może to droper który już zdąrzył pobrać 5 trojanów i 8 rootkitów) muszę ci powiedzieć kup sobie Anty Wirusa (zaktualizowanego) a jako 83379 sądzę że AV są złe i co teraz zrobić —

Zastrzel się, idź do nieba ;D

a wiem !! Kup sobie FireEye ;D

że też nie pomyślałem o tym wcześniej

to zalezy czy atakujący tak zmodyfikował swój malware zeby wykorzystac podatnosc RCE w kasperskim, ktora pojawia sie przy skanowaniu (w zasadzie przy odpaleniu owego wirusa w piaskownicy AV celem analizy behawioralnej)

Po komentarzach widać że trochę ludzi się nabiera, a ciekawe ile osób to zainstalowało i nie ma zupełnie żadnej świadomości tego ataku.

jeszcze dodam że śmieją się wszyscy z Avasta a jako jeden z niewielu wykrywa zagrożenie a taki np. BitDefender nie wykrywa zupełnie zagrożenia.

Nie sądze że bd nie wykrywa zagrożenia. Nie jestem jego wielkim fanem, ale nie chce mi sie w to wierzyć. Masz na to jakiekolwiek dowody?

zobacz analize na virus total – masz linka w tekście. Virus total jest dość wiarygodne.

(..)andrzej_jarzebski.doc

Z poważaniem,

Andrzej Jastrzębski

Czyli jest ich co najmniej dwóch. ;p

ClamAV do customsig.ndb

:4:*:687474703a2f2f646f632e6f6e6c696e657669657765722e65752f3f666e616d653d

:4:*:687474703a2f2f646f63732e6d706172746e6572732e65752f3f666e616d653d

:4:*:687474703a2f2f646f63732e6b72616b65742e65752f3f66696c653d

:4:*:687474703a2f2f646f63732e72616b6f6e652e65752f3f66696c653d

Powyższe zablokuje również maile geniuszy w rodzaju „weź mi to sprawdź/pobierz/otwórz bo u mnie nie działa”.

Do spamassassina reguła rodzaju:

/\/(doc|docs)\.(kraket|mpartners|onlineviewer|rakone|techraf)\.eu\//i

Mógłby ktoś już namierzyć tych lamusów i spuścić im wp*** bo już mnie nudzą te ich maile…

Cześć żołnierzyku systemu

Wydaje Ci się zapewne, że odwalasz kawał dobrej roboty. W rzeczywistości płacisz danine na cele podtrzymania niewolnictwa. Wydaje Ci się, że gdzie trafią środki, których tak zaciekle bronisz ? Po bezsensownej podróży przez rozwydrzone kieszenie wiecznych konsumentów zostaną zmarnowane na kolejną zabawkę twoich panów w mercedesach z reflektorami wysadzanymi krysztalami swarovskiego.

Grażyno to Ty? Uderzaj na wiejską ;-)

Trochę mnie szokuje ilość komentarzy na Z3S pisanych przez osoby, które dały się nabrać.

Uważam też, że Allegro powinno zareagować i wysłać do wszystkich swoich zarejestrowanych użytkowników zwięzłego maila ostrzegającego – podobnie jak banki ostrzegają przed phishingiem. Tymczasem Allegro milczy, nawet nie ma komunikatu na ich stronie. A może Allegro nic nie wie o tej akcji?

Może i powinni. Chociaż zbyt częste wysyłanie takich ostrzeżeń do tak wielkiej ilości klientów, jaką ma allegro, powoduje czasem – paradoksalnie – znieczulenie tychże. Skutkiem jest też zapewne lawinowy wzrost zgłoszeń do supportu od najbardziej niekumatych klientów. Albo oszuści zaczynają podszywać się pod ostrzeżenia… Ech, infosec to podła dziedzina:)

Grazyna to nie tłumaczy kradzieży mimo wszystko

A z błędem ortograficznym to widać że fakei zakombinowany mail

„Około tygodnia temu zamówiłem u Państwa w sklepie za pośrednictwem allegro kilka przedmiotów użytku domowego. Zamówienie składałem mailowo ponieważ nie posiadam konta na Allegro.”

Mało przekonujące :D

gównojadekteam w akcji. :)

Raczje Franczyze anizeli Franszyze …

Ciekaw jestem co z ludźmi którzy na komputerze nie mają nic od M$’a, czy są strony pod nich przygotowane xD

i msccenter nie mscenter

nic nie instalowałem, nie pobierałem żadnego pliku, jednak kliknąłem na ikonkę napraw teraz – czy to wystarczy aby uruchomić wirusa? Zrobiłem to odruchowo, zanim zdążyłam pomyśleć i niestety teraz mam stracha. Proszę o pomoc.

wystarczy. przecież nie pojawi sie powiadomienie, ze aktualizacja wirusa wypadła pomyślnie

Przyłączam się do pytania disno. Zrobiłam to samo, jednak nie pozwoliłam dokończyć tej aktualizacji wtyczki, przerwalam to pobieranie czy uaktualnianie