Dostajemy sporo zgłoszeń o kolejnej fali ataków na użytkowników Google Chrome na zainfekowanych polskich stronach WWW. Jeśli ktoś da się oszukać przestępcom to niestety skończy z porządnie zaszyfrowanymi plikami na dysku.

Miesiąc temu opisywaliśmy analogiczną kampanię która toczyła się poza Polską i infekowała użytkowników przeglądarki Google Chrome używając sprytnej sztuczki socjotechnicznej. Google Chrome jest bardzo bezpieczną przeglądarką, dlatego przestępcy, zamiast próbować przełamać jej zabezpieczenia, używają metod wywierania wpływu na użytkownika. Metody te niestety bywają skuteczne, dlatego ostrzeżcie swoich znajomych i rodzinę.

Sprytna sztuczka przestępców

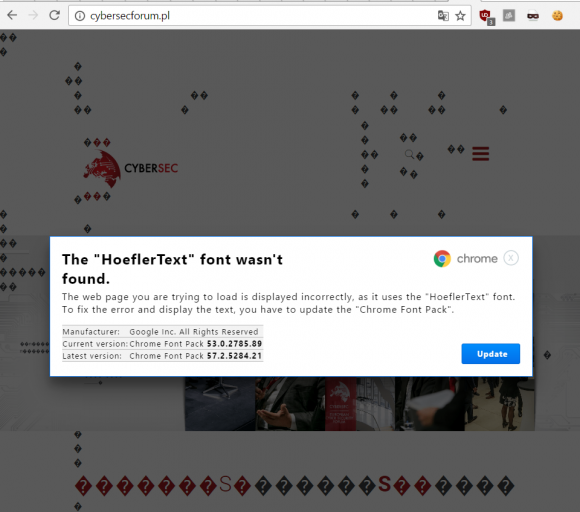

Jak przekonać użytkownika, by pobrał z sieci i zainstalował na swoim komputerze złośliwe oprogramowanie? W wielu przypadkach wystarczy go poprosić. Po odnalezieniu strony WWW podatnej na infekcję (najczęściej na skutek zaniedbań administratorów) przestępcy umieszczają w niej swój złośliwy kawałek kodu. Program przestępców następnie modyfikuje wygląd strony, by wyglądała na uszkodzoną i wyświetla komunikat o konieczności zainstalowania odpowiedniej, rzekomo brakującej czcionki. Wygląda to tak:

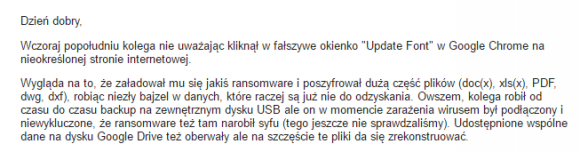

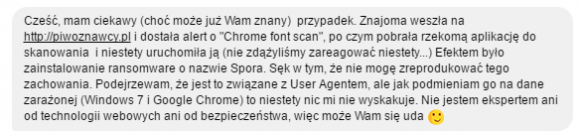

Powyższy zrzut ekranu wykonaliśmy godzinę temu na stronie WWW poważnej konferencji poświęconej bezpieczeństwu, odbywającej się już w kwietniu w Warszawie (zgłosiliśmy organizatorom, strona została chwilowo zamknięta i ma wrócić pierwszego marca). Jak widzicie, kod przestępców podmienia znaki na stronie by stworzyć pretekst do zainstalowania rzekomej brakującej czcionki. Ze zgłoszeń, jakie otrzymujemy od Czytelników, wynika, że niestety osoby o mniejszym doświadczeniu ulegają sugestii i instalują rzekomą „czcionkę”. Zamiast poprawnie działającej strony otrzymują jednak w prezencie ransomware Spora, które szyfruje pliki na dysku komputera – i niestety robi to dość skutecznie (jak do tej pory nie odnaleziono sposobu ich odzyskania). Przykładowe zgłoszenia od Czytelników wyglądają tak:

lub tak:

Aby zostać celem infekcji trzeba wejść na zarażającą stronę przez wyszukiwanie z Google (w analizowanych przez nas przypadkach bezpośrednie wizyty nie powodowały próby infekcji) i posługiwać się przeglądarką Chrome w systemie Windows (lub przynajmniej tak się przedstawić). Osobom z mniejszym doświadczeniem nie polecamy jednak samodzielnych eksperymentów – chyba że w przeznaczonej do tego celu wirtualnej maszynie.

Podsumowanie

Niestety musimy pamiętać o tym, że nawet całkiem rozsądne osoby, nie mające doświadczenia w obszarze bezpieczeństwa informacji, dają się czasami zmanipulować przestępcom. Warto je zatem ostrzec zanim stracą swoje dane (a przy okazji zachęcić do robienia kopii bezpieczeństwa – i odłączania dysku po skopiowaniu danych).

Komentarze

@Adam – a czy wiadomo jakiego buga wykorzystano do wejścia na cybersecforum.pl ?

Niestety nie, za duża kaszanka w kodzie ;) Albo ktoś dane FTP zapisał i coś doinstalował… :)

Ogólnie na virustotalu jest na tym IP-ku masa 'dzikich’ domen: https://www.virustotal.com/en/ip-address/87.98.239.40/information/

(rajstopy.waw.pl !?), serwsujących masę malwaresyfu. Może więc przejęcie całego serwera? (a co za tym idzie wszystkich domen tam?)

Albo jakoś współdzielony hosting bez openbasedir i jak jedna strona załapała to dalej już z górki.

Przypominam że ja istnieję! Proszęmnie używać na waszej sekurakowej stronie bo wygląda nieprofesjonalnie!

Hihi, już nas poganiacie na innych stronach. Jest w TODO. Choć z niskim priorytetem :(

o system wordpress chrome google i windows – popularność jest wprost proporcjonalna do syfu jaki można złapać

Głównie dlatego, że nie opłaca się poświęcać czasu i środków na atakowanie małych celów – nie dlatego że te mniejsze cele są bezpieczniejsze.

A to nie jest w Windowsie tak, że fonty instaluje się na prawach administratora? Siedzenie na koncie zwykłego usera już by zmusiło niektóre osoby do zastanowienia się bądź pominięcia dziwnej strony. Dodatkowo świadomość, że witryny same sobie ładują potrzebne czcionki (np. od Google) już powinna „zwykłych” userów zdziwić.

Eee tam, nic nie zdziwi, bo zwyczajny user nie ma pojęcia co to czcionka, a znam takich, którzy twierdzą, że to są takie wymienne tarcze do maszyny do pisania.

Zwykły user widzi wyłącznie przycisk „OK”! Reszta go ni interesuje! Zwykły user klika „OK” bo zawsze to działa! I na tym opiera się socjotechnika webowych rozwiązań! Od dawna wiadomo, że komputer jest jak Media Markt… NIE DLA IDIOTÓW !! Ale realny świat swoje.

Po pierwsze, to problem programu – user widzi OK, klika, później najwyżej wyskoczy UAC.

Po drugie, to ma znaczenie tylko jak instaluje sie fonty systemowo. Twoja przeglądarka pobiera dziesiątki fontów dziennie kiedy tylko jakiś hipsterski bloger wymyśli sobie że czcionka Roboto Light najlepiej odda jego osobowość.

Po trzecie, to nie ma żadnego związku. Ransomware nie potrzebuje admina do podstawowych operacji (ale przydaje sie do usunięcia shadow copies, oczywiście), więc o niego nie musiało prosić.

Serwer położony, do pozostałych stron z tego IP próbowałem się dobić z referrerem z gógla i identyfikacją Chrome. Żadna niestety nie dostarczyła mi tego malware’u (a byłaby fajna świeża próbka). Mam podejrzenie, że strony przejęto przez ucieczkę z vhosta.

jakrzucicpalenie.pl tutaj możesz mieć świeżą próbke

Miałem okazję widzieć to na zagranicznej stronie, więc wygląda na to, że atak nie jest skierowany tylko na polskie strony.

A jak zablokować instalowanie czegokolwiek? W pracy korzystam głównie z google chrome, baza danych jest kopiowana na drugi komputer. Mimo wszystko chciałbym uniemożliwić instalowanie czcionek czy czegokolwiek innego.

Wystarczy pracować na użytkowniku, który nic nie może instalować.

Faktycznie best of both worlds: user nie można sobie zainstalować programu, ale może zaszyfrować dysk ransomwarem.

Tutaj nie musisz niczego instalować żeby narobić sobie problemów. Klikniesz link na stronie, ściągnie się program exe lub jakiś skrypt i wystarczy że go uruchomisz, a on już zrobi swoje.

Powstało narzędzie które rzekomo chroni pliki przed zaszyfrowaniem ich przez 99% tego typu wirusów. Program nazywa się Ransomfree firmy Cyberreason.

W tym ataku nic nie instalujesz, tylko pod pozorem instalacji uruchamiasz program szyfrujący. O jego uruchomienie przestępcy ładnie Cię proszą, podszywając się pod interfejs Chrome i ukrywając pobierany plik. Czyli tym co potrzebowałbyś zablokować, jest uruchamianie programów z netu. Ja bym się w tym celu przyjrzał opcjom firewalla i programu antywirusowego. Powinno się dać tak ustawić ochronę, żeby przynajmniej ostrzegała, że jest pobierany plik wykonywalny i czy na pewno chcesz go pobrać i/lub uruchomić. Ewentualnie na komputerach, które służą głównie do pracy lokalnej (np. projektowanie, księgowość) powyłączać w przeglądarkach obsługę JavaScriptu i wtyczki typu Flash (natomiast wtedy część stron internetowych faktycznie nie będzie działać poprawnie). Warto się przyjrzeć dodatkom do przeglądarki typu adblock, ublock, noscript, które wycinają potencjalnie niebezpieczne elementy stron, podszywające się pod reklamy czy pod interfejs użytkownika. Programy antywirusowe też czasem mają ochronę przeglądarki o podobnym działaniu – warto ją włączyć i dokonfigurować.

Po zobaczeniu pierwszego screena, wyłączam przeglądarkę. Nie wiem jak można brnąć dalej. Szczególnie dla sympatyków wspomnianego forum.

Jak żyć?

Czy konto bez uprawnień administracyjnych jest w tym przypadku bezpieczne?

Czy praca na koncie bez uprawnień administracyjnych zabezpieczy użytkownika przed tym ransomware?

Nie. Ponieważ w dalszym ciągu może działać na jego uprawnieniach, do wszystkich plików i udziałów w jakich ma dostep

Widziałem to wczoraj na zagranicznej stronie producenta tel (jakas chinszczyzna, nie pamietam), ale pokazywalo się tylko na Vivaldi a na Chromie nie

Hej, wysłałem linka do mojej stronki koledze i u niego właśnie wyskoczył komunikat o brakującej czcionce. Mam stronę na WordPressie. Jak mogło dojść do zainfekowania i jak teraz z tego wyjść??

Rozumiem, że problem pojawi się dopiero jak pobiorę jakiś plik i go uruchomię. Czy może już po kliknięciu „update” mój komputer będzie zainfekowany?