Jeśli nigdy nie pobraliście pirackiej gry czy programu i nie planujecie robić tego w przyszłości, to możecie spać spokojnie. Pozostałym amatorom piractwa chcieliśmy zasygnalizować, że oprócz organów ścigania polują na nich zorganizowani przestępcy.

Cyberprzestępcy nieustannie szukają lepszych metod infekowania swoich ofiar. Wysyłanie plików pocztą elektroniczną, pobieranie przez błędy w przeglądarkach czy zwykłe sztuczki inżynierii społecznej są dość popularne, jednak nie są to jedyne metody dystrybucji. Coraz większą popularność zyskują także zainfekowane pliki dystrybuowane w sieciach p2p, a zorganizowane grupy przestępcze dysponują specjalnymi narzędziami ułatwiającymi im masowe infekowanie internautów.

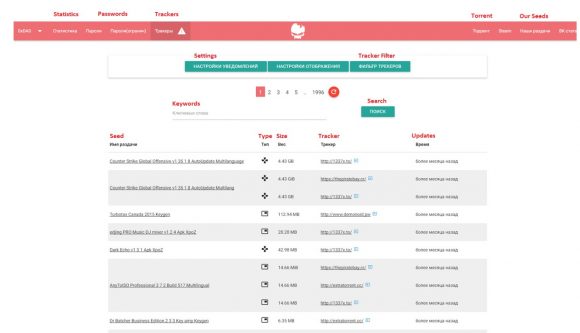

RAUM, czyli automat do dystrybucji złośliwych plików

Firma InfoArmor opisała ciekawe narzędzie stosowane przez przestępców. Jest to platforma dedykowana do zarządzania procesem infekcji użytkowników sieci torrent. Pierwszym jej elementem są automaty monitorujące popularność poszczególnych torrentów zawierających pliki wykonywalne. Te najszybciej zyskujące kolejnych amatorów pobierania są typowane do procesu infekcji. Pobrane dane są wzbogacane dodatkowym, złośliwym oprogramowaniem i udostępniane pod podobnymi lub identycznymi nazwami. Przestępcy dysponują rozbudowaną siecią serwerów zapewniających szybkie udostępnianie zainfekowanych paczek a swoje produkcje umieszczają na najpopularniejszych trackerach. Ostatnim etapem jest monitorowanie poziomu wykrywalności złośliwego oprogramowania przez antywirusy – gdy poziom jest zbyt wysoki paczka jest porzucana i zasoby są przenoszone na inne pliki.

Oprócz swoich własnych kont zakładanych w różnych serwisach przestępcy często wykorzystują także konta wykradzione innym użytkownikom, korzystając z wypracowanej przez nich reputacji. Autorzy opracowania szacują liczbę zainfekowanych użytkowników na dziesiątki tysięcy. Jako że paczki i konta je publikujące często się zmieniają nie mamy możliwości by wskazać Wam metodę identyfikacji zainfekowanych plików, zatem zalecamy daleko posuniętą ostrożność.

Teraz Polska

Warto także zauważyć, że nie jest to metoda unikatowa ani szczególnie nowatorska. Była ona stosowana już wiele miesięcy temu na polskim rynku. Specjalizował się w niej autor słynnego Banatrixa. Źródło Banatrixa długo umykało badaczom – w końcu okazało się, że jednym z kanałów dystrybucji były zainfekowane pliki w serwisach torrentowych. Autor kampanii pobierał popularne pirackie oprogramowanie (np. Photoshop, Tibia czy Nero), do każdego pliku EXE doklejał swój kawałek kodu i – prawdopodobnie cudzymi rękoma – propagował w sieci na popularnych serwisach torrentowych. Podobną strategię zastosował inny przestępca – przygotował ćwierć miliona zainfekowanych plików EXE i umieścił je w serwisie Chomikuj.pl.

Taka metoda dystrybucji złośliwego oprogramowania ma ogromne zalety. Trudno jest znaleźć źródło infekcji – w przeciwieństwie do wiadomości poczty elektronicznej najczęściej po pobranym pliku nie pozostaje trwały ślad umożliwiający identyfikację skąd koń trojański pojawił się na komputerze. Na dodatek użytkownicy niechętnie przyznają się do pobierania i instalowania pirackiego oprogramowania. Jest także trzeci czynnik – infekowanie dużych plików wykonywalnych (np. powyżej 100 MB) uniemożliwia ich skanowanie za pomocą większości serwisów online. Wygląda zatem na to, że przestępcy mogą przez przypadek osiągnąć cel, którego nie udało się do tej pory zrealizować firmom programistycznym ani organom ścigania, czyli zredukować liczbę pobrań pirackiego oprogramowania z torrentów.

Komentarze

Aż się czasy eMule przypominają :)

piękne to były czasy :) hardkorowcy darli przez niego nawet DVD9 :D a wracając, to mam rozumieć, że problem dotyczy tylko otwartych trackerów? kto z takich korzysta, sam prosi się o kłopoty :)

Albo czasy KaZaA :D

Pamiętam jak jakąś grę pobierałem ze 2 tygodnie overnetem i nie dało się jej uruchomić, wkurzony klikałem aż niechcący przeciagnąłem plik na okienko odtwarzacza które było w overnecie. Okazało się że ktoś udostępniał jako .exe z tytułem tej gry: świetnej jakości porno z lesbijkami. Ale i tak z racji wieku byłem zły, bo chciałem grać :D

eMule/edonkey dalej działa i ma się nieźle.

Inna mateoda, to fejkowy film zapakowany w zahasłowany rar 10 razy. Coś ala Incepcja

„Popularne pirackie oprogramowanie (np. Tibia)”

xDDD

Tibia nie jest czasem do pobrania legalnie ze strony Cipsoftu?:) Pewnie chodzi o jakieś programy do botowania w Tibi. Na zatoce piratów łatwo poznać takie konta, zazwyczaj wrzucają odcinki seriali jeszcze przed premierą w telewizji, oraz wrzucają je masowo dzięki czemu na liście torrentów użytkownika widnieje kilkadziesiąt plików wrzuconych o tej samej godzinie. Pliki zazwyczaj mają ten sam lub bardzo podobny rozmiar. Konta są w miarę szybko usuwane.

Dlatego lepiej korzystać ze stron typu Warez – np. exsite, jak już ktoś musi pobierać.

Osoba pobierająca nic nie udostępnia (jak w p2p), więc za nic nie odpowiada.

Dajesz receptę na legalność, a nie uniknięcie wtopy przez syfiastego exe.

No spoko, ale pobieranie pirackiego oprogramowania, w przeciwienstwie do filmow, nie jest legalne.

Podaję kolejny łatwy cel: wszelkiej maści darmowe cheaty do gier :) Nawet nie będzie mi żal tych, którzy się zarażą.

Stary sposob jak swiat, sam wiele lat temu to testowalem, np. sciagalo sie release, edytowalo plik iso dodajac to i owo, potem pakowalo sie tak jak scena na kawalki i jazda z tym w swiat na dziesiatki trackerow.

Piraciki sobie leżą na pspbunym dyziu z xp odciętym od sieci, w coś trzeba pyknąć czasem :)