Niektóre incydenty wydają się nie mieć końca. Nie inaczej jest w przypadku głośnego wycieku danych studentów Politechniki Warszawskiej. Wbrew informacjom publikowanym przez PW zakres wycieku danych jest większy.

4 maja poinformowaliśmy o poważnym wycieku danych osobowych studentów PW, pobierających nauki w Ośrodku Kształcenia na Odległość. Wówczas wiedzieliśmy o wykradzeniu bazy danych serwisu OKNO i wraz z nią danych ok. 5000 osób. Dzisiaj skontaktował się z nami włamywacz, który poinformował, że nie była to jedyna wykradziona baza. Co ciekawe, najwyraźniej nie zdaje sobie z tego sprawy sama PW.

Baza nie wyciekła, a wyciekła

Na stronie Politechniki Warszawskiej poświęconej temu incydentowi znajduje się zestaw pytań i odpowiedzi. Już pierwsza z nich wydaje się nie mieć potwierdzenia w dowodach, które dzisiaj zobaczyliśmy.

Pytanie brzmi:

Czy ujawnione dane osobowe pochodzą z Platformy administracyjnej RED – czyli przeznaczonej dla studentów i pracowników OKNO, czy Moodla w domenie OKNO?

Odpowiedź PW to:

Dane pochodzą tylko z platformy RED.

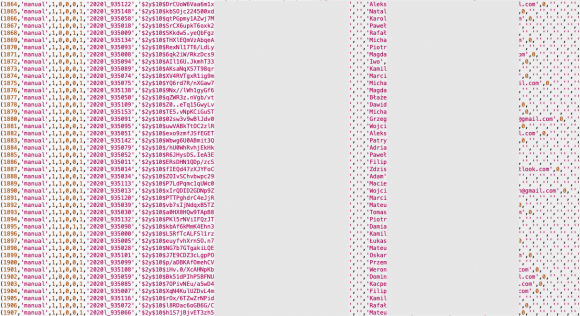

Najwyraźniej czas zaktualizować odpowiedź, ponieważ włamywacz udowodnił nam, że wykradł także bazy danych z systemu Moodle. Jak sam informuje, instancje Moodle miały oddzielne konta MySQL, jednak konto aplikacji OKNO Red miało uprawnienia do czytania wszystkich baz.

Co jeszcze wyciekło

W rękach włamywacza znalazły się zarówno baza studiów inżynierskich, jak i magisterskich. Ta pierwsza zawiera dane ok. 2500 studentów, ta druga z kolei dane 1900 osób. Na szczęście tym razem dane mają nieco mniejszy zakres – są to głównie imię, nazwisko, adres e-mail (prywatny, uczelniany lub oba) oraz hasze haseł. Według wstępnej oceny bazy nie zawierają istotnych zbiorów innych danych osobowych.

Warto też zaznaczyć, że bazy zawierają – jak to Moodle – korespondencję między studentami a osobami prowadzącymi zajęcia, w której mogły znajdować się różne rodzaje informacji, brak jednak możliwości ustalenia szczegółów ich zawartości.

Jak wyglądała analiza powłamaniowa?

To bardzo dobre pytanie. Jeśli włamywacz ma rację, to wygląda na to, że komunikat skierowany do poszkodowanych studentów oparty był bardziej o artykuły prasowe niż rzetelną analizę incydentu. Bo nie wierzymy, że w trakcie analizy nie sprawdzono, jakie uprawnienia miało konto, z którego operował włamywacz. Studentom pozostaje mieć nadzieję, że to koniec rewelacji związanych z tym incydentem.

Kontom i hasłom poświęcone są dwa odcinki naszego unikatowego kursu wideo Bezpieczeństwo Dla Każdego. W prostych słowach tłumaczymy, jak podnieść bezpieczeństwo swoich kont i unikać sytuacji stresowych towarzyszących dzisiaj studentom i pracownikom uczelni. Do tego 23 inne tematy, ważne dla każdego użytkownika sieci – każdy znajdzie tam coś ciekawego.

Otrzymaliśmy także takie oto stanowisko PW:

W wyniku dalszych analiz prowadzonych w maju br., a związanych z nieuprawnionym dostępem do danych osobowych ustalono, że włamywacz mógł również uzyskać dostęp do instancji Moodle. Dane studentów i wykładowców były pobierane na platformy Moodle z platformy RED, stanowiąc ograniczony podzbiór tych danych. Niemniej na platformach Moodle mechanizm indywidualnej komunikacji między studentami i wykładowcami był wyłączony. Politechnika Warszawska w pierwszych działaniach analizowała zakres danych ulegających ujawnieniu, tak aby jak najszybciej i w maksymalnym stopniu zapewnić bezpieczeństwo danych osób pokrzywdzonych przez incydent. Platforma RED została wyłączona, a dane z platformy zostały przeniesione do innych serwisów. Niezwłocznie zostały utworzone nowe instancje Moodle w nowym środowisku.

Pragniemy przede wszystkim podkreślić, że opublikowane w Państwa serwisie zrzuty baz danych są powiązane z incydentem z dnia 4 maja br., dotyczącego baz Ośrodka Kształcenia na Odległość i nie stanowią nowego incydentu bezpieczeństwa w tym zakresie. W sprawie tej nadal prowadzone jest postępowanie prokuratorskie z równoległą analizą, której wyników ujawniać nie możemy w związku z prowadzonym śledztwem.

Komentarze

Jeśli odpowiedzialność państwowych instytucji będzie zerowa (tak jak ma to miejsce obecnie), to tak to właśnie będzie wyglądało. I nich nikt nie mówi, że jest przecież maksymalna kara 100k zł. To jest po prostu drwienie ze studentów i logicznie myślących ludzi. Kasa z kary i tak do nich z powrotem wróci..

@lol

Kara 100 tys. dotyczy RODO – ale jest jeszcze odpowiedzialność cywilna uczelni. Dopiero w momencie kiedy studenci nie skrzykną się w jakimś zbiorowym pozwie przeciwko uczelni – nic się nie zmieni :-(. Ale gdyby jakiś odpowiedzialny sędzia nałożył odpowiednie odszkodowanie dla osób, których wyciek dotyczy – wtedy by zmieniło się podejście :-) pozdrawiam

Dlatego – prawo jest – tylko ono musi być jeszcze egzekwowane.

Odpowiedzialność cywilna miałaby sens ale tylko wtedy, gdybyś poniósł faktyczne straty. Jeśli nie jesteś w stanie tego udowodnić, nic nie wskórasz w sądzie. Znam tylko kilka przypadków, gdy ktoś wygrał jakieś odszkodowanie od państwowej instytucji. W dodatku były to jakieś grosze. Czyli odpowiedzialność jest żadna.

PW ostatnio wprowadziła istotne ograniczenie w dostępie do nowej wersji Moodla. Połączenie z platformą z zagranicznego IP jest niemożliwe. Serwer nie odpowiada na dla IP innych niż z Polski.

PW argumentuje to tym, że ze względu na ilość ataków z zagranicy system blokuje inne kraje.

PW otwarcie mówi o tym, że dostęp do platformy dla studentów mieszkających za granicą możliwy jest jedynie przy użyciu VPN. Nie przychyla się do wniosków o zwrot kosztów zakupu takiej usługi jednocześnie rekomendując darmowe VPN dostępne w Internecie.

Zabezpieczenie przez blokadę zagranicznych adresów jest iluzoryczne.

Przecież różne rodzaje serwerów pośredniczących mogą być wykorzystane nie tylko przez użytkowników portalu, ale i przez włamywaczy.

Czy oni naprawdę mają takich słabych adminów?

A może trzeba uznać że spektrum (możliwych) ataków jest już tak szerokie, że nie da się postawić w miarę bezpiecznego serwera?

Inna rzecz, że niezależnie od powyższego, warto minimalizować ilość danych osobowych przetwarzanych na maszynach podłączonych do Internetu.

„Dzisiaj skontaktował się z nami włamywacz, który poinformował, że nie była to jedyna wykradziona baza.” No ciekawe, że 'włamywacz’ kontaktuje się akurat z wami xD

Hum, bo komunikacja z 'ofiarą’ nigdy nie działa? Bo jak zrobi się przypau w mediach to zaczynają się interesować? Nie widzisz powiązania?

Za dużego wyboru to nie miał XD Skontaktował się z dwoma(?) z trzech wiodących portali o security.

Trzech? Zaufana, Niebezpiecznik… i kto jeszcze jest wiodacy?

Sekurak.

Sekurak?

Cert xd

Wykop

Ja bym powiedział, że Sekurak jest trzeci.

sekurak?

Sekurak…

Sekurak na ten przykład.

Sekurak

Jedna z polskich uczelni. W terenie działają minimum 4 systemy. To jest tak:

– „Stary” system, w oparciu o jakąs aplikację, ma kaprysy i jest nieergonomiczny ale działa znośnie, umożliwia wysyłanie wiadomości i wpisywanie ocen. Interesujący fakt: Formularze po stronie klienckiej generowane są przez JS z komunikatu serwera zawierającego zserializowany zapis okna dialogowego na kontrolkach Telerika. zaczytanie listy przedmiotów bierze 40MB. Gdzieś tam w mrokach serwerowni stoi serwer, na którym latają w hurtowych ilościach okna dialogowe nikomu nie wyświetlane.

– „Nowy” system, w oparciu o ?JS? aplikację serwerową. Myśleliśmy, że nie da się zrobić mniej ergonomicznego systemu niż „stary”, myliliśmy się. Każde menu inne, każde gdzie indziej, w sumie 3 zestawy div-ów a’la ramek jeden w drugim, każdy z menu, nagłówkiem i stopką. Umożliwia wpisywanie ocen raz i wysyłanie wiadomości, o tych wiadomościach jeszcze napiszę.

– System e-learningowy – który oczywiście działa tak, że link do pliku wysyłanego studentom posiada ID liczone z hasha nazwy pliku, co oznaczało, że nie można było wrzucić pliku o nazwie np. „zadania.pdf” gdy wrzucił to ktoś z zupełnie innego wydziału. Po połapaniu się zrobili numer taki, że zaczęli te pliki nazywać, co nie zmieniło nic. Zgadnijcie jaka jest autoryzacja by ktos nie wpisał innej nazwy/id i nie pobrał pliku nie dla siebie… no tak jakby nie ma.

– Stary system e-learningowy – który działa średnio. Jedst nieergonomiczny i robi mnóstwo nieuprawnionych połączeń.

– Trzy systemy z działu języków obcych, w tym jeden napisany w Delphi, których opisu sie nie podejmuję. Produkt lokalny.

Wracając do „Nowego” systemu wiadomości, znajomy pracownik uczący Uniksa konsultował studentów przez wiadomości. Okazuje się, że magiczna kombinacja „\’ w treści powoduje, że wiadomości nie wysyła tylko Internal Server Error. No to próbował puścić serwerowi fork-bombę :). Zadziałało przy „\’` – nie wiem co ten serwer tam z tyłu robi. Zostało to zgłoszone wsparciu. Odpowiedź wsparcia: Proszę nie używać tych symboli. „Macając” na ślepo udało się jeszcze zapchać /tmp, ale tam jest cronjob co kilka minut, który go czyści.