W zalewie złych informacji o masowych atakach ransomware w końcu pojawiła się jedna dobra – badacze stworzyli narzędzie umożliwiające automatyczne rozpoznanie rodzaju infekującego oprogramowania i wskazanie, czy pliki da się odzyskać.

Tylko od początku roku pojawiło się kilkadziesiąt nowych rodzajów ransomware, programów szyfrujących pliki lub całe dyski i wymuszających okup od użytkownika. Niektóre grupy przestępców przestały wysyłać bankowe konie trojańskie i całkiem przerzuciły się właśnie na ransomware, co pokazuje, jak bardzo ten biznes musi być dla przestępców opłacalny. Trudność pomocy ofiarom znacząco wzrosła wobec zalewu nowych wersji programów. Niektóre z nich, na skutek błędów popełnionych przez autorów, dają możliwość odzyskania plików bez płacenia okupu, a inne na razie nie zostały złamane. Na szczęście jest światełko w tunelu.

Prosta diagnoza

Pewnie znacie kogoś, kto został ofiarą ransomware. Do naszej redakcji regularnie zgłaszają się poszkodowane osoby. Niestety pomoc im nie jest łatwa i wymaga często bardzo szczegółowej i czasochłonnej analizy by ustalić, jaki wariant złośliwego oprogramowania odpowiada za atak i czy istnieją metody odzyskania danych. Od dzisiaj to zadanie może być nieco prostsze.

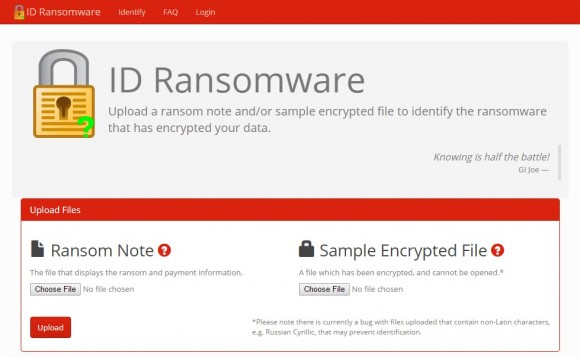

Zespół MalwareHunterTeam opublikował narzędzie umożliwiające automatyczne rozpoznawanie rodzajów ransomware na podstawie treści listu z informacją o zaszyfrowaniu plików lub próbek zaszyfrowanych danych. ID Ransomware, bo tak nazywa się serwis, nie tylko spróbuje rozpoznać rodzaj złośliwego oprogramowania, ale także pokaże sugestię czy i gdzie można szukać pomocy. Sporo rodzajów ransomware zostało pokonanych przez badaczy, którzy opublikowali darmowe narzędzia do odszyfrowywania danych. Oczywiście nie dotyczy to wszystkich przypadków, ale zawsze daje odrobinę nadziei. Przekażcie dobra nowinę znajomym administratorom borykającym się na co dzień z podobnymi problemami.

Mała wskazówka dla administratorów z dyskami sieciowymi pod swoją opieką: sprawcę szyfrowania najprościej ustalić można badając, jaki użytkownik stworzył plik z notatką z żądaniem okupu.

Zaszyfrowało mi pliki, co teraz

Ofiarom ransomware i osobom próbującym im pomóc polecamy wgranie próbek do serwisu ID Ransomware i zastosowanie się do zamieszczonych tam wskazówek. W razie gdyby brak było możliwości odzyskania plików a sam proces mógł trochę poczekać, warto zainfekowany dysk odłożyć na półkę i okresowo sprawdzać, czy nie pojawiła się nowa metoda odzyskiwania danych. Pomocy można też szukać na internetowych formach poświęconych tematom związanym z komputerami, gdzie rzesza wolontariuszy ciężko pracuje nad udzielaniem pomocy ofiarom ataków.

Boję się, że zaszyfruje mi pliki, co robić

Odpowiedź jest prosta i ma trzy punkty:

- Zawsze korzystać z blokera reklam (polecamy uBlock Origin)

- Włączyć Click-to-Play dla Javy, Flasha, Silverlighta (kto może niech wtyczki w ogóle wyłączy)

- Nie klikać w żadne załączniki do poczty, nigdy.

Stosowanie się do powyższych zasad powinno pozwolić uniknąć praktycznie wszystkich niedawnych ataków tego rodzaju.

Komentarze

„Nie klikać w załączniki nigdy”. A ja polecam nie odbierać poczty w ogóle – LOL! Po to się otrzymuje załączniki żeby je otwierać, nie otwieramy tylko od podejrzanych nadawców. Jest też inna metoda – załączniki można najpierw otworzyć na iPadzie, jego nam nikt nie zaszyfruje ;)

Kłamstwo ! Wszyscy są podejrzani !!

> załączniki można najpierw otworzyć na iPadzie, jego nam nikt nie zaszyfruje ;)

Na dzień dzisiejszy nie, ale nie polecałbym tej metody jako bezpiecznej.

4. Pracuj zawsze jako normalny użytkownik, i stwórz osobne konto administratora z hasłem – zmiany systemowe będą wymagały nie tylko potwierdzenia jak w UAC ale również wpisania hasła.

Dzięki temu co prawda zaszyfruje nam nasze wszystkie dokumenty i zdjęcia, do których na uprawnieniach użytkownika mam dostęp, ale nasze aplikacje i sterowniki są bezpieczne :).

https://xkcd.com/1200/

Jak miałem swego czasu XP to miałem osobne konto do internetów i „do pracy” i zablokowany zapis do katalogu windows(trza było się z tym trochę namęczyć…)

Chyba „wyłączyć” click-to-play.

Jak wyłaczysz click to play to Ci sie zawsze będzie samo uruchamiało. Więc raczej „włączyć”, żeby trzeba było kliknąć w element i wymusić działanie.

A właśnie, że jest poprawnie. Włączyć funkcję odpalania Flasha na żądanie a nie żeby się odpalał przy każdym załadowaniu strony.

Najważniejsze – regularnie aktualizować flasha Javę i silverlight z oficjalnych źródeł, a nie drugich trzecich itd.

Javę, o ile nie musisz korzystać z jakiegoś starożytnego serwisu, to najlepiej odinstalować w ogóle.

Włączyć. Jak sama nazwa wskazuje „kliknij, aby odtwarzać”.

I chodzi włąsnie o taką konfiguracje by treści nie startowały samoczynnie.

Czy nie można wprowadzić na poziomie sterownika dysku zabezpieczenia przeciw niechcianemu szyfrowaniu? :)

A skąd dysk ma wiedzieć, że coś ci szyfruje pliki?

Nie można.

Skąd sterownik miałby wiedzieć, czy zapisywany właśnie plik jest zaszyfrowany (ok, można by próbować szacować entropię danych, ale to bez sensu), i – co lepsze – czy zapisywane właśnie zaszyfrowane dane są „chciane”. No i jak sterownik miałby zareagować?

Od wykrywania, czy plik wykonywalny albo działający już proces nie jest złośliwym programem służy antywirus – ale antywirusy są zawodne, no i „lepiej zapobiegać, niż leczyć” – dlatego rady redakcji to wyłączenie reklam, wtyczek na niezaufanych stronach i nieotwieranie [niezaufanych] załączników poczty.

Oczywiście można dodać: nieotwieranie programów z niezaufanych stron czy ew. NoScript (jak komuś chce się w to bawić…).

Nie

…i najważniejsze to jest robić kopie bezpieczeństwa :).

Sam mam 2 dyski SSD w których co 2 tygodnie klonuje jeden dysk na drugi (za pomocą prymitywnej aplikacji Samsunga) i w razie czego, w przypadku zaszyfrowania, dysk wyjmuję i wrzucam drugi :). Dane są trzymane na kilku dyskach zaszyfrowanych oraz codziennie kopiowane na kilka memory stick’ów.

I robisz to ręcznie? Fu*k that… To już wolę odmontowany dysk hdd i automatyzację veracrypt + megatools i synchronizacje z chmurką.

Po miesiącu robienia ręcznego backupu czy mirroringu musialbym oszaleć.

Używam fedory…

Dobry odstraszacz dziewczyn.

Pamiętaj by ściągać do jedzenia.

Pleciona czy usztywniana? rgb(255,255,255)?

A co z programami zabezpieczającymi przed tego typu infekcjami? Może nie zapewniają 100% zabezpieczenia, ale to w końcu dodatkowa linia obrony.

Z darmowych mamy:

CryptoPrevent https://www.foolishit.com/cryptoprevent-malware-prevention/

BDAntiRansomware https://labs.bitdefender.com/2016/03/combination-crypto-ransomware-vaccine-released/

Malwarebytes Anti-Ransomware beta https://forums.malwarebytes.org/topic/177751-introducing-malwarebytes-anti-ransomware-beta/

Mój znajomy sąsiad miał do czynienia z jedną z odmian Locky ( tak sądzę, bowiem nie ustawiał on żadnej alertowej tapety ). Dobre rady o przywracaniu systemu, ple ple ple nie pomogły. Sprawę załatwił Shadow Explorer. \o

Możesz do mnie napisać bo mam problem ponieważ zaszyfrowało mi dane. gg:827700 lub email:[email protected]

witam jak ktoś wie jak odszyfrować pliki .locky to prosze o kontakt [email protected] lub gg:827700

Wrzucał ktoś może do „ID Ransomware” pliki zainfekowane przez ransomware „Poczta Polska” z rozszerzeniem „*.encrypted”?

Witam, 16 stycznia 2017 złapałam ransomware Cerber 4.0/5.0, zaszyfrował mi w ciągu 1,5 godz działania ponad 26 tys.plików, głównie jpg, pdf, doc itd. Wszystkie zaszyfrowane pliki dostały rozszerzenie *.a876. Na pewno nie wchodzę w okup i niestety pozostaje mi cierpliwie czekać na światełko nadziei na kogoś WIELKIEGO komu uda się stworzyć narzędzie do odszyfrowania. Pozdrawiam.

Witam,

Mam zainfekowany system przez spora. Czy da się odszyfrować po nim pliki czy trzeba czekać aż ktoś znajdzie jakiś sposób?

Witam,

również dopadł mnie SPORA RAMSONWARE 28.05.2017 jakaś jedgo wredna odmiana.

Problem polega na tym iż ta odmiana wirusa nie jest jeszcze rozpoznawalna wg. id-ransomware.malwarehunterteam.com i otrzymanej wiadomości z tej strony.

Objawy wirusa:

– zaszyfrował pliki *.(jpg, pdf, doc, docx. odt, zip, rar i inne dokemnety również xml, dll, bin, exe) które są bardzo ważne dla mnie jak i dla systemu.

– zaobserwowałem iż pliki *.png, nie zostały zaszyfrowane – hmmm przypadek?

– zaszyfrowane pliki grafiki nie można otworzyć, zablokowany jest też podgląd

– zaszyfrowane pliki nie różnią się nazwą, wszystko pozostaje jak oryginaly plik z tą różnicą że nie można ich uruchomić-otworzyć

– przy plikach zainfekowanych jest link do strony o takiej nazwie ( HELP_Xkj1VYCu.html )

– Zawartość tego pliku html:

” ”

– najgorsze w tym wszystkim jest to że żadne z oprogramowań antywirusowych jak i też z typu Malware nie może wykryć drania

– programy antywirusów które skanowały 2 komputery zainfekowane:

ESET-NOD, Kaspersky, G-Data, Norton Security, F-Secure, Bitdefender, Avast, McAfee,

– Ostatnia chyba najgorsza wiadomość: z braku wiedzy co to za odmiana wirusa SPORA RAMSONWARE i braku narzędzi do odszyfrowania plików powoduje że obecnie to czarny koszmar.

Może ktoś z Was ma, miał identyczny przypadek i sobie poradził. Będę wdzięczny za informacje o rodzaju programu, sposobu odszyfrowania plików pdf, doc, docx, oraz jpg.

Adam: [email protected]

Pozdrawiam zespół Zaufana Trzecia Strona oraz czytelników za wskazówki i pomoc.

Pozdrawiam Adam.