RedTube, jeden z najpopularniejszych serwisów internetowych oferujący filmy pornograficzne padł ofiarą włamywaczy. W ostatnich dniach każdy, kto do niego zajrzał, mógł zostać zainfekowany koniem trojańskim.

Firma Malwarebytes nie ma dzisiaj dobrych wiadomości dla miłośników internetowego porno. Mekka internautów szukających w sieci przysłowiowych gołych bab została skutecznie zaatakowana przez włamywaczy, którzy umieścili na jej stronie złośliwy kod infekujący posiadaczy nieaktualnych wtyczek w przeglądarkach.

Serwery RedTube ofiarą włamywaczy

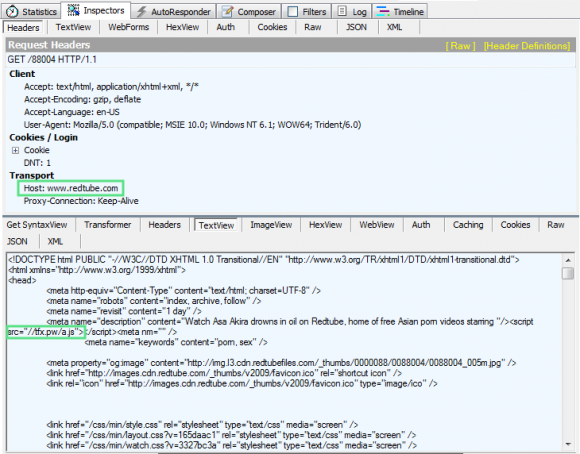

Z reguły w przypadku ataków na duże serwisy internetowe najczęściej mamy do czynienia z przełamywaniem zabezpieczeń zewnętrznych sieci reklamowych (tak było w przypadku xHamstera, Elektrody czy Skąpca) . Nie da się ukryć, że jest to potencjalnie łatwiejszy cel dla włamywaczy, a dzięki osadzaniu dziesiątek reklam na stronach docelowych stanowi skuteczną metodę dostarczenia złośliwego kodu do przeglądarki użytkownika. Tym razem jednak scenariusz wydarzeń był inny – kod infekujący komputery umieszczony był bezpośrednio na serwerze RedTube.

Każda strona serwisu zawierała fragment wczytujący JavaScript, który z kolei ładował element IFRAME, przekierowujący przeglądarkę użytkownika do Angler Exploit Kit. To wyrafinowany zestaw skryptów próbujących infekować każdą przeglądarkę przez wykorzystanie najnowszych błędów w najpopularniejszych wtyczkach. AEK już wiele dni temu wyposażony był w najnowsze exploity na błędy we Flashu i z dużą skutecznością atakował komputery nieświadomych internautów.

Zadaniem, które przestępcy wyznaczyli dla Angler Exploit Kitu było zainstalowanie na komputerze ofiary konia trojańskiego Kazy. Inny badacz zaobserwował z kolei instalację oprogramowania wymuszającego okup od internautów. Jest całkiem prawdopodobne, że przestępca, który dysponował dostępem do witryny RedTube sprzedawał pochodzący z niej ruch różnym klientom zatem różne mogły również być rodzaje końcowej infekcji.

Według Malwarebytes do infekcji na pewno dochodziło 15 lutego – potwierdzają to także inne źródła. Początkowa wersja artykułu Malwarebytes twierdziła, że złośliwy kod nadal znajduje się w witrynie, jednak RedTube oznajmił na Twitterze, że co prawda padł ofiarą włamania 15 lutego, ale jego skutki usunął w ciągu kilku godzin. Ciekawe, czy atakujący celowo wybrali dzień po Walentynkach…

Ktoś mógł zajrzeć z mojego komputera, co robić?

Jeśli znajdujecie się w sytuacji w której podejrzewacie że ktoś mógł 15 lutego odwiedzać witrynę RedTube z użyciem Waszego komputera a nie macie absolutnej pewności, że wszystkie wtyczki w przeglądarce były świeżo zaktualizowane, bo jest szansa, że komputer może być zainfekowany. Co gorsza złośliwe oprogramowanie niekoniecznie musi być wykrywane przez antywirusy – pliki mogą być aktualizowane częściej niż sygnatury programu antywirusowego. Osobom mocno podejrzliwym rekomendujemy odłączenie komputera od sieci na 48h (by powstrzymać aktualizację złośliwego oprogramowania), pobranie na innej maszynie najnowszych sygnatur dla antywirusa i sprawdzenie dysku bez podłączania komputera do internetu. Mniej podejrzliwym rekomendujemy pełny skan komputera w momencie jego uruchamiania. A wszystkim zalecamy włączenie automatycznych aktualizacji gdzie tylko to możliwe oraz aktywowanie funkcji „click to play” dla wszystkich wtyczek.

Komentarze

Jak ktoś używa firewalla to jest bezpieczny czy ten trojan potrafi ominąć firewall ?

lepiej po prostu znaleźć sobie dziewczynę!

Dziewczyny wszystkie dzisiaj używają firewalla:)

dzisiaj wszyscy używają firewalla. Zapora nie ma tu nic do rzeczy, kod ładowany jak każda strona www.

zainstalować owszem ale czy potrafi potem ominąć firewall żeby połączyć się ze swoim serwerem ?

Nie – nie potrafi obejść firewalla. Hakerzy na całym świecie kombinują jak to zrobić i jeszcze nie rozgryźli. oh wait…

Na szczęście nie mam zainstalowanego Flasha w Firefoxie..

rozumiem, że kolega woli stare dobre fotki z gołymi babami… przyznaję, że ma to swój urok

Wszystko fajnie, ale jakie to przysłowie z „gołymi babami”? Proszę nie powielać tego przeklętego „przysłowiowego” :)

http://sjp.pwn.pl/sjp/przys%C5%82owiowy;2512575

Coby głębiej w Google nie grzebać:

http://sjp.pwn.pl/poradnia/haslo/Czy-przyslowiowy-jest-przyslowiowy;15737.html

Smutny ten link, który wstawiłeś – błąd powtórzony po tysiąckroć staje się uzusem, a później normą językową.

„Jeśli znajdujecie się w sytuacji w której podejrzewacie że ktoś mógł…” iście dyplomatyczna wypowiedź.

Jak dobrze, ze nie uzywam redtube’a tylko inne odpowiedniki :)))

Na pornhubie chyba miało być premium za darmo w walentynki, tam to by mieli dopiero z sukcesem zainfekowanych maszyn! Pewnie serwery tego serwisu ledwo zipały.

Ręka w służbie wyobraźni, porno to zło!

Nie rozumiem po co komu RedTube, skoro pod ręką można mieć kobietę, albo innego Pornhuba.

Czy użytkownicy Linuksa również byli podatni?

Nie, exploit packi nie mają payloadów na Linuksa.

Dziękuje za odpowiedź.

Mam pytanie nie zwiazane z artykułem. Od pewnego czasu w chrome z3s nie wyswietla się poprawnie, brakuje grafiki tła, wygląda jakby się niedoładowała. połączenie https ma trójkąt żółty. próbowałem wyczyścić historię i dalej to samo. inne strony wyglądają OK… jakieś sugestie?

A w innych przeglądarkach? Inny komputer w tej samej sieci? Zrzut ekranu? Pisz na emaila.

Potwierdzam, choć nie czytam z3s przez https, to właśnie sprawdziłem i faktycznie nie ładuje się poprawnie.

Certyfikat jest dla cloudflare:

Common Name (CN) sni23523.cloudflaressl.com,

wystawiony przez

Common Name (CN) COMODO ECC Domain Validation Secure Server CA 2

Organization (O) COMODO CA Limited

Ostatnio często widuję słowa „comodo”, „komodia”, itd… :-)

Adam: mam nadzieję, że przesadziłeś żartując ;]

Exploit packi 'nie mają payloadów na Linuxa’ – te konkretne (opisane)? czy wcale nie mają? ;)

Bo mi się zdaje, że jednak chyba mają… ;]

Atakowane błędu np. we Flashu dotyczą także wersji linuksowej ale nie znalazłem informacji o payloadach dla tej kategorii systemów w żadnym exploit packu (o next stage nie mówiąc). Jakieś przykłady? Linki?

I już widzę te tłumy fapaczy skanujące komputery :D

Buehehehehe

Jak ktoś trafnie wyżej napisał: a nie prościej znaleźć sobie dziewczynę? :D

Czy korzystanie z trybu prywatnego w przeglądarce chroni przed zarażonymi stronami,?

Tryb prywatny daje ci jedynie to że strony które ogłądałeś nie zapisują ci się w historii. Używanie trybu prywatnego w żadnym stopniu nie chroni przed exploitami serwowanymi ze stron.

@Adam a jeśli któryś z czytelników odpala firefoxa w sandboxie do porno, to bezpieczny był?

Jakim sandboksie?

Nie znasz sandboxie.com? Albo choćby piaskownica w comodo. Na pewno znasz obie choćby z nazwy i sposobu działania.

Pytam o jaki sandboxing chodzi, bo to dość ogólne pojęcie. Otwieranie linków w samdboksie systemowym typu np. sandboxie nie powinno zainfekować hosta.

a swoją drogą, czy wg ciebie łatwo przestępcom obejść piaskownicę? czyli ktoś odpala firefoxa w sandboxie, wchodzi na zarażoną stronę, to czy bardzo ciężko będzie przestępy zrobić malware tak by wydostał się z piaskownicy i zaraził system?

To oczywiście kolejny poziom zabezpieczeń w wyścigu w którym nie chodzi o to, żeby się nie dało, tylko o to, żeby się nie opłacało. Zwykły internetowy bandzioch odpuści sobie sandboksy bo w czasie, który b musiał na nie poświęcić, zainfekuje tysiące innych użytkowników.

Dlatego dziś warto wszystko mieć niestandardowe. Niestety waga ma na szalach wygodębezpieczeństwo. Od nas zależy która szala będzie przeważać

Skąd mam wiedzieć czy mój komputer jest zainfekowany? Jakie są objawy infekcji? Czy zwykły skaner jak Zemana badź HitmanPro są w stanie wykryć tego szkodnika?

A co w chrome wersji portable ?