9 marca 2005 inżynier greckiego oddziału Vodafone został odnaleziony martwy w swoim mieszkaniu. Następnego dnia prezes Vodafone poinformował premiera Grecji, że telefony jego, członków rządu i ważnych osób w państwie były na podsłuchu.

A to był tylko początek… Historia prawdopodobnie największej afery podsłuchowej w Europie, która miała miejsce 9 lat temu, nie jest szeroko znana w Polsce – postaramy się to naprawić. Zapraszamy na pierwszą z czterech części opowieści.

Tajemnicza śmierć inżyniera

Costas Tsalikidis pracował dla greckiego oddziału Vodafone od 11 lat. Od początku swojej kariery odpowiadał za planowanie architektury sieci GSM, GPRS i UMTS. W lutym 2005 miał rzekomo złożyć wypowiedzenie, jednak pracodawca przekonał go, by nie odchodził. 9 marca 2005 znaleziono go nieżywego jego mieszkaniu – wszystko wyglądało na samobójstwo przez powieszenie. Jego śmierć zbiegła się z ujawnieniem największej afery podsłuchowej w Grecji, a prawdopodobnie również w Europie.

Błędy w doręczeniu wiadomości

Na pierwszy trop, prowadzący do odkrycia afery, natrafiono 24. stycznia 2005. Jedna z central, obsługujących ruch klientów sieci komórkowej Vodafone, wygenerowała serię komunikatów o błędach informujących, że wiadomości SMS pochodzące od innego operatora nie zostały prawidłowo doręczone klientom. Nie mogąc sami zdiagnozować przyczyny błędu, technicy Vodafone przekazali zrzut oprogramowania centrali jej producentowi, firmie Ericsson. Pięć tygodni później, 4. marca 2005, Ericsson przekazał zaskakującą wiadomość – w centrali zostało zainstalowane nieautoryzowane oprogramowanie, które spowodowało wystąpienie błędów.

Długa lista podsłuchów

W ciągu następnych trzech dni technikom Vodafone udało się wyizolować dodany fragment kodu. Znaleźli w nim listę 103 numerów telefonów, których ruch był podsłuchiwany i przesyłany na zewnątrz. Analiza numerów musiała wywołać spore zamieszanie. Na liście znaleźli się: premier Grecji wraz z żoną, ministrowie obrony narodowej, sprawiedliwości oraz spraw wewnętrznych, mer Aten, grecki komisarz UE, wysocy rangą urzędnicy ministerstw obrony, porządku publicznego, marynarki handlowej oraz spraw zagranicznych, partii rządzącej, marynarki wojennej, wysocy rangą oficerowie policji oraz służb specjalnych, przedstawiciele organizacji broniących praw człowieka oraz grup antyglobalizacyjnych, dziennikarze, arabscy biznesmeni oraz jeden z greckich pracowników ambasady USA w Atenach. Technicy poinformowali o swoim odkryciu kierownictwo. 8. marca prezes Vodafone, Giorgos Kornias, nakazał usunięcie nieautoryzowanego oprogramowania, dzięki czemu praktycznie uniemożliwił przeprowadzenie skutecznego śledztwa w tej sprawie. Następnego dnia spotkał się z szefem gabinetu politycznego premiera oraz ministrem porządku publicznego, których powiadomił o odkryciu. Kolejnego dnia informacje przekazał samemu premierowi. Czemu nie zawiadomił od razu organów ścigania? To jedno z wielu pytań, na które ciągle brak odpowiedzi.

Jak działają podsłuchy w sieciach komórkowych?

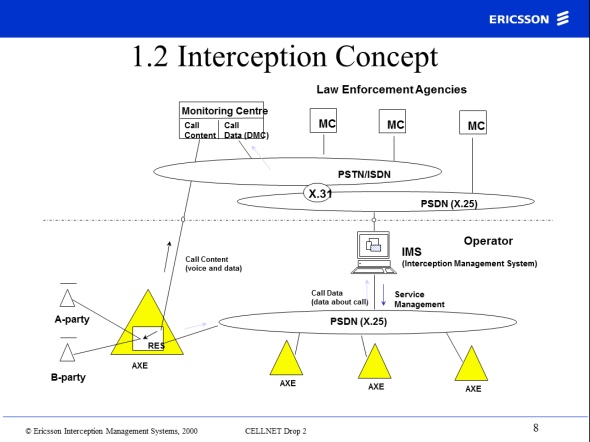

Aby wyjaśnić, w jaki sposób ktoś mógł podsłuchiwać najważniejszych greckich polityków, zaczniemy od tego, jak w sieciach komórkowych realizowane podsłuchy legalne. Pomijając szczegóły nawiązywania połączenia, najistotniejszym miejscem dla procesu podsłuchu jest centrala telefoniczna. Kiedyś wielka szafa z mnóstwem kabli, dzisiaj po prostu duży komputer, który sprawia, że ruch trafia tam, gdzie trafić powinien, łącząc abonentów w ramach jednej centrali, przez inną centralę lub przez bramkę obsługującą połączenia do innych sieci. Vodafone korzystał w 2005 roku z centrali AXE, produkcji Ericssona. Ericsson już w roku 2001 wdrożył wymagane przez prawo wielu krajów interfejsy podsłuchowe zgodne ze standardem ETSI ES 201 671. W styczniu 2003 centrale greckiego Vodafone’a otrzymały oprogramowanie w wersji R9.1, wprowadzające funkcjonalność podsłuchu.

Podsłuch w centrali telefonicznej realizowany jest w dość prosty sposób. Jeden ze scenariuszy polega na tym, że odpowiednie oprogramowanie wykonuje kopię całego ruchu przychodzącego i wychodzącego dla danego numeru i przesyła na inny numer telefonu. W momencie gdy podsłuchiwany wykonuje połączenie, drugi numer telefonu dzwoni i po odebraniu połączenia można posłuchać – lub nagrać – całości rozmowy prowadzonej przez podsłuchiwanego. Oprócz tego informacje takie jak lokalizacja rozmówcy, numery telefonów biorące udział w połączeniu czy czas jego trwania mogą być wysyłane na docelowy numer telefonu w postaci wiadomości SMS.

Jako że jest to bardzo wrażliwy obszar działalności firmy, podsłuchów nie konfiguruje się bezpośrednio w centrali. Służy do tego dedykowane oprogramowanie – Interception Management System, posiadające odpowiednie funkcje rejestrowania wszystkich wykonywanych operacji oraz audytu ich poprawności.

Schemat działania podsłuchu Ericssona (źródło: quintessenz)

Rejestrowanie zleconych podsłuchów zarówno na poziomie centrali, jak i na poziomie systemu IMS, pozwala porównać zapisy i potwierdzić, czy wszystkie faktycznie działające podsłuchy zostały zlecone zgodnie z prawidłową procedurą. Problem Vodafone polegał jednak na tym, że o ile centrala AXE posiadała już oprogramowanie, umożliwiające podsłuch, to Vodafone nie zakupił jeszcze systemu do zarządzania podsłuchami. Teoretycznie oznaczało to, że nikt nie może skonfigurować podsłuchu – dopóki nie przejmie kontroli nad centralą…

Jak przejęto kontrolę nad tą centralą (i kilkoma innymi)? Ile miesięcy funkcjonowały podsłuchy? Czemu miały służyć? Na jakich sprawców wskazują poszlaki i czemu nie udało się ich złapać? Odpowiedzi na te pytania znajdziecie w kolejnych odcinkach historii – następny jutro o 20:00.

Komentarze

Zajawa..szykuje się kolejna genialna seria artykułów ..;) z niecierpliwością czekam na cz.2 ;) oby jak najwięcej takich.

Najlepsze, ze to co zrobili zeby centrale podsluchiwaly wymagało nie małych umiejętności, ukrywali numery we fragmencie pamięci który służy do paczowania central w locie (takie centrale chodzą po 10 lat bez restartu, restart trwa parę godzin).

O tym będzie już w trzecim odcinku :)

Świetnie się czyta te opowieści, prawie jakbym czytał dawnego „Detektywa”. :>

Czekam na dalszą część Panie Adamie z niecierpliwością.

Zastanawia mnie czy artykuły spowodują dyskusję o tym jak, czym i czy w ogóle bronić się przed niewidzialnym wrogiem po trzeciej niezaufanej stronie połączenia.

Pozdrawiam.

Ciekawy artykuł.

Gratuluję udanego artykułu – lubię te Wasze serie: napisane są naprawdę zgrabnie.

a nie można by dodać 4 części jednego dnia? :D

Czy ovh blokuje tora, czy tylko chwilowo nie można wejśc na strony które sa na hostingu ?

Przeczytałem zdanie o błędnych sms które zostały błędne dostarczone, pierwsze skojarzenie, ostatnia wpadka PLAY gdzie MMS źle dochodziły. Myślę że autor strony, oficjalnie powinien napisać że jest ok i nie planuje popełnić samobójstwa. Bo może przez przypadek odkrył to samo w polskiej sieci. Idę czytać dalej. Pozdrawiam