Gdy w marcu 2005 odkryto w Grecji wielką aferę podsłuchową, niezwłocznie rozpoczęło się skomplikowane śledztwo. Dlaczego pracochłonna analiza bilingów połączeń nie przyniosła żadnych rezultatów? Jak długo trwały podsłuchy?

Czytasz drugą część artykułu. Jeśli jeszcze nie znasz części pierwszej, polecamy lekturę.

Od kiedy trwały podsłuchy?

W pierwszym odcinku historii greckiej afery podsłuchowej dowiedzieliście się już, że ktoś podsłuchiwał najważniejszych polityków w Grecji, klonując połączenia ich komórek i przesyłając je na inne numery. Podsłuchy odkryto w marcu 2005, jednak jak długo wtedy już funkcjonowały? Śledztwo wykazało, że złośliwe oprogramowanie, umożliwiające nieautoryzowane podsłuchiwanie rozmów, zainstalowano na pierwszych trzech centralach, funkcjonujących w sieci Vodafone pod nazwami MEAKS, MEAKF i MEAPS, między 4 a 10 sierpnia 2004. Przygotowania do tej operacji zaczęły się za to na pewno dużo wcześniej.

Pierwsze 5 z 14 kart prepaid, wykorzystywanych do odbierania (i prawdopodobnie nagrywania) podsłuchiwanych rozmów aktywowano już w pierwszych dniach czerwca 2004. Dziewięć kolejnych pojawiło się w sieci 4 sierpnia. Między 9 a 11 sierpnia skonfigurowano listy numerów, które miały być podsłuchiwane. Czemu akurat w tych dniach? Tego nie wiemy, jednak może niektórzy z Was pamiętają, że 13 sierpnia 2004 zaczęły się w Atenach igrzyska olimpijskie. Czy należy łączyć ze sobą te wydarzenia? Brak na to bezpośrednich dowodów, jednak istnieje bardzo duże prawdopodobieństwo, że podstawowym celem organizacji, stojącej za podsłuchami, było uzyskiwanie informacji z pierwszej ręki w trakcie trwania olimpiady.

Jak nie złapać sprawców na gorącym uczynku

Po zakończeniu olimpiady podsłuchy nie zostały wyłączone. Co więcej, w październiku nieautoryzowane oprogramowanie zostało zainstalowane na czwartej centrali telefonicznej, MEAPA. 24 stycznia 2005 po raz pierwszy została ona użyta do podsłuchania jednego numeru. Operacja ta spowodowała problemy z doręczaniem wiadomości SMS, które doprowadziły do wykrycia afery. Podsłuchy działały do dnia 8 marca 2005, kiedy to prezes Vodafone, powiadomiony o znalezieniu nieautoryzowanego oprogramowania w centralach, nakazał jego usunięcie. Ta operacja miała katastrofalny skutek dla śledztwa, które zaczęło się kilka dni później. Podsłuchujący, zauważywszy, że ich program przestał działać, natychmiast domyślili się, że mogą zostać zdemaskowani i wyłączyli wszystkie 14 telefonów, które odbierały nielegalnie przekierowane połączenia. W ten sposób śledczy stracili możliwość namierzenia dokładnej lokalizacji każdego z telefonów użytych do podsłuchów. Obecne możliwości techniczne pozwalają, z użyciem technik triangulacji i pomiaru sygnału, na zlokalizowanie aktywnego telefonu z dokładnością do kilku metrów. Telefonu wyłączonego zlokalizować się jednak nie da.

Lokalizacja telefonów – zbieg okoliczności?

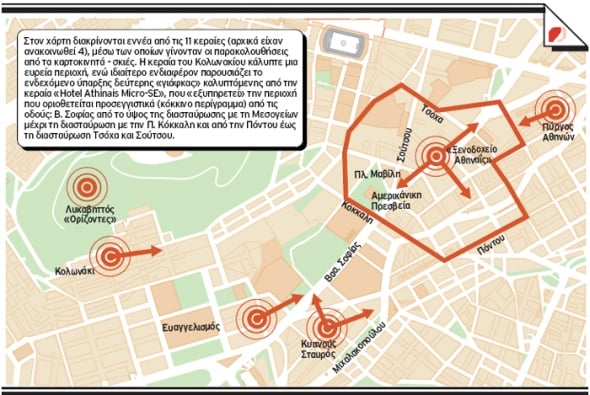

Nie wszystko jednak było stracone – 14 telefonów z kartami prepaid, które odbierały podsłuchiwane połączenia, zostawiło w systemach Vodafone standardowo zapisywane informacje o ich lokalizacji. Nie były one na tyle dokładne, by wskazać budynek czy inne miejsce, w którym się znajdowały, ale uwadze dziennikarzy nie umknął fakt, że w centrum obszaru Aten, w którym znajdowały się poszukiwane aparaty, znajduje się ambasada USA, a zasięgi robocze podsłuchiwanych central telefonicznych zachodzą na siebie nad jej terytorium.

Co mówią bilingi

Śledczy bardzo wnikliwie przejrzeli także zapisy bilingów 14 numerów, wygenerowane w trakcie aktywności nielegalnych podsłuchów. Natrafili w nich tylko na na połączenia przychodzące i – tam gdzie identyfikacja rozmówcy była możliwa – przesłuchali dzwoniących. Okazało się jednak, że praktyka przywracania do puli nieużywanych numerów prepaid mogła spowodować, że połączenia nawiązywali użytkownicy myślący, że numer, na który dzwonią, ciągle jeszcze należy do kogoś innego – a tymczasem został już kupiony przez organizatorów podsłuchu.

W bilingach śledczy natrafili także na bardzo krótkie połączenia, trwające kilka sekund. Mogą one oznaczać, że telefony, rejestrujące połączenia, były zdalnie zarządzane przez ich właścicieli – kilka sekund wystarczy, by przesłać polecenie np. przekazania nagranych rozmów na serwer. Same telefony mogły leżeć np. w pustym, wynajętym mieszkaniu. Niestety, analiza bilingów ani danych lokalizacyjnych oraz zasileń kont nie doprowadziła do żadnych wniosków oprócz podejrzeń o udział w aferze Amerykanów.

Bilingi pozwoliły także ustalić, jak skonfigurowany był system odbierania przekierowanych połączeń. 103 podsłuchiwane numery były przekierowane na jedynie 14 innych. Ta dysproporcja wynika z wykorzystania faktu, że prawdopodobieństwo, by wszystkie 103 podsłuchiwane numery naraz wykonywały połączenia, było dość niskie. Podsłuchujący jednak zabezpieczyli się również przed sytuacją, w której na numer podsłuchujący przychodzi drugie połączenie w trakcie trwania pierwszego i skonfigurowali odpowiednie przekierowania, dzięki czemu nawet, jeśli pierwszy numer nie był w stanie odebrać połączenia, robił to numer drugi, trzeci itd.

Jak działał stworzony przez przestępców program podsłuchujący rozmowy? W jaki sposób zainstalowano go na centralach firmy? Kto stał za całą operacją? Odpowiedzi na te pytania znajdziecie w kolejnych odcinkach historii – następny jutro o 20:00.

Komentarze

Genialne arty, podobnie jak z serią Członka TPB.

Ciekawe jest jak zareagował prezes Vodafone. Może takie „złośliwe oprogramowanie” często się zdarza i nie należy o tym powiadamiać odpowiednich służb. Ciekawe jak fizycznie zainfekowali centrale, mamy też namiastkę tego co może system telefonii komórkowej.

Ciekawe arty. Bardzo przyjemnie się czyta. Oby jak najwięcej takich.

Pozdrawiam.

z niecierpliwością czekam na kolejną część