Gdańsk rozbudowuje system sterowania ruchem samochodowym o sprzęt, który będzie rejestrował sygnały WiFi i Bluetooth urządzeń znajdujących się w jego okolicy. Przyglądamy się temu rozwiązaniu i oceniamy jego wpływ na prywatność użytkowników.

Jak informuje serwis trojmiasto.pl w kilku miejscach miasta pojawią się wkrótce urządzenia rejestrujące bezprzewodowe sygnały telefonów komórkowych lub nawigacji GPS w celu obliczenia czasu przejazdu na określonym odcinku drogi.

Citysolver w akcji

System monitorowania sygnałów bezprzewodowych jest częścią wdrażanego od kilku lat większego programu zarządzania ruchem w trójmiejskiej aglomeracji. TRISTAR, Zintegrowany System Zarządzania Ruchem w Trójmieście, miał za zadanie skrócić czasy przejazdu o około 5% co wiąże się z wymiernymi korzyściami dla mieszkańców. Ważnymi elementami całego projektu są produkty hiszpańskiej firmy Bitcarrier, specjalizującej się w tworzeniu systemów monitorowania ruchu miejskiego (Citysolver) i międzymiastowego (Roadsolver).

Bitcarrier już od ładnych kilku lat pomaga monitorować przepływ ruchu samochodowego na autostradach i małych miejskich uliczkach. Oprócz ciekawych sensorów identyfikujących samochody dostarcza także odpowiednie oprogramowanie analityczne, które zbiera dane i pomaga wyciągać właściwe wnioski osobom zarządzającym ruchem. Nas najbardziej ciekawi jednak działanie sensorów tej firmy.

Permanentna inwigilacja

Bitcarrier chwali się innowacyjnością swoich sensorów. Zasada ich działania jest prosta – monitorują one okolicę pod kątem obecności urządzeń z włączonymi nadajnikami lub odbiornikami Bluetooth oraz WiFi. Niestety dostępne opisy technologii są dość skąpe jeśli chodzi o szczegóły techniczne a firma do tej pory nie odpowiedziała na nasze dodatkowe pytania. Spróbowaliśmy zatem zebrać to, co już wiemy.

Jak wspomnieliśmy, sensory wykrywają obecność dwóch protokołów łączności. W przypadku sygnałów WiFi wydaje się nam, że zadanie jest dość proste. Większość telefonów posiadających funkcję WiFi domyślnie regularnie skanuje otoczenie w celu wykrycia w nim obecności sieci zapamiętanych lub takich, których jeszcze nie zna. Sygnały te (probe request) zawierają informację o unikatowym adresie MAC urządzenia oraz mogą także zawierać informację o identyfikatorze poszukiwanej sieci (SSID).

W przypadku sygnału Bluetooth istnieje kilka opcji monitoringu i nie wiemy niestety, która została wybrana przez twórców systemu. Jeśli spojrzymy na najprostszy wariant, to wymaga on aktywnego wysyłania pakietów przez sensor na wszystkich dostępnych kanałach i oczekiwania na zgłoszenia urządzeń znajdujących się w zasięgu. Istnieją także inne metody, lecz najczęściej wymagają one by śledzone urządzenie prowadziło aktywną transmisję w momencie próby wykrycia. Bez względu na zastosowana metodę urządzenia Bluetooth również mogą być unikatowo zidentyfikowane przez swój adres (BD_ADDR).

Według producenta jego sensor jest w stanie zbierać dane z 8 pasów autostrady naraz a zakres rejestrowanych prędkości pojazdów wynosi od 3 do 180 km/h. Zasięg roboczy urządzenia ma wynosić ok. 50 metrów a dokładność pomiaru czasu podróży między dwoma sensorami 95%.

Dane anonimizują, ale co to zmienia

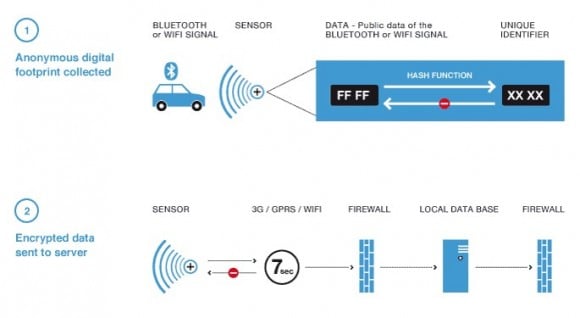

Dokumentacja dostawcy opisuje ogólne założenia mechanizmów mających zapewnić prywatność użytkowników.

Anonimowy ślad cyfrowy (podejrzewamy, że tak określany jest adres MAC lub BD_ADDR) jest przekształcany poprzez nieokreśloną funkcję skrótu a następnie poprzez sieć GSM transmitowany do centralnego serwera. Według producenta funkcja skrótu uniemożliwia odtworzenie identyfikatora.

Niestety nie wiemy, jakiej funkcji skrótu używa system, ale zakładając, że dwukrotne pojawienie się tego samego urządzenia w zasięgu pracy sensora musi dać dwa te same wyniki funkcji skrótu (inaczej system nie mógłby mierzyć prędkości) możemy również założyć, że funkcja skrótu nie zapewnia prywatności. Zarówno adresy MAC jak i BD_ADDR mają dość niewielką entropię (niewiele znaków, ograniczony zakres znaków plus zdefiniowana grupa prefiksów) zatem można przyjąć, że o ile producent sensorów nie stosuje wyrafinowanych mechanizmów bezpieczeństwa, to „odwrócenie” funkcji skrótu nie powinno stanowić dużego wyzwania. Dodatkowo nawet jeśli użyta funkcja skrótu wymaga dużych zasobów obliczeniowych, dalej mamy do czynienia z ryzykiem, w którym atakujący może dysponować danymi wejściowymi, przepuścić je przez funkcję i porównać wynik z zapisanym w bazie danych.

Niestety nigdzie nie natrafiliśmy także na informacje o tym, co dzieje się z danymi już przesłanymi do bazy danych. Nie otrzymaliśmy do tej pory odpowiedzi na pytanie, jaki jest okres retencji zapisanych informacji. Nasze wątpliwości z tym związane biorą się z doświadczenia wskazującego, że wszystkie zapisane dane prędzej czy później mogą stać się obiektem zarówno nieautoryzowanego ujawnienia jak i autoryzowanego zapytania organów ścigania. Trzeba przyznać, że np. historia podróży konkretnego telefonu komórkowego w okolicach Gdańska może być ciekawym materiałem do analiz.

Podsumowanie

Choć na pierwszy rzut oka system wygląda niewinnie, to niestety przyjęty model bezpieczeństwa zbieranych informacji wydaje się mieć kilka luk. Brak szczegółowych informacji technicznych o implementacji opisywanych rozwiązań również nie sprzyja pozytywnej ocenie. Jeśli jesteście wśród tej części czytelników, którzy na pytanie czy są paranoikami odpowiadają „nie, skąd, a dlaczego pytasz?” to zalecamy wyłączanie WiFi oraz Bluetootha w okolicach Gdańska. Sensory mają zostać rozmieszczone na węźle Gdańsk-Południe, Południowej Obwodnicy Gdańska i przy Garnizonie we Wrzeszczu.

Za wskazanie tematu dziękujemy Wykopowiczowi factorys. Więcej materiałów na ten temat:

Komentarze

„Dokładność pomiaru czasu podróży między dwoma sensorami ma wynosić 95%.”

A, to stąd skrócenie czasu przejazdu do 5%, dla czego wydawana jest ogromna kwota.

Czekam na atak DDoS poprzez udawanie kilkutysięcy urządzeń w zasiegu jednego sensora. Ciekawe też czy zapisują czy urządzenie XX zostało zarejestrowane przez sensor A. Jeśli tak, to można by użyć tego do zmylenia policji że bylo się własnie na autorstradzie gdy popełniano przestępstwo o które jest się oskarżanym.

Ja nie ograniczałbym się tylko do jednego sensora. Ciekawiej by było symulować przejazdy z dużymi prędkościami.

w gdyni tez bedzie. czesc juz istnieje: http://www.mobilnagdynia.pl/tristar

ale poki co slabo dziala: http://m.trojmiasto.pl/news/wiadomosci/Mamy-dokumenty-Tristara-Prawie-nic-w-nim-nie-dziala-n88268.html

Welcome to the ctOS…

Z tym samym mi się to skojarzyło :)

Apple (iPhone) podobno chwali się tym, że co jakiś czas zmienia adres mac na losowy w momencie gdy nie jesteś połączony z żadną siecią.

http://9to5mac.com/2014/09/26/more-details-on-how-ios-8s-mac-address-randomization-feature-works-and-when-it-doesnt/

Rozumiem na czym polega problem, ale nie rozumiem dlaczego jest on problemem. Co złego można zrobić z takimi danymi? Zakładając nawet, że ktoś powiąże naszą tożsamość ze zbieranymi informacjami, to i tak w niecnych celach łatwiej jest po prostu śledzić samochód fizycznie. Chyba nikt nie żongluje w codziennych dojazdach do pracy autami i trasami?

powinni zmienić nazwę na trojanmiasto.pl . Prywatność jest potrzebna tylko tym którzy mają coś do ukrycia !

Nieprawda. Prywatność jest *prawem* każdego obywatela, niezależnie od tego, czy ma coś do ukrycia, czy nie. A jeśli uważasz inaczej, zacznij chodzić nago i umieść kamery w całym swoim domu, nie wyłączając sracza. *Każdy* ma *coś* do ukrycia przynajmniej przed *niektórymi* osobami, nawet jeśli nie robi niczego złego. Np. na pewno nie chesz, by Twój sąsiad wiedział co robisz ze swoją dziewczyną w łózku, albo żeby Twój szef wiedział co robisz w czasie wolnym i jakie jest Twoje prawdziwe zdanie o nim.

„Prywatność jest potrzebna tylko tym którzy mają coś do ukrycia !” = logika niewolnika.

ja mam do ukrycia wiele rzeczy. np. co robie miedzy 17:00 a 17:03.

Wzór na prędkość to droga przez czas. Ciekawy jestem jak system obsłuży przypadek, gdy powiedzmy dwie osoby, z lapkami w ręku, zasumulują obecność tego samego urządzenia w dwóch miejscach jednocześnie (spoof MAC). Stawiam na dzielenie przez zero ;)

Raczej nie, musielibyście trafić w tę samą milisekundę, a to byłoby trudne.

za n-tą próbą się uda

Nie jest specjalną trudnością zabezpieczyć się przed taką sytuacją.

Trójmiasto bardzo dziękuje za Tristara. System który kosztował bodajże 160 milionów, do dzisiaj nie działa poprawnie. A zamiast ułatwiać życie to je utrudnia, w szczególności pieszym czekającym na zmianę światła po parę minut.

Co do śledzenia adresów MAC kart wifi w telefonach to przyszedł mi do głowy pomysł by go zmieniać na adres MAC kogoś, kogo nie lubimy ;)

Olsztyn caly byl rozkopany i tam gdzie koncza widze wlasnie nietypowe urzadenia typu szara skrzynka z 4 antenami dookolnymi typu omni ~10dbi wychodzacymi od dolu i wisi to co kilka latarni.

„Jak informuje serwis trojmiasto.pl w kilku miejscach miasta pojawią się wkrótce urządzenia rejestrujące bezprzewodowe sygnały telefonów komórkowych lub nawigacji GPS w celu obliczenia czasu przejazdu na określonym odcinku drogi.”

Serwis trojmiasto.pl nigdzie w artykule nie wspomina o GPS-ie. I słusznie, bo w końcu *odbiornik* GPS w nawigacji samochodowej nie emituje żadnych sygnałów.

Jeśli łączy się po Bluetoothie to emituje.

Wystarczy zasuwac powyzej 180 km/h by cieszyc się pelna prywatnoscia :)

Pry-Fi i opcja Go to war! na Androida i już nas nie pośledzą przez WiFi ;)

No to trzeba będzie zacząć zerować albo randomizowac MAC-a i BD_A poza bezpiecznymi lokalizcacjami :)

Ciekawe jakby przejechać przez Gdańsk z laptopem co spamuje pakietami z randomowymi adresami MAC. Albo kilkoma na każdym kanale HEHE

Rzeczywiście mój telefon skanuje okolicę w poszukiwaniu znanych sieci WiFi.

Robi to w regularnych 1 godzinnych odstępach (licząc od czasu rozłączenia z siecią lub czasu ostatniego ręcznego skanowania zależnie co nastąpiło później).

Zakładając, że w zasięgu tego urządzenia będę przebywał przez 15 sekund szansa, że zostanę „namierzony” to jakieś 0,4%

Inaczej mówiąc zostanę „złapany” 1 raz na 240 przejazdów.

Szansa, że zostanę namierzony 2 razy tego samego dnia to ~0.0017% (mniej więcej raz na 200 lat jeśli przejeżdżał bym tam codziennie)

Jak oni na tej podstawie chcą cokolwiek wywnioskować na temat tego w jaki sposób się poruszam?

A jak wchodzisz do domu to po ilu sekundach loguje się do domowej sieci? Też musisz czekać godzinę?

Nie demonizowalbym tego systemu az tak bardzo. Korzysci z jego dzialania (jesli zacznie dzialac ;)) beda mieli przede wszystkim kierowcy, nie policja. Bardziej kompletne (w skali kraju/globalnie) dane n/t lokalizacji telefonow policja moze przeciez wyciagnac od operatorow. Btsow moze nie ma na kazdym skrzyzowaniu ale w skali kraju/globalnie maja duzo lepsze pokrycie i monitoruja caly czas, nie punktowo wiec po co mieliby sobie zawracac glowe sensorami wifi/bt … no chyba boicie sie ze drogowka/straz miejska zacznie tego uzywac zamiast fotoradarow.

OK, w jaki sposob skanowanie WiFi wplywa na ruch w miescie? Bardzo prosze o konrketna odpowiedz, bo jestem niewymownie ciekawy.

O ile się nie mylę operatorzy mają jedynie informację do którego masztu logowała się Twoja komórka, więc wiedzą jedynie tyle, że byłeś na obszarze o kształcie okręgu o średnicy paru/nastu kilometrów. System o którym mowa wie dokładnie, co do minuty, którą ulicą jechałeś i zapisuje całą trasę w logach, które trzyma nie wiadomo jak długo.

Gdyby taka baza danych wpadła w ręce np. przestępców, co się zdarza, i została odszyfrowana (a nawet nie musiałaby być, bo jeśli wiemy gdzie Jan Kowalski mieszka i gdzie pracuje, i że codziennie rano o 8:00 jedzie do pracy — to można ustalić ,że unikalny hash X ,który codziennie o 8:00 pokonuje trasę z miejsca A do B należy do Jana Kowalskiego)

…to taki gang miałby dokładne informacje na temat codziennego rozkładu dnia połowy populacji Trójmiasta, w tym także osób publicznych…

Mają wektor i siłę sygnału plus mapę która wskazuje odległość. 2-3 wieże i namiar wskazuje punkt.

Jak chodzi o użytkowników samochodów to większym zagrożeniem prywatności jest TPMS który przesyła unikalne ID czujników.

Przyklad: #sensor1 rejestruje uzytkownika uA w punkcie p1 o czasie t1. kilka kilometrow dalej #sensor2 rejestruje tego samego uzytkownika uA w punkcie p2 o czasie t2. Po usrednieniu danych od x uzytkownikow zarejestrowanych przez #sensor1 i #sensor2, tablica informacyjna przy pA wyswietla komunikat „sredni czas podrozy miedzy A i B to t2-t1 minut” albo „dlugie kolejki na trasie A-B, wybierz inna trase” albo przekazuje te dane do systemu strowania sygnalizacja swietlna i na tej podstawie zmienia sekwencje swiatel… mozliwosci jest wiele

A gdyby tak zasypać sensory losowymi adresami MAC w różnych częściach miasta na raz? np na głównych wylotówkach miasta podstawić jakieś urządzenia (telefony?) z oprogramowaniem, które symulowałoby przejazd przez miasto w (bardzo) niestandardowym czasie? System by zgłupiał albo zaczął w niekorzystny sposób sterować światłami?

Jaki wy macie problem z tą prędkością? Ignoranci.

Niech sobie zczytują identyfikatory w kilku miejscach i przekładają to na prędkość, nic mnie do tego. Mogą mnie potem nawet próbować namierzyć przy pomocy dostępnych im informacji i nawet próbować wręczyć mandat – tylko za co? za to że moja komórka/laptop czy inne urządzenie przekroczyło prędkość? :D

Co jeśli w aucie znajdowało się 5 osób? Ja bym kierował sprawę do sądu, a tam się tłumaczył że umiem latać i sobie leciałem tą drogą – tłumaczenie było by równie idiotyczne, co ich próba wręczenia mandatu. Tym samym nie wiem po co w ogóle mówicie o prędkości?!

Sam jestes ignorantem i nie masz pojecia ile takie z pozoru blache informacje moga zmienic w twoim zyciu. Dzis teoria jutro praktyka: miasto sprzedaje te „nie przydatne” metadane do firmy X a ta montuje tanie jak barszcz skanery w placówkach swoich klientow np firm ubezpieczeniowych i po twoim wejsciu do lokalu X odsprzedaje informację jak skorygować koszt twojego ubezpieczenia tak by zarobic na tobie najwiecej :) ty zaplacisz kilkadziesiat zl wiecej i to dalej bedziesz ignorowal a firmy ubezpieczeniowe zarobia ulamek procenta wiecej czyli *set milionow.

w PL juz nie jeden musial sie tlumaczyc, ze nie jest hipopotamem, po latach walki zmieniono mu (laskawie) zarzut na bycie 1/2 hipopotama. Ja nie raz slyszalam argumentacje 'ja mam w komputerze zapisane, ze…’ …”wiec to sie zgadza”

A co z bluetoothem wbudowanym w samochodach ?

Da się go wyłączyć ?

Bo prawdę mówiąc nie mam pojęcia bo nie posiadam takiego auta ale czasami jeżdżę autem szefa i tam jest to włączone non stop.

Dane o których mowa dla organów ścigania są dostępne od dawna (Patrz konferencja Engelkinga dotycząca Kaczmarka z 2008), są one bardziej lepszej jakości, bo pozwalają weryfikować konkretną osobę i na większym obszarze (w zasięgu sieci komórkowych czyli praktycznie cała Polska).

Podejrzewam też, ze systemy monitoringu miejskiego, a przynajmniej ich część bez większego problemu można by podłączyć do softu monitorującego nr tablic rejestracyjnych, a w określonych przypadkach monitoring obecności samochodu można zrobić manualnie na podstawie zapisów z kamer.

Jako, że możliwości śledzenia, które pozwalają na bardziej dokładne śledzenie już i tak występują, głównym zagrożeniem może być kwestia kto ma dostęp do danych i jak są one zabezpieczone.

” TRISTAR, Zintegrowany System Zarządzania Ruchem w Trójmieście, miał za zadanie skrócić czasy przejazdu o około 5% co wiąże się z wymiernymi korzyściami dla mieszkańców.”

Nieprawda. Nasi wspaniali urzędnicy chwalili się, że TRISTAR ma zmniejszyć o 20% (!). Choć jeśli dobrze pamiętam, „rekord świata” dał jakieś 12% zmniejszenie korków. A w zdecydowanej większości miast, gdzie go wprowadzono ledwo osiągano te 5%.

Wydane grubo ponad 100 mln, system miał działać już chyba ponad rok temu a nadal prawie nic :)

Pewnie złośliwcy zaczna używać https://play.google.com/store/apps/details?id=eu.chainfire.pryfi&hl=pl .. ;)