Jeszcze kilka dni temu w sieci można było znaleźć dane osobowe oraz medyczne 50 tysięcy pacjentów Samodzielnego Publicznego Zakładu Opieki Medycznej w Kole. Pobrać je i wykorzystać mógł każdy internauta który trafił na adres serwera.

Wśród udostępnionych danych pacjentów znajdowały się między innymi takie informacje jak imię, nazwisko, PESEL, adres zamieszkania, grupa krwi czy też wyniki niektórych badań a w przypadku pracowników także dane dokumentów tożsamości czy kont bankowych. Dostępne były zarówno dane archiwalne jak i całkiem świeże. Według naszej wiedzy to największy ujawniony do tej pory incydent tego typu w polskiej służbie zdrowia.

Serwer dostępny dla wszystkich

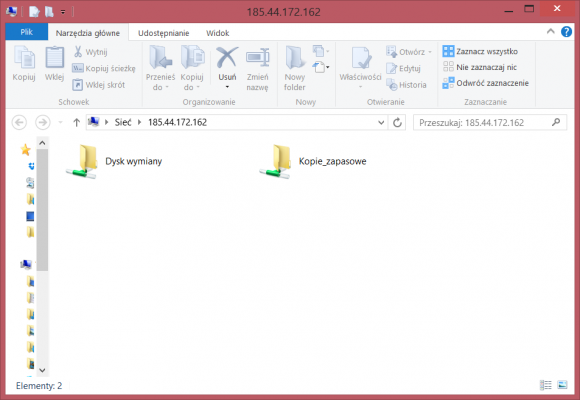

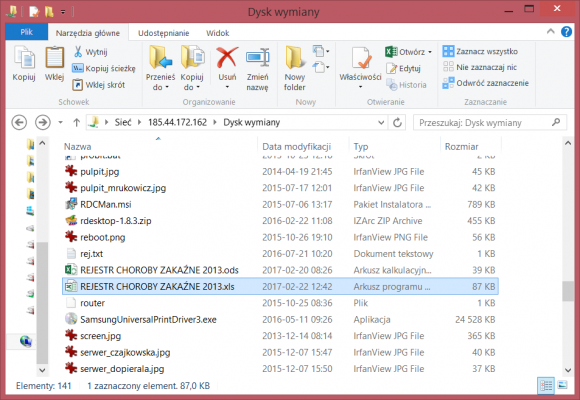

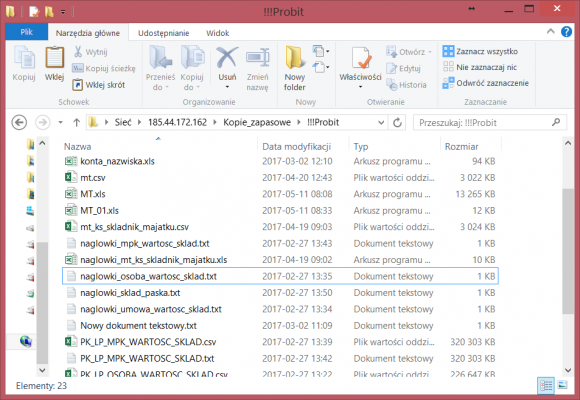

Kilka dni temu otrzymaliśmy wiadomość od jednego z Czytelników. Prosił on nas o interwencję, by serwer, na którym znajdują się poufne dane, został zabezpieczony. Podał nam adres IP 185.44.172.162. Kiedy tam zajrzeliśmy, przestraszyliśmy się. Ktoś uznał, że udostępnienie w internecie serwera plików dużego zakładu opieki zdrowotnej jest dobrym pomysłem. Najpierw zauważyliśmy, że dostęp do danych nie wymaga żadnego logowania.

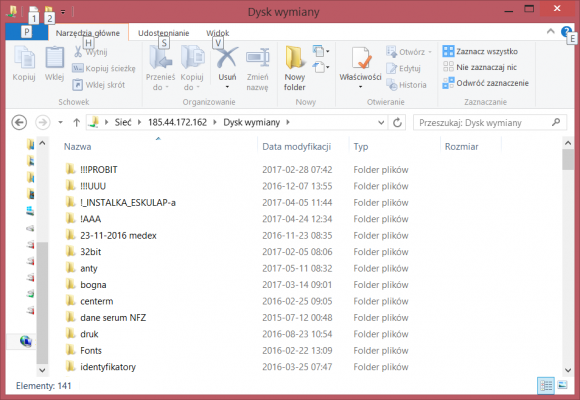

Już rzut oka do pierwszego folderu pokazał, że sytuacja nie wyglądała dobrze. Nie były to na pewno wyłącznie dane archiwalne, ponieważ niektóre foldery nosiły daty modyfikacji sprzed paru tygodni.

Kiedy jednak zajrzeliśmy głębiej, zrobiło się naprawdę nieciekawie.

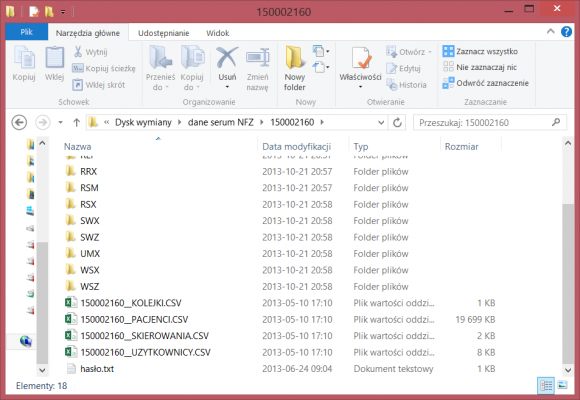

W folderze Dysk wymiany\dane serum NFZ\150002160\ znaleźć można było plik, którego nazwa i rozmiar wieściły naprawdę sporych rozmiarów katastrofę. Niestety rzut oka do samego pliku tylko potwierdził nasze obawy.

Dane osobowe, medyczne i finansowe

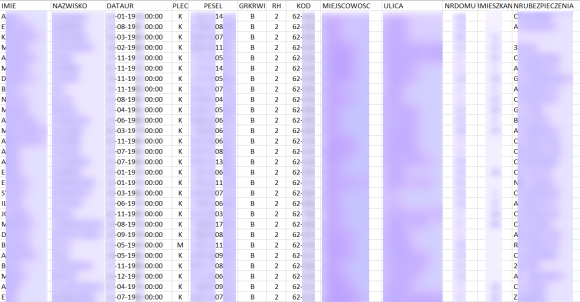

W pliku 150002160__

- imię i nazwisko,

- pełny adres zamieszkania,

- numer PESEL,

- numer ubezpieczenia,

- informację o grupie krwi.

Niestety na dysku znajdowały się także pliki zawierające bardziej wrażliwe dane.

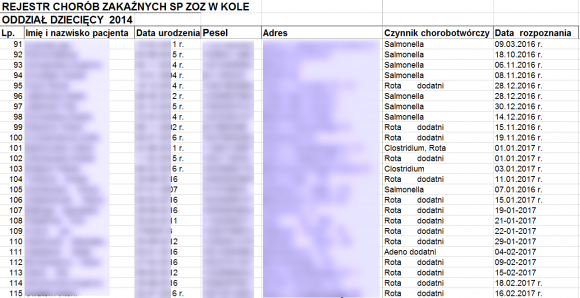

Znaleźliśmy na przykład wyniki badań dzieci pod kątem chorób zakaźnych z lat 2014 – 2017:

W jednym z dostępnych plików znajdowały się także dane ponad 600 osób, prawdopodobnie pracowników SP ZOZ, takie jak:

- imię i nazwisko,

- imiona rodziców,

- nazwisko panieńskie,

- data i miejsce urodzenia,

- numer NIP,

- numer i seria dowodu osobistego oraz organ wydający dokument,

- numer PESEL,

- nazwa szkoły i rok ukończenia edukacji.

W innym pliku znajdowały się z kolei numery rachunków bankowych poszczególnych pracowników. Obawiamy się, że połączenie tych informacji może pozwolić oszustom na skuteczne podszywanie się pod osoby, których dane zostały ujawnione oraz np. wyłudzanie pożyczek.

Nie tylko dane osobowe

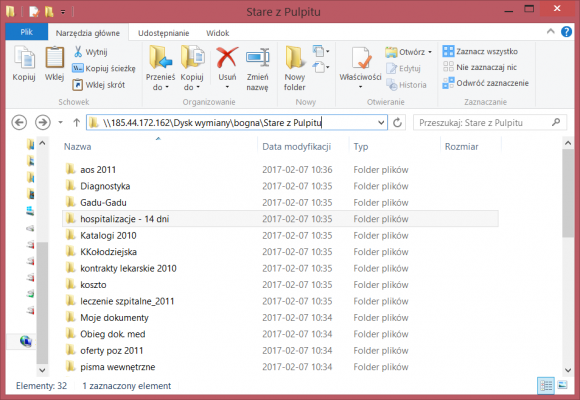

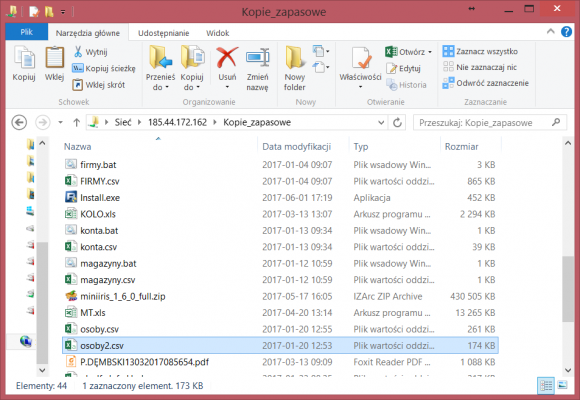

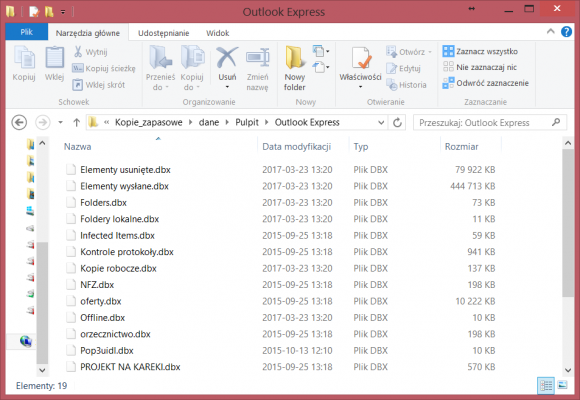

Oprócz zwykłych plików Excela na dyskach było także mnóstwo różnego rodzaju zestawień, baz danych oraz kopii szpitalnych systemów.

W dokumentach panował spory bałagan – były tam między innymi kopie całych serwerów i różnych komputerów poszczególnych pracowników.

Gdzieniegdzie nazwy i rozmiary plików wskazywały na systemy finansowo – księgowe szpitala, w tym dane pracowników.

Znaleźć można było także pliki wyglądające jak kopie skrzynek pocztowych pracowników administracyjnych szpitala.

Ślady wcześniejszy ataków?

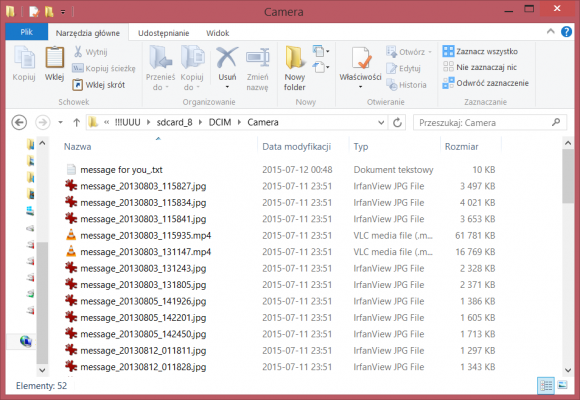

W niektórych folderach znaleźliśmy także ślady zostawione przez… ransomware. Był to najczęściej plik „message_for_you.txt” z lipca 2015 roku o treści:

Hello all.

Your files have been crypted by 2 popular algoritms – AES and RSA. Only we have private RSA key

All encrypted files now starting with message_You can buy our decryptor that will recover all your files. You need:

1) Send us 4 bitcoins on our bitcoin address 1G5jgHsuEjU1U4U1URkeSx2D6uCz6c1QYi (Now 1 bitcoin approximately = 260 $)

Only we and you know about this address, so we will understand that its your payment.

You can check the balance of this address here https://blockchain.info/address/1G5jgHsuEjU1U4U1URkeSx2D6uCz6c1QYi

2) Send us your unique identificator on our mail [email protected] and write us that you have been paid.

You dont need send us any confirmation of your payment (we have installed bitcoin software and we will check your payment with this software)

3) Wait 1 or 2 or… 24 hours and we will send you decryptor (it is very easy to use it – you

need only run decryptor executable file and wait 1-10 hours and all files will be decrypted)

Czasem widać było także zaszyfrowane przez ransomware pliki, których nazwy rozpoczynały się od ciągu „message_”.

Nie byliśmy w stanie ustalić czy był to efekt uruchomienia ransomware na serwerze, czy też pobrania plików z dostępnego serwera, zaszyfrowania i wgrania ich z powrotem na serwer. Sam ransomware wygląda na dość egzotyczny.

Pirackie oprogramowanie, płyty i kryptowaluty

Jak na każdym porządnym serwerze plików nie mogło także zabraknąć bardziej tradycyjnych elementów takich jak album Paktofoniki, pirackie wersje popularnych programów czy programów do kopania kryptowalut. Przykłady znajdziecie w poniższej galerii:

Konfiguracja koparki kryptowalut wyglądała tak:

minerd.exe -a cryptonight -o stratum+tcp://xmr.suprnova.cc:5222 -u limahl.2 -p x

Co mogą zrobić osoby poszkodowane

O odpowiedź na to pytanie poprosiliśmy Beatę Marek, prawniczkę specjalizującą się w kwestiach bezpieczeństwa informacji, autorkę serwisu Cyberlaw.pl oraz Pomocnik RODO.

Osoby, których dane mogły zostać udostępnione, mają prawo zwrócić się do organizacji, w której doszło do wycieku i dowiedzieć się czy ich dane nie zostały ujawnione i czy są należycie zabezpieczone. Najlepiej kontaktować się z Administratorem Bezpieczeństwa Informacji, a jeśli nie jest on wyznaczony w danej organizacji to bezpośrednio z kierownictwem. Jeżeli nie uzyskamy odpowiedzi albo będzie ona niewyczerpująca możemy się zwrócić ze skargą do Generalnego Inspektora i opisać sprawę. Z kolei osoby, których dane osobowe zostały naruszone mają prawo domagać się odszkodowania na drodze sądowej z tytułu naruszenia np. dóbr osobistych. Warto jednak zebrać materiał dowodowy oraz ustalić rozmiar szkody. Z mojej praktyki wynika, że osoby, których dane zostały naruszone rzadko decydują się na taki ruch. Przeważnie dlatego, że zniechęcają je koszty postępowania oraz potencjalny czas na rozstrzygnięcie sprawy, a także relatywnie niska wartość odszkodowania i stopień skomplikowania sprawy. W przypadku sprawy karnej pokutuje natomiast świadomość, że wyciek danych to błaha sprawa bo to przecież nie jest kradzież czy zabójstwo.

Podsumowanie

Kiedy tylko zorientowaliśmy się w wadze i skali incydentu, natychmiast zgłosiliśmy go władzom SP ZOZ Koło. Po parunastu godzinach otrzymaliśmy podziękowanie za zgłoszenie i potwierdzenie, że dane zostały usunięte z serwera (choć nie rozumiemy, dlaczego serwer usługa serwera plików nadal jest dostępna z internetu a jeszcze kilka dni po naszej interwencji pokazywała bez uwierzytelnienia liste folderów…). Wysłaliśmy także do dyrekcji kilka pytań:

- Jakie poufne lub wrażliwe dane oprócz listy 50 tysięcy pacjentów znajdowały się w udostępnionych folderach?

- Od kiedy dane były publicznie dostępne?

- Czy dokonano weryfikacji, jakie dane, kiedy i przez kogo były pobierane? Jeśli tak, to jakie były wyniki weryfikacji?

- Jakie działania podjęto w celu ograniczenia skutków wycieku i poinformowania osób, których dotyczył?

Niestety do momentu publikacji artykułu nie otrzymaliśmy odpowiedzi. Według naszych informacji osoby, których dane mogły zostać ujawnione, nie zostały do tej pory poinformowane o incydencie. Mamy nadzieję, że wkrótce się to zmieni…

Komentarze

„usunięte z serwera (choć nie rozumiemy, dlaczego serwer nadal jest dostępny z internetu…)” – może dlatego, iż na tym adresie IP postawiony jest serwer WWW ZOZ Koło? :P

„serwer” jako „usługa serwera plików” – poprawione.

Zaraz beda mieli kolejny:

sqli w http://www.spzozkolo.pl/informacja.php?id=1

MySQL jako root…

tzw. Pan Jacek, syn szwagra – informatyk :)

Prosicie o opinię Beatę Marek? Serio?

Poziom jej wiedzy najlepiej ilustruje filmik jej autorstwa https://www.youtube.com/watch?v=IoLpv8XSybU – na tym filmiku ona mówi o ochronie znaków towarowych w OHIM. Filmik sprzed tygodnia, a OHIM od półtorej roku nie istnieje (przekształcili go w coś innego). Z tej jej wypowiedzi nic nie wynika, a przecież orzecznictwa jest już bardzo dużo i operuje ono konkretnymi sumami, które osoby otrzymują za naruszenie prawa do ochrony danych (nie tylko wrażliwych jak w tym przypadku). No ale Beata chyba nie aktualizowała swojej wiedzy od studiów, co najlepiej dokumentuje ten filmik. Adamie – zadbajcie o poziom ludzi, z którymi współpracujecie.

A gdzie jest/był ABI?

Może warto spojrzeć: http://www.spzozkolo.pl/przetarg.php?id=84 . Skoro wynajmują ZSI to może …. o komentarz trzeba prosić gdzie indziej.

To ZSI to Simple

takie dane to część medyczna a u nich jest eskulap…

No, Monero teraz w cenie ;P

Projekty IT obracające danymi wrażliwymi w PZP powinny zawsze zawierać zewnętrzny audyt samego systemu IT oraz późniejszy dotyczący bezpieczeństwa informacji. Opisana sytuacja to cyrk na kółkach.

Nie bez kozery dane medyczne zwane są danymi wrażliwymi.

Kurcze, trzeba teraz zrobić nieoficjalny audyt bezpieczeństwa szpitalom w których miałem okazję bywać jako pacjent… :)

http://next.gazeta.pl/next/7,151243,21948424,dane-pacjentow-polskiego-szpitala-w-internecie-nazwisko-adres.html#MTstream

Pracujecie dla Deloitte?

Coś się komuś pomyliło ;) Pewnie poszło o tego tweeta: https://twitter.com/mludwiszewski/status/874140475460112384

Toż to normalnie powinno być nagłośnione.. Po czymś takim zarząd szpitala powinien iść do odstrzału.

Szczególnie, że kwestia zabezpieczania danych w takich miejscach jak szpitale to kwestia w ogóle nie brana pod uwagę. Nawet jak jest powoływany ABI to z Jego uwagi i praca są traktowane na zasadzie „Pan sobie tu siedzi, płacimy anu, ale niech się pan nie wtrąca” – i to jest akurat przykład z życia wzięty

Problem jest też taki, że można zgłosić sprawę do GIODO ale on nie ma za bardzo władzy zrobienia czegokolwiek oprócz pogrożenia palcem. Na dodatek tam za mało ludzi pracuje (raptem kilkanaście), żeby móc się zajmować każdą sprawą.

Sytuacja dopiero może się zmieni kiedy wejdzie RODO (GDPR) w życie – wtedy to taki szpital za niezabezpieczenie danych wrażliwych może dostać od GIODO mandat 20 mln euro albo 4% rocznego przychodu. Parę takich mandatów i reszta może się w końcu ogarnie

I tego mandatu nikt nie zapłaci, albo my wszyscy w cenach usług lub podatkach. A osoba winna temu stanowi rzeczy dalej będzie „informatykiem”, może nawet w tym samym szpitalu.

W myśl przepisów prawnych mocujących na stanowisku Kierownika jednostki to Dyrektor odpowiada za całość zakładu w tym również za informatyzację i jej skutki. Będąc poprzednim dyrektorem zadbałam o to w sensie wykonania audytu zabezpieczeń oraz potrzeb informatycznych dla Zakładu. Mając świadomość wejścia w życie EDM w roku 2017 (została przesunięta) zabezpieczyłam środki w zarządzie powiatu kolskiego na część zabezpieczeń. Niestety Pan Starosta zmienił przeznaczenie środków bez mojej zgody. I to on winien jako organ nadzorujący ponieść odpowiedzialność zarówno karną jak i polityczną.

Gazeta nadaje.

To kto w końcu wykrył te piraty na onlajnie?

„Specjaliści firmy Deloitte odkryli w internecie bazę zawierającą dane 50 tys. pacjentów jednego ze szpitali w wielkopolskim Kole.”

http://next.gazeta.pl/next/7,151243,21948424,dane-pacjentow-polskiego-szpitala-w-internecie-nazwisko-adres.html#Czolka3Img

Gazeta.pl przypisuje wykrycie wycieku „specjalistom firmy Deloitte”.

Komentarz redakcji?

Coś się komuś pomyliło ;) Pewnie poszło o tego tweeta: https://twitter.com/mludwiszewski/status/874140475460112384

:D Nie dalej jak w piątek widziałem śliczny backup zrobiony przez firmę wdrażająca programy dla służby zdrowia…

cobian +ftp…

Pełny profesjonalizm….. :D:D:D:D

Czekam co wymyślą w ramach naprawy tego świetnego pomysłu.

A można wiedzieć co jest złego w cobianie w połączeniu z FTP? Bo owszem – jest to proste rozwiązanie, ale czego mu brakuje do bycia dobrą kopią zapasową danych?

Cobain + FTP jest ok., pod warunkiem że przed wysyłką dane zostaną dobrze zaszyfrowane. Wątpię aby ktoś chciał łamać dostęp do danych pacjentów publicznej służby zdrowia. Jakby to były dane kart kredytowych ludzi z pierwszej setki najbogatszych Polaków, to może ;-)

Witam,

Mam pytanie. Jak to jest z oglądaniem danych do których nie mamy prawa? Nawet jeśli są udostępnione publicznie jak te w artykule to możemy sobie wejść i je przeglądać?

Pytam bo czasem napotykam takie „kwiatki” ale wolę zostawić je w spokoju żeby ktoś nie oskarżył mnie o włam. Jak ktoś nie ma pojęcia co robi to i nie będzie świadom tego, że wcale nie trzeba było się włamywać…

Takie atrakcje za jedyne 300 tys. zł, oferta nie do przebicia :)

Swego czasu jako dostawca sprzętu współpracowałem z działem IT szpitala w Kole. Powiem tak: określenie „Janusze IT” to obraza dla Januszy :) Fakt, z kasą na inwestycje (nawet sprzętowe, nie mówiąc o takich wymysłach jak security ;p) tam zawsze było cieniutko, ale nie usprawiedliwa to oczywiście ewidentnie buraczanej polityki bezpieczeństwa.

@dvj

Brak budżetu nie usprawiedliwia, ale jest źródłową przyczyną wdrażania pseudorozwiązań. Póki zarządy firm i instytucji nie zaakceptują faktu, że bezkosztowo pewnych rzeczy zrobić się nie da, zawsze pojawią się takie cuda. Brak kasy to zarówno brak sprzętu, brak dobrego oprogramowania, brak abonamentowych usług wysokiej jakości, brak zamawiania dodatkowych usług specjalistycznych „na zewnątrz”, brak szkoleń dla pracowników działu IT, mniej pracowników niż byłoby to potrzebne (ale za to bardziej ogólnie a mniej specjalistycznie wykwalifikowanych), brak więc wdrażania zmian adekwatnych do zmieniającej się sytuacji – i tak dalej.

Obstawiałbym, że w tym przypadku ktoś awaryjnie postawił prowizoryczny backup „na chwilę”, po czym o nim zapomniał, przeszedłszy do innych zadań.

Sprawa nagłośniona w kolskich mediach, na razie woda w ustach u włodarzy szpitala.

Ha, tam jest więcej usług w głębokim ukryciu, np. pod https://185.44.172.162:10000/ wisi Webmin. Masa portów jest otwarta na świat – kto to stawiał? Piekarz?

Inna sprawa, że tak nawiasem host leży w kochanej sieci INEA…

A CO ZLEGO JEST W WEBMINIE?>

Złego nic, dopóki nie dajesz dostępu z zewnątrz.

Masakra. Windows wystawiony na publicznym IP prosto do netu? Ktoś ma nieźle w bani naryte.

Jak internet przejdzie w końcu na IPv6 to chyba masowe samobójstwo zaczniecie popełniać – pomijając link-lokal i inne pomniejsze – wszystkie adresy są publiczne a jedyna obrona to sprawny firewall. NAT to nie mechanizm bezpieczeństwa i powstał w innym celu.

Widzialem konkretne implementacje dzialajace na Windowsie i dostepne z internetu, I co w tym dziwnego ? Jeszcze musisz duzo chleba zjesc zeby przestac sie tak dziwic ….

Zawsze można zadzwonić do Pracowni Informatycznej – 63 26 26 190:)

Szanowni Państwo,

Zarówno moje dziecko,jak i moja mama byli w ostatnich latach pacjentami szpitala w Kole.W jaki sposób możemy sprawdzić,czy ich dane nie wyciekły?

Pozdrawiam-Barbara Jaskuła-Janiak

@Barbara – nie możecie. Może, powinien i musi administrator danych, czyli dyrekcja szpitala. I powinna Was powiadomić nawet niepytana – jest taka dyrektywa europejska (RODO), która zaraz będzie w prawie krajowym. Ale sprawa jest na tyle gruba, że zostaw to dziennikarzom i służbom (rzecznik ten i tamten, a nawet ABW). Dodatkowo patrz odpowiedź Grega z 11:11. No a jeśli wyciekły – cóż, tożsamości nie zmienisz. Zastrzegać dowodu nie warto, bo tego tam, o ile widać, nie było (dla pacjentów).

Pani Barbara ma prawo wystąpić z takim żądaniem. RODO będzie obowiązywało od 25.05.2018 roku i w takiej sytuacji to szpital będzie musiał o tym poinformować. Dodatkowo, będzie miał obowiązek „donieść” na siebie do odpowiednika GIODO a ten będzie mógł w trybie administracyjnym nałożyć karę. Pytanie jakie będą kary dla podmiotów publicznych?

do 100 000 zł szykuje nowa ustawa o ochronie danych osobowych.

O właśnie… Tylko sto tysięcy! Prywatny biznes i nawet dwadzieścia milionów kary! A samorządowe i rządowe organa nie nie zapłacą! Tak wygląda projekt ustawy! A co ciekawsze, to sprawcy zaniedbań w tej ustawie nie są nawet wymienieni z funkcji! A moim zdaniem to ustawa właśnie powinna wskazywać stanowiska odpowiedzialne i ustalać wysokość kar finansowych nakładanych na pełniących wskazane stanowiska! W innym przypadku, to bałagan w ochronie danych dalej będzie jaki jest i już! Bo niby skąd obecne lekceważenie problemu? Bo nikt nie poszedł do więzienia nawet na pół roku czy nie stracił pracy w budżetówce jako karany prawomocnym wyrokiem! Ludzie ekscytują się swoimi danymi, a postępowanie wymiarów ścigania i sprawiedliwości traktują sprawy jako te o „znikomej szkodliwości społecznej”!

Tak jak napisano w artykule:

„Osoby, których dane mogły zostać udostępnione, mają prawo zwrócić się do organizacji, w której doszło do wycieku i dowiedzieć się czy ich dane nie zostały ujawnione i czy są należycie zabezpieczone. Najlepiej kontaktować się z Administratorem Bezpieczeństwa Informacji, a jeśli nie jest on wyznaczony w danej organizacji to bezpośrednio z kierownictwem.”

Proponuję wysłać pismo za potwierdzeniem odbioru i jednocześnie przesłać do wiadomości do: NFZ województwa wielkopolskiego oraz do GIODO.

Grubo. MsDos 6.22 :D

UF, jak dobrze, że jak większość młodych pracujących nie mam ubezpieczenia. Moje dane są bezpieczne. :)

to samo chciałem napisać :)

Jeżeli do podobnej sytuacji dojdzie w przyszłości to moim zdaniem warto poinformować NFZ. Warto również sprawdzić wymagania co do warunków podpisania kontraktu NFZ ze szpitalem pod kątem stosowanych zabezpieczeń it.

Nadchodzi RODO i mam nadzieję, że pomoże ograniczyć ilość takich zdarzeń w przyszłości.

http://www.e-kolo.pl/wiadomosci,12071,informatycy-zawieszeni-co-dalej-w-sprawie-danych-z-serwera

nie wiadomo czy się śmiać czy płakać…

„próba wejścia” XD

Czyli jak położę mój dowód osobisty na ziemi i ktoś go podniesie, to znaczy że próbował w nieuprawniony sposób pozyskać moje dane osobowe?

Tu nie ma mowy o próbie pozyskania danych tylko ich bezprawnym upublicznieniu

O Zaufanej w tym kontekście wspomniano dziś w wiadomościach tokfm :D

A ja się zastanawiam, czy w ogóle dyski z tak wrażliwymi danymi czy to dokumentacją medyczną czy bankową powinny mieć jakiekolwiek połączenie z siecią zewnętrzną? Czy aktualizacje wszelkie można robić tylko online? Jawiem, to pytania retoryczne, ale sami sobie stwarzamy warunki do takich sytuacji- teraz bez połączenia z internetem czy jakąś inna siecią nic nie można, ale jedyne, co jest potrzebne to aktualizacje….zabezpieczające przed niebezpieczeństwami wynikającymi z łączności z siecią… Aktualizacje oprogramowania powinno się wykonywać jedynie z nośników; takie serwery czy pojedyncze dyski komputerów w ogóle nie powinny mieć połączenia z sieciami ogólnodostępnymi! Rozumiem, że jakiś przepływ informacji na drodze placówka-zus czy nfz albo między placówkami (np. konsultacje) jest czasem niezbędny, ale do cholery, system kuleje a my się na to godzimy, bo ciągle wybieramy na ludzi, którzy o tym decydują kompletnych ignorantów i imbecyli, dla którzych oprócz nabicia sobie kabzy inych celów rządzenia i sprawowania władzy i zarządu nad takimi ważnymi kwestiami jak ochrona danych osobowych i wrażliwych… A pani krysia z recepcji szpitala jak chce sobie przeglądać internety w czasie pracy, to niech sobie swój komputer przynosi ze swoim internetem w wiaderku najlepiej…

A ja się zastanawiam, czy w ogóle dyski z tak wrażliwymi danymi czy to dokumentacją medyczną czy bankową powinny mieć jakiekolwiek połączenie z siecią zewnętrzną?

Jest oczywiste, że nie powinny. A w praktyce co?

Szpitale mają w d… godność ludzką swoich pacjentów. Lekarze przesyłają dane medyczne, w tym także wyniki badań obrazowych emailem na Gmailu, na o2.pl, na buziaczek.pl, a ty chcesz, by ktoś odłączył komputery od Internetu?

I to są ludzie, którzy w przyrzeczeniu lekarskim zobowiązywali się, że tajemnicy swego zawodu strzec będą…

Mogą mieć połączenie z siecią publiczną, tylko odpowiednio zabezpieczone, czytaj – wdrożone zabezpieczenia na poziomie wysokim w rozumieniu rozporządzenia Dz. U. nr 100 poz. 1024 z 2004r. https://www.google.pl/url?sa=t&rct=j&q=&esrc=s&source=web&cd=1&cad=rja&uact=8&ved=0ahUKEwix6Yzm4MnUAhUFCZoKHZRsD3oQFggmMAA&url=http%3A%2F%2Fisap.sejm.gov.pl%2FDetailsServlet%3Fid%3DWDU20041001024&usg=AFQjCNFO2idM7apJOY0Vl0fYiFdjimtFqQ a różnie z tym bywa. Co do wysyłania na maila. to nie widzę powodu dla którego jeśli pacjent tego żąda to żeby nie wysyłali.

Lekarze wysyłają sobie w mailach, na komputerach z Windowsem XP podłączonych do Internetu, historie choroby pacjentów wraz z adresami, PESEL-ami, numerami dowodów osobistych, wynikami badań obrazowych itd. *między sobą* np. dla konsultacji. Robią to na codzień, a pacjenci w ogóle nie mają o tym pojęcia. Robią tak również człowi krajowi specjaliści z różnych dziedzin medycyny. Woła to o pomstę do nieba, jak bardzo wiele rzeczy w tym nieszczęśliwym państwie.

Ktoś ma jakiś pomysł by to zmienić? Lekarze są *bardzo* oporni na edukację w zakresie ochrony danych, bezpieczeństwa korzystania z Internetu, itd.

Dlatego jestem przerażona pomysłami rządu na cyfryzację ochrony zdrowia, na czele z centralnym repozytorium danych medycznych.

Są jak piszesz „oporni” na edukację dotyczącą bezpieczenstwa -to jak większość ludzi w budżetówce. Ale u lekarzy dochodzi jeszcze (nie zawsze ale często) poczucie, że zawód lekarza to takie ho-ho! Co mi tu jakiś informatyk będzie swoje mądrości wciskał, ja jestem Pan Ordynator…

hahahahaha typowy dysk informatyków z państwówki!!! :D :D :D

A co jeśli dane zostały wykorzystane przez złodziei ? Jeśli pacjent ponosi konsekwencje zdrowotne i inne tej kradzieży ?

Ha! GIODO ich pocisnął… info z 29.09 http://www.giodo.gov.pl/pl/1520301/10175

Jasię na security nie znam ale jak sobie spojrzałem to zaświeciła mi się Ogromna CZERWONA lampka.

Chyba coś jest nie tak? Certyfikat wydany dla NFZ przez miejscowość angolską?

(strona NFZ o której myślę )

https://zip.nfz.gov.pl/

(SCREN) http://wrzuc.se/i/5ab04bbb1ab35