W sieci pojawił się oficjalny komunikat „wielkiego hakera Hannibala”, który oburzony atakami Anonymous na Izrael postanowił opublikować plik z milionem rekordów danych Amerykanów. Bliższa analiza danych wskazuje, że Hannibal kłamie.

Wpis Hannibala w serwisie Pastebin informuje, że mamy do czynienia z największym cyberatakiem w USA w postaci wycieku danych miliona Amerykanów. Ma to byc zemsta hakera na Anonymous, atakujących Izrael. Logika włamywacza wydaje się dość pokrętna, ale spójrzmy na opublikowane dane.

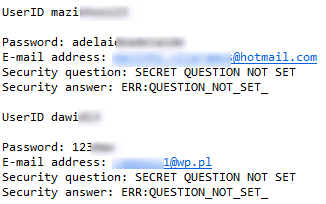

Plik o rozmiarze ponad 130MB o nazwie Punished_By_Hannibal.txt zawiera dane ok. 970 tysięcy użytkowników. Każdy rekord zawiera identyfikator użytkownika, hasło otwartym tekstem, adres email oraz pytanie zabezpieczające konto wraz z odpowiedzią (wielu użytkowników nie wypełniło tego pola).

Szybkie wyszukiwanie pozwala również ustalić, że w pliku znajduje się prawie 10 tysięcy adresów email z domeny .pl, zatem można szacować, że przynajmniej kilkanaście tysięcy rekordów może zawierać dane użytkowników z Polski. Skąd jednak wyciekły dane? Na to pytanie najlepiej odpowie Google. Pierwsze zapytanie pozwala zlokalizować na jednym z serwerów plik o nazwie „EuroDB.txt” zawierający identyczny zestaw danych, a pochodzący z 9 października. Kolejne kwerendy wskazują, że dane wyciekły z serwera popularnej koreańskiej gry Gunz, przeniesionej na europejski i amerykański rynek. Udało nam się także zlokalizować serwer, którego gracze mieli pecha – to gunz.universegamers.com.

Graczom polecamy oczywiście zmianę hasła, autorom gry zahashowanie i posolenie haseł a redaktorom niektórych serwisów uważniejsze sprawdzanie wiadomości.

Komentarze

dlaczego Wasze „lubie to!” jest tak naprawdę share? :|

No faktycznie. Przez 8 miesięcy nikt nie zauważył… A pytanie prześlemy autorowi wtyczki Socialfit, z której korzystamy :)

O co chodzi z tym „posoleniem”?

Najkrócej: załóżmy, że Twoje hasło to „dupa.8”. Jeśli serwis przechowuje hasła w postaci hashy bez soli, czyli MD5(dupa.8) = 6d9fdb16ed509488eeef6af2f842a744, to Google szybko pomoże ustalić, z jakiego ciągu obliczono ten hash. Jeśli hasła są solone, to do hasła przed jego hashowaniem dodaje się tzw. sól, czyli wybrany ciąg. Wtedy hash może wyglądać np. tak MD5(dupa.8tajnasol) = 6493dd70bf73a79c409b243b5ff83d9a, a tego hasha już Google nie zna (nie ma też tego ciągu w słowniku ani w tablicach tęczowych).