Do listy wycieków loginów i haseł z baz danych zawierających ponad 100 milionów użytkowników należy oficjalnie dodać serwis LinkedIn. Bazę serwisu można kupić (oczywiście w darknecie) za jedyne 5 bitcoinów.

Warto zacząć od informacji, że wszystko wskazuje na to, że wyciek nie jest nowy – jest to raczej skutek wycieku z roku 2012, który opisywaliśmy już w serwisie. Jest to jednak pierwszy ujawniony przypadek, gdy oferowana baza zawiera nie tylko 6,5 miliona haszy haseł, ale znacznie więcej informacji.

Miliony haseł tanio sprzedam

W serwisie TheRealDeal działającym w sieci Tor pojawiła się oferta sprzedaży bazy danych serwisu LinkedIn. Sprzedający, ukrywający się pod pseudonimem peace_of_mind, informuje, że baza zawiera 167 milionów rekordów i kosztuje jedynie 5 BTC.

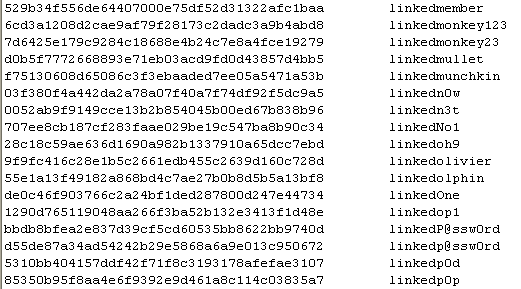

Osoby obserwujące wycieki danych pewnie szybko skojarzą tę ofertę z wyciekiem ujawnionym w roku 2012. Wtedy to na rosyjskim forum dla osób łamiących hasze haseł opublikowano bazę 6,5 miliona haszy SHA1, z których spora część po złamaniu zawierała ciąg „linked”.

Dane, które znalazły się w internecie w roku 2012 miały ograniczony zakres – były to tylko hasze haseł, po których złamaniu dalej nie wiadomo było, do czyjego konta pasują. Serwis po pewnym czasie przyznał się do wycieku, lecz nie określił jego skali. Dzisiaj wiemy, że była to kompletna baza użytkowników wraz z ich adresami email – ponad 150 milionów rekordów.

Oferowana baza zawiera 167 milionów rekordów, z których 117 milionów zawiera adres email oraz hasz hasła (SHA1, bez soli). Przy dzisiejszych mocach obliczeniowych oraz rozwojowi techniki odgadywania haseł można zakładać, że wkrótce 90% z nich będzie złamanych. Według autora oferty baza do tej pory była w rękach wąskiej grupy Rosjan, jednak najwyraźniej ten czas już minął i zapewne wkrótce będzie można ją pobrać z sieci. Jeśli zatem mieliście konto na LinkedIn w roku 2012 i korzystaliście z tego samego hasła i adresu email w innych miejscach, to najwyższy czas zmienić hasło wszędzie tam, gdzie jest to konieczne.

Komentarze

Ha! Hasło do linkedina znalazłem u siebie w keepasie. Losowy ciąg znaków i ponad 110 bitów entropii. Good luck!

Trzymasz tam klucze do portfela BTC? ;)

Możliwość przeczytania danych z dowolnego konta FB czy Linkedin może być warta więcej niż przeciętny portfel BTC (a nie wiem ile na tym portfelu może być).Sieci społecznościowe to genialne otwarte źródło informacji dla potrzeb białego wywiadu a taki Linkedin czy Goldenline jest tu dużo lepszy od FB bo oferuje twarde dane na temat kwalifikacji obserwowanego figuranta/firmy, kontaktów zawodowych,części możliwej struktury zatrudnienia, stosowanych technologii itd. Przejęcie takiego konta z kolei może pozwolić pogrążyć kogoś zawodowo bardzo głęboko albo dokonać kradzieży tożsamości choć na krótki czas.Dla zwykłych złodziejaszków pewnie – lepszy jest facebook.Ale to takie „rekruterskie” portale mają większą wartość dla wywiadu gospodarczego a może i państwowego.__ Osobiście nie mam kont na portalach społecznościowych.Jeśli chodzi o te rekruterskie – pewnie nawet sobie tym poważnie zaszkodziłem zawodowo.Ale przechwycenie TAKICH danych naprawdę MA ZNACZENIE.______ @Adam: z jednej strony racja, że może takie hasło to przesada ale z drugiej – no coś w tym jest.Podejrzewam,że odpowiednio wykorzystując m.in. Linkedin czy inne tego rodzaju serwisy możliwe byłoby do przeprowadzenia socjotechniczne wyłudzenie dostępu do tajemnicy przemysłowej nawet o dużym znaczeniu militarnym czy też ułatwienie infiltracji obiektu o takim znaczeniu.Piszę to bardzo serio.

Ta przy założeniu że to wszystko nie jest w większej części fikcjom (zwłaszcza w przypadku Linkedin) bo jak mówi stare chińskie powiedzenie „mam milion znajomych z czego znam dwóch a lubię jednego”

Trzeba jednak przyznać że dobry researcher z publicznie dostępnych informacji mn. społecznościówek jest wstanie stworzyć dość drobiazgowy obraz danej osoby włączając zainteresowania, zatrudnienie, datę urodzenia, powiązania rodzinne, imiona zwierząt, adresy zamieszkania, wykształcenie, etc

@Alj: Fikcja fikcją,przyjaciele nie muszą być przyjaciółmi a znajomi znajomymi ale jeśli ludzie są w jednej firmie albo byli – o to tu chodzi.

Jeśli czyjaś aktywność ograniczała się tylko i wyłącznie do uzupełnienia publicznego profilu, to moja wyobraźnia za bardzo nie widzi opcji skorzystania z wykradzionych danych (nie licząc użycia tego konta).

Ciekawe, ile osób w „prywatnych” wiadomościach określało najoptymalniejszą ilość kropek na majtkach asystentki… :>

Bo nie próbowałeś nigdy szukać danych z tych portali przez wujka google (ja tam akurat bez niecnych celów – z ciekawości :] ). Rzecz w tym,że widok z zewnątrz nie daje ci łatwo sprawdzić wszystkich znajomych obiektu obserwacji,niektóre dane może blokować portal albo użytkownik itd.A przejęcie konta to oczywiście kluczowa część problemu, bo odpowiednie podejście socjotechniczne może czynić cuda.

najoptymalniejszy… bonus – optior – optimus… optimissimus?

@kez87

Tylko ja tam właśnie pisałem o tych, „których aktywność ograniczała się TYLKO I WYŁĄCZNIE do uzupełnienia publicznego profilu”.

–

Wtedy to mapki powiązań głównie przy pomocy rubryk, gdzie pracowali. Ale jeśli te dane są i tak publicznie dostępne, to zysk prawie żaden.

A Keepass jest podatny na ataki? Ja w tym trzymam wszystkie hasła. Każde ma losowość na poziomie co najmniej 128 bitów a hasło główne ponad 30 znaków. Ale jeśli program jest podatny to trzeba szukać alternatyw z obsługą haseł maskowanych, a gdzie ja bidny taki znajdę.

Gdyby był podatny na taki to autor by błędy załatał.

Czemu tu nie ma lajków, to bym dał jeden Adamowi :-)

Marek ile ten losowy ciag ma znaków ?

Jak już grzebiecie w ustawieniach haseł, to włączcie przy okazji 2FA.

Z naszej analizy wynika, ze baza danych nie jest z 2012r a 2015r.

A co z kontami, które logują się przez konta gmail lub facebook?

Wiadomość na adres z aliasem użytym tylko do linkedin:

Attention ,

I’m Paul Nwadiuto, Private lawyer to Late Michael ,a nationality of your country, who used to work as the Director of petrologist total Benin On 28th of May 2010 my client and his family were involved in a car accident unfortunately lost their lives, my client had an account valued at about Nine Million Seven Hundred Thousand Dollars deposited in Bank here, Please send your email address and telephone number to my email:

([email protected] ) so that I will send more details to you.

I await your reply ASAP.

Best Regards.

Barrister Paul Nwadiuto Esq

PS. Konto mam od zeszłego roku – baza musi być dosyć świeża.