Kilka godzin temu w sieci pojawiła się oferta sprzedaży plików wykradzionych rzekomo z serwerów The Equation Group – elitarnej grupy włamywaczy, powiązanej dzięki dokumentom Snowndena z NSA. Co ciekawe pliki wyglądają na prawdziwe.

W kilku niezależnych miejscach – na Pastebinie, Tumblrze, GitHubie, imgurze i Twitterze pojawiły się niecodzienne informacje o aukcji, na której sprzedawane są pliki The Equation Group. Tajemniczy sprzedawca nie ujawnia swojej tożsamości. Na dowód prawdziwości swojej oferty przedstawia jednak część danych – a dane te wyglądają na prawdziwe narzędzia służące do przejmowania kontroli na urządzeniami sieciowymi wielu producentów. Co więcej, nazwy tych narzędzi pokrywają się z nazwami projektów ze słynnego katalogu narzędzi NSA.

Zaskakująca aukcja

W sieci pojawia się wiele różnych ofert – czasem można kupić bazę LinkedIn, czasem dane osobowe czy konta bankowe, ale narzędzi grupy włamywaczy powiązanych z jednym z najważniejszych graczy na arenie międzynarodowego cyberkonfliktu jeszcze nie widzieliśmy. Osoby prowadzące aukcję udostępniły spore archiwum (235MB), zawierające zarówno część jawną, jak i część zaszyfrowaną. Oferty zakupu metody odszyfrowania tajnej części pliku można składać wysyłając bitcoiny na wskazany adres – nadawca największej kwoty ma zostać zwycięzcą aukcji i otrzymać instrukcje pozwalające na odszyfrowanie danych. Aukcja nie ma wyznaczonej daty końcowej, a wszyscy przygrywający stracą swoje bitcoiny (chociaż zwycięzca prawdopodobnie także). Osoby prowadzące aukcję mają nadzieję, że weźmie w niej udział Equation Group i dlatego ukrywają zawartość tajnej części pliku. Co zatem znajduje się w części ujawnionej?

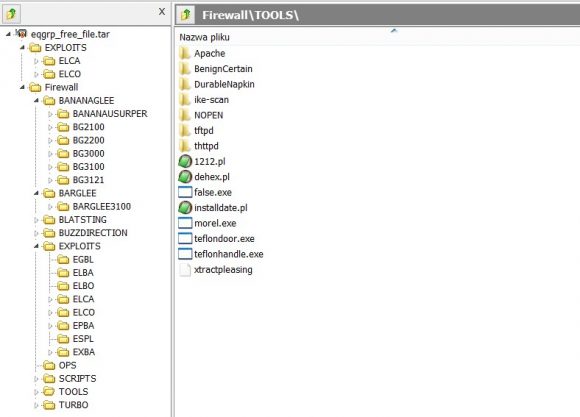

Archiwum zawiera zestawy narzędzi o bardzo charakterystycznych nazwach, które można znaleźć w ujawnionym przez Snowdena katalogu projektów NSA. Są to głównie narzędzia umożliwiające uzyskiwanie kontroli nad firewallami różnych producentów, w różnych wersjach. Do tej pory zidentyfikowane przez Matta Suiche oraz firmę Risk Based Security exploity to:

- EGBL = EGREGIOUS BLUNDER (na Fortigate Firewall modele 60, 60M, 80C, 200A, 300A, 400A, 500A, 620B, 800, 5000, 1000A, 3600, 3600A)

- ELBA = ELIGIBLE BACHELOR

- ELBO = ELIGIBLE BOMBSHELL (na chińskiego firewalla TOPSEC)

- ELCA = ELIGIBLE CANDIDATE (na chińskiego firewalla TOPSEC)

- ELCO = ELIGIBLE CONTESTANT (na chińskiego firewalla TOPSEC)

- EPBA = EPIC BANANA (na Cisco PIX i ASA)

- ESPL = ESCALATE PLOWMAN

- EXBA = EXTRA BACON (Cisco Adaptive Security Appliance v8.0 do v8.4)

- BANANAGLEE = Juniper Netscreen

- SP = ScreamPlow 2.3 (BG3001 BG3000 BG3100)

- BD = BannanaDaiquiri 3.0.5.1 (BG3001 BG3000 BG3100)

Co ciekawe, najnowsze daty ujawnionych plików wskazują na rok 2013 (oczywiście mogły zostać zmanipulowane), kiedy to nazwy tajnych projektów NSA nie były jeszcze znane.

Czy dane są prawdziwe?

Od ujawnienia plików minęło zaledwie kilka godzin, zatem analiza ich wiarygodności trwa, jednak wstępne komentarze osób mających pojęcie o tej materii wskazują, że pliki na pierwszy rzut oka wyglądają wiarygodnie i mogą stanowić zestaw narzędzi umożliwiających zarządzanie przejętymi urządzeniami sieciowymi. To oznacza, że możliwy jest scenariusz, w którym jeden z zaatakowanych przez Equation Group krajów zidentyfikował źródło ataku a następnie dostał się na serwer, z którego atak wyprowadzono i skopiował sobie jego zawartość. To oczywiście tylko spekulacje – jednak mieszczące się z zakresie możliwych wydarzeń.

Dlaczego dane ujawniono właśnie teraz? Trudno nie kojarzyć tego incydentu z wyciekami informacji wykradzionych ze sztabów wyborczych Partii Demokratycznej. Czyżby zatem miało to być ostrzeżenie obcego wywiadu w odpowiedzi na nieujawnione do tej pory działania ofensywne NSA? Spekulacjom pewnie nie będzie końca. Trudno jednak nie zauważyć, że kiedyś duże paczki poufnych danych ujawniali zwykli komputerowi przestępcy, podczas kiedy wywiady zachowywały się „profesjonalnie”, prowadząc swoją działalność po cichu. Dzisiaj hakerzy się skomercjalizowali i działają po cichu, a wywiady zaczęły bawić się w gry wycieków. Ciekawe czasy.

Aktualizacja 22:30 Dodane opisy eksploitów

Komentarze

Mam nadzieje że będziecie informować czy te pliki są prawdziwe

w paczce między innymi:

scapy – program możliwy do pobrania ze strony twórców

ike-scan – do pobrania z gita.

Coś czuję, że to jest ściema – paczka zawiera śmieci oraz trojana – aukcja to podpucha, a wszyscy co pobiorą sample zasilą botnet :D Poczekamy, zobaczymy, ale to wydaje mi się znacznie bardziej prawdopodobne niż złamanie zabezpieczeń organizacji powiązanej z NSA.

Podpowie ktoś jak odszyfrować?

czytałeś ten artykuł hakierze od siedmiu boleści?

Czytałem

Dla mnie sciema.Taki kon trojanski pod postacia wycieku danych wrazliwych.NSA nie bawi sie w takie gierki tylko ida po bandzie przez firmware.Chyba ze chodzi o sprzetowy firewall i to dostep przez firmware

Mówisz ściema a FortiGate i Cisco już łatają swoje urządzenia.

A weekendowa?

A czytałeś wstęp tydzień temu? :)

Właśnie ze względu na sezon urlopowy moglibyście wydawać same weekendowe. Przecież urlop to taki jakby jeden bardzo długi weekend

Gdyby doba miała 48h to moglibyśmy dużo więcej :)

Doba może mieć 48 godzin. Tylko tydzien wtedy będzie miał 3.5 dnia. Ale to chyba nie problem, o ile utrzymany dwudniowy weekend…

Swoją drogą ciekawa korelacja, ScreenOS i FortiOS, czyzby osoby ktore wyszly z Netscreen takze podrzucały backdoory do NSA (Ken Xie założył Fortinet). W kodzie ScreenOS i FortiOS znaleziono nawet zaszyte stałe hasła do shella.

Ja mam nadzieje że jest to prawdziwa informacja, oraz że w archiwum jest coś o lukach w firmware dysku. Dobrze by było jjak by informacja o lukach w fw wyciekła i producęci dysków załatali by to wypuszczając firmware do dysków.

Za KickAss’a sqr…..ny ;)

Jak tak dalej pójdzie będzie trzeba w celach bezpieczeństwa wyłączyć cały internet ;D

https://youtu.be/dkx-CVlrEE8

i Snowden na tapecie

W 2013 prysnął (via Hongkong) do Moskwy Snowden, więc może ma to jakiś związek z datowaniem tych ciekawych narzędzi?

Ostatnie pliki są datowane kilka miesięcy po jego ucieczce

@Adam (Ostatnie pliki są datowane kilka miesięcy po jego ucieczce):

to tylko hipoteza, która nasuwa się ot tak, po przeczytaniu artykułu, na podstawie podstawowych faktów tam podanych.

Nie sposób nie zauważyć takiej chronologicznej zbieżności, a gość niewątpliwie miał z tymi narzędziami styczność, pewnie jak mało kto poza tymi, którzy ich na co dzień używali. Cóż za problem nieco zmienić nieco datę pliku?

Sprawa dotyczy jakichś wojen wywiadów, więc trudno ocenić stopień manipulacji w całym tym wydarzeniu. Widać tylko, że wyszło to z innej strony niż NSA, może właśnie z tej, gdzie funkcjonuje teraz Snowden? może z innej? a może jeszcze inny wariant za tym stoi? ale osoba Snowdena bardzo i tak pasuje do całej afery.

To o NICZYM akurat nie świadczy Adam.Gdybym był gościem wynoszącym dane z takiego NSA na pewno przed ucieczką postarałbym się choć o pół tuzina backdoorów czy kont które nie mogłyby być ze mną skojarzone i zaorane z częścią systemu o której wiadomo by było,że korzystałem.I nie chodzi nawet o „zawodową ciekawość”,a o własne bezpieczeństwo i argument przetargowy.

Czyli co, przyznał się do czynów za które jest kara śmierci a jednej pierdoły postanowił się wyprzeć? Serio?

Kara śmierci to jedno,a poparcie w oczach zwykłego Johna Doe który ma gdzieś rząd federalny i trzyma w szopie M16 oraz kilkaset kilo amunicji – to drugie.Oficjalnie udostępniając te narzędzia Snowden potwierdziłby narrację rządową,że jest zwykłym zdrajcą i nikim więcej. A i samymi datami utworzenia/modyfikacji można się pobawić.

Topsec ma ciekawy wpis:

In 2001

In February, the security products of TOPSEC were sold and installed abroad, such as in Switzerland, Poland, Italy and other 100 countries and regions.

Ciekawy jestem kto to wtedy zakupił ;)