Rzadko namawiamy Was do radykalnych kroków w dziedzinie bezpieczeństwa. Preferujemy rozwiązania umiarkowane, dopasowane do poziomu zagrożenia. Tym razem jednak nie ma już żartów – Flash to zło, które trzeba powstrzymać.

Kiedyś ktoś wpadł na pomysł, że fajnie będzie stworzyć narzędzie do wyświetlania na stronach WWW filmików, animacji, aktywnych menu i innych wodotrysków. Inne rozwiązania, o które były oparte strony WWW, nie oferowały takich funkcji. W taki sposób powstał Flash, który dzisiaj służy do wyświetlania menu na stronach restauracji oraz wgrywania na komputery użytkowników koni trojańskich.

Eksploity jak z rękawa

Od wielu już lat główną drogą, jaką wirusy i konie trojańskie dostają się na komputery użytkowników, są przeglądarki. Przestępcy różnymi metodami infekują niewinne strony WWW i czekają, aż ktoś je odwiedzi. Pułapki mogą czekać nie tylko na niszowych witrynach hakerskich, ale przede wszystkim w dużych, popularnych serwisach – np. dzięki banerom wczytywanym z innych stron. W ten sposób klientów atakowały takie strony jak m. in. Elektroda.pl, Wiocha.pl, Skapiec.pl czy cda.pl. Przeglądarki stają się coraz bezpieczniejsze, dlatego przestępcy szukają błędów w popularnych wtyczkach. Ich ulubione to Flash i Java – znalezienie w nich błędów nie jest zbyt trudne. Gdy przestępcy znajdą nowy błąd, często wykorzystują go do przejęcia kontroli nad komputerami internautów zanim producent wtyczki zdąży wydać nową wersję – przez to nawet komputer wyposażony w 100% aktualnego oprogramowania nie jest w 100% bezpieczny.

Włamanie na serwery firmy Hacking Team pokazało, że głównym narzędziem tego producenta złośliwego oprogramowania były właśnie eksploity na Flasha. Do tej pory w wykradzionych danych znaleziono aż trzy nieznane wcześniej błędy umożliwiające skuteczne ataki na tę wtyczkę (CVE-2015-5119, CVE-2015-5122 i CVE-2015-5123). Co ważne, Adobe zdążyło załatać dopiero jeden z nich – pozostałe dwa nadal występują w najnowszej wersji oprogramowania. Co jeszcze gorsze, CVE-2015-5122 jest obecnie aktywnie wykorzystywany w atakach na komputery internautów. Nawet posiadacze zaktualizowanych przeglądarek mogą paść ofiarami przestępców – a wystarczy do tego tylko jedno wejście na zainfekowaną stronę.

Jak poradzić sobie z tym problemem

Jak widzicie, samo aktualizowanie wtyczek już nie wystarcza. Błędy pojawiają się z taką częstotliwością, że producent nie nadąża z ich łataniem. Nawet jeśli załata jeden, zaraz pojawia się następny. Trzeba zatem usunąć problem, jakim jest Flash. Odważnym internautom, nie odwiedzającym regularnie stron restauracji specjalizujących się w menu sprzed 5 lat zbudowanym we Flashu, polecamy usunięcie wtyczki i wszystkich jej plików. Oczywiście może to spowodować, że w niektórych miejscach sieci coś nie będzie działało – ale podobno da się w ten sposób żyć.

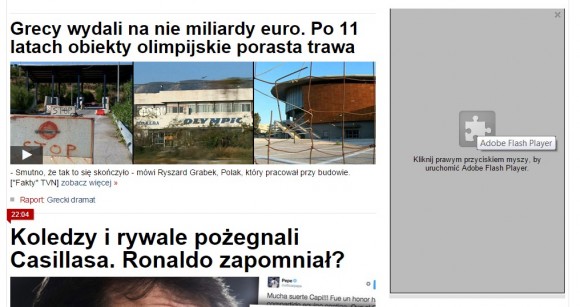

Jeśli nie jesteście jeszcze skorzy do całkowitej rezygnacji z Flasha (lub odbierania dziesięciu telefonów dziennie od któregoś z rodziców z pretensjami, że coś nie działa), polecamy funkcję „kliknij by uruchomić”. Jej aktywowanie powoduje, że wszystkie obiekty Flasha na stronie uruchomią się dopiero wtedy, gdy im na to pozwolicie (to samo dotyczy również innych wtyczek – zalecamy potraktowanie ich tak samo jak Flasha).

W praktyce wygląda to tak, jak na obrazku powyżej (bonus – niektóre reklamy przestaną się ładować). Jak aktywować tę funkcję? Poniżej krótkie instrukcje dla poszczególnych przeglądarek.

Chrome: Menu (ikona w prawym górnym rogu) -> Ustawienia -> Pokaż ustawienia zaawansowane (na dole) -> Ustawienia treści -> w sekcji Wtyczki wybierz opcję „Pozwól mi wybrać, kiedy uruchomić treść wtyczki”. Następnie trzeba sprawdzić, czy na stronie about:plugins opcja „Zawsze może być uruchamiana” przy Adobe Flash Player jest wyłączona.

Firefox: Menu (ikona w prawym górnym rogu) -> Dodatki -> Wtyczki -> przy wtyczkach takich jak Adobre Acrobat, Java, Shockwave Flash, Silverlight wybrać opcję „Pytaj o aktywację”

Internet Explorer: Narzędzia (ikona w prawym górnym rogu) -> Zarządzaj dodatkami -> Paski narzędzi i rozszerzenia -> Shockwave Flash Object -> (prawy guzik) Więcej informacji -> Usuwanie wszystkich witryn

Opera: Menu (lewy górny róg) -> Ustawienia -> Witryny -> Wtyczki -> Odtwarzaj po kliknięciu

A co z Microsoft Office?

Niestety, jak pokazuje przykład ataków używanych m. in. przez CBA, aplikacje we Flashu można również uruchomić z poziomu dokumentów Microsoft Office. Jako podstawową ochronę zalecamy ignorowanie dokumentów Office otrzymywanych z niezaufanych źródeł. Szczególnie należy uważać na dokumenty otrzymane w formie archiwów (ZIP, RAR itp.) – plik Office wypakowany z takiego archiwum jest przez Windows uznawany za nieco bardziej zaufany niż plik pobrany bezpośrednio z internetu. Niestety wygląda na to, że zablokowanie Flasha w Microsoft Office wymaga manipulacji w rejestrze Windows i wyłącza również Flasha dla Internet Explorera. Używajcie ostrożnie i wcześniej przetestujcie.

Jako uniwersalną poradę, niezależnie od tego czy zdecydujecie się Flasha zablokować czy usunąć, polecamy zainstalowanie EMETa – narzędzia od Windows znacznie utrudniającego (a najczęściej uniemożliwiającego) wykonywanie wszystkich eksploitów. Podeślijcie też instrukcję wyłączania Flasha rodzinie i znajomym i wdrażajcie ją na każdym spotkanym komputerze.

Komentarze

A na macach też trzeba wyłączyć Flasha? XD

Czy nie?

Na komputerach Apple też trzeba. Błąd jest na wszystkich platformach.

zależy, który błąd. CVE-2015-5122, w podlinkowanym opisie wskazuje na zastosowanie jedynie na Windowsie, a wg. powyższego artykułu, to właśnie ta dziura jest najgroźniejsza.

Kiedyś jak mi niepostrzeżenie na kompa wlazł jakiś robal zbudowałem program o nazwie Radar. Można go ściągnąć za darmo ze strony

http://www.pcradar.strefa.pl

Ma on za zadanie informować jak jakiś trojan nadpisze te miejsca w systemie które odpowiedzialne są za automatyczne uruchamianie aplikacji, a 99% robali chce właśnie się uruchamiać po włączeniu komputera. Jak ktoś jest zainteresowany programem odsyłam klucz aktywacyjny gratis.

Super Extra Easy Booster Windows Expert Repair Pro Elite. Straszne, że wmawiasz, że to jest zabezpieczenie. Jedna część programu skutkuje masą false positives, a druga omija najpopularniejsze miejsca. A co się robi jak jest dużo false positives? Ignoruje się je. Moim zdaniem jest masa wiele lepszych rzeczy tego typu. Polecam przeanalizować wpisy z programu Autoruns, a to i tak tylko mała część. Z tego co widzę, to nie pokrywasz nawet tego, co wyświetla Autoruns. Sorry, ale jakby to miało dać cokolwiek, to każdy antywirus by tak wykrywał zagrożenia. Sprawdzanie procesów i rejestru co jakiś czas to ponury żart. Nie zabezpiecza to przed większością śmieci. I tu też spójrz na konkurencję. Sterowników jądra nie robią z nudów. Częstym sposobem jest odpalanie skryptów przez wsh. Uwierz, to nie są pliki z nazwą wirus.vbs. No i co ze sterownikami? To one są problemem, a nie egzeki. A kolejny typowy wektor – wstrzyknięcie śmiecia w istniejący proces? Kto jest targetem? Początkujący pozbawią się nawet możliwości aktualizacji programów dla swojego bezpieczeństwa albo odwrotnie – przepuszczą wszystko. Zaawansowani nie skorzystają. I tak można sypać przykładami. Lata 90. się skończyły i wraz z nimi program stracił rację bytu.

Uważam, że szkodzisz oferując pozorne bezpieczeństwo.

PS: Serwisy? Serwisy w sektorze?

Masz OSX i zainstalowałeś Flash? Cholera, to musisz włożyć diesla do Ferrari, lub chociażby LPG! :D

Nie wiem po kiego ludzie instalują sobie to gówno na komputerach, skutecznie spowalniając działanie przeglądarki. Ja nie instaluje tego scierwa na OSX i Safari popierdala aż miło + ADBlock oczywiście, którego polecam :)

Nie rozumiem po co ludzie instalują tę mulastą kobyłę ADP? O uBlock nie słyszałeś nigdy? Sprawdź a się zdzwisz lekkością i skutecznością w porównaniu do ADP.

Na Macach w Safari można dopuścić uruchamianie Flasha jedynie na żądanie (opcja Zapytaj na wszystkich stronach). Niestety niektóre strony VOD ale tez np. Speedtest są oparte na Flashu, jednak coraz łatwiej z Flasha zrezygnować. Przy okazji dodam, że Onet VOD nadal jest oparty na Silverlight.

Jeszcze nie załatali nowych wersji flasha?

Na wszystkich komputerach Firefox mi domyślnie powyłączał flasha i trąbił info o wymaganej aktualizacji (której dokonałem).

Czy wystarczy blokowanie flasha przez samgo noscripta?

Warto zauważyć, że wiele stron wydaje się nie działać gdy włączymy click to play, ale po usunięciu flasha, śmiga bez problemu.

Fakt. Pewnie część stron ma fallback z Flasha na HTML5, ale przy click to play wykrywają, że flash jest, więc nie załadują alternatywnej wersji.

Click-to-play od kilku lat mam włączone. Przydałoby się natomiast jakiś poradnik do EMET-a bo nie jestem pewny czy poprawnie wszystko ustawiam. „Recomended settings” starcza?

Na stronie masz również

EMET 5.1 User Guide.pdf

Wyjaśnia nieco kwestie, polecam zajrzeć.

NIestety po ongielsku, a translator średnio tłumaczy..

zapomnieliście napisać że na YouTube wystarczy korzystać z HTML5 i wtedy filimki się otwierają normalnie.

Niestety nie wszystkie. Nawet mam wrażenie, że YouTube losowo wysyła niektóre filmiki w formatach obsługiwanych jedynie przez wtyczkę Flash, by co jakiś czas było wymagane jego użycie. Bo gdy wyłączyłem Flasha jakiś czas temu, co jakiś czas natrafiam na takie filmiki, mimo że np. kilka dni wcześnej działały. Ale YouTube to w ogóle ewenement jeśli chodzi o usability, tam się psuje chyba wszystko co tylko mogło…

Przekonwertowanie wszystkich materiałów w YT na nowy format trochę trwało. Teraz jednak na YT w przeglądarce Chrome domyślnym odtwarzaczem jest ten wbudowany w przeglądarkę (korzystający z html5). W Firefoksie pre-beta też. Nie wiem jak w oryginalnym FF 39.

Niestety jest gros kart grafiki, których „wydajne” kodeki HTML5 nie wspierają i to najczęściej „bo f..k you” (szczególnie wbudowane chipy nVidii). Przez to na sensownych komputerach filmiki 480p chodzą jak DivX’y na P133. Flash wśród masy wad miał tą zaletę, że nie tworzono go na topowych komputerach kupionych przez bogatych tatusiów, co występuje w wielu otwartych implementacjach „dodatków do dodatków” np. wideo HTML5 w Firefoksie.

odinstalowuję flasha natychmiast jak xvideos zrobi player w html5 :)

Nie sprawdzałem, ale wygląda na to, że można streamować XVideos przez stronę bez Flasha. Pokrętny sposób, ale się da. Zacznę od normalniejszego, ale mniej wygodnego. Jeśli Ci to nie przeszkadza, to filmy i tak można ściągać/streamować czymś zewnętrznym. Otwórz sobie źródło strony z jakimś filmem, wyszukaj „.flv” i już widzisz gdzie jest zapisany link. Wystarczy wyciągnąć część linka, skonwertować kodowanie procentowe na normalny tekst i masz. Kiedyś pisałem downloadera, także dla stron porno, i prawie każda ma link w źródle, częściej nawet prosty w stylu „var video=’example.com/45353.mp4′”. A jeśli strona ma wideo w mp4, to będzie możliwość, że można napisać skrypt do greasemonkey, który w miejscu flasha tworzy odtwarzacz HTML5. Całkiem proste by to było :) I jeszcze jedna opcja: https://rg3.github.io/youtube-dl/supportedsites.html – a samo youtube-dl jest dostępne także jako dodatek do przeglądarek, wersja z GUI itd.

Z osadzeniem odtwarzacza FLV na stronie bez Flasha też by się dało. Niektóre playery mają pluginy do przeglądarek i wtedy tak jak w przypadku MP4 – GreaseMonkey i skrypt, który wyciąga linka do wideo, a zamiast elementu z Flashem, wstawia element z playerem. Coś mi się kojarzy, że VLC tak potrafił, ale nie pamiętam dokładnie :)

A czy mogę czuć się bezpiecznie w takiej konfiguracji jak poniżej?

Sandboxie -> Chrome (osadzony wewnatrz flash) -> sandbox od chrome uruchamiajacy flasha

Skoro exploit na flasha bedzie skuteczny to jeszcze musi przeciez wyjsc z piaskownicy chrome co jest juz pewnym problemem, a nawet jesli mu się uda opuscic piaskownice chrome to pozostaje dodatkowa piaskownica od sandboxie na ktora tez musialby byc exploit w exploit packu, bo zwykle RCE po wyjsciu z sandboxa chrome nie bedzie mialo zadnego wplywu na moj system operacyjny.

Czy moge w takim wypadku zostawic wtyczke flasha wlaczona w chrome?

to jeszcze zainstaluj sobie shadow defender i już będziesz (prawie) niewrażliwy na flasha :)

Ile FPSów wyciąga taka przeglądarka…? ;>

tyle samo co normalna? sandbox to nie vr lol

Widział ktoś może testy exploitów flasha uruchamiane w Sandboxie? Czy uruchamianie np. Chrome z jego własnym wewnętrznym sandboxem w zewnętrznym Sandboxie w ogóle coś daje, czy też jak już exploit się uruchamia na prawach systemu to omija wszystkie sandboxy, ilekolwiek by tam ich warstw było?

Gdy exploitacja sandboxa przegladarki przebiegnie poprawnie, zaleznie od explot paka, sprawdza on czy nie jest uruchomiony w izolowanym srodowisku typu jakiegos typu sandboks, vm, vmka av etc. Na piaskownice typu Sandboxie rowniez istnieja exploity i o ile exploit pack rowniez je posiada i wykorzystuje, wowczas taka podwojna ochrona nic nie daje.

Tylko kto będzie exploita na Sandboxie palił dla infekowania losowego internauty…

A ja nie mam od ponad roku flasha, od wielu lat javy i programów adobe ani nie korzystam z windowsowego offica. Może i jestem paranoikiem ale da rady tak żyć :) w sumie javascripta tez bym wyłączył ale za często się przydaje. Do tego maxthon w tym kierunku jest niekonfigurowalny ;x

Wystarczy jednak nieznana dziura w Twojej przeglądarce i jesteś bezbronny. To że istnieją nieznane luki na Firefox, Chrome i IE jest bardziej niż pewne. Flash jest w tym gorszy, że często działa na każdej przeglądarce.

NSA ma wszystkie 0day’e, twoja przeglądarka to sito.

nawet router z Tomato by Shibby załatwia sprawę FLASHa. Wystarczy wejść w Acces restriction i tam zaznaczyć dla wszystkich komputerów w sieci żeby blokowało flasha i jave (a nawet activeX i .cab). można też to wyciąć na layer7 jak ktoś chce. działa, sprawdzałem, wycina flasha bardzo dobrze.

A z https też wycina?

Adamie. Podoba mi się, że dajecie artykuł z podpowiedziami korzystnymi dla użytkowników.

a co z serwisami takimi jak liveleak i wieloma innymi? One playery flashowe mają tylko?

liveleak działa bez flasha

Nie każda strona z pornografią działa bez flasha D: Pora wyjść z domu.

„Odważnym internautom, nie odwiedzającym regularnie stron restauracji specjalizujących się w menu sprzed 5 lat zbudowanym we Flashu, polecamy usunięcie wtyczki i wszystkich jej plików.”

Do tych restauracji z menu sprzed 5 lat można też doliczyć Raiffeisen Polbank i cały jego panel zarządzania kontem we flashu…

Widać jak Raiffeisen Polbank podchodzi do kwesti bezpieczeństwa… przecież to tylko kasa klientów, dane do kont bankowych i inne mało istotne bzdety :)

W sumie to dodatkową zaporą przed infekcją jest antywir. Jakby nie patrzeć flash ma 0daya, ale doiąga często znane już antywirom syfy.

W IE po wyłączeniu flasha słabo trochę działa. A to dlatego, że gdy odznaczę, że na tej stronie mogę oglądać, później już mi włącza z automatu.

To ze reakcja producentów jest szybsza od reakcji Adobe nie znaczy, ze jest natychmiastowa ;)

producentów antywirusów*

W MSIE jest taka funkcja jak „Filtrowanie AxtiveX” (w sekcji bezpieczeństwo) – ubogi substytut dla „click to play”, ale zawsze coś – nie trzeba wyłączać na stałe pluginu.

Po drugie, pszecie:

„Niestety wygląda na to, że zablokowanie Flasha w Microsoft Office wymaga manipulacji w rejestrze Windows i wyłącza również Flasha dla Internet Explorera.” dając jednocześnie linka do artykułu ze strony MS, gdzie jest podane rozwiązanie wyłączające Flasha w MsOffice, nie wpływając na MSIE. Poza tym są tam również zaproponowane inne (bardziej przyjazne) rozwiązania, nie wymagające użycia edytora rejestru.

Ja rozumiem, że artykuł miał mieć wydźwięk FUD’a (OMG dziura we flaszu, wszyscy zginiemy), ale wypadałoby się trochę bardziej przyłożyć. Ponadto twierdzenie, że technologia Flash służy do „wgrywania na komputery użytkowników koni trojańskich” jest sporym nadużyciem. Wystarczy przeczytać dowolne Security Advisory od jakiejkolwiek przeglądarki (każdej, nie tylko IE – uwaga dla dyletantów w kwestiach security), żeby przekonać się ile błędów krytycznych (RCE i kradzież danych) jest łatanych z każdym wydaniem. Nie ma raczej podstaw by sądzić, że np. implementacja obsługi wideo we flashu jest bardziej zabugowana niż implementacja HTML5 w przeglądarkach.

tl;dr

Jest taka różnica, że Adobe to firma bardzo klasyczna, czyli ma gdzieś userów, a kod jest zamknięty. Prędzej można liczyć na poprawkę w przeglądarce. Tylko której? No właśnie. Sporo ich jest. To kolejny powód czemu Flash jest bardziej popularny przy włamaniach. Wolniejsze łatanie i powszechniejsze wykorzystanie niż konkretnego silnika przeglądarki. Nie używając Flasha powodujemy, że więcej stron z niego rezygnuje, więc więcej użytkowników pozwala sobie na olanie Flasha. Do tego krytyczne błędy też powodują odchodzenie developerów od Flasha. Będzie trudniej niż z Javą, bo znając Javę można było pisać normalne aplikacje, nie tylko webowe, a ci, którzy się specjalizują w pisaniu we Flashu, będą bez pracy. Tak mi się wydaje, bo nie kojarzę szerokiego zastosowania ActionScript poza siecią. No, łatwiej im będzie z JS :)

I dla mnie zasadnicza różnica między przeglądarką a Flashem. Przeglądarkę mogę wybrać, Flash jest jeden i niekorzystna zmiana wiąże się z decyzją – przeboleć lub zrezygnować całkowicie. Jak Cię wkurzy przeglądarka, to możesz korzystać z innej.

Mi się udało przekonać rodzinę, że nawet jak coś nie działa bez Flasha, to najczęściej nie są to krytyczne rzeczy i trudno – bezpieczeństwo ważniejsze :)

Cały portal pue.zus jest we flashu,ktoś ładnie zebrał kasę by taki „bezpieczny”syf przygotować

Taaa… I weź tu księgowym wyłącz Flasha.

Firefox + https://github.com/mozilla/shumway/

Czy ujawniono ostatnio jakiś exploit Flasha z ucieczką z sandboxa? Z tego co widziałem Flash na Chromie i Operze (PPAPI) jest dość bezpieczny, a Adobe nie podaje do końca prawdziwej informacji w swoich biuletynach.

Witam,

na bezpieczenstwie komputerowym sie nie znam.

Jednak porada blokowania flasha (co sam od lat robie przez wtyczki do firefoxa – jak flashblock albo noscript) ma jedna zasadnicza wade.

Kiedy uzytkownik bedzie wiedzial, ze dany zablokowany element moze bezpiecznie kliknac i go wlaczyc?!??

Jak zrozumiesz działanie elementu metodą wstecznej inżynierii i nie dopatrzysz się 0day’ów do wtyczek/rozszerzeń. Tak, twój noscript/flashblock może mieć podatności.

A nie ma jakiś magicznych skryptów JavaScript automatycznie aktywujących wtyczki bez klikania?

Mam włączoną aktywację wtyczek po kliknięciu i po wejściu na Dropboxa (jako zalogowany) więc dwa szare prostokąty z puzzlem. Po chwili znikają i nie wiem czy ktoś ustawia im CSSa czy ktoś je aktywuje…

Co z Chrome/ium i Flashem na PPAPI? Z tego co wiem, wtyczki PPAPI działają w piaskownicy Native Client, a ta nie należy do takich łatwych do pokonania.

Dotyczy to też Google Chrome na Linuksie?

A dotyczy to też mojej RealDoll, jak leży na pralce i mikrofalówka jest włączona?

Ja mam taki problem że u mnie Flash co jakiś czas wywala, pojawia się błąd i muszę od nowa uruchomić przeglądarkę. Najczęściej zdarza się to na IE (wiem że IE to dno).

Usunąć Flasha się raczej nie opłaca bo większość stron wymaga Flash, bez niego nie obejrzysz filmiku czy innych takich pierdół..

Szukam spamu w ktorym oferowana jest praca, chodzi oczywiscie o role slupa. Jesli ktos posiada takie maile prosze o podeslanie na adres: [email protected] Z gory dziekuje :)

Najlepiej właśnie uruchomić funkcję „kliknij by uruchomić”, a muzykę i filmy ze stron oglądać na komputerowym odtwarzaczu, np. MPC-HC za pomocą CSM by JedenBit – http://jedenbit.ct8.pl/

Można też pobierać pliki. Korzystam z takiego rozwiązania już od dawna i na palcach jednej ręki mogę policzyć, kiedy potrzebowałem odpalić Flash Player w przeglądarce, o wygodzie i lekkości działania nie muszę chyba nawet wspominać.

Jak ja lubie, glupoty powtarzane przez tych, ktorzy chcieli zeby Flash umarl czyli Google.