Do internetu trafiły wyniki badań medycznych wykonanych przez ostatnie kilka lat w jednej z największych ogólnopolskich sieci laboratoriów medycznych, firmy ALAB. Wyciek jest skutkiem ataku grupy ransomware, a dane to podobno tylko próbka.

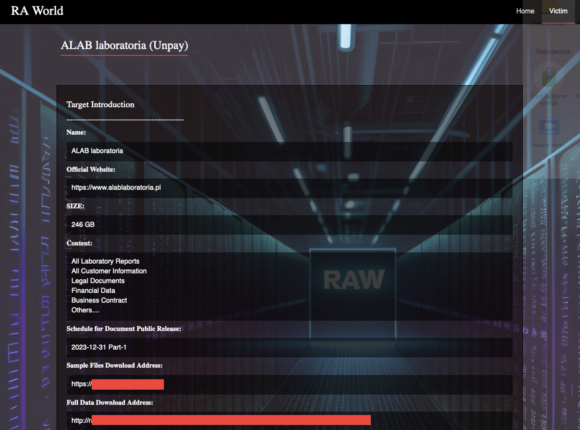

To jeden z tych artykułów, których wolelibyśmy nigdy nie napisać. Niestety skutki tego ataku ransomware odczuje co najmniej kilkadziesiąt tysięcy Polek i Polaków, którzy od roku 2017 do 2023 wykonywali badania medyczne w sieci „ALAB laboratoria”. Szerzej nieznana grupa ransomware RA World opublikowała na swoim blogu nie tylko informację o skutecznym włamaniu do firmy ALAB, ale także próbkę wykradzionych danych – a w niej między innymi wyniki ponad 50 tysięcy badań medycznych.

Co już wyciekło

Przestępcy udostępnili linki umożliwiające pobranie dwóch plików zawierających spakowane dane. Pierwszy to 5 GB wyników testów laboratoryjnych, drugi to nieco ponad 1 GB umów zawieranych przez firmę. Z punktu widzenia ofiar dużo ważniejszy jest plik pierwszy, więc skupimy się na jego analizie.

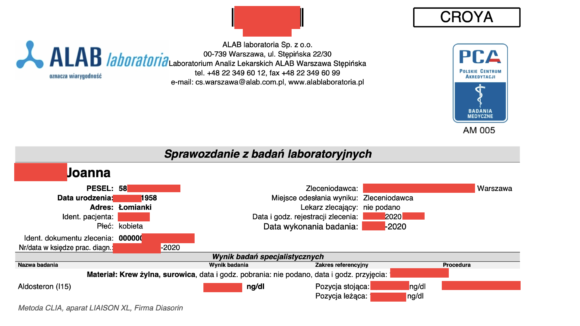

W archiwum znajdują się 3 katalogi łącznie zawierające nieco ponad 110 000 plików. Każdy z plików to wynik badania klienta firmy. Wyniki w folderach znajdują się w dwóch postaciach – plików PDF z czytelnym dla zwykłego człowieka opisem (jak na przykładzie powyżej) oraz pliku XML zawierającego te same dane, tylko w postaci łatwej do hurtowego przetwarzania komputerowego. Obecność dwóch plików dla każdego badania oznacza, że w ujawnionych danych znajdują się wyniki ponad 55 tysięcy różnych badań, najczęściej dotyczących różnych osób. Daty badań umieszczone są w nazwach plików, więc można łatwo ocenić, że wyciek dotyczy okresu 2017 – 2023 (najnowsze badanie pochodzi z 27 września 2023).

Każdy wynik badania zawiera dane osobowe klienta firmy, takie jak imię, nazwisko, PESEL oraz adres. Dodatkowo dokumenty zawierają nazwę podmiotu zlecającego badania, daty i godziny zlecenia oraz wykonania badania, numerację umożliwiającą identyfikację badania w systemach ALAB, a także wszystkie wyniki badania.

Zakres badań, których wyniki wyciekły, obejmuje praktycznie wszystkie badania laboratoryjne, jakie da się przeprowadzić – od hematologii, przez biochemię, immunochemię, po posiewy czy cytologię.

Czy wycieknie więcej?

Przestępcy stojący za tym atakiem informują, że publikacja „próbki danych” nastąpiła z powodu braku chęci współpracy firmy ALAB – włamywacze nie otrzymali okupu. Jednocześnie grożą, że 31 grudnia opublikują pełny zbiór danych, rzekomo liczący 246 GB. Sprawdziliśmy, że w przypadku poprzednich ofiar faktycznie publikowali pliki z danymi wykradzionymi ofiarom.

Co mają robić potencjalne ofiary?

Zapewne biorąc pod uwagę skalę działania firmy ALAB, czytają ten tekst osoby, które robiły tam swoje badania. Firma współpracuje z wieloma przychodniami, więc nie musicie nawet kojarzyć jej nazwy – Wasze dane mogą być w wycieku. Niestety według serwisu, w którym przestępcy umieścili próbkę danych, plik pobrało już ponad 30 osób. Co zatem robić?

Po pierwsze spodziewamy się, że lada moment ALAB wyda oficjalne oświadczenie i zacznie się kontaktować z osobami, których dane mogły trafić w ręce przestępców. Powinniście otrzymać szczegółowe instrukcje, z których wyczytacie, że należy zachować czujność i nie klikać w podejrzane linki. Niestety to mniej więcej tyle, na co można w tej sytuacji liczyć. Każdy musi samodzielnie ocenić ryzyko związane z ujawnieniem wyników badań – inne będzie dla wycieku pomiaru cukru we krwi, a inne dla wyników badań w kierunku chorób wenerycznych.

Czy zastrzegać PESEL? To pewnie większość osób może zrobić i bez wycieku, ale jeśli czekaliście na sygnał, to to jest ten sygnał. Pełne dane osobowe mogą pomagać przestępcom, choć nie mamy na razie żadnych sygnałów, by dane z tego wycieku były wykorzystywane w złych celach.

Czy wycieknie więcej? Tu paradoksalnie możemy Was pocieszyć – ta grupa publikuje swoje wycieki w postaci pojedynczych plików o rozmiarach kilkuset GB poprzez sieć TOR, co oznacza, że nigdy nikomu nie uda się całości pobrać (testowaliśmy ich serwer plików, zrywa połączenie po kilkunastu MB transferu, a jego prędkość gwarantuje, że do końca przyszłego roku nikt 246 GB z tego serwera nie pobierze).

Niestety dane tysięcy osób poszły już w świat – i tego wycieku nie sposób zatrzymać. Pozostaje czekać na oficjalne stanowisko firmy. Co dziwne, mimo że do incydentu doszło co najmniej kilka dni temu (grupy ransomware dają firmom czas do namysłu przed publikacją danych, a pliki z danymi były wgrane przez włamywaczy już 17 listopada), to strona WWW ALAB-u zniknęła kilkanaście godzin temu w okolicach niedzielnego poranka i do tej pory pozostaje niedostępna. Nie wiemy, czy te zdarzenia są ze sobą powiązane.

Aktualizacja 2023-11-27

- Jak donoszą czytelnicy, ALAB miał już wcześniej incydent ransomware – tak wynika z komunikatu z roku 2018. Po tamtym incydencie wdrożono rozliczne dodatkowe procedury bezpieczeństwa.

- Cytowany przez niektóre media komunikat ALAB o tym, że wycieku nie było, pochodzi z roku 2020 i nie dotyczy tego incydentu. Gratulujemy dziennikarzom, którzy nawet tego nie zweryfikowali.

- Ustaliliśmy także, że grupa ransomware RA World pierwszy raz wspomniała o tym ataku na swojej stronie WWW 19 listopada tego roku.

- Grupa, która zaatakowała ALAB, pierwszy raz została zidentyfikowana w kwietniu tego roku. Pod tym linkiem znajdziecie analizę jej działania.

- Według analizy, którą otrzymaliśmy od anonimowego informatora, w ujawnionych danych znajdują się wyniki 55089 badań, ale dotyczą one tylko (lub aż) 12076 unikatowych PESEL-i. Można zatem przyjąć, że próbka danych opublikowana przez włamywaczy zawiera dane nieco ponad 12 tysięcy osób. W związku z tym zaktualizowaliśmy artykuł, usuwając informację o prawdopodobnym zakresie incydentu sięgającym ponad 50 tysięcy osób.

ALAB w końcu opublikował oświadczenie. Nie wynika z niego nic ciekawego, oprócz tego że (cytujemy) „W dniu 19 listopada 2023 roku zaobserwowano próbę zmasowanego ataku na serwery spółki”. To kuriozalne stwierdzenie w kontekście tego, że pliki wykradzione z ALAB-u były umieszczone na serwerze już 17 listopada – czyli ALAB przyznaje się, że nie zauważył ataku aż do momentu jego upublicznienia przez napastników (co nastąpiło właśnie 19 listopada).

Ponadto ALAB dopuścił się ciekawej manipulacji – komunikat o incydencie zamieścił pod linkiem, pod którym jeszcze dzisiaj rano był komunikat o incydencie z 2020 roku. Zobaczcie sami:

- link to https://www.alablaboratoria.pl/19811-komunikat

- oryginalna zawartość komunikatu, dotycząca incydentu z 2020: https://web.archive.org/web/20231127092216/https://www.alablaboratoria.pl/19811-komunikat

- nowy-stary link, do którego obecnie ustawione jest przekierowanie ze starego adresu: https://www.alablaboratoria.pl/19811-komunikat-incydent-naruszenia-bezpieczenstwa-danych-osobowych

Dlaczego tak? Kto wie…

Aktualizacja 2023-11-28

Można sprawdzić, czy dane nie wyciekły. Służy do tego serwis https://bezpiecznedane.gov.pl/sprawdz-email.

Komentarze

A strona Alab niestety tango down.

W zasadzie to koniec tej firmy. Jak nie zabije ich straszna kara z rodo to nie wyobrazam sobie zeby zachowali jakiekolwiek zaufanie klientow prywatnych czy instytucjonalnych. Zostaną może badania weterynaryjne.

Pracownicy jak mają olej w głowie to już powinni szukać roboty.

Te sławetne Kary z RODO były zmniejszane.

Nic takiego się nie stanie. Dużo klientów raczej też nie stracą.

a) Mała konkurencja/mały wybór na rynku laboratoriów. Jeszcze mniejsza odkąd Alab kupił laboratoria Bruss.

b) Potężne koszty integracji potencjalnego nowego wykonawcy-laboratorium z systemami informatycznymi w placówkach medycznych.

Jak się zacznie zabawa w wyszukiwanie znanych nazwisk to może ktoś się wreszcie wk…

Nie ważne ile wydasz kasy na bezpieczeństwo, ile softu mechanizmów, polityk, procedur nie wdrożysz – wystarczy jeden user, ochroniarz z pendrive cokolwiek. Brak zaufania bo wyciek? Chyba rozumiemy już w tych czasach, że nie można się idealnie zabezpieczyć przed wyciekiem. Łatwiej założyć że do niego dojdzie i pytanie kiedy i jak postąpisz.

co ty gadasz za głupoty, jeżeli firma o to zadba i przeznaczy odpowiednie środki, to spokojnie można zabezpieczyć się przed takimi sytuacjami

Jakie środki, ile? Bezsensowne ogólniki… Nawet muzea, które wydają miliony dolarów na zabezpieczenia, obrabiają bez śladu, a ty mówisz o systemie, do którego miały dostęp setki osób. M.in. takie bezmózgi co to kleją hasła na monitorach.

bzdury gadasz, wystarczy się zainteresować tematem i zainwestować odpowiednie środki, to nie będzie wycieków

Czyli ile?

Niezależnie czy jesteś małą firemką, czy korporacją ALE przetwarzasz dane osobowe, to MUSISZ zatrudnić „programistów 15k” godnych pracy w MS i Guglu. – Bo jak nie, to jesteś faja skoro nie dbasz o dane klientów.

Dobrze zrozumiałem?

Straty powinny być mniejsze, jeżeli byłaby retencja danych. Druga sprawa, to jeżeli mają obowiązek trzymania wyników przez długi okres, to powinni szyfrować dla każdego użytkownika, hasłem, który przekażą użytkownikowi i zapomną.

Dane medyczne masz przechowywać przez 25 lat (w pewnych przypadkach nawet zdecydowanie dłużej). I dostęp ma mieć znacznie więcej osób niż tylko użytkownik. Więc przekazanie hasła tylko jemu nie zadziała. A jeżeli hasło do odszyfrowania będzie w tej samej bazie to … Można założyć że retencja będzie polegać na niedostępności danych on-line. Ale są pacjenci którzy chcą mieć dostęp on-line do historii wyników żeby móc analizować przebieg leczenia.

Z drugiej strony skoro słyszy się o przypadkach włamań do firm specjalizujących się w bezpieczeństwie ( i długo nie wykrytych) to nawet ogromne środki na bezpieczeństwo mogą nie wystarczyć. Papier (procedura) przyjmie wszystko a życie często okazuje się że ktoś idzie na ułatwienia (bo nie będzie czegoś robić co chwila/codziennie). Niestety nie ma systemów idealnych a bezpieczeństwo to proces. Wczoraj system był bezpieczny a dziś już nie jest.

Wystarczy się przedstawiać fałszywymi danymi. Raczej nie weryfikują dowodu.

Albo wystarczy, że firma zapisze klienta jako losowy numer, a nie jako Imię+Nazwisko+PESEL+numer_buta – a potem klient się tym numerem przedstawi.

Co przestępcy po tym, że wycieknie: „B766CCC4FD9E57C4; krosty_na_ptoku”? Nic.

Ale danych nie wyniósł ochroniarz z pendrive, tylko się wzięła za nich grupa od ransomware.

To już tak nie wygląda. Można kupić rozwiązania które ochronią firmę przed wyciekiem danych, ransomware. Ochroniarz może władać pendrive ile razy chce…

Problem jest inny… w Polsce ma być tanio… i najlepiej tak tanio żeby się w excelu jedynie się zgadzało. Druga strona to kadra administrująca, dla wielu właścicieli firm taka kadra to koszt…

Niestety w komentarzach sama dzieciarnia, która nie ma pojęcia o bezpieczeństwie. Zgadzam się z tobą Macieju, problem natomiast jest inny… jak już ktoś w innym komentarzu, brak odpowiednich srodków na IT (mentalność te kąkutery to tylko koszt) druga sprawa… to nadal jest waga pomiędzy kosztem zabezpieczenia (wysokie) a opłacalnością. Inna sprawa że kary powinny być na tyle wysokie żeby opłacało się inwestować w security.

Ale potem przyjdziesz i bedziesz kręcił nosem że morfologia kosztuje 300zl XD

Zwykły Kowalski może sobie zaszyfrować dysk na komputerze a tu nie dało rady? Przestań pisać jakieś farmazony o ochroniarzach wynoszących dane na pendrive.

Szyfrowanie dysków? Nie rozśmieszaj ludzi. To pomaga ewentualnie tylko jak ktoś fizycznie ukradnie ci sprzęt i próbuje się dobrać do danych. Jeśli ransomware wejdzie do systemu np. przez luki 0-day albo z powodu użytkownika-jełopa, to jak się przed tym zabezpieczysz? Wtedy dane dla takiego złośliwego programu są odszyfrowane tak jak dla systemu operacyjnego i szyfrowanie dysków nic nie pomoże.

Wystarczy brać wzór z lepszych, wprowadzenie szyfrowania homorficznego (wymyślonego i opracowanego do przetwarzania danych wrażliwych) mogło rozwiazać problem, tym bardziej gdy jest wiele punktów styku do danych.

Przechowywanie danych w XML i PDF raczej doi bezpiecznych rozwiązań nie należy. Raczej pachnie tu czasami zamieszchłymi i domorosłymi rozwiązaniami.

Widać, że nie masz zielonego pojęcia o tych sprawach. Przecież ta firma pewnie używa oprogramowania ERP takiego samego jak setki innych firm, tylko dostosowanego do ich specyfiki działalności, a na to w jakim formacie przechowywane są dane w tym programie nie ma najmniejszego wpływu. To twórca oprogramowania decyduje jak wygląda ich system i jak przechowywane są dane w bazie danych, z której korzysta program. Może będziesz uczył Oracle albo Microsoft jakie typy danych mają być przechowywane w ich bazach danych… niedoczekanie twoje.

Taaaa… Tak jak padło Morele po kątach za wycieki danych klientów. Ochrona DO w tym kraju to żart.

Chętnie bym do nich już nie poszła, ale nie znam innego miejsca na wykonanie posiewu moczu. Diagnostyka leci w kulki i wydaje wyniki ujemne po półtora dnia, gdzie nie ma szans żeby coś się wyhodowało, więc nie są żadną alternatywą:(

Ale to tak nie działa. Jeśli jest bakteria, to ją wyhodują. Nie ma – wynik ujemny. Bakteria może pojawić się z dnia na dzień niestety. Spróbuj w Synevo, całkiem spoko opcja :)

Wynik ujemny wydaje się zgodnie z zaleceniami producenta podłoża mikrobiologicznego na którym wykonuje się posiew zwykle po 18 do 24 godz. I nie świadczy to o złym wykonaniu badania. Wynik posiewu może się zmienić z dnia na dzień i nie można porównywać wyników z różnych dni.

Cóż, pozostaje Synevo, bo Diagnostyka to nieporozumienie.

Teoretycznie tak, praktycznie… czas leczy rany. Producent konserw Constar zaliczył wpadkę (przebijanie dat ważności spleśniałych wędlin) i ludzie o tym zapomnieli, BP spowodowało katastrofę ekologiczną w Zatoce Meksykańskiej i jakoś stacje nadal istnieją i mało kto już to pamięta. Tu będzie podobnie – dużo emocji, nałożą karę, firma ogłosi że „jest najlepiej kontrolowanym laboratorium analitycznym a Polsce” i gdzie zrobisz indziej jak nie zrobisz, takie życie Bożenko…

Nic takiego się nie stanie. Teraz zamieszanie, zapłacą karę i będą działać dalej.

U mnie działa ;) Lecz oświadczenia brak, wszystko po staremu.. Sialalala zabawa trwa.. ;)

Uważam że

Na ten temat dużo wie laboratoria.pl

Wśród danych widocznych na screenie jest też niepozorna informacja o zleceniodawcy i lekarzu – a to może być zarówno NZOZ + lekarz rodzinny, jak i PZP + psychiatra.

Także podmioty zlecające badania w ww. sieci laboratoryjnej powinny uwzględnić fakt możliwości wystąpienia zdarzenia w procesie swojej działalności np. przy procedurze realizacji wniosków o dostęp do dokumentacji medycznej swoich pacjentów – zwracając szczególną uwagę na proces poprawnej weryfikacji tożsamości pacjenta i np. zadawanie dodatkowych pytań, co do których odpowiedzi znajdują się w wewnętrznej dokumentacji jednostki. Nie należy wykluczyć sytuacji, w której osoba nieuprawniona, posiadająca dane pacjenta z wycieku, będzie starała się pod nią podszyć.

Hmm, ciekawe czy lekarze na przykład z ABW zlecali im badania.

Pisalem do tych patusów jako klient jak zalosnie dziala ich system i jakie tam jest uxowe spaghetti. Nie moglo byc inaczej, przeczuwalem.

Kolega sie pytal gdzie sa te pliki zeby sprawdzix czy sie tam jest?

Chyba mamy wspólnego kolegę;)

To co udostępnili to tylko próbka, a więc zaledwie fragment całości danych. Obejmuje ok. 12000 unikalnych nr PESEL. Przypuszczam, że moje dane gdzieś tam są, bo robiłem u nich badania.

Na początek możesz sprawdzić witrynę Niebezpiecznika gdzie podano że dane z próbki pochodzą z zaledwie trzech placówek medycznych:

https://niebezpiecznik.pl/post/wyciekly-wyniki-badan-tysiecy-polakow-z-firmy-alab/

To są następujące 3 podmioty:

Klinika z Łomianek (od 31-10-2017 do 26-05-2020)

Klinika z Warszawy (od 23-03-2021 do 27-04-2023)

Praktyka lekarska z Łodzi od 21-04-2021 do 27-09-2023)

Pliku już nie ma na serwerze.

Owca WK idą po ciebie xD

Firmy ubezpieczeniowe już pewnie pobrały i będą dostosowywać składki do wykrytych problemów swoich klientów.

Za duże ryzyko dla firmy ubezpieczeniowej a korzyść niewielka. Takie dane trzeba jeszcze jakoś przetworzyć, zrobić jakiś model itp. dużo programistów miałoby do tego dostęp i wystarczy, że jeden zgłosi do prokuratury… Firmy ubezpieczeniowe są zazwyczaj dość duże, więc utrata reputacji + kary będą niewspółmierne do korzyści.

Absolutnie się z tobą nie zgodzę. Programista sobie może za modelować dane czy mieszczą się w warunkach brzegiwych. Dostępu do danych nie potrzebuje on potrzebuje proces który już finał ie będzie to robił. Człowiek będzie tylko zasiał ta bazę. A to czy wzrośnie wskaźnik to już inna historia. Można np zaznaczyc ttlko klient ryzykowny choruje. A skąd dana a w zasadzie testy na produkcji bo danych zdrodlowych brak.

Chłopie, naucz się pisać po polsku. Chociaż na poziomie pierwszych klas podstawówki

@Samarama

A Ty czytać ze zrozumieniem. @Jacek Placek pisze słusznie, że dla kierowania się przy ubezpieczaniu osoby ryzykiem ubezpieczeniowego wystarczy zaprogramować proces który będzie na podstawie analizy danych (np przekroczenia progowych parametrów w jakimś wyniku badań) wyświetlał danego klienta na czerwono-pomarańczowo-żółto-zielono-niebiesko, albo przypisywał od razu mnożnik kwoty ubezpieczenia. Agentowi pokaże wynikową kwotę, a nie wyniki krwi. Byłoby to oczywiście nielegalne – ale różne nielegalności na świecie działają jeśli są opłacalne.

To będzie grubsza sprawa zwłaszcza, że dane wrażliwe zostały udostępnione…

Redakcjo trzymaj wszystkie łapki na pulsie bo strona techniczna włamania może być bardzo ciekawa. Błąd ludzki, błąd techniczny czy po prostu bałagan organizacyjny albo koktajl zawierający wszystko razem :/

Ransomware to odpowiednie słowo?

Oczywiście. Ransomware z podwójnym wymuszeniem. Kradzież danych w pierwszym kroku, żądanie okupu za nieujawnianie. Drugi etap to wrogie szyfrowanie zasobów. Z tym można sobie poradzić mając backup.

Czyli na razie takie zastrzeżenie nie uchroni przed kradzieżą tożsamości np. zaciągnięciem pożyczki na nasz PESEL?

Tak, na razie nie ma żadnego skutku. Przepisy przewidują obowiązek sprawdzenia czy PESEL jest zastrzeżony od 1 czerwca 2024 r.. Teraz, nawet gdyby jakaś instytucja chciała takiego sprawdzenia dokonać, nie ma takiej możliwości technicznej. To jeszcze nie działa.

Sprawdzanie czy PESEL jest zastrzeżony już działa ale faktycznie dopiero od czerwca 2024 będzie można się na to powołać prawnie w sporze np. z bankiem bo dopiero wtedy będą miały obowiązek to weryfikować.

pożyczką się mniej martw, bo do pożyczki chyba potrzebny jest numer seryjny dowodu osobistego, baza będzie eksploatowana przez barberów mamutów, wiecie tych co to dzwonią z działu „bizpicziństwa” twojego banku i wymagają anyDesk itd.

Czemu nie wprowadzimy domyślnego zastrzeżenia nr PESEL dla wszystklich – by default? Jak wprowadzać mechanizmy zabezpieczające to tylko skutecznie.

Pewnie dlatego że mniej ogarnięci ludzie nie wiedziliby jak anulować zastrzeżenie peselu, aby zawrzeć jakąś umowę

jak nie są ogarnięci to czemu mają podpisywać umowy!

Porównujesz podpisywanie kartki długopisem do logowania się do serwisu i zmieniania ustawień profilu. Zapytaj się osoby w okolicach 60, która czynność jest jej bardziej obca

Gdy PESEL był wymyślany to nikt nie miał pojęcia do czego w XXI wieku będzie wykorzystywany, jak będzie publikowany i jednocześnie jak ważny będzie dla zachowania bezpieczeństwa.

Zastrzeganie pesel to głupota, jeżeli już to odblokowanie pesel jak chcesz wziąć pożyczkę.

A najlepiej – umowy pożyczki da się podpisać tylko kluczem z dowodu osobistego. Więc nie da się podrobić dowodu, a ukradziony = brak pin. Proszę – Rozwiązałem problem pożyczek.

A na dowodziku skwapliwie zanotowany numerek PIN. Bo przecież tak łatwo go zapomnieć… ;-)

Jeszcze żeby ucięli możliwość pożyczek poza BIK + obowiązek weryfikacji tożsamości na podmiocie udzielającym jako późniejsza odpowiedzialność za spłatę…

Dlaczego taka firma przetrzymuje badania od 2017 roku? Wykonała je, powinna dostarczyć i usunąć ze swojego zbioru danych.

Bo głupie prawo wymaga tego od nich.

Bo prawo nakazuje przechowywać dokumentację medyczną podmiotowi, który wykonał badanie, w dodatku żyjemy w XXI wieku, więc nie papierki tylko dane cyfrowe. W przypadku wyników badań trzeba je przechowywać 10 lat.

A to nie można już archiwizować na nośniki nieulotne, tylko trzeba trzymać wszystkie dane online? Nie wiedziałem.

Dane historyczne są często przeglądane przez diagnostów jeśli mają jakieś wątpliwości co do wyniku badania. Ponadto lekarz może chcieć uzyskać dostęp do danych historycznych i nie będzie nikt w tym celu schodził do podziemnego magazynu dysków twardych offline.

Ale do tego już ich nie zobowiązuje ustawa. Dane mają byc przechowywane, a nie udostępniane na żądanie jakiemuś hipotetycznemu lekarzowi, którzy akurat zapragnął sobie sprawdzić historyczne wyniki.

Takie młode Crypto ogarnęło Cold Storage w miarę szybko i sprytnie. Wyniki badań po wydaniu powinny trafić do „sejfu”.

Kiedyś robiłem rezonans i zapytali w kartce-RODO-wej czy mają kisić moje dane czy nie. Napisałem, że nie, więc jeśli zgubię płytkę i nie będę miał kopii, to wsadzą mnie od rury jeszcze raz i znowu zapłacę.

Tam się da, to czemu w pobieraniu krwi się nie da?

Dokumentacja medyczna w laboratorium, w tym zlecenie badań laboratoryjnych, jest prowadzona, przechowywana i przetwarzana zgodnie z przepisami dotyczącymi dokumentacji medycznej – patrz. art. 29 Ustawa o prawach pacjenta i Rzeczniku Praw pacjenta

Przepisy o dokumentacji medycznej mówią ze wyniki badań mają być archiwizowane 20-25 lat w zależności od rodzaju badania.

w4cky, postępowanie, które proponujesz jest niezgodne z obowiązującym prawem. Poczytaj jak długo należy przechowywać dokumentację medyczną.

Bo ma taki obowiązek prawny.

Dokumentacje medyczną muszą trzymać 20 lat:) nie wiem czy ich to też dotyczy.

Bo prawo nakazuje przechowywanie dokumentacji medycznej przez 20 lat:

https://www.prawo.pl/zdrowie/ile-nalezy-przechowywac-dokumentacje-medyczna,247150.html ;)

Dlaczego te dane byly przechowywane w formie niezaszyfrowanej, niech ktoś mnie oświeci.

bo tak jest taniej

Przechowywać sobie może, ale na komputerze odciętym od internetu.

Pewnie służby nakazały odłączyć infrastrukturę…

://

Czy wycieknie więcej? Moim zdaniem zawsze jest ryzyko, że przestępcy podzielą się danymi z kimś, kto to opublikuje w bardziej dostępny sposób.

A sa gdzies te probki jeszcze dostepne?

Nigdzie, pliku nie ma już na serwerze.

Jak sprawdzić, czy moje wyniki nie wyciekły?

Dlaczego w tytule piszecie o badaniach medycznych Polek i Polaków, ale kilka wyrazów dalej już tylko o włamywaczach, nie uwzględniając włamywaczek?

touché:)

<\3

Czy zastrzegać pesel? Nie ma potrzeby. Pesele, nazwiska, adresy są u sporej liczby osób dostępne w internecie. Np. księgach wieczystych, czy rejestrach osób prowadzących działalność gospodarczą. Myślę, że bardziej kłopotliwe będą same dane z wyników badań. Na ich podstawie da się wywnioskować historię choroby. Chętnie się dowiem co w żyłach kaczki piszczy.

Współczuję zainteresowań. Budujesz swoją wartość kosztem innych osób? To cecha narcyza i toksyka :D

Co ty tam bredzisz? „Budujesz swoją wartość kosztem innych osób?” że niby przykładowa ciekawość, do której zaspokojenia i tak nie będę dążył służy mi do budowania mojej wartości? Do tego ktoś osobiście ponosi koszty tej mojej ciekawości? Z tego powodu stwierdzasz, że jestem narcyzem i toksykiem? Ty nie musisz się obawiać wycieku danych. Tam nie ma info o chorobach psychicznych. Diagnozę można bez wycieku danych postawić na podstawie twojego komentarza.

Ludzie, każdy mądry kogo nie wyj.bali. Oby firma po tym wyciągnęła wnioski odpowiednie. Każdego może to spotkać.

Ta firma miała kontrakt na wykonywanie testów w czasie COVID, sam byłem przez nich testowany. Nawet jeśli nie robiło się tam badań, tylko test na COVID to dane niestety tam będą.

Komunikat Zarządu ALAB na ich stronie.

https://www.alablaboratoria.pl/19811-komunikat

KOMUNIKAT

Szanowni Państwo,

Po przeprowadzeniu szeregu analiz oraz weryfikacji pod kątem bezpieczeństwa infrastruktury informatycznej GRUPY Alab, informujemy, potwierdzając tym samym, iż dane dotyczące kontrahentów znajdujące się na zasobach informatycznych GRUPY Alab nie zostały ujawnione osobom nieuprawnionym co oznacza, że nie doszło do ich utraty (wycieku). Obecnie wdrożyliśmy dodatkowe zabezpieczenia pozwalające uniknąć lub zminimalizować ewentualne skutki podobnych ataków w przyszłości.

W przypadku pytań możecie Państwo skontaktować się Inspektorem Ochrony Danych Grupy Alab pod adresem email: [email protected]

Zarząd Grupy ALAB

Komu wierzyć? Jak żyć panie Premierze, jak żyć?

To komunikat z 2020.

Nieprawda, w oświadczeniu jest data 19 listopada 2023

Nieprawda, podmienili treść starego oświadczenia, które było pod tym linkiem.

Tu stare: https://web.archive.org/web/20231127092216/https://www.alablaboratoria.pl/19811-komunikat

Obecnie pod https://www.alablaboratoria.pl/19811-komunikat przekierowuje na https://www.alablaboratoria.pl/19811-komunikat-incydent-naruszenia-bezpieczenstwa-danych-osobowych gdzie jest nowy komunikat.

czyli wiemy, że komunikowanie incydentów mają opanowane (jest postęp) nawet mają dyżurny stały link do komunikatu więc teraz może się nauczą przeciwdziałać takim atakom skoro któryś kolejny raz są atakowany w taki sam sposób. Nikt nie łata tych serwerów czy grupa ransom’ zostawiła tam tylną furtkę i odwiedza ich co jakiś czas?

Oni mają wycieki co kilka lat.

A tutaj komunikat ALAB z 2018 roku , w którym potwierdzili atak i wyciek :

https://www.alablaboratoria.pl/19843-komunikat

Atak spowodował zaszyfrowanie części baz danych, które przechowywano w postaci zabezpieczonej oraz zaszyfrowanie plików zawierających wyniki badań będących przedmiotem postępowań reklamacyjnych. Wykluczono możliwość skopiowania podczas ataku danych na serwery zewnętrzne. Choć potencjalnie istnieje możliwość, że podczas ataku odczytano zabezpieczone dane jednak prawdopodobieństwo takiego zdarzenia jest znikome

Większość wyników badań do teraz udostępnionych pochodzi właśnie z lat 2017-2018, więc może ktoś je odnalazł pomimo znikomego prawdopodobieństwa.

Jest też dużo z 2020 oraz część z 2023, to zupełnie nowy atak.

Robiłem tam co roku badania i czy jest tu prawnik na sali?

Jaka może być wartość sporu?

Była kiedyś sprawa, sąd cywilny, 1000 PLN dla poszkodowanej za ujawnienie dokumentacji medycznej osobie nieuprawnionej (chyba pracodawca). Te wszystkie sprawy danowe (na całym świecie) mają jeden ważny aspekt – dopóki 'zły” nie wykorzysta danych w „złym” celu trudno jest udowodnić krzywdę, za którą przysługuje odszkodowanie pieniężne.

Krzywdą jest strach i niepewność. Problem w udowodnieniu że do wycieku danych konkretnej osoby w ogóle doszło.

50zł lub 10 lat więzienia.

Swoją drogą zastanawiające jest to ~100k plików na 6 lat. Jakoś mało. ALAB to jest ogromna sieć laboratoryjna i oni tam dziennie robią pewnie kilka tysięcy raportów z badań. Może to nie wyciekło wcale z ALABu, tylko z jakiejś przychodni „sieciówkowej” która źle zrobiła integrację z ALABem? Jeżeli ktoś ma dostęp do danych to czy może zweryfikować czy zleceniodawcy na badaniach są w jakiś sposób powiązani (np. czy nie ma tam nazwy tej samej sieci przychodni)?

Są też umowy grupy ALAB, więc nie ma wątpliwości, że atak ich dotyczył. A w wycieku jest próbka danych – pytanie, czy to blef napastników, czy faktycznie mają ich dużo więcej.

Czytaj artykuł, to tylko próbka 5 GB z ~250 GB.

A miałem pod koniec lata robić u nich badania na D3, Dziwne mamy przepisy że nawet zlecając prywatnie badanie trzeba podawać pesel, w takiej sytuacji dowód kolekcjonerski by się przydał…

W sumie jak prywatnie to może dla własnego bezpieczeństwa wypadało by kłamać z tym PESELEM, ciekawe co na to KK/KW?

o ile nie wrzucają peselu klienta gdzieś do państwowych baz danych (przypominam badanie odpłatne 100% bez refundacji nfz) to nikomu by to nie szkodziło. Po drugie po co absurdalny przepis przechowywania wyników badań przez te 20-25 lat ? Skoro lekarz specjalista nie akceptuje badań laboratoryjnych starszych niż 3 lub 6 miesięcy i kieruje na nowe ? W momencie zapisu na badania powinna być opcja do zaznaczenia w systemie skasowania danych po np. miesiącu lub nawet po wydaniu wyników na wyraźne żądanie klienta.

Czy ktoś może podpowiedzieć jak sprawdzić czy i ile moich danych lata sobie teraz po necie?

Podaj Imię i Nazwisko, PESEL i adres to sprawdzimy :) Hihi

Zastrzeżenie numeru pesel to jakiś żart jak na razie. Tak to chwalili że na mObywatel można to zrobić…. i owszem, można, ale jak na razie żadna instytucja z nimi nie współpracuje, a banki dopiero wdrażają integrację i zacznie to działać tak na prawdę na początku 2024 roku xDDD

Nie „na początku 2024 roku” bo od czerwca 2024, czyli od połowy roku praktycznie.

A ja nie wierzę w to, że dane same wyciekły.

Na swojego prywatnego maila dostałem 3 razy maila od znanej firmy „diagnostycznej”

W kolejnych trzech mailach hasło do pliku….zgodnie ze sztuką RODO.

W każdym mailu jest około 600 danych osób które robiły badania. Ich imie nazwisko pesel… Napisałem maila do tej firmy 'Diagnostycznej” o tym incydencje…

Zero odzewu, ale wiecie co? Nadal dostaje takie maile, tylko hasło wysyłają już na telefon.

Zgłoś do UODO to się ogarną natychmiast.

Takie badania sa zapewne jawne dla komisji wojskowych bo rodo urzędów i wojska nie obowiązuje.

Zatem i tak wiedzą, że jesteś chory i … nie będą się tym przejmowac jak zabraknie młodych i głupich.

a ja bym się zastanowił, jak oni pobrali te ponad 200gb, bo na pewno nie przez sieć! Tylko bezczelnie ktoś kopiował Sobie na dysk, pendrive czy inny nośnik…a potem sprzedał!

~200GB, to przy dzisiejszcy łączach, pikuś.

Sporo ruchu sieciowego zajmują aktualizacje systemów operacyjnych, baz danych, systemów informatycznych, etc.

Nie jest zatem trudno upchać, w tak wielkim strumieniu, dodatkowe ~200GB.

.

Ta firma medyczna, to amatorzy! Mają co jakiś czas włamy i kradzieże danych. O braku szyfrowania danych, nie wspominając. Cholerne matoły!

To już nie 0202122

W udostepnionej paczce z umowami są umowy z obszaru IT, więc można zobaczyć kto im taki „ładny” system przygotował.

Wszyscy piszą o konieczności doskonalszych zabezpieczeń danych, kosztach z tym związanych i wysokości kar dla administratora zbiorów. Nikt nie pisze o ściganiu i karach dla hakerów, którzy pewnie za moment znajdą kolejne obejście nowych zabezpieczeń, są bezkarni i opłaca im się szantaż. Tymczasem powinna zaistnieć poufna międzynarodowa współpraca pozwalająca na skuteczne ściganie hakerów i takie prawo, aby haker za szybko nie ujrzał światła dziennego a przez ten czas był pozwawiony jakiegokolwiek dostępu do internetu i mediów.

A skoro tak się nie dzieje to pozostaje polubić nową rzeczywistość i samemu epatować publikę swoimi chorobami, ułomnościami umysłowymi i podobnymi rewelacjami. Co więcej, taki blog może jeszcze przynieść dochód!

Dlaczego nikt nie pisze o potrzebie zatrzymania (lu)CYFRyzacji tego kraju? Dlaczego nasze dane mają być zagrożone a potem sprzedane/wykradzione?

Dlaczego nie ma protestów przeciwko europejskiej tożsamości (lu)CYFRowej? Wszyscy już sprzedaliście duszę diabłu (czyli GAFAM – Google, Amazon, Facebook, Apple, Microsoft)?

Japa tam szurze.

Dla Ciebie, pan Japa.

Padają pytania, kto odpowiada na gruncie RODO za zdarzenie. Zatem warto odnieść się do Stanowiska UODO, iż w takim przypadku podmiot zlecający i laboratorium to dwaj odrębni administratorzy, nie zachodzi tutaj relacja powierzenia przetwarzania danych. [https://archiwum.uodo.gov.pl/pl/225/1552 /]

Odpowiedzialne jest Alab bo to oni administrują tą bazą i przetwarzają dane osobowe.

U nich są też badania prywatne – płatne, z punktów pobrań z ośrodków zdrowia.

1. wyglada na to, ze alab nie ma soc, ktory by pracowal 24/7 ani nie zlecila tego 3rd party. Ktos by wyciek zauwazyl, zatrzymal i poinformowal (obudzil) odpowiednie osoby.

2. wyglada na to, ze alab nie oddziela danych warzliwych od internetu skoro mozna sobie na zywca zgrac wszystko.

3. wyglada na to, ze alab nie szyfruje dostatecznie skutecznie danych skoro ktos sie do nich dobra.

4. wyglada na to, ze alab nie archiwizuje offline starych danych skoro dane z 2017 roku tez wyciekly.

5. wyglada na to, ze alab nie ma nawet statycznego monitoringu ruchu sieciowego, ktory by przycial ruch i zaalarmowal w pore odpowiednie osoby.

6. wyglada na to, ze alab traktuje it security jako niepotrzebny koszt skoro oplaca sie ryzykowac zaplacenie kar (ktore widocznie sa za niskie) niz wdrozyc i utrzymac cos co dziala.

7. wyglada na to, ze alab nie wyciagnie z tego wnioskow, ktore by zapewnily bezpieczenstwo na odpowiednim poziomie skoro dalo sie wyciagnac prawie cwierc terabajta wrazliwych danych.

Zastanowmy sie nad powodem tego co sie stalo. Otoz widocznie branza medyczna nie podlega takim regulacjom jak finansowa skoro stalo sie to co sie stalo. To jest wina panstwa, ze nie zadbalo zeby firmy jak alab musialy przejsc weryfikacje i cykliczne audyty pod grozba cofniecia akredytacji.

I to jest dobre podsumowanie stanu bezpieczeństwa IT w ALAB.

Nie wiem w jaki sposób dkonano ataku – jeśli przez phishing, to bym dodał:

– wyglada na to, że nie ma wdrożonych procedur SOD (Segregation of Duty) i szczegółowe dane medyczne są dostępne dla zwykłego pracownika (recepcjonistki? sekretarki?)

– nie ma podstawowych szkoleń z bezpieczeństwa dla pracowników (np. nie kilkać w nieznane linki)

Domniemam, ze przychodnie musza miec do pewnych danych dostep… ale takie rzeczy powinny leciec po api z ograniczeniem, gdzie dana pani przy okienku moze sprawdzic czy dane badanie zostalo zrobione czy nie a nie ze moze sciagac cwierc tera na strzala :). Kazdy klient dostaje login i haslo do danego badania.

Przy okazji, sensowne oddzielenie danych od aplikacji to powinien byc standard i poprzez „sensowne” mam na mysli takie, ktore nie pozwoli na wyjecie takiej ilosci danych dla ktorej nie ma biznesowego uzasadnienia. Ja rozumiem, ze moze sie zdazyc ze setka userow nagle bedzie chciala pobrac swoje ostatnio wykonane badania. Ale po 1: zostali oni kazdorazowo uwierzytelnieni, po 2: wyciagaja pojedyncze dane, po 3: do ktorych maja dostep, itd. Na prawde da sie zrobic kilka warunkow. Tak samo da sie dodatkowo ogarnac ids/ips ktory by w lokalnej sieci monitorowal ruch miedzy warstwami. To nie jest takie drogie a zawsze daje jakas widocznosc w to co sie dzieje. W kazdym razie chodzi mi o to ze mozna przepychac wewnetrzny ruch przez firewalle. Oczywiscie zewnetrzny tez powinien byc odpowiednio skonfigurowany. Przyklad jest chocby w azure gdzie mozna doslownie nasrac vlanami z private endpointami, trzymac wszystkie dostepy zarowno w vault key i 3rd party keycloak (czy innych), monitorowac ruch i wszedzie trzymac sie zasady jak najnizszych uprawnien i segregacji zadan (jakkolwiek brzmi po naszemu segregation of duties). Idac dalej rozbic role i zadania miedzy rozne subskrypcje zeby kompromitacja jednej nie wplynela na calosc. I tak dalej… Nie mowie tu o wdrozeniu ztna od zscaler i dostepu przez cyberark. Tylko o pierdolach, ktore da sie zrobic po taniosci.

Poczytaj co to jest PKI. To o czym piszesz jest zbędne, gdy tylko dobrze się zaprojektuje system w oparciu o PKI. Jeden klucz prywatny = 1 hasło którym zostanie zaszyfrowany = 1 arkusz wyników dla klienta. Drugi klucz może być przekazywany placówce, ale czy na pewno dane te bez zgody klienta powinny być dostępne tą drogą?

sztuką jest skuteczne ukrycie d**y, a nie ciągłe sprawdzanie czy ktoś d**ę widzi… To równie dobre jak security by obscurity.

Naprawdę da się tak zrobić by pliki były publiczne, a tylko upoważnione osoby miały dostęp do zawartych w nich danych. Ale to wiedzą tylko ci programiści, których na rynku się nie przyjmuje do pracy, bo odmówili włączenia kamerki i przekazywania danych biometrycznych pracodawcy i tym, którzy doskonalą swoje produkty (m.in szkolą sztuczną inteligencję).

1. Jak? Powinna zapalić się lampka „ACHTUNG! WYCIEK!” i gość powinien wcisnąć „WYCIEK-STOP”?

Ciekawi mnie dlaczego nikt nie pisze o potrzebie zatrzymania (lu)CYFRyzacji tego kraju? Dlaczego nasze dane mają być zagrożone a potem sprzedane/wykradzione?

Dlaczego nie ma protestów przeciwko europejskiej tożsamości (lu)CYFRowej? Wszyscy już sprzedaliście duszę diabłu (czyli GAFAM – Google, Amazon, Facebook, Apple, Microsoft)?

Czy dane osobowe to dusza? O czym ty piszesz?

Bo tak ma być i koniec. Obywatele i ich protesty nie mają znaczenia. Rządy większości państw zgodziły się na warunki gigantów IT, a w zamian dostają od nich raporty inwigilacyjne !…

@HHH tak samo się śmiejesz do pracodawcy przez kamerkę i niepostrzeżenie oddajesz dane biometryczne GAFAM? Myślisz, że po co to wymuszają? Tożsamość luCYFRowa, potrzeba szkolenia sztucznej inteligencji Microsoftu celem rozpoznawania twojej twarzy. To nie jest do rozmowy, tylko jak pisze licencja – zgadzasz się na «doskonalenie usług» w tym sztucznej inteligencji.

Ciekawe czy ktoś użyje tej bazy danych medycznych, sprzęży to z AI i użyje do liczenia kredytu społecznego, w tym kredytu zaufania przy braniu pożyczek.

@Jan

A może problemem jestt to, że ludzie nie wychodzą, za mało dróg jest zablokowanych przez co władza nie ma impulsu by musiała coś pożytecznego zrobić dla obywateli? Może pora wyjść milionami na ulicę i zrobić ROSp…l? Już sama blokada przejazdu przez kraj powinna podziałać motywująco na KPRM i podobny gnój.

Ciekawa sprawa, mają podpisaną umowy z aresztami śledczymi i jak na wynikach będą dane pacjenta ze zleceniem z aresztu … oj robie popcorn.

Czemu taka firma trzyma takie dane? Po wykonaniu badania i udostępnieniu wynikow pacjentowi jaki jest cel zbierania takich danych na ludzi? Kiedy ludzie nie beda traktowani jak worek ziemniakow ale z szacunkiem?

Wynik to dokumentacja medyczna trzeba ją według prawa trzymać przez 20 lat. Ale faktycznie nikt nie karze by były na tej samej bazie danych.

Ja rozumiem, że mają przechowywać wyniki 20 lat, ale wynik nie jest online dostępny 20 lat, dlaczego starych wyników nie przechowują na serwerze online?

Bo mają prawny obowiązek trzymać dokumentacje medyczną 20 lat?

Pacjent powinien zdecydować czy maja trzymac czy nie a nie wladze. Domyslnie nawet by mogło byc to trzymanie ale pacjent powinien miec prawo chronic swoja prywatnosc i miec prawo podjac decyzje o usunieciu. No chyba ze podmiotem jest jedynie wladza a nie obywatel.

Podmiotem jest BlackRockv Vanguard, czwarta rewolucja przemysłowa i posłuszna im władza. Oczywiście, że nie obywatel. Od 0 stycznia 2020 roku obywatel jest zerem i jest do zastąpienia go sztuczną inteligencją. Ci grzeczniejsi mogą jeszcze robić za niewolnika, tam gdzie AI nie podoła teraz.

Bo ma taki prawny obowiązek. 25 lat z mocy ustawy.

Oh kaman, chcialbym choc raz byc potraktowany jak worek ziemniakow: nie mozesz nim rzucac bo sie poobijaja, nie mozesz trzymac ich na sloncu bo uschna, nie mozesz trzymac ich w wilgoci, nie mozesz pozwolic zeby splesnialy itd. Wiem, ze jest takie powiedzenie ale nie rozumiem czemu. Worek wegla to tak.. z tym to mozna zrobic wszystko.

O wypraszam sobie.

:-(

Niestety próbka z ich strony już zniknęła, szkoda

Może zapłacili. ;)

Zależy od punktu widzenia czy to źle, że próbki nie da się już pobrać, poza tym skoro pobrano ją >100 razy to prędzej czy później gdzieś znowu wypłynie.

a w między czasie pozostaje czekać i za miesiąc sprawdzić czy groźby włamywaczy zostaną spełnione i udostępnią wszystko w sylwestra

Kochani! Alab badania prawidłowo nie potrafi zorganizować, a wy chcecie, żeby dane chronił?

Dzisiaj miałem mieć trzeci raz pobierany materiał do badań, bo poprzedniego nie potrafili dostarczyć w terminie z punktu pobrań do laboratorium. Pech chce, że tylko oni takie badanie robią i nie mam alternatywy. Dziś oczywiście pobrania nie było, bo maja „awarie serwera”. Bujam się więc z badaniem już prawie 3 tygodnie. Końca nie widać. Reklamacją się nikt nie przejmuje. Nawet zadzwonić nie ma do kogo, boot się wymądrza.

„Awaria serwera” wynika pewnie z ataku. Albo odcięli go od sieci, żeby nie dopuścić do dalszych wycieków, albo jest zaszyfrowany bo nie zapłacili okupu.

Dobra, najważniejsze pytanie, ile dostanę odszkodowania za ujawnienie moich danych? A jeśli nie dostanę dobrowolnie to ile mogę uzyskać na drodze sądowej?

Przeczytaj komentarze, możesz liczyć na ok. 1000 pln za sam wyciek.

Możesz dostać więcej, jeżeli ktoś wykorzysta twoje dane i to udowodnisz, oraz udowodnisz, że w związku z tym poniosłeś stratę.

Odszkodowanie? A za co?

Posiadasz jakiś dowód tego, że wyciekły twoje dane? Nie.

Idź do sądu z domniemaniem wycieku, to założą ci sprawę karną o pomówienie i się do końca życia nie wypłacisz.

>testowaliśmy ich serwer plików, zrywa połączenie po kilkunastu MB transferu, a jego prędkość gwarantuje, że do końca przyszłego roku nikt 246GB z tego serwera nie pobierze

Dobra dobra Adam, zastrzec pesel i tak trzeba,a jak testowaliście serwer to podstawowe pytanie brzmi – gdzie prowadzi nr. ip ?

Nie żeby o czymś to świadczyło (jeśli np serwer postawili „za torami” itp to tłumaczy to „problemy”),ale…

151.80.29.83 (i tak Ci to nic nie da) prowadzi do publicznego hostingu na OVH i co ciekawe ikomu nie przyszło do głowy uwalić to na poziomie OVH? Nie ma jakieś procedury na to? Po co są te [email protected] jak host nadal stoi. (Pliku tam nie ma).

>Czy wycieknie więcej? Tu paradoksalnie możemy was pocieszyć – ta grupa publikuje swoje wycieki w postaci pojedynczych plików o rozmiarach kilkuset GB poprzez sieć TOR, co oznacza, że nigdy nikomu nie uda się całości pobrać (testowaliśmy ich serwer plików, zrywa połączenie po kilkunastu MB transferu, a jego prędkość gwarantuje, że do końca przyszłego roku nikt 246GB z tego serwera nie pobierze).

>Według analizy, którą otrzymaliśmy od anonimowego informatora, w ujawnionych danych znajdują się wyniki 55089 badań

to jak?

przecież są 'download managery’ obsługujące skarpety5, ergo: tora

Ujawnione dane były na zwykłym hostingu, paczka cała docelowa pewnie będzie na Torze. Ich serwer Tor nie obsługuje wznawiania transferu.

Przy tak dużej paczce danych do ujawnienia i przy chęci wywołania sporego i szybkiego chaosu (efekt psychologiczny, zemsta za brak okupu), puszczenie Torem kilkuset GB, to jednak słaby pomysł. O wiele łatwiej jest postawić to na jakimś hostingu w Rosji, Białorusi czy w innym patologicznym państwie. Wtedy każdy szybko sobie ściągnie wykradzione dane i można będzie rozpocząć armageddon z ich użyciem.

W Torze na upartego da się nawet uruchomić torrenty, ale to sieć z dużą latencją i ściąganie ich zajmie wieki.

Spodziewałem się META ROBOTS NOINDEX, ale jednak nie o to chodzi. :D

Autorze co to za „manipulacja” podmiana tresci na juz istniejacej stronie? Chyba komuś teorie spiskowe weszly za mocno. Ja Ci powiem co sie dzieje – priorytetem jest przywrocenie uslug dla szpitali i kontrahentow bo ludzie czekają na operacje w kolejce. Na pisanie powiesci zapewne przyjdzie czas jak kurz opadnie.

A przeprasza, sprawdziłem, że to zupełnie standardowa procedura nadpisywania starych komunikatów o incydentach nowymi pod tym samym adresem :DDD

Na głównej stronie jest jest informacja która odsyła do tej tresci wielka manipupacja. Normalnie pudelek sie robi z tego portalu XD

Jedno nie stoi w sprzeczności z drugim. Nigdzie nie sugeruję ukrywania komunikatu – ciekaw jestem, dlaczego nadpisano stary, bo to nie jest normalne zachowanie. A teorie dorabiasz sobie sam.

W takim przypadku firma której dane wykradziono powinna wszystkim zaoferować np darmowe alerty bik. A oni każą założyć sobie konto i samemu monitorować. Innymi słowy, daliśmy plamę, kupcie sobie alerty i może się nie uda komuś wziąć kredytu na Was xD aaaaa i oczywiście ALAB jako radę na zainstaniałą sytuację zaleca ostrożność w podawaniu swojego peselu komuś przez telefon :)

Niestety w 2018 roku korzystałem z usługa ALAba jak podwykonawca luxmedu. :( I jest tam sporo moich danych (pesel, adres… ) To już kolejny wyciek,którego jestem ofiarą… Pierwszy był morele.net, mam teraz taki uraz, że chyba wszystko w tym kraju będę załatwiał stacjonarnie i płacił gotówką… Dokładnie tak samo uważam Alab powinien monitorować mój status w BIK do czerwca 2024… Niedopilnowani to niech bulą… Dla mnie największym absurdem w Polsce jest, że żeby sprawdzić czy ktoś nie wziął na mnie kredytu, mam prywatnej spółce podać numer dowodu, przesłać skan dokumentu, z jakiej paki? To jest absurd… Ogólnie to mam nadzieję, że UE padnie, przez jej idiotyzmy i pseudowalkę z terroryzmem, którą sama funduje swoim obywateleom, zacząłbym od KYC, która zmusza do wysyłania skanów paszportu. dowodu, przez odciski palców w paszportach i dowodach… Min. z tego powodu nie mam paszportu, a od 2028 prawdopodobnie zostanę bez dowodu… Po prostu niewierzę, że odciski palców będą tylko do wydania dokumentu służyć, a i że Pańśtwo Polskie prawidłowo jest zabezpieczy….

Kwestia czasu a zaczną wypływać informacje kto z celebrytów ma kiłę, kto rzeżączkę a kto opryszczkę odbytu… zresztą nie tylko celebrytów.

Jeśli polityka wchodzi za mocno: … – podał portal „Zaufana Trzecia Droga”

https://niezalezna.pl/polska/kryminalne/hakerzy-zdobyli-dane-kilkudziesieciu-tysiecy-polakow-w-tym-wyniki-badan-lekarskich/504819

Może ktoś z Państwa będzie wiedział: jak mam sprawdzić czy wyciekły moje dane? nie można znaleść bloga tej grupy hakerskiej

Czy konieczne jest oznaczanie badań pełnymi danymi pacjentów? Może wystarczyłoby otagować jakimś numerem i przekazać go pacjentowi i lekarzowi?

Nie wiem czy dobrze rozumiem – wykradziono dane ok. 50tyś. osób „przebadanych” w latach 2017-2023r? Czy 50tyś. jest tylko w udostępnionej „próbce” wycieku? ALAB jest jedną z chyba dwóch największych sieci labo w Polsce. Ilość pacjentów powinna być w setkach tysięcy, a nie 50tyś! Poza tym co to znaczy „wyniki”? Np. w ramach jednego skierowania od lekarza = zlecenia/PESEL jest kilka, kilkanaście, kilkadziesiąt parametrów diagnostycznych… IMO wyciek danych 50tyś pacjentów jest grubo niedoszacowany!

Jest napisane w artykule, że w udostępnionej próbce były dane ponad 12tys. osób. Przy założeniu, że próbka to 1/70 wykradzionych danych, możemy mówić o wycieku dotyczącym od kilkuset tysięcy do 1 miliona osób.

Tu juz wiele osob pisalo, ale dane medyczne sa danymi wrazliwymi i powinny byc adekwatnie zabezpieczane. W tym przypadku szyfrowane „in transit” i „at rest”. Z opisu ataku wynika, ze raczej nie byly. Obecne RODO zdaje sie nie precyzuje w jaki sposob powinny byc chronione dane wrazliwe (dawno juz nie czytalem), i szkoda, bo powstaje pytanie w jaki sposob chronione sa dane tego typu przez inne podmioty np. inne laboratoria, ale takze szpitale, poradnie itp. Dochodzi tu jeszcze problem powszechnego nagrywania rozmow z call center placowek medycznych (w trosce o najwyzsza jakos obslugi). To sa rowniez dane wrazliwe. Jezeli ktos zamawia interniste bo ma katar, to moze nie jest to wielkim problemem dla tej osoby (chociaz co do zasady zapis rozmowy powinien byc chroniony) ale jak ktos sie umawia z psychiatra? albo z dermatologiem? itd..

Wycieki były, są i będą, ale takie coś można chyba w końcu ograniczyć?

„Możliwe negatywne z punktu widzenia klientów konsekwencje incydentu:

uzyskanie przez osoby trzecie, na szkodę osób, których dane naruszono, kredytów w instytucjach poza bankowych, ponieważ wiele takich instytucji umożliwia uzyskanie pożyczki lub kredytu w łatwy i szybki sposób np. przez Internet lub telefonicznie bez konieczności okazywania dokumentu tożsamości”

Największy ból to wykradziony pesel, imię i nazwisko oraz adres zamieszkania, komórka i email. Chodzi głównie o to że kredyt można wziąć na takie osoby czy włamanie się na dane konto pocztowe. No cóż chcieli informatyzacji to ją mają, najlepsze zabezpieczenie to żeby komputery w takich firamch były odcięte od internetu ew. lokalny taki by łączyć się w celu wymiany danych. Informatyzujmy ludzi na siłę a tępota zawsze będzie gafy popełniać i kiedyś doprowadzi do utraty dobytku zwłaszcza takie osoby gdzie muszą odbierać maile i coś sprawdzać a potem niestety pytają się co to e-mail, jakie ja mam hasło, „dana osoba wchodzi na stronę gdzie chce wejść na pocztę i np. jest logowanie do poczty, wpisz adres email i hasło, a od wiekowej osoby pada pytanie: CO MAM ROBIĆ?”, etc. Osoby wiekowe to nie raz chcą żyć jak za starych dziejów bez zmian i wymogów.

Alab nie przechowywał nr telefonu ani mejla

dajcie download do tego pliku a nie każecie sprawdzać na anty-rządowej stronie czy mój mail nie wyciekł

LOL

ktoś coś?;>

Osobista konkurencja Alab

A ja się pytam wszystkich fajnopolaków i pozujących na jasno oświeconych oglądaczy jedynie słusznej stacji NVT, którą można oglądać bez fuc(t) checkingu :> – nie macie nic do ukrycia i nie interesuje was prywatność w sieci – no to teraz macie.

Po jasny gwint trzymać dane pacjentów na serwerze – po 24h od pobrania danych przez pacjenta czy to w postaci wydruku, czy w postaci dostępu do badania i ściągnięcia go przez sieć, dane powinny być usuwane.

To samo z przychodniami – trzyma się dane pacjentów w wersji e. Kto do tego ma dostęp? Co z danymi pacjentów, gdy zabraknie prądu?

Po co sklepom internetowym dane o imieniu i nazwisku kupującego? To samo – powinno się rejestrować jakiś ID, ewentualnie adres dostawy i za każdym razem dane oprócz ID i wartości zamówienia usuwać. Po co sklep trzyma mój adres i telefon w swojej bazie danych?

Internet trochę zszedł na psy moim zdaniem. Coraz więcej zagrożeń i coraz mniej wartościowych treści.

Widać, że kolejna koleżanka, która wie lepiej ale nic wie. Otóż podmiot udzielający świadczeń zdrowotnych przechowuje dokumentację medyczną przez okres 20 lat i jest to wymóg prawny. Więc nie mogą usunąć tych danych, tylko powinni bezpiecznie przechowywać.

A co do sklepów to najczęściej dane zostają do celów reklamacji, gwarancji czy procedury wycofania produktu z rynku (tzw recall).

Bo prawo nakazuje.

Zarząd pewnego towarzystwa ubezpieczeniowego w pL już kombinuje jak wykorzystać dane w celu optymalizacji wnyków. Z mniej kontrowersyjnych pomysłów jest „tylko” przetworzenie wyników w celu dostosowania wysokości ewentualnych składek. Dane mają być zaszyte głęboko w systemie i pozornie niepowiązane z wyciekiem oraz osobami, ale po zastosowaniu odpowiedniego klucza, przypisane wyniki mogą boleśnie wpłynąć na wysokość składki mocno zachęcają do skorzystania z oferty konkurencji. W przypadku większych polis ma być ustalane indywidualnie czy opłacalne będzie użycie danych z wycieku do unieważnienia polisy(„o tu ktoś nam podesłał ze ubezpieczyłeś się wiedząc już o chorobie”). Pewnie bez jakiejś szybkiej i ostrej reakcji GIODO ostrzegającej chociaż przed próbą wykorzystania tych danych, całkiem sporo osób zobaczy niedługo dziwne zwęszenie składek ubezpieczenia.

Ładne Bajki kolega opowiada, na pewno prezes firmy ubezpieczeniowej będzie ryzykował więzienie, skoro przy ubezpieczeniu na życie i tak musisz takie dane jak stan zdrowia przekazywać.

Pomarz sobie. Nie dość ze nie ma żadnego artykułu KK narażającego na odpowiedzialność karną, to jeszcze samo udowodnienie przetworzenia danych w tym wypadku jest praktycznie niemożliwe do udowodnienia. Nie dość że algorytm wyliczający ryzyko jest tajemnicą handlową przedsiębiorstwa, to jeszcze w dobie ML nawet sama firma nie musi wiedzieć jak dokładnie działa czy też potrafić go odtworzyć.

„Podawany przy ubezpieczeniu stan zdrowia” nie dość że jest okrojony do zdiagnozowanych już chorób czy tez zaobserwowanych objawów, to jeszcze dość często jest nieaktualny i bazuje wyłącznie na prawdomówności klienta, a nie wynikach zapowiadających wcześniej chorobę. Jedyną rozważaną kwestią jest czy można bezpośrednio odwoływać się do upublicznionych danych w celu uniknięcia wypłaty z polisy, argumentując że w momencie zawarcia polisy jego przez przypadek znalezione/podesłane przez życzliwą osobę dane wskazywały na rozwój choroby.

ALAB pisze, że wdrożył:

„Aktualizację i uszczelnienie systemu firewall

Modernizację systemu kopii zapasowej

Dywersyfikację systemów antywirusowych

Kopie systemów przechowuje się w kolokacji

Wymianę wszystkich haseł wraz ze zwiększeniem stopnia ich skomplikowania

Pełne skanowanie wszystkich komputerów w sieci systemami antywirusowymi i malware”

Co to takiego to uszczelnianie firewalla?

Przecież Firewall ma blokować połączenia z poza dozwolonych hostów.

Co ma „modernizacja kopii zapasowej” wspólnego z bezpieczeństwem?

„Kopie systemów przechowuje się w kolokacji”

Czy ta kolokacja czasem nie dokonuje się przez internet?

„Wymianę wszystkich haseł wraz ze zwiększeniem stopnia ich skomplikowania”

Po co majstrować przy hasłach, skoro każdy rotkit w Windowsie te hasła i tak wykradnie.

„Pełne skanowanie wszystkich komputerów w sieci systemami antywirusowymi i malware”

Spokojna głowa, grupy hakerskie znają wirustotal i swoje malware też regularnie sprawdzają i poprawiają, żeby antywiry tego nie rozpoznawały.

Także antywirami mogą sobie sprawdzać do usranej śmierci.

Jakby wdrożyli logowanie kartami PKCS#11 do systemów, i nie wystawali danych do internetu, to może bym się nie dusił ze śmiechu.

W każdym razie to, co ALAB napisał po poprzednim włamaniu to stek bzdur a nie realne działania.

Jakby wywalili systemy Microsoftu, a cały system składowania danych posadzili na dobrze skonfigurowanym np OpenBSD, to bym ich potraktował poważnie.

I przy okazji dużo trudniej byłoby wytargać ponad 200 GB danych z systemów, które nieco inaczej traktują bezpieczeństwo niż Microsoft.

Takie pytanie na koniec, kiedy ALAB wgrywał poprawki bezpieczeństwa do firmowych urządzeń sieciowych np routerów, drukarek sieciowych, itp?

ten plik co 5 gb waży to file.zip czy unpay.zip ? prawie 6 gb już pobrane tego file.zip i końca nie widać xD

Dlaczego informujecie że można sprawdzić email na stronie rządowej?

Tam po wpisaniu maial jest informacja ze maja dane do mają 2023…

Sprawdzić można, a to że zapomnieli daty zaktualizować to nie nasza wina.

Po co firmie Alab przechowywać takie dane a szczególnie PESEL. Nawet gdyby coś można sprawdzić innych systemach to nie znaczy aby je przechowywać . Sprawdzić i koniec . Jedyny powód aby te dane sprzedawać inny firmom lub aby wyciekłe !!!!

Po co firmie Alab przechowywać takie dane a szczególnie PESEL. Nawet gdyby coś można i trzeba było sprawdzić w innych systemach ( np ubezpieczenia ) to nie znaczy aby je przechowywać . Wystarczy sprawdzić otrzymać potwierdzenie i koniec . Jedyny powód aby takie wrażliwe dane przechowywać to chęć aby je sprzedawać inny firmom lub aby ułatwiać wycieki !!!!

Słyszę ,od wielu firm , że działają zgodnie z procedurami , pracownicy zaś zawsze z dumą i wyższością informują szarych petentów iż postępują według procedury. Ja zaś uważam iż gro firm i pracowników nie wiedzą co to są procedury!!!!

co z moim komentarzem ????

co z moim komentarzem ???? wysłałem przed 16:00

Najmocniej przepraszam, moderator poszedł siku. Udzieliłem mu już nagany i obciąłem premię.

Co do komentarzy że firma upadnie itp, wydaje mi się że ALAB ma na tyle dużo podpisanych umów/integracji z systemami szpitali/przychodni/itp, że raczej drugiej stronie nie będzie kalkulować się szukać nowego lab i ponosić dodatkowe koszta, z resztą jaka jest świadomość ludzi z tej branży odnośnie tego co się stało, pewnie gdyby nie media tego nie nagłośniły niektórzy nawet nie wiedzieliby o co chodzi.

1) Po 5 minutowym „OSINT” o ALAB wydaje mi się, że nie zatrudniają tam (linkedin) żadnego człowieka od CYBER …..

2) Patrząc na listę ich pseudo-serwisów (alab dla weterynarii itp) i to na czym stoją kariera.alablaboratoria.pl – WordPress,5.3.14 , na chyba najpopularniejszej usłudze z której korzystają wszyscy pacjencji – pacjent.alablaboratoria.pl – otwarte SSH – SSH-2.0-OpenSSH_7.9p1 Debian-10+deb10u2 – ciekawe po co ;),

zastanawia mnie na ile trudny do wykonania to był atak

Tych pseudo-serwisów, nad którymi mam wrażenie w ALAB nikt do końca nie panuje, jest dużo dużo więcej.

Marketingowcy widać mają fantazję ;)

3) Zastanawia mnie jaki procent swoich przychodów za 2022rok Alab wydał na usługi związane z szeroko rozumianym cyberbezpieczeństwem ? i od razu powiem, nie mam tu na myśli FortiMaila dla https://poczta.alab.com.pl/m/webmail/ ;-)

Tak się zastanawiam, czy zts jeśli ma ten plik z danymi z alab (a prawdopodobnie ma) czy nie przetwarza danych osobowych niezgodnie z prawem. Proszę znających się na temacie o komentarz.

Bardzo ciekawy materiał do analizy. Jest wiek, płeć, czas, lokalizacja i te wszystkie wskaźniki…