Wczoraj media doniosły, że serwery Yahoo zostały zhakowane za pomocą podatności w bashu, zwanej Shellshock. Yahoo jeszcze do niedawna nie miało zbyt dobrej opinii w kwestiach bezpieczeństwa oprogramowania, jednak niezałatanie tak znanej podatności na serwerach produkcyjnych wydawało się nam lekko dziwne. Pomyśleliśmy wtedy „cóż, zdarza się nawet najlepszym”.

Okazuje się jednak, że choć exploit atakował podatności Shellshock, to wcale nie przez nie doszło do wykonania kodu.

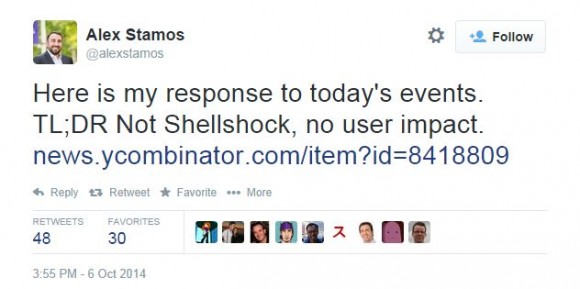

Jak wyjaśnia CISO Yahoo Alex Stamos, atakujący, którzy faktycznie dostali się do trzech serwerów API, mieli dużo szczęścia. Wersja ataku na Shellshock, z której korzystali, została specjalnie przygotowana tak, by omijać ewentualne filtry. Przez zbieg okoliczności okazało się, że akurat ta składnia ataku, która trafiła do logów httpd, zadziałała na skryptach używanych do analizy logów serwera. Był to zatem dość przypadkowy incydent, który pokazuje jak bardzo złożone są kwestie zapewnienia bezpieczeństwa. Nawet serwery załatane pod kątem Shellshocka okazały się podatne na atak w niego wycelowany – choć z zupełnie innego powodu. Jest to tez dobra lekcja dla pentesterów – to, że Twój exploit działa, wcale nie oznacza, że działa on tak, jak przewidziałeś.

Komentarze

Dlaczego drobiazgi i funsec mają linki z HTTPS a reszta nie? :)

I dlaczego mimo tego CSS i JS są serwowane przez HTTP, co blokuje ich pobieranie przez Firefoksa?

przez chroma też

Bo się pierwsza migracja na HTTPSa nie udała. Frontend podołał, ale backend się rozjechał ;) A potem rollback był niekompletny i stąd problemy.

Odpowiedź zgłaszającego badacza: http://www.futuresouth.us/wordpress/?p=25

TL;DR: zarzuca CISO kłamstwo albo kompletną ignorancję

Wie może ktoś czy przypisywanie serwerom adresów ip z prywatnej puli jest normalną praktyką przy ich 'izolacji’?

Ten badacz to Jonathan Hall. Oczywiście, że Yahoo teraz ” żeni kity” bo co mają pisać. Mieli sporo wtopy, więc się tłumaczą. Ja wierzę Jonathanowi a nie Yahoo.

A Alex Stamos też sroce spod ogona nie wypadł: http://www.entrepreneur.com/article/232124. I komu tu wierzyć?

Tak jak pisał Jonathan bardzo podejrzane jest żeby jeden exploit RCE przypadkowo był exploitem RCE ale zupełnie innej podatności. Moim zdaniem może i załatali te servery z API, ale zapomnieli o jakieś maszynie, która przetwarzała logi.