Od dawna wiadomo, że zabezpieczenie przez zaciemnienie nie działa. Przykładem niech będzie serwis Imageshack.us, którego kod źródłowy wyciekł do sieci. Na skutego tego każdy internauta może poznać adres IP komputera, z którego wysłano zdjęcie.

Czy myśleliście, że jeśli wrzucacie swoje obrazki ze zrzutami ekranu z włamań na cudze serwery, to nikt oprócz rządu USA Wam nie zagrozi? Okazuje się, że każdy internauta może zapoznać się z Waszym adresem IP, jeśli tylko umieściliście swoje prace na serwerze Imageshack.us.

Jak poznać adres IP komputera, z którego zamieszczono obrazek? Po pierwsze, musicie mieć pełen URL obrazka. Spójrzmy np. na słynny już dokument, demaskujący poczynania Fir3 i linc0lna.dll. Znajduje się tam link do skanu postanowienia w sprawie przeciwko Fir3, zamieszczony właśnie w serwisie Imageshack.us.

http://imageshack.us/photo/my-images/847/skan1.jpg

Ten link musimy zamienić na docelowy – kiedy go otworzymy, po prawej zobaczymy opcję „Links to share this image” a tam „Direct link”.

http://img847.imageshack.us/img847/9633/skan1.jpg

Teraz musimy obliczyć magiczny URL. Bierzemy nazwę pliku bez rozszerzenia i dodajemy do niej tajemniczą sól. Z takiego ciągu liczymy hash MD5.

MD5(skan1ta onomata) = 259a6286abe0777142ba38d2767ad6e6

Bierzemy teraz pierwsze 10 znaków hasha i tworzymy nowy, lepszy URL:

http://img847.imageshack.us/img847/9633/skan1.259a6286ab.xml

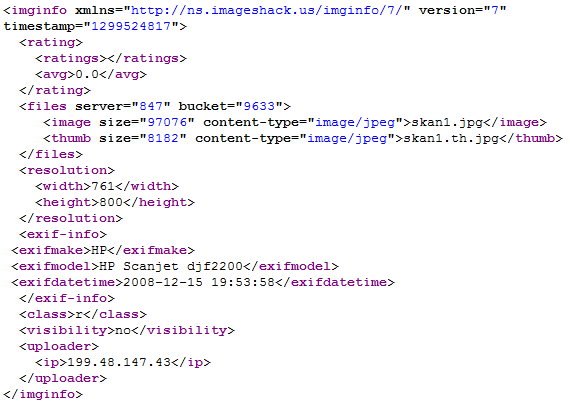

W pliku XML dostajemy dokładną datę wgrania pliku, dane EXIF (które możemy i tak pozyskać z samego pliku) oraz adres IP nadawcy (i nazwę jego konta, jeśli się zalogował). W tym akurat wypadku okazuje się, że osoba wrzucająca plik do sieci korzystała z bramki TORa – ale już na przykład na niektórych elitarnych forach hakerskich ich użytkownicy korzystają ze swoich domowych komputerów. Polecamy przejrzenie kilku wybranych serwisów pod kątem innych niespodzianek – bez wątpienia w ten sposób można poznać interesujące adresy IP.

Skąd wyciekła metoda liczenia hasha oraz jego sól? Uważni czytelnicy naszego serwisu na pewno pamiętają, że kilka dni temu miało miejsce poważne włamanie do serwerów Imageshack,us, owocujące wyciekiem całości ich kodu źródłowego. Jeden z internautów przeanalizował treść wycieku i odkrył taką właśnie niespodziankę. Opublikował także narzędzie, ułatwiające proces uzyskiwania adresu IP.

Aktualizacja: Wygląda na to, że Imageshack właśnie zablokował działanie tej metody. Pozostaje czekać na kolejny wyciek tajnej soli…

Komentarze

tzn jaka magiczna sol ? chce sprawdzic swoje obrazki…

Jeśli przeczytasz jeszcze raz, to zobaczysz sól. I fakt, że metoda już nie działa.

Ale ale,

Dlaczego te xml’e są w ogóle dostępne…

Po co imagesjack trzyma w dane o ip, rozmiarach obrazka, informacje o apracie itd. w jednym pliku który nie jest blokowany przez serwer ?

Przecież to wcale nie musi być plik, tylko wynik żądania przerutowanego przez rewrite engine…

To bardzo ciekawe. Brawo.

kurcze .. przeciez to musi byc celowa robota by takie dane byly powiazane ze zdjęciem i dostepne online. Ludzie kasuja dane exif i gps z fotek a tu taka niespodziewajka! Brawa za pokazanie!

Mam prośbę potrzebuje znalezc ip ze zdjecia ale nie mogę sobie poradzić , czy mogę prosić o pomoc ?

542afbb54edcb.jpg 412×550 pikseli.

Pozdrawiam