Jak policja dowiedziała się, że za włamaniem do mainframe’a dużej szwedzkiej firmy stoi jeden z założycieli The Pirate Bay? Jakie błędy popełnił włamywacz i jakie pozostawił po sobie ślady? Na jakiej podstawie skonstruowano akt oskarżenia?

Czytasz trzecią część artykułu. Jeśli jeszcze nie znasz części pierwszej oraz drugiej, polecamy lekturę.

Wpadka kolegi na dobry początek

Wszystko zaczęło się od wpadki diROXa, opisywanej w pierwszym odcinku historii. Korzystał on z sieci WiFi blisko swojego miejsca zamieszkania, a wrażliwe dane przechowywał w chmurze, do której login i hasło zapamiętał w przeglądarce. Policja wśród jego plików znalazła logi z kanału #hack.se, na którym rozmawiał o technicznych szczegółach włamania z użytkownikiem, kryjącym się pod pseudonimem tLt. diROX w trakcie przesłuchań sam przyznał, że był to anakata, a wśród jego plików policja znalazła nawet skan kambodżańskiego prawa jazdy anakaty.

„Porwanie” z Kambodży

Anakata był na celowniku organów ścigania już od wielu lat. W 2009 roku został skazany na rok więzienia oraz pokaźną grzywnę w związku z działalnością serwisu The Pirate Bay. Nie czekając na wyrok, wyjechał do Kambodży, która nie posiada umowy o ekstradycji ze Szwecją. 30. sierpnia 2012 został niespodziewanie aresztowany przez lokalne organa ścigania a po kilku dniach deportowany do Szwecji. Jego zatrzymanie oraz deportacja były przedmiotem wielu kontrowersji. Choć jego kambodżańska wiza wygasła kilkanaście dni wcześniej i władze Kambodży miały podstawy, by go deportować, to odmówiono mu zarówno dostępu do pomocy prawnej jak i prawa wyboru kraju, do którego zostanie deportowany. Według niektórych teorii wiąże się to z 50 mln USD pomocy finansowej „na rozwój kambodżańskiej demokracji”, przekazanymi przez Szwecję w pierwszych dniach września (podobne darowizny Szwecja przekazywała Kambodży w poprzednich latach, jednak w wysokości bliższej 30 mln USD).

Zatrzymanie i deportacja anakaty od początku nie miały oficjalnie nic wspólnego z jego działalnością w The Pirate Bay. Dokumentacja, przedstawiona przez szwedzkie władze, wskazywała na poważne zarzuty dotyczące włamania do serwerów w Szwecji. Wraz z anakatą Szwedom przekazano również jego komputery, dyski, telefony i nośniki USB. Materiały te okazały się być prawdziwą skrzynią skarbów z punktu widzenia śledczych – ale o tym za chwilę.

Cała kolekcja poszlak

Zanim w ręce szwedzkich śledczych wpadły dyski anakaty, dysponowali oni już całkiem pokaźnym zbiorem poszlak wskazujących, że może on być sprawcą włamań, które analizowali. Pierwszym tropem były liczne połączenia do serwera firmy Logica, do którego nastąpiło włamanie, z adresów IP należących do kambodżańskiego operatora telekomunikacyjnego Cogetel Online, działającego w Phnom Penh, gdzie mieszkał anakata. Jak wykazało późniejsze śledztwo, choć trudno w to uwierzyć, anakata czasem logował się do zhakowanego serwera, korzystając ze swojego prywatnego łącza internetowego.

Drugą wskazówką dla śledczych było konto Monique Wadstedt, do którego uzyskali nieautoryzowany dostęp i za jego pomocą sprawcy włamania przeprowadzali większość interesujących wyszukiwań w systemie InfoTorg, . Osoba ta okazała się być prawniczką znaną z tego, że w trakcie procesu The Pirate Bay reprezentowała amerykański przemysł rozrywkowy.

Trzecią wskazówką był fakt, że w systemie InfoTorg wyszukiwano między innymi informacje dotyczące samego anakaty. Oczywiście mógł to być zbieg okoliczności, jednak wraz z pozostałymi przesłankami tworzył logiczną całość.

Oprócz tych poszlak, policja miała oczywiście jeden z najważniejszych dowodów, czyli logi kanału #hack.se, na którym anakata pokazywał, że posiada dostęp do serwera mainframe oraz zeznania dwóch innych bywalców kanału potwierdzające, że od anakaty właśnie otrzymali loginy i hasła dostępu do systemu InfoTorg. Wszystkie te dowody były jednak niczym wobec informacji, które znaleziono w Kambodży.

Z TrueCrypta trzeba umieć korzystać

W dokumentach śledztwa najważniejsze są materiały, znalezione na MacBooku należącym do anakaty. MacBook miał zainstalowane dwa systemy operacyjne – OS X oraz Windows 7. O ile pierwszy nie zawierał żadnych interesujących z punktu widzenia śledczych danych, o tyle na drugim znaleziono plik \Users\a\tc\t001a, który okazał się być wolumenem TrueCrypta o pojemności 16GB, pełnym dowodów, które mogą wysłać jego właściciela na kilka lat za kratki.

Na pewno od razu zadacie pytanie – jak śledczy dostali się do wolumentu TrueCrypta? Niestety w materiałach śledztwa nie natrafiliśmy na odpowiedź wprost na to pytanie, zatem możemy jedynie przedstawić Wam prawdopodobny scenariusz wydarzeń. Anakata w trakcie przesłuchań do tej pory na większość pytań śledczych odmawiał odpowiedzi, więc nie sądzimy, że podał im hasło do dysku. Mało prawdopodobne także wydaje się nam, by korzystał ze słabego hasła lub zapisał je na żółtej karteczce przyklejonej w szufladzie biurka. Pewną wskazówką jest fragment przesłuchania, gdzie anakata najpierw informuje, że nic wie o pliku t001a o rozmiarze 16GB, a śledczy pytają, czemu w takim razie w trakcie uruchamiania systemu automatycznie podłączany jest właśnie ten wolumen. Nie sądzimy, że anakata stworzył wolumen bez hasła, ale bardzo możliwe jest, że w trakcie zatrzymania komputer był włączony lub w stanie hibernacji, dzięki czemu śledczym udało się odzyskać klucze szyfrujące z pamięci RAM lub pliku hibernacji. Czemu anakata mógł nie wyłączać komputera? Zapewne nie spodziewał się, że śledczy, potrafiący zabezpieczać sprzęt komputerowy, pojawią się w Phnom Penh (prawdopodobnie wśród osób go zatrzymujących mogli być szwedzcy funkcjonariusze – szedzka policja prosila o to swoich kambodżańskich odpowiedników). Pewną wskazówką jest także fragment pisma (str. 168), wysłanego przez szwedzkie władze z prośbą o zatrzymanie anakaty:

Jest bardzo ważne, aby przejmowane komputery, telefony oraz inne urządzenia techniczne nie były wyłączane. Ich wyłączenie może znacząco ograniczyć możliwość odnalezienia ważnych informacji.

Skąd wiadomo, że tLt z irca to anakata?

Oprócz zeznań diROXa, który zidentyfikował tLt jako anakatę, śledczy natrafili na inny dowód potwierdzający tożsamość włamywacza.

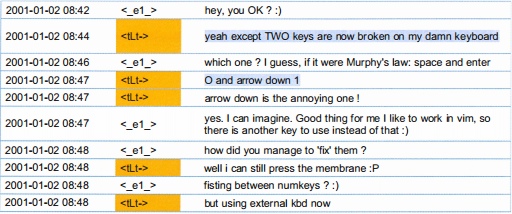

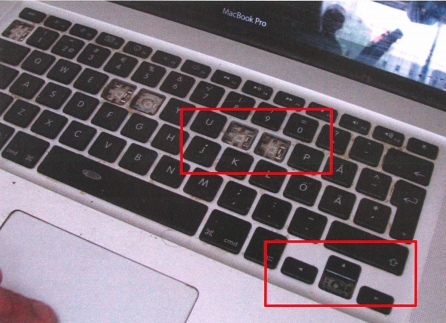

tLt sam przyznaje na prywatnym czacie ze znajomy, że w jego komputerze wypadły klawisze „O” oraz strzałka w dół – co policja szybko łączy z MacBookiem oskarżonego, w którym brakuje między innymi tych własnie dwóch klawiszy.

Co zeznaje anakata

Powyższy fragment czatu stoi w sprzeczności z zeznaniami anakaty. Oprócz odrzucania wszystkich oskarżeń twierdzi on, że MacBooka w ogóle nie używał osobiście, ponieważ pełnił on funkcję serwera i miał uszkodzoną klawiaturę. Tymczasem z czatu wynika, że z tym drugim problemem radził sobie, podłączając zewnętrzną klawiaturę…

Anakata broni się przed zarzutami informując śledczych, że z jego komputera mogło korzystać wiele osób, które łączyły się z nim zdalnie. Tymczasem analiza śledcza rejestrów systemowych i logów aplikacji pokazała, że w ciągu okresu, który interesuje organa ścigania, nikt nie logował się zdalnie na jego komputer i anakata był jego jedynym użytkownikiem.

Anakata wydaje się niewiele pamiętać lub w ogóle odmawia odpowiedzi na pytania śledczych. Nie słyszał o systemie z/OS, nie potrafi wytłumaczyć, skąd na jego komputerze wzięła się duża liczba plików, skradzionych z mainframe’a firmy Logica, co robił tam emulator systemu z/OS skonfigurowany jak zhakowany serwer ani co oznaczają jego liczne wypowiedzi w przejętych logach irca, w których opisuje ze szczegółami operacje wykonywane na zhakowanym serwerze. Takich samych wyjaśnień udziela także pytany o odnalezione na jego dysku szczegółowe logi z operacji wykonywanych na mainframie od dnia włamania oraz o kolekcję wszystkich narzędzi, które do włamania posłużyły. Wygląda zatem na to, że jeżeli nie wydarzy się jakiś cud, to trudno będzie mu wybronić się ze stawianych w śledztwie zarzutów. A oskarżenie o włamanie do mainframe’a firmy Logica to i tak jego najmniejszy problem.

Koniec części trzeciej. Ciąg dalszy wkrótce nastąpi, a w nim o najpoważniejszym zarzucie dla anakaty, czyli włamaniu do banku Nordea i próbie kradzieży prawie miliona dolarów.

Komentarze

Napisz kody do włamu jak geniusz w kilku językach, loguj się z własnego ip

Ciekawy człowiek to jest :)

siedział w Kambodży gdzie czuł się bezpiecznie do tego pewnie narkotyki( bo który zdolny programista nie ćpa xD ) i łatwo sie zapomnieć

Po prostu uznał, że logowanie się z obcych IP byłoby objawem paranoi. To samo z TC – tylko paranoik nie używa hibernacji.

Wystarczy poczytać blogi niektórych „informatyków”. Część z nich często, z uśmieszkiem, nawiązuje do choroby jaką jest paranoja. A to przy okazji przyznania się do użycia bardzo długiego hasła, a to szyfrowania plików w swoim smartfonie, czy zamykania komputera na kluczyk. Tak boją się paranoi, że są w stanie celowo robić głupstwa. Dziś nie zamknę kompa na kluczyk. Ten ważny plik wrzucę bez szyfrowania. Na nowej poczcie zrobię krótkie, proste hasełko…. No… teraz na pewno nie jestem paranoikiem.

Nawet geniusza może rozłożyć strach przed paranoją ;)

„Lepiej miec paranoję, niż co czytać pod celą” – tak mawia taki jeden kolega z pewnego forum. Ma rację.

Co do artykułu – no fuszera straszna, aż dziw bierze. Tak to jest jak popełni się parę błedów, nawet tych małych. Jak psy wejdą na trop to ogon później ciężko urwać.

Z wypiekami na twarzy czekamy na 4 cz. :)

Świetny art, czyta się go z przyjemnością :)))

zgadzam się z poprzednikiem – serię czyta się zdecydowanie lekko, a w dodatku jest ciekawa ;) Fajny pomysł!

Czekam na dalsze części, ciekawie się czyta. Co do błędów anakaty to poczuł się zbyt bezpiecznie i bezkarnie, to go zgubiło zapewne.

Bardzo dobry artykuł, miło że nie opierasz się o stworzone już teksty tylko analizujesz to co znajdziesz w sieci i piszesz wszystko od postaw.

Panowie, trochę zdrowego rozsądku. Groźny kraker zapamiętujący hasła w przeglądarce? Korzystający z WiFi dwa kroki od domu? I co jeszcze? Może posiada w garażu broń chemiczną, tak jak Hussein? Albo broń jądrową gotową do użycia jak Iran/Korea?

Starajmy się oceniać fakty obiektywnie, z dystansem i bez emocji. W przeciwnym wypadku będziemy połykać każdą propagandową sieczkę jak młody pelikan.

Tacy ludzie to zazwyczaj nie są groźni, robią to dla funu. Czują się bezkarni bo myślą, że są super hiper i nikt nie wpadnie na ich trop. Gdyby tak nie było, to uwierz mi, że na swoich laptopach by nic nie trzymali, tylko gdzieś na tajskim scrackowanym serwerze.

To taka moja opina.

Skąd a pewność?

Tylko z wewnętrznego przekonania ?

Bo jest poważny argument, który przeczy twojej tezie: ODPOWIEDZIALNOŚĆ KARNA. Za „włam for fun” też się odpowiada, nie ma więc żadnego powodu aby podczas „akcji charytatywnej” nie uważać.

Pomijam, że „for fun” nie siedzi się miesiącami na czyimś serwerze i nie wyciąga dziesiątek dokumentów.