Bogate rządy mogą kupić gotowe narzędzia umożliwiające szpiegowanie podejrzanych obywateli, nawet jeśli ci korzystają z najnowszych iPhone’ów. Badacze odkryli, że także w Polsce działa jedno z najbardziej znanych narzędzi tego typu – Pegasus.

Pegasus to oprogramowanie szpiegujące stworzone przez izraelską firmę NSO Group. Dzięki niemu można zainfekować wiele modeli telefonów, a następnie kontrolować wszystkie przetwarzane na nich informacje – podsłuchiwać rozmowy, czytać zaszyfrowane czaty czy zbierać dane o lokalizacji lub dźwięki z otoczenia. Co najmniej kilka osób zainfekowanych Pegasusem znajduje się według badaczy w Polsce.

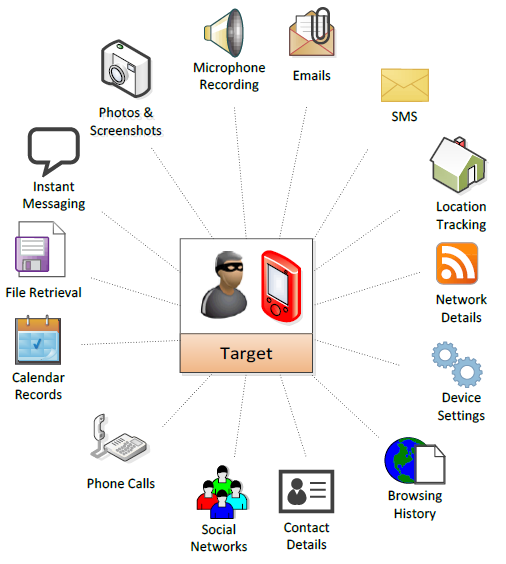

Jak działa spyware Pegasus?

Z użyciem Pegasusa można śledzić właściwie wszystko, co szpiegowana osoba robi na swoim telefonie. Oprogramowanie daje kontrolę nad mikrofonem i kamerą urządzenia, dzięki czemu problemu nie stanowi również monitoring otoczenia smartfona. Pegasus umożliwia wgląd w treść wiadomości tekstowych SMS, e-maili, aktywność w mediach społecznościowych i obsługiwane na telefonie dokumenty. Z jego użyciem można także dowolnie modyfikować ustawienia urządzenia, jak i śledzić lokalizację użytkownika.

Żeby rozpocząć korzystanie z Pegasusa celem szpiegowania ofiary, należy zainstalować złośliwe oprogramowanie na urządzeniu celu operacji. Najczęściej wystarczy skłonić ją do kliknięcia w specjalny link, który dostarczy na telefon użytkownika odpowiednie narzędzia, oparte o niezałatane jeszcze błędy, umożliwiające instalację spyware’u bez świadomości właściciela smartfona.

Pegasus działa na całym świecie

Organizacja Citizen Lab w ciągu ostatnich dwóch lat przeprowadziła testy, z których wynika, że obecnie na całym świecie spyware używany jest w 45 krajach. Z działaniem Pegasusa powiązano 1091 adresów IP i 1014 nazw domen. W użyciu jest 36 różnych systemów szpiegujących z Pegasusem, z których każdy – według raportu opublikowanego przez Citizen Lab – może mieć własnego operatora (potwierdzono jednak wykrycie 33 operatorów).

Badacze z Citizen Lab postanowili wyśledzić, gdzie Pegasus jest używany. W tym celu przeanalizowali komunikację urządzeń zainfekowanych tym spyware’em z serwerami kontrolowanymi przez jego operatorów, na które trafiają zbierane przez Pegasusa dane. Okazało się, że oprogramowanie jest aktywne m.in. w Meksyku, USA, Kanadzie, Francji i Wielkiej Brytanii, a także w Polsce, Szwajcarii, na Węgrzech i w krajach Afryki. Autorzy badania jednocześnie podkreślili, że w grę wchodzi fałszowanie lokalizacji przez VPN-y, wobec czego dane nie muszą być całkowicie wiążące. W Polsce wskazano jednak na co najmniej kilka ofiar powiązanych w jeden klaster.

W jakim celu można wykorzystać Pegasusa?

Według Citizen Lab – m.in. do celów politycznych. W swoim raporcie badacze przytaczają przypadek z 2016 roku, do którego doszło w Meksyku. Z pomocą Pegasusa szpiegowano wówczas dziesiątki osób zaangażowanych w działania o charakterze opozycyjnym, a także dziennikarzy, prawników, obrońców praw człowieka i działaczy antykorupcyjnych. Sprawa wywołała międzynarodowy skandal, ale wykorzystywanie Pegasusa w Meksyku trwa w najlepsze – według Citizen Lab w kraju tym wciąż aktywnie działa trzech operatorów tego oprogramowania.

Znane z nadużywania narzędzi szpiegowskich są również kraje Zatoki Perskiej. Za pomocą Pegasusa śledzono tam dysydentów politycznych. Oprogramowanie notorycznie wykorzystują kraje takie jak Bahrajn czy Zjednoczone Emiraty Arabskie, a także Arabia Saudyjska, która przymierza się właśnie do egzekucji pięciu podsłuchiwanych wcześniej aktywistów działających na rzecz praw człowieka.

Jak wyśledzić operatora?

Żeby lepiej zidentyfikować operatorów Pegasusa, badacze z Citizen Lab użyli własnej techniki analitycznej, którą nazwali Athena. Dzięki niej pogrupowali adresy IP charakterystyczne dla poszczególnych operatorów, którym nadano nazwy związane z krajem, na który orientują swoje działania (w przypadku Polski nazwa operatora nadana przez badaczy to “ORZELBIALY”).

Badacze przeanalizowali również adresy IP wykorzystywane przez operatorów pod kątem nazw domen wyekstraktowanych z TLS. Dzięki temu możliwe stało się określenie obszaru zainteresowania każdego z operatorów Pegasusa. Domeny pozwoliły również na określenie, czy za wykorzystaniem Pegasusa w danym kraju mogą stać motywy polityczne. Okazało się, że w przypadku większości krajów w regionie Bliskiego Wschodu i Afryki – w istocie tak jest. Ostatecznie zespół Citizen Lab na podstawie analizy pamięci podręcznej serwerów DNS wygenerował listę krajów, w których mogą być aktywne infekcje dokonane przez określonych operatorów.

Pegasus w Europie

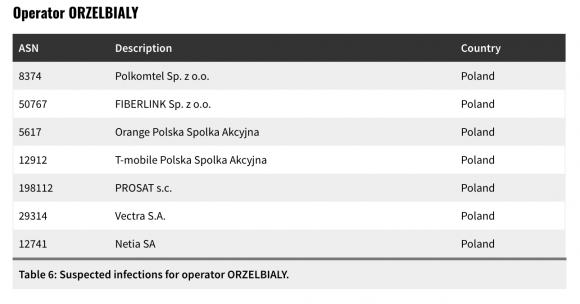

Zespół Citizen Lab ocenia, że Europą zainteresowanych jest pięciu aktywnych operatorów Pegasusa. Działają oni w Polsce, Szwajcarii, na Łotwie, Węgrzech i w Chorwacji. W przypadku Polski operator “ORZELBIALY” swoje działania zdaje się prowadzić wyłącznie lokalnie, a prowadzone są one od listopada 2017 roku. Badacze nie wykazali, by były one w jakikolwiek sposób powiązane z aktywnością polityczną.

Interesująca jest także lista operatorów sieci, w których wykryto działania powiązane z aktywnością operatora “ORZELBIALY”. Widać, że polskie ofiary Pegasusa korzystają z usług różnych dostawców internetu.

Kto w Polsce może używać Pegasusa i w jakim celu?

Spyware tego rodzaju może być częścią prowadzenia normalnych czynności operacyjnych ze strony służb i organów ścigania. Innymi słowy, Pegasus może po prostu być narzędziem wykorzystywanym w czynnościach śledczych. Warto wspomnieć, że w przeszłości udowodniono już używanie przez CBA analogicznych narzędzi innego dostawcy, a produktami zainteresowane były także inne polskie służby.

Pegasus może też jednak być wykorzystywany do szpiegowania celów (konkretnych, narzędzie to bowiem nie jest ergonomiczne w zastosowaniach takich jak prowadzenie inwigilacji i nadzoru na masową skalę) przez podmioty zagraniczne – wówczas celowe jest zainteresowanie się działalnością operatora Pegasusa przez polskie organy ścigania.

Warto przy tym pamiętać, że Pegasus niejednokrotnie był już używany do operacji niezgodnych z prawem lokalnym i międzynarodowym, a firma NSO Group w dystrybucji tego oprogramowania bynajmniej nie kieruje się etyką. Na marginesie – w lipcu tego roku media ujawniły sprawę byłego pracownika NSO, którego firma samodzielnie wyśledziła w związku z kradzieżą kodu, jaki próbował sprzedać za 50 mln dolarów (w bitcoinach).

Citizen Lab zwraca uwagę, że niektórzy operatorzy Pegasusa ujęci w badaniu mogą naruszać prawo, bo prowadzą działania operacyjne na terenie Stanów Zjednoczonych, znajdując się poza terytorium tego kraju.

Konsekwencje użycia Pegasusa do celów niezgodnych z prawem

Oprogramowanie szpiegujące Pegasus według raportu Citizen Lab wykorzystywane jest w wielu krajach, które znane są z nadużywania tego rodzaju narzędzi (o czym już była mowa wcześniej), a także – delikatnie rzecz ujmując – nie słyną z wysokiej jakości ochrony praw człowieka.

Bahrajn, Arabia Saudyjska, Meksyk i Togo to jedne z przykładów państw, które z użyciem Pegasusa znacznie wpłynęły na wolność i bezpieczeństwo tych mieszkańców, którym nie zawsze po drodze z linią światopoglądową i polityczną prezentowaną przez władze.

Pegasus i podobne narzędzia mogą więc przyczyniać się do popularyzacji autorytaryzmu i zmniejszania wolności słowa. W przeszłości wykorzystywane były do ataków na dziennikarzy, polityków, aktywistów międzynarodowych organizacji (potwierdzone przypadki użycia przeciwko działaczom Amnesty International).

Pod tym linkiem znajdziecie szczegółowy opis techniczny jednego z poprzednich ataków Pegasusa na iPhone’a, a pod tym na Androida.

Komentarze

Jassssne, dlatego w naszym nieszczesliwym kraju sie pojawil Pegasus.

Nic to nie m wspolnego z eskimosami, of korz…

Rzeczpospolita przyjaciół? Jonasz Daniels? Heloł

Coś mi się nazwa kojarzy z pewnym projektem CIA, ale to chodziło

o gwiezdne wrota. Ta sama nazwa, cel inny :)

Stingraye (czy tam jaskółki) i inne pegasusy to wymyślanie koła na nowo, bo w pierwszym przypadku służby mogą podsłuchiwać rozmowy przez normalne stacje bazowe, a w drugim włączyć mikrofon przez baseband processor. Każdy telefon oprócz procesora obsługującego system operacyjny posiada również baseband processor obsługujący połączenia ze stacją bazową, a kiedy „wyłączacie” telefon to wyłączacie tylko normalny procesor, baseband processor działa dalej. Firmware baseband processorów jest oczywiście zamknięte, a wydając komendy ze stacji bazowej mikrofon można włączyć kompletnie bez udziału standardowego systemu operacyjnego.

Też tak sobie myślę. Po co służbom naprzykład w Polsce użądzenia takie jak 'Stingray’ skoro mogą podsłuchiwać na linii operatora, z godnie z prawem.

Nie ma w tym nic dziwnego, że w krajach działają obce służby – zwłaszcza w kolonialnych.

I że te obce służby nie chcą mówić innym służbom kogo podsłuchują, ani co zamierzają.

Nie twierdzę, że tak jest ale odpowiadając na Twoje wątpliwości „po co?” – nie zawsze prawna sytuacja pewnych działań operacyjnych jest czysta i nie zawsze służby chcą aby po takich działaniach pozostawał ślad. Nie ma tu nic niezrozumiałego. Ocena tego działania i czy tak jest w Polsce, to zupełnie inny temat.

„nie zawsze służby chcą aby po takich działaniach pozostawał ślad”

Polskie służby sobie mogą nie chcieć, ale są przecież ustawy, również te dające możliwość podsłuchu za zgodą sądu. Mają obowiązek działać w Polsce na podstawie i w granicach prawa. Jeżeli polskie służby zakładają Stingray’a żeby „nie pozostał ślad” to tak naprawdę są zwyczajnymi grupami przestępczymi, a nie służbami państwowymi.

https://zaufanatrzeciastrona.pl/post/sledzenie-obywateli-kilkaset-razy-tansze-dzieki-rozwojowi-nowych-technologii/

>Tylko w roku 2011 główne polskie służby pytały operatorów ponad 144 tysiące razy o dane geolokalizacyjne, a przodowały w tym Policja oraz Straż Graniczna. Z kolei ABW przyznaje, że stosuje w swojej działalności odbiorniki GPS, co wygląda ciekawie w zestawieniu z wypowiedzią sędziego warszawskiego Sądu Okręgowego Marka Celeja, który zatwierdzał wnioski o kontrolę operacyjną składane przez służby:

>Nigdy nie spotkałem się z tym, by służby występowały o zgodę na śledzenie kogoś za pomocą GPS, używanie materiałów z monitoringu z zastosowaniem systemu wykrywania twarzy czy podsłuchiwanie za pomocą mikrofonów kierunkowych.

Twierdzisz że jak nie możesz wyjąć baterii w telefonie, to może lepiej wyjąć chociaż kartę?

A po IMEI nie można zrobić tego samego?

IMEI to numer seryjny właśnie baseband processora.

Co do wyjmowania baterii albo karty SIM – to nie jest dobre rozwiązanie, bo nic nie przyciąga uwagi służb tak jak nieregularnie włączane i wyłączane telefony i skoki lokalizacji.

Radzę zostawić włączony telefon w domu.

włączyć mikrofon, pegasus i inne mają zdecydowanie szersze spektrum dostępnych funkcji ;)

mozliwe technicznie. z jakiejs przyczyny upadl projekt openmoko. ale co sie dziwic ingerencja w urzadzenie koncowe telefonii byla juz zabroniona w latach 70. Coraz czesciej nie jestesmy wlascicielami a jedynie dzierzawcami urzywanych przez nas urzadzen. Budowa, schematy, architektura sprzetowa algorytmy firmware i metody jego zmiany sa poufne. Ok wymiana firmware narusza gwarancje ale jako posiadacz i wlasciciel urzadzenia powinienem zachowac prawo do decydowania jaki kawalek softu i od kogo dziala na moim sprzecie. napisalbym „przetwarza moje dane osobowe” – ale to juz by bylo RODO2 :)

Odpowiedź na Twoje pytanie jest bardzo prosta. Pegasus przechwytuje dane z, np, z Whatsapp-a czy innych szyfrowanych komunikatorów. Tutaj operator może tylko zapłakać rzewnymi łzami jak chce coś podsłuchać. Gdzieś czytałem statystykę pokazującą iż obecne obciążenie sieci GSM transmisją danych do internetu, dobija już do 50%. Sieć GSM powoli przekształca się w jedno wielkie WiFi, coraz mniej klientów jest zainteresowanych tanimi rozmowami głosowymi (bo nawet jak chce pogadać to odpala sobie apkę i jedzie) a coraz więcej pakietami transmisji danych.

Udany troll. Widać większość informatyków się nabrała.

…nawet basebad procesor potrzebuje prądu żeby działać, wiec jak działa skoro telefon jest wyłączony ?

Jaskółki nie działają w LTE i 5g

Mi to nie grozi ja robię vipe co pół roku całego telefonu razem z androidem i wgrywam na nowo i jest czyściutki i szybciutki jak nówka

Wielu specjalistów z branży bezpieczeństwa poleca podejście „mi to nie grozi” i dzielenie się sposobami prewencji. ;)

Patrz kilkadziesiąt (?) osób, które podzieliły się zdjęciem swojej debetówki (czy nawet samego numeru konta, IIRC) w Internecie z podejściem „ale TEJ to już nie okradniecie”.

A czy istnieją narzędzia do sprawdzenia czy nasz telefon jest zainfekowany czymś takim?

Czy można jakoś sprawdzić swój telefon pod kątem takiego oprogramowania? Czy hard reset załatwia sprawę?

W Polsce żyje lub czasowo przebywa kilkadziesiąt osób mających powiązania ze światowym terroryzmem. Szpiegowski soft – używany od dawna zresztą – przez 3-literowe agencje nie powinien więc dziwić.

Przykład: jakiś czas temu ABW podało do publicznej wiadomości że w Rybniku na Śląsku zatrzymano Polaka będącego obywatelem Niemiec i mającym powiązania z ISIS.

Ale to tylko gdybanie. Nie wiemy, czy służby zachowują się uczciwie. Równie dobrze 3-literowe agencje mogą śledzić niewygodnych dla władzy zamiast obserwować podejrzanych o zbrodnie.

Mogą też robić i jedno i drugie.

„W Polsce żyje lub czasowo przebywa kilkadziesiąt osób mających powiązania ze światowym terroryzmem.” – oho, mamy leminga.

Potrafisz napisać coś więcej niż pospolite obelgi?

Chętnie przeczytamy co w tym temacie ma do powiedzenia nie-leming, czyli anonimowy internetowy hejter taki jak ty.

Big Doga możesz nie lubić, ale nie zmienia to faktu że Psisko pracuje wśród specyficznych ludzi, że wie i umie więcej od ciebie. To musi cię boleć, nieprawdaż?

nie wiem kim są ci twoi e-celebryci

ale tutaj masz odpowiedź

>Nie wiemy, czy służby zachowują się uczciwie. Równie dobrze 3-literowe agencje mogą śledzić niewygodnych dla władzy zamiast obserwować podejrzanych o zbrodnie.

usprawiedliwianie szpiegowania swoich obywateli, inwigilacji internetu, rejestracji kart sim terroryzmem to typowy przykład leminga. każdy wie że chodzi o kontrolę nad obywatelami, bo bez kontroli państwo nie utrzymałoby monopolu na drukowanie pieniądza i posiadanie broni

Jak zanegowac oczywiste-oczywistosci leminga, zawsze sie zapluwa. To zreszta jego cecha charakterystyczna: poglady, ktore uslyszal w mediach sa z definicji niepodwazane, a jak je podwazyc, to glupol nieomalze dostaje szalu.

„Big Doga możesz nie lubić, ale nie zmienia to faktu że Psisko pracuje wśród specyficznych ludzi, że wie i umie więcej od ciebie.”

Przecież nie pokazuje tu legitymacji. Nie wiemy czy faktycznie służy w policji.

Czy „umie więcej”? Z kompetencjami w służbach bywa różnie. Są lepsi, są przeciętni i są całkowicie niekompetentni, którzy tylko odliczają czas do emerytury. Sprawność ich działań zależy jeszcze od finansowania, które zazwyczaj jest słabe.

Praca „wśród specyficznych ludzi” nie musi, ale może negatywnie wpływać na osobowość – i skłaniać do poglądów i zachowań nieufnych i paranoicznych. Również dotyczących kontroli narodu przez służby państwowe. Warto o tym pamiętać i w ocenie rzeczywistości nie kierować się głównie poglądami ludzi, którzy pracują w służbach, bo obraz świata mogą mieć mocno zaburzony.

pewnie chodziło mu o rezydentów mossadu

Boicie się Pegasusa, a ilu z was ma włączone nasłuchiwanie ok Google? Ilu z was dało dostęp do mikrofonu i kamery Messengerowi? Ilu z was synchronizuje wszystko z kontem Google? Ilu z was ma stale włączoną lokalizację w trybie wysokiej dokładności? Nie trzeba izraelskich hakerów, żeby was szpiegować.

Żydzi grają w wielką grę. A zapomniałem. Nie ma żadnych żydów, tak powiedział mi psychiatra.

W artykule przydałaby się informacja, jak sprawdzić, czy dane urządzenie jest zainfekowane.

Tego od zaufanatrzeciastrona.pl się nie dowiesz, bo oni tej analizy nie zrobili, tylko przekopiowali czyjąś informacje.

Pytanie kieruj do lookout.

globalny satanizm chce pozabijać słowian!

Bardzo dobre oprogramowanie! Polecam!:)

Niestety ten program ma jedną wade- nie wyśle żadnych wiadomości za darmo z naszego telefonu, chyba że będzie uruchomiona siec wifi albo będzie zjadać nasz abonament/pieniądze z karty, co raczej każdy zauważy.

Śmiechu warty ten 'szpiegowski’ program, zwłaszcza że napisano elokwentnie 'daje możliwość’ ale nie wspomniano jakim sposobem , raczej producenci nie są takimi matołkami aby jakieś podejrzane programy niepoprawnych służb mogły łamać systemy komórkowe.

Ooo widzę, że mamy tutaj do czynienia z Managerem Bezpieczeństwa z wyższej pułki. Z Sputnikiem nie ma to tam to…trzeba uważać! Ślę ukłony:)

Wystarczy, że telefon z pegasusem łączy się (bez wiedzy użyszkodnika) z hotspotem jakiegoś ludzia z mossadu, który z bliskiej odległości nadaje hotspota.

Taki system może nawet umożliwiać śledzenie bez dostępu do internetu po wifi i/lub po bluetooth. Dlatego ja mam roota i wywaloną obsługę wifi i bluetooth. Do neta starcza mi aero2, co i tak używam żadko.

Nie jestem gadżeciarzem.

Te hotspoty to małe balony aerostat rozsiane w całej Polsce, ale nikt nie zwraca uwagę co one tam monitorują, dodam, że te urządzenia są izraelskiej produkcji.

No właśnie. Wysyłanie informacji z telefonu do szpiegującego na pewno kosztuje.

Miałem niedawno taki przypadek, znikało mi 2gr co każde 5 godzin z konta. Całą transmisję danych miałem wyłączoną, wifi wyłączone a telefon uparcie wysyłał 1kb co 5h. W internecie znalazłem kilka osób które miały taki sam problem.

Ciekawe czym mnie zainfekowali :P

Ja bym raczej zakładał, że główne cele służb mossadu mają ogon z powerbankiem hotspot wifi/bluetooth i nic do internetu nie wycieka.

Tylko tych mniej ważnych szpieguje automat.

1. czy tizen lub inny linux bylby bezpieczniejszy?

2. czy wyjecie baterii dziala?

Dobrze, że są takie artykuły, ale brak w nim choć podstawowych informacji odnośnie przeciwdziałania, czy przynajmniej rozpoznania infekcji. Jak wyglądają komunikaty na które uważać. Co prawda można podejść do sprawy w stylu „nie robię nic złego – więc się nie mam czym przejmować”, ale co z prywatnością? Po co komu moje maile, albo wiedzieć gdzie chodzę? Po co komu taka aplikacja, jeśli wystarczy nie zabieranie telefonu ze sobą?

Adam opisz to: https://blog.checkpoint.com/2020/08/06/achilles-small-chip-big-peril/

Zabawnie się czyta te komentarze w 2021 roku. Właśnie media podają że Pegasus infekowal urządzenia NIKu :-)

2022…