Dziesiątki milionów internautów mogły być narażone na infekcję komputerów w trakcie odwiedzania popularnych stron. Przestępcom udało się umieścić złośliwe pliki z reklamami, a w infekcji wykorzystywane były polskie domeny regionalne.

Odwiedzanie w sieci jedynie zaufanych stron internetowych nie daje niestety gwarancji bezpieczeństwa. Boleśnie mogli się o tym przekonać internauci, którzy na początku roku zaglądali na witryny popularnych anglojęzycznych serwisów.

Setki milionów potencjalnych ofiar

Ostatniego dnia 2014 firma Cyphort zidentyfikowała problem z kanadyjską witryną popularnego serwisu HuffigtonPost. Część odwiedzających ją gości była poddana próbie infekcji komputera przez Neutrino Exploit Kit. Wkrótce podobnie zaczęły zachowywać się kolejne popularne strony znajdujące się w czołówce rankingu Alexa.com i odwiedzane codziennie przez rzesze internautów. Wśród ofiar znalazły się takie serwisy jak news.yahoo.com, huffingtonpost.com, aol.com, weather.com, sports.yahoo.com czy tmz.com. Pośrednim sprawcą zamieszania okazała się duża sieć reklamowa Advertising.com należąca do AOL.

Adblock wtyczką zapewniającą bezpieczeństwo

Internetowi przestępcy już dawno doszli do wniosku, że dobra infekcja to masowa infekcja. A kto dysponuje możliwością masowego zamieszczenia kodu na najczęściej odwiedzanych witrynach? Oczywiście sieci reklamowe! Gangi cyberprzestępców rejestrują prawdziwe firmy reklamowe, zatrudniają fachowców znających realia branży i sprytnych programistów, potrafiących przemycić złośliwy kod przez filtry i zabezpieczenia sieci reklamowej. Ich ofiarą padły chyba już wszystkie liczące się sieci reklamowe, a złośliwe reklamy pojawiały się chociażby na Youtube czy Skype (a nawet Elektrodzie). Biorąc pod uwagę skalę zagrożenia trzeba przyznać, że Adblock przestał już być jedynie gwarantem odpoczynku dla wzroku i słuchu w trakcie surfowania po sieci, a stał się narzędziem podnoszącym znacznie poziom bezpieczeństwa przeglądarki. Ten sam cel spełniają także mechanizmy blokujące JavaScript lub Flasha.

Przebieg infekcji

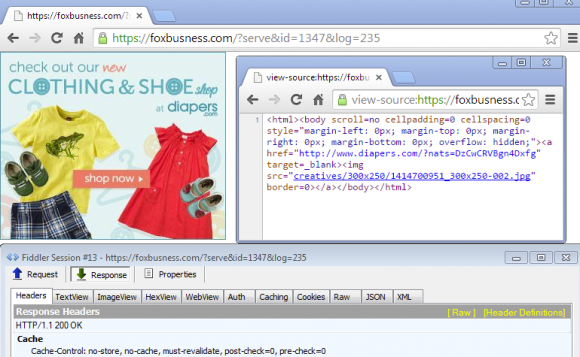

Cyphort oraz Malwarebytes opisały dość szczegółowo proces infekcji. Warto mu się przyjrzeć, ponieważ występuje w nim polski wątek. Kolejne kroki wyglądały tak:

- Użytkownik otwiera stronę zawierającą zainfekowaną reklamę.

- Kolejne 4 przekierowania wczytują treść reklamy z serwera firmy reklamowej.

- Reklama przekierowuje użytkownika na adres https://nomadic-proton-777.appspot.com – Google App Engine. To ciekawy przypadek, ponieważ użycie protokołu https utrudnia analizę (nie uniemożliwia, ale w domyślnej konfiguracji ewentualnego logowania pakietów nie widać treści połączenia). Dodatkowo przesyłane są nagłówki no-store, no-cache, by treść strony nie została zapisana lokalnie na komputerze ofiary.

- Kolejne przekierowanie wysyła na http://foxbusness.com.

- Kolejne przekierowania wrzucają ruch w sieć polskich domen regionalnych. Przykładowe adresy to:

uhupa.econsumerproductexposed.swidnica.pl choim.vjutakujoho.mazowsze.pl keywo.mbaang.olsztyn.pl etern.xbkblogueurpro.nysa.pl omais.uacademics.miasta.pl

- Na końcu ruch trafia na serwer Neutrino / Sweet Orange, używający exploitów na Internet Explorera, :

forex.dsantanderbillpayment.pruszkow.pl/download/page.php vivaw.hloupfute.sanok.pl/link/counter/page.php georg.tgrupoeroski.ostrowwlkp.pl/server_admin_small/template/dcontent/page.php jazzp.yv102.limanowa.pl/notebook/gp/page.php blaze.vnoeuf.podlasie.pl/cadmins/page.php

- Sam atak na przeglądarkę składa się z dwóch elementów – dokumentu HTML i skryptu Visual Basic. HTML atakuje CVE-2013-2551, a VB atakuje CVE-2014-6332. W trakcie ataku skrypty kontaktują się z serwerami:

howto.sxcubelabs.nysa.pl:8080/phppgadmin mommy.madonnatribe.babia-gora.pl:8080/support schoo.kuppicu.opoczno.pl:8080/books

- W przypadku udanego ataku z adresu

indus.qgettingrinchwithebooks.babia-gora.pl:8080

pobierany jest koń trojański Kovter który wstrzykuje się do procesu svchost.exe i łączy się z adresem a16-kite.pw z którego otrzymuje dalsze instrukcje.

Jak zatem widać nie trzeba zwiedzać ponurych zakątków internetu, by stać się ofiarą ataku. Co robić, by takiej sytuacji uniknąć? Aktualizować przeglądarkę (najlepiej automatycznie), wyłączyć niepotrzebne wtyczki lub aktywować funkcję click-to-play oraz na wszelki wypadek blokować reklamy (lub, jak na naszej stronie, zaufać, że Google AdSense się obroni).

Komentarze

Blokada Flasha przed automatycznym odpalaniem zawdzięczam onetowi z jego durnymi filmikami o niczym :)

A adblock pomoze?

Niestety na większości stron nadal przeglądając strony na urządzeniu mobilnym można trafić na MessageBox „Twój Android/iOS jest zagrożony, pobierz nasz crapware i zapisz się na subskrypcję SMS nie wiedząc o tym”, automatycznie przekierowując i nie pozwalając obejrzeć strony :(

@Sopel, Najgorzej jak będzie wykorzystane WAP billing do uruchomienia prenumeraty. Bez blokowania treści choćby przez hosts na telefonie, nie warto przeglądać internetu.

http://www.wykop.pl/artykul/2294820/nowe-metody-wyciagania-kasy-za-uslugi-premium/

„… Aktualizować przeglądarkę…”

Ta . Panie do tego to trzeba zrezygnować z przerwy obiadowej albo ją skrócić przynajmniej, weź pod uwagę że masz 17 tysięcy przeglądarek w zróżnicowanym środowisku co jeśli w przypadku 20% taka aktualizacja spowoduje BSOD ?

Wiesz ile to testów, analiz ? Co najmniej 4 obiady zjem w domu

To przerzućcie się na linuksa i po godzinach pracy użyszkodników wydaj polecenie # apt-get update && apt-get upgrade, albo nawet dodaj je do crona.

Ta a na linusku nie ma przeglądarek i kernel panic-a ;D

Kernel panic zdarzył mi się w życiu ze 2 razy: raz z winy przegrzewającego się GPU(zwykle tylko wywalało artefakty, a system nadal chodził) i raz przez OC procesora. Już wielokrotnie zaskakiwała mnie stabilność ubuntu, np. gdy taśma z powłoką aluminiową leżąc na RAMie spowodowała artefakty (współdzielony z IGP), a system nadal chodził… W sumie jeszcze był trzeci raz, kiedy testowałem jakąś eksperymentalną kompilację Chrome OS.

A co do przeglądarek, to chyba mylnie nazywasz IE przeglądarką internetową. Firefox, Chromium, Chrome i Opera jak najbardziej jeżdżą.

bez obrazy ale to świadczy że jesteś mało zdolny ;]

ehhh Meatware…

Jeśli boisz się aktualizować przeglądarkę, bo może wysypać ci system operacyjny, to albo masz paranoję, albo zły system :D

Chyba każdy Linux ma mechanizm nieautoryzowanych aktualizacji, wystarczy go po prostu włączyć, zamiast wyważać otwarte drzwi jakimiś chałupniczymi metodami. ;]

I po weekendzie wchodzisz do pracy i pierwsze co robisz zamiast kawy to mruczysz pod nosem „o k***a…” ponieważ „unattended-update” (bądź inny podobny w zależności od distro) roz**bał Ci przypadkiem zależności lub zaktualizował tą „jedyną słuszną” według developerów wersję PHP bo w następnej jest bug i przeskoczymy dopiero za 2-3 wersje jak to poprawią… no i zamiast spić kawę i zrobić prasówkę przywracasz pakiety z cache i konfigi… lepiej już skonfigurować tylko repozytorium security i mailować sobie info o dostępnych aktualizacjach… aktualizujesz ręcznie i widzisz co poszło, co nie i czemu się posypało. Warto tak robić chociaż by w przypadku serwerów. Jeśli chodzi o aktualizacje końcówek w sieci to w ogóle temat na rozdział w książce ;)

Przez jakieś 4-5 lat administracji jakimś typowym webserwerem na Ubuntu jeszcze nigdy nie miałem przypadku, żeby coś się rozsypało od automatycznych aktualizacji. W przypadku gdy zmieniane są konfigi aktualizacja jest zawieszana, a skrypt grzecznie informuje o tym, że trzeba ją przeprowadzić ręcznie. Poza tym paczki można wrzucać na blacklistę, dzięki czemu nie będą aktualizowane – to jak ktoś się boi automatycznego podniesienia wersji PHP (nie wiem czy to w ogóle jest możliwe).

Anyway, i tak już bym wolał raz na pół roku cofać skutki automatycznej aktualizacji niż codziennie rano zajmować się aktualizacją ręcznie.

Sam na rodzinnym desktopie skonfigurowałem tak automatyczne aktualizacje i od ponad roku jeszcze nic nie wybuchło, a spokój ducha i oszczędność czasu bez porównania do czasów gdy stał tam Windows.

A tak poza tym to chodziło mi tylko o to, że są gotowe narzędzia, które na pewno będą działały lepiej niż wrzucenie apt-get upgrade do crona… ;)

@SprawaUFO jakiś realny przykład czy tak tylko zmyślasz? Nie wydaje mi się, żeby update przeglądarki był tak awaryjny (chyba, że to Microsoft).

No zdarzały się przecież aktualizacje robiące szkodę.

Chodzi o to że nie możesz wykluczać że ta którą instalujesz do takich nie należy, a przy takiej skali takie proste sprawdzenie to jakieś 4 obiady :)

Poza tym trzeba uwzględnić systemy wewnętrzne tworzone przez firne Krzak i psółka które mają taką cechę że działają z przeglądarką w wesrji X to mogą przestać, przy czym są tak istotne że jak przestaną to 7/8 twojej firmy przestanie – mało prawdopodobne ? ale wykluczyć nie możesz

I jeszcze ABIego zapytać czy mogę… bo to przecież zmiana oprogramowania… ehh znam to :p nie pracujesz w GOV? ;P

Poza tym trzeba uwzględnić systemy wewnętrzne tworzone przez firne Krzak i psółka które mają taką cechę że działają z przeglądarką w wersji <= X i jak podniesiesz sobie wersje do + X to mogą przestać, przy czym są tak istotne że jak przestaną to 7/8 twojej firmy przestanie – mało prawdopodobne ? ale wykluczyć nie możesz

Od tego chyba jest w firmie IT, żeby sprawdzić kompatybilność i wydać to jednolinijkowe polecenie? Jak nie jest kompatybilne, to zazwyczaj znaczy że krzak odwalił jakąś gównorobotę i niech poprawia w ramach supportu.

chyba tak ale ja zacząłem myśleć że IT ceni nade wszystko obiady anie IT

Serio żeżuncja mnie bierze, kiedy widzę mentalną użyszkodnik-księgową z poinstalowaną toną adware i w najlepszym wypadku askiem jako domyślną wyszukiwarką.

Blokada 90% adware to tylko i wyłącznie dobra konfiguracja sieci, uprawnień i monitoringu aplikacji w sieci… kolejne 9% to edykacja userów, 1% to robota dla servicedesk ;)

kiedys adblock byl obowiazkowy a teraz Ghostery

https://fuckav.ru/showthread.php?t=10327

„ĐžŃибка =) Возможно вы бŃдете забанены по ip. (c) POCT ” pod explorer`em

Zasilacz z czarnej listy. Zamykam temat. Reklamy nie będą blokowane.

Pamiętam czasy (ok. 10 lat temu) kiedy polskie domeny regionalne to była prawdziwa wylęgarnia porno.