Odkryty niedawno koń trojański stosuje oryginalne metody szyfrowania i komunikacji, infekcja przebiega w pięciu etapach a sam program posiada kilkadziesiąt modułów funkcjonalnych. Kto i po co stworzył tak skomplikowane narzędzie inwigilacji?

Regin, bo tak został nazwany opisywany w artykule koń trojański, swoim poziomem skomplikowania kwalifikuje się do tej samej rodziny zagrożeń co Stuxnet, Flame, Duqu czy Turla/Snake. Regularnie rozwijany od wielu lat, tworzony przez wysoce wyspecjalizowany zespół fachowców, kradnie informacje z bardzo wąsko wyselekcjonowanej grupy komputerów na całym świecie.

Przebieg infekcji

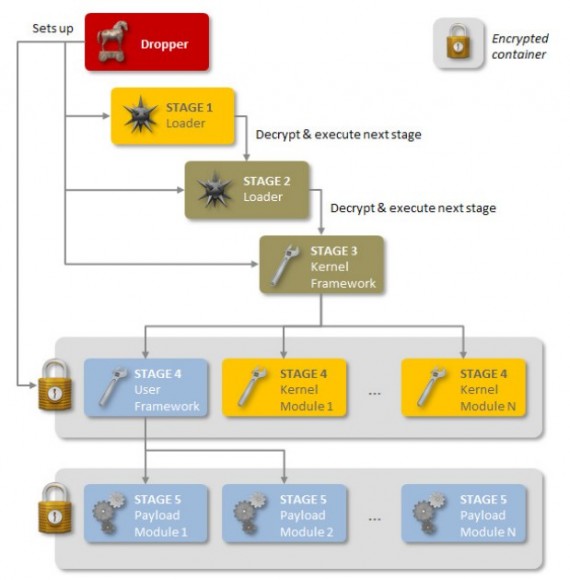

Nie wiadomo, w jaki sposób program dostaje się do komputerów. W jednym tylko przypadku udało się ustalić, że infekcja zaczęła się od procesu Yahoo! Messenger. Po instalacji uruchamiane jest kolejno 5 poziomów implementacji złośliwego kodu, z których każdy oprócz pierwszego jest zaszyfrowany wewnątrz swojego poprzednika. Wszystkie moduły infekujące są zaszyfrowane oraz zapisane w nieznanym wcześniej formacie przypominającym trochę system plików FAT.

W pierwszym kroku instalowane są złośliwe sterowniki jądra systemu. Ich zadaniem jest wczytanie plików kroku drugiego – również sterowników jądra systemu. Pliki kroku drugiego ukrywają działanie sterownika z etapu pierwszego i same wczytują dane etapu trzeciego. Monitorują także działanie całego programu by nie dopuścić do uruchomienia zbyt wielu jego kopii naraz. Dopiero na trzecim etapie infekcji zaczyna swoje działanie właściwy koń trojański. Pliki tego etapu kontrolują cały mechanizm działania programu, stanowiąc „warstwę abstrakcji” i obsługują wewnętrzne protokoły komunikacji. Odpowiadają m. in. za pakowanie i odpakowywanie, operacje szyfrowania, podstawy obsługi sieci oraz wczytywanie modułów etapu czwartego. Moduły czwartego etapu obsługują wczytywanie i uruchamianie głównych funkcji programu, ukrytych na etapie piątym. Badacze potwierdzili istnienie kilku tuzinów modułów.

Wyspecjalizowane moduły

Charakterystyczną cechą programu jest jego modułowa konstrukcja. Badacze podkreślają, że prawie każda ofiara otrzymywała inny zestaw modułów, co wskazuje, że twórcy programu duży nacisk kładli na specjalizację i dostosowywanie swojego narzędzia do indywidualnych potrzeb w każdym ataku. Oprócz modułów standardowo spotykanych w infekcjach APT (zrzuty ekranu, kontrola myszy i klawiatury, przechwytywanie haseł, monitorowanie ruchu sieciowego, analiza procesów i pamięci komputera) Regin posiada także wiele modułów o bardzo dużym poziomie specjalizacji. Przykłady podane przez badaczy to:

- analizowanie logów serwera Microsoft IIS,

- zbieranie ruchu administracyjnego do kontrolera stacji bazowej sieci komórkowej,

- analizowanie poczty z bazy danych Microsoft Exchange

- narzędzia do analizy śledczej systemu plików NTFS, w tym odzyskiwania skasowanych danych.

Co również ciekawe, program większość wykradzionych danych przechowuje w pamięci, nie zapisując ich na dysku, co znacznie utrudnia analizę jego celów i poniesionych strat. Badacze w większości przypadków nie znaleźli żadnych śladów po wykradzionych informacjach – od momentu ich przechwycenia do momentu przesłania poza sieć ofiary dane musiały być cały czas przechowywane oraz przetwarzane w pamięci RAM komputera.

Komunikacja z C&C

Komunikacja z serwerami C&C jest dość rozbudowana. Może być inicjowana zarówno przez serwer, jak i przez zainfekowany komputer. Sygnał o konieczności komunikacji z C&C może być wysłany jednym kanałem, a sama komunikacja odbywać się może inną metodą. Również komputery znajdujące się w sieci lokalnej, zainfekowane przez Regina, mogą działać jako proxy dla innych infekcji, istnieje także opcja komunikacji P2P. Odkryto do tej pory co najmniej 4 kanały komunikacji:

- ICMP – dane mogą być przesyłane w pakietach przypominających pingi, a suma kontrolna liczona jest na bazie wartości 31337 a w pakietach znajduje się wiele razy powtarzany ciąg „shit” używany do weryfikacji danych

- UDP, TCP – surowe pakiety z danymi

- HTTP – dane chowane są w zmiennych udających ciasteczka np. SESSID, PHPSESSID czy LASTVISIT

Twórcy Regina sporo energii poświęcili na zapewnienie, że przez dłuższy czas pozostanie on niezauważony. Odnieśli przy tym wymierny sukces – według badaczy najstarsze kopie konia trojańskiego powstały ok. roku 2008, a prawdopodobnie ślady mogą sięgać wcześniejszych lat. Oprócz ukrywania swojej komunikacji program stosuje także liczne sztuczki utrudniające analizę wsteczną oraz niestandardowe szyfrowanie (wariant RC5). Również jego bardzo ograniczona dystrybucja (znane jest tylko ok. 100 przypadków wystąpienia) utrudniała wykrycie zagrożenia.

Kto za tym stoi

Z reguły sprawców łatwo poznać po analizie ich celów. Tym razem chyba nie będzie to takie proste. Na liście zainfekowanych komputerów przeważają te należące do małych firm i osób prywatnych, na drugim miejscu są dostawcy usług telekomunikacyjnych a na trzecim firmy z branży hotelarskiej. Geograficzny rozkład celów jest również ciekawy – Rosja i Arabia Saudyjska stanowią połowę puli, a na kolejnych pozycjach występują Meksyk, Irlandia oraz Indie.

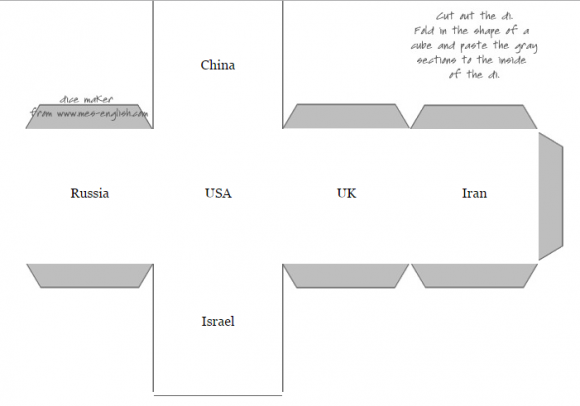

Symantec nie podjął się wskazania sprawców. F-Secure sugeruje, że raczej nie są to Rosja ani Chiny. Najlepiej chyba określił to szef Kaspersky’ego, który zaproponował skuteczne narzędzie do określania autorów złośliwego oprogramowania – wystarczy wyciąć i skleić.

Wiele aspektów działania Regina ciągle pozostaje nieznanych, zatem spodziewamy się kolejnych ciekawych raportów na ten temat.

Aktualizacja 20:30

Pospieszyliśmy się z artykułem, a chwilę temu swój raport na temat Regina opublikował Kaspersky oraz napisał o nim Wired. Poniżej streszczenie najważniejszych punktów tych dwóch nowych publikacji:

- lista potwierdzonych ofiar tego programu to Komisja Europejska, firma Belgacom (pisaliśmy o tym włamaniu) oraz belgijski profesor kryptografii Jean-Jacques Quisquater

- lista ofiar rozwiązuje problem atrybucji – dzięki wyciekom Snowdena wiadomo, że Belgacom zaatakowało brytyjskie GCHQ

- Kaspersky znalazł ofiary również w tak egzotycznych miejscach jak Fidżi czy Kiribati

- wśród ofiar znajdowały się instytucje naukowe zajmujące się matematyką i kryptografią

- w 2008 jedną z ofiar był operator sieci komórkowej w

Pakistanie,Afganistanie,Iranie lub Syrii,u którego odkryto pełen log wydawanych przez administratora poleceń w języku Ericsson OSS MML - w jednym z bliskowschodnich krajów atakujący zainfekowali komputery w kancelarii prezydenta, kilku instytutach badawczych oraz w jednym banku a wszystkie sieci połączyli wspólnymi mechanizmami zarządzania, dającymi im kontrolę nad całą zarażoną infrastrukturą

- pierwszy komponent Regina trafił do VirusTotal w marcu 2009

- 2 lata później zaczął go wykrywać Microsoft

- Regin większość swoich danych chowa w kluczach rejestru Windows lub w wartościach Extended Attributes NTFS

- niektóre komponenty infekcji podpisane są fałszywymi certyfikatami – by nie wzbudzać podejrzeń program najpierw wstrzykuje certyfikat nadrzędny do systemu, by ten ufał sfałszowanym certyfikatom np. Microsoftu

- jako że infekcja często obejmuje wiele komputerów w sieci lokalnej, w większości przypadków tylko jeden z nich pełni rolę węzła komunikacyjnego łączącego się z C&C, a pozostałe komputery tworzą z nim sieć P2P

Polecamy lekturę pełnych raportów – ten autorstwa Kaspersky’ego zawiera więcej szczegółów technicznych. Ciekawe tylko, czemu Kaspersky miał gotowy raport, który opublikował dopiero po tym, gdy dzień wcześniej swoje opracowanie wypuścił Symantec…

Źródła:

Komentarze

Ciekawe czy ma moduł do infekcji Linuksów i OS X, czy tylko Windowsa. Jako, że na Linuksach nie stosuje się antywirusów to raczej będzie ciężko z innym źródłem informacji czy też były nim infekowane.

Jeśli szuka logów IIS, analizuje bazę MS Exchange, śledzi soft do zmian NTFS to pod linuxem będzie miał niewiele do szukania.

Ciekawsza byłaby analiza, gdyby było wiadomo gdzie znajdują się serwery C&C.

To pewnie ten Polski projekt ROTOR.

Regin czytany od końca daje „Niger”.

Przypadek?

Jak troche dodasz znaków i troche odejmiesz to wyjdzie „Satan”

10/10 !

jak napiszesz slowo „Satan” …

skreślisz je i napiszesz

„SMOLEŃSK”

To zagadka się wyjaśni

http://lcamtuf.coredump.cx/evilfinder/ef.cgi?said=regin

THE IRREFUTABLE PROOF: REGIN IS EVIL

R E G I N

18 5 7 9 14 <- letter numbers

9 5 7 9 5 <- all digits added

\_/ \_/ \_/ \_/ \_/

9 5 7 9 5 <- final sum

It is evident that "regin" is symbolized by 95795.

Add 5591 to it – the year Steve Jobs was born, written backwards. The result is 101386.

Write the number backwards, subtract 33 – the sacred number of the Illuminati. The value is now 683068.

Write the number backwards, add 1995 – the year O. J. Simpson was acquitted in the murder trial. The number is now 862381.

Add 41 to it – the number of pieces Osiris was torn into in Egyptian mythology, written backwards. The result is 862422.

Divide by 1969 – the year of Woodstock. The result is 438.

This value, converted to octal, is 666 – the Number of the Beast.

Nie to nie rotor. Rotor to projekt systemu liczenia głosów PKW.

Raportu jeszcze nie czytałem, ale w opisie widzę jedną ciekawostkę: tyle włożonej pracy i takie cele? Trochę mi to nie gra.

Może z biegiem czasu pojawią się jakieś rewelacje odnośnie zasięgu kampanii, albo gdzieś w tle krążą jeszcze bardziej wyrafinowane przypadki.

Poczekaj na aktualizację o celach – za ok. 30 minut :)

Rzeczywiście, dzięki :D Zamarudziłem przy jakimś filmie.

Teraz wszystko ładnie pasuje. A co do firmy K, która wcześniej nic nie mówiła – spiskowa teoria: może podzielili się wcześniej z kim uznali za stosowne, a teraz nie wypadało już udawać niezorientowanych.

Aha, ta kombinacja z modułami przypomina mi trochę Gaussa, kuzyna ze szkodliwej rodzinki Stuxneta.

Za chwilę będziemy wiedzieć kto go zrobił, tzn. prawie już wiadomo. Ja sugeruję że to USA i ich agencja NSA ….bo działania nieznane i jak nie wiadomo kto, to wiadomo że NSA… oczywista, oczywistość. Nie ma co tu kombinować, kto i dlaczego – USA, USA i jeszcze raz USA..fajnego backdoora skonstruowali..ale z tego są słynni.

https://edwardsnowden.com/2014/11/24/regin-malware-linked-to-gchqs-operation-socialist/

Mam nadzieję, że nikt nie będzie już wątpił w agresywną inwigilację NSA i GCHQ.

.

Snowden – mimo że jak dla mnie, podjął dość dziwną decyzję o pobycie w Rosji – to zrobił kawał dobrej roboty, ujawniając Światu skalę ordynarnej inwigilacji i działań kryminalnych wszelakich agencji Sojuszu Pięciorga Oczu.

.

Skoro Regin działa od 2008 roku, to zdążył wykraść wiele cennych dla agencji informacji.

.

Teraz zrobił się szum, po wykrytym trojanie.

Ale następny złośliwy kod, już się pisze albo już działa – nie ma to jak wiedzieć wszystko o wszystkich, niczym w „Roku 1984” Orwella.

.

Bedtime for democracy…

Mimo wszystko wciąż jestem przekonany, że pewne mocarstwa niewiele im ustępują. A że jednych ujawnili, niekoniecznie musi oznaczać, że jest tu monopol ;)

Masz na myśli Niemcy, Rosję, Chiny, Koreę Północną, reżimy Bliskowschodnie (np. Arabia Saudyjska, Jordania, Iran, Egipt, etc.)?

Zresztą apetyt na inwigilację mają właściwie wszystkie służby narodowe, jeśli tylko im się to umożliwi. W Polsce jest nie lepiej.

Miałem na myśli te największe :) mówiłem o tym ostatnio ludziom na warsztatach:

Gdy ktoś opracuje jakąś zaawansowaną broń, to strzeże tajemnicy jej technologii jak oka w głowie. Pokaże światu najwyżej efekt jej działania, np. zrzuci gdzieś bombę. Żeby poznać technologię i tajniki jej produkcji, do pracy muszą zabrać się służby wywiadowcze konkurencji.

W przypadku cyberataków z wykorzystaniem malware’u – choćby nie wiem jak wyrafinowanego – jest inaczej. Gdy próbka zostanie złapana, to poddawana zostaje analizie, a badacze wynikami chwalą się na cały świat. Czasem na wyścigi z innymi zespołami. Dużo łatwiej jest poznać innym państwom tajniki takiej broni. Pozostaje tylko zaadaptować pomysły, wdrożyć je i ewentualnie rozwinąć jeszcze bardziej. Może nie da się do końca zbadać wszystkiego (przykładem jest jeden z zaszyfrowanych modułów Gaussa, do którego chyba nikt się skutecznie nie dobrał), ale transfer wiedzy jest ogromny.

Dlatego też w przypadku kraju na R, gdy jego obywatel ma firmę K dokonującą świetnych analiz kampanii innych państw, jestem przekonany o aktywnym korzystaniu z tego dorobku. Może jedynie jest ciszej na ich temat i tyle, ale na pewno rownież mają u siebie głowy nie od parady.

W zeszłym roku mówiłem, że jest trochę za cicho o kampaniach APT. W tym roku nie da się tak powiedzieć ;)

Na Niebezpieczniku było parę miesięcy temu o zleceniu na napisanie polskiego trojana, chyba armia go zamawiała.

Jeśli mnie pamięć nie myli, to gdzieś na południowym-wschodzie Polski jest nawet przygotowywana jednostka wojskowa do działań takich działań. Ale na 100% nie jestem pewien, niech to ktoś sprawdzi jeśli może.

W Polsce małymi (?) krokami także idziemy w stronę inwigilacji.

Sprawdźcie szefostwo NASK i CERT i gdzie wcześniej pracowali ;)

Polskie służby mają dobre kontakty z amerykańskimi, nawet z niemieckimi (wspólny wróg: Rosja) i to czego same nie dają rady, to oficjalnie/nieoficjalnie poproszą kolegów z NSA i BND. Snowden nawet w jednej z publikacji wspominał że na wykradzionych slajdach z NSA było wspomniane o Polsce jako o partnerze. Pisał o tym Glenn Greenwald w swojej książce „Snowden. Nigdzie się nie ukryjesz” wydanej także w Polsce w maju tego roku. Nie muszę pisać że to książka obowiązkowa dla czytelników Z3S :)

Zastanawiałeś się kiedyś że można by umieścić złośliwy kod w bateriach do urządzeń przenośnych, np. do laptopów? Bo współczesne „baterie” w nowoczesnej elektronice to już nie jest samo ogniwo galwaniczne, ale także mikrokomputer/mikrokontroler który komunikuje się z płytą główną urządzenia. Każdy producent robi swoje baterie one nie są ustandaryzowane, np. HP lub Dell w swoich laptopach zawsze mieli swoje niszowe rozwiązania, całkowicie niepasujące do reszty. Brzmi to fantastycznie i niewiarygodnie, ale czemu nie?

Ludzie już hackują rożne rzeczy. Widziałem zdjęcia od kolegi, który majstrował przy układach sterujących kartridżami do drukarek atramentowych. Nie mam jednak pojęcia, czy to coś daje.

Jeśli chodzi o wszechobecne złośliwe kody, zagrożenia, inwigilacje i złodziejstwo, to zawsze można użyć metody z „Autostopem przez galaktykę”: strzelić sobie piwo, założyć papierową torbę na głowę, położyć się na podłodze i czekać na koniec świata :)

Albo zabezpieczać się tyle, ile da się rozsądnym wysiłkiem i resztę po prostu brać na klatę ze spokojem grabarza :)

Myślę że inwigilacja będzie się nasilać, tak jak nasila się nasze życie w Sieci.

Nie wiem jak się przed tym chronić skutecznie, ale niewidzenie problemu nie jest rozwiązaniem. Bycie czujnym – bez popadania w skrajności bo to zatruwa życie – i uważnym, może to jest rozwiązanie?

Właśnie to miałem na myśli pisząc w ostatnim zdaniu o rozsądnym wysiłku :)

To nie była decyzja Snowdena. Amerykanie unieważnili jego paszport i jak wylądował w Moskwie, został bez paszportu. Wtedy Rosjanie powiedzieli, że nie może opuścić Rosji, bo nie ma paszportu. Przez miesiąc koczował na lotnisku. To tak na marginesie.

Trojan majstersztyk! Sam Mitnick by pewnie takowy zakupił, gdyby nie (fakt czy teoria) był on finansowany z budżetu państwa.

„… na drugim miejscu są dostawcy usług telekomunikacyjnych…”

Nie głupie, mając wjazd do infrastruktury telekomunikacyjnej można wiele.

„… a na trzecim firmy z branży hotelarskiej.”

Dobrze wiedzieć kto gdzie podróżuje, gdzie się zatrzymał i na jak długo ;)

Jeśli szuka logów IIS, analizuje bazę MS Exchange, śledzi soft do zmian NTFS, to czuję, że niedługo Bill Gates przeprosi wszystkich za narzędzie do testowania nowych wersji Windows, które niechcący wymknęło się spod kontroli.

Ja już, to nie Bill Gates będzie przepraszać. Ignorancja drogi Watsonie.

Right. Największy indywidualny udziałowiec tego przedsiębiorstwa nie będzie świecił oczami. Zgodnie z obecnymi tendencjami wystąpi zastępca zastępcy kierownika Biura Obsługi Klienta oddziału w Sri Lance :)

Od kiedy to udziałowcy tłumaczą się za posunięcia firm?

Poziom dziennikarstwa „internetowego” na przykładzie G*wna Wyborczego:

.

LINK:

http://technologie.gazeta.pl/internet/1,104530,17023270,Zidentyfikowano_wirus__ktory_od_11_lat_szpieguje_dla.html

.

.

Tytuł: Zidentyfikowano wirus, który od 11 lat szpieguje dla Rosji i Chin? Czym jest Regin?

.

„Kto stworzył ten wirus? Jak zwykle w tego typu przypadkach nic nie jest do końca jasne.

Firma F-Secure twierdzi, że to dzieło Rosji i Chin.”

.

.

Autor popełnionego czynu: Robert Kędzierski

Dlaczego piszecie ZŁOŚLIWY? Przecież to tylko oprogramowanie szpiegujące i nie robi żadnych złośliwych działań no chyba że kradzież danych uznamy za złośliwość ale nie takie jest znaczenie tego słowa.

Malware, https://pl.wikipedia.org/wiki/Z%C5%82o%C5%9Bliwe_oprogramowanie