Edukacyjne filmy Adama ogląda od lat kilkaset tysięcy pracowników wielu firm w całej Polsce (i nie tylko). „Nie ma nudy”, „świetnie wytłumaczone” czy „kiedy kolejny odcinek” – to komentarze, które wkrótce mogą wysyłać także twoi pracownicy.

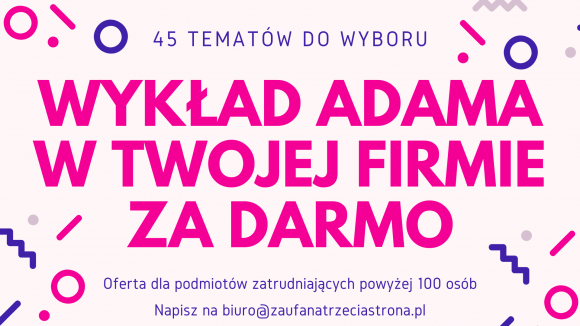

Jeśli twoja organizacja zatrudnia przynajmniej 100 osób, może dostać za darmo jeden z 45 wykładów Adama z cyklu „Bezpieczeństwo dla każdego”. Poczta, załączniki, hasła, ataki wycelowane, praca zdalna, ataki SMS, prywatność w sieci – to tylko niektóre z tematów, których pełną listę znajdziesz na końcu artykułu. Dwa lata temu z naszej propozycji skorzystało ponad 400 firm – pobijmy ten wynik w tym roku!

Jak się zgłosić?

- Upewnij się, że twoja organizacja zatrudnia przynajmniej 100 osób. Jeśli zatrudnia mniej lub sam / sama interesujesz się tematem – patrz FAQ poniżej.

- Wyślij e-maila z firmowego adresu na biuro [małpa] zaufanatrzeciastrona.pl. Podaj:

- nr wybranego odcinka,

- formę dostarczenia (plik wideo lub kod HTML playera do osadzenia).

- Decyduj szybko. Zgłoszenia przyjmujemy tylko do 18 września.

Przykłady fragmentów trzech wykładów:

Pełna wersja komercyjna

Pełna wersja szkolenia to:

- 45 filmów, ponad 13 h materiału,

- napisy w języku polskim i angielskim,

- tłumaczenie na Polski Język Migowy,

- 180 pytań testowych,

- 45 newsletterów,

- od 33 PLN / użytkownika rocznie, z aktualizacjami i wszystkimi nowymi odcinkami gratis.

UWAGA: TYLKO do końca września materiały można kupić w cenie nie zmienianej od 2 lat (gdy odcinków było 30, a inflacja wynosiła 3,2% rocznie). Od 1 października ceny wideo rosną o co najmniej 25% – warto się pospieszyć.

FAQ

Q: Co konkretnie dostanę?

A: Plik wideo i / lub kod HTML zewnętrznego playera oraz zgodę na bezterminowe używanie materiału do edukacji wewnątrz organizacji.

Q: Mam już wykłady z poprzedniej akcji, mogę teraz wziąć kolejne?

A: Oczywiście.

Q: Mam chory komputer, daj wykład.

A: Osoby fizyczne i mikrofirmy zapraszamy do samoobsługi na wideo.zaufanatrzeciastrona.pl.

Q: Moja firma zatrudnia mniej niż 100 osób, mogę dostać darmowy wykład?

A: Nie, ale komplet filmów dla małych firm wychodzi naprawdę niedrogo. Prosimy o kontakt na biuro [małpa] zaufanatrzeciastrona.pl.

Q: Chcę od razu 45 wykładów.

A: Napisz na biuro [małpa} zaufanatrzeciastrona.pl, wyślemy ofertę.

Q: Ile trwa jeden wykład?

A: Wykłady trwają między 10 a 40 minut, większość mieści się w przedziale 15-20 minut.

Q: Jak długo możemy eksploatować otrzymany wykład?

A: Licencja nie jest ograniczona czasowo.

Q: Możemy podpisać umowę?

A: Na darmową wersję tylko elektronicznie i jeśli naprawdę musimy.

Q: Czy możemy użyć otrzymanego wykładu w webinarze / reklamie / przekazać klientom?

A: Nie, wykłady przeznaczone są wyłącznie do użytku wewnętrznego (dla pracowników firmy / urzędu / organizacji). Chętnie porozmawiamy o odpowiedniej licencji.

Q: Gdzie jest haczyk?

A: Nie ma haczyka.

Opisy 45 wykładów do wyboru

- Ataki „na prezesa” (18 minut). W tym module przedstawiamy kilka prawdziwych ataków na polskie firmy, w których przestępcy, pisząc e-maile lub dzwoniąc, skutecznie podszyli się pod przełożonych, by nakłonić podwładnych do zrealizowania przelewów pod zmyślonymi pretekstami. Pokazujemy, jak obronić się przed takim podstępem.

- Ataki na procesy finansowe (17 minut). W tym module opisujemy wiele różnych ataków, które polegały na modyfikacji procesu płatności poprzez podszycie się pod dostawcę i zmianę sposobu płatności lub rachunku, na który miał trafić przelew. Wskazujemy, jak zorganizować firmowe procesy, by były odporne na to zagrożenie.

- Ataki wycelowane (13 minut). Ten moduł przedstawia kilka historii osób, które doświadczyły dobrze przygotowanych, specjalnie w nie wymierzonych ataków przestępców. Na przykładach pokazujemy najpopularniejsze techniki takich ataków oraz wskazujemy, jak można je rozpoznawać i przed nimi się bronić.

- Ataki Dotpay/PayU (11 minut). W tej części szkolenia pokazujemy najczęściej obecnie spotykany mechanizm internetowego oszustwa, wykorzystujący fałszywe witryny pośredników szybkich płatności. Opowiadamy o wielu wariantach tego oszustwa, jednocześnie ucząc, jak uniknąć oddania danych swojego rachunku bankowego przestępcom.

- Jak nie zostać słupem (11 minut). To moduł, w którym przedstawiamy techniki używane przez przestępców do rekrutowania osób, których rachunki bankowe zostaną użyte do przestępstwa. Ostrzegamy przed zbyt dobrymi ofertami pracy i opowiadamy o konsekwencjach, które czekają na mniej uważne ofiary.

- SMS-y Premium (12 minut). W tej części pokazujemy, jak funkcjonują oszustwa oparte o wiadomości SMS o podwyższonej opłacie. Demonstrujemy najczęściej spotykane scenariusze przestępców i uczymy, jak nie dać się na nie nabrać.

- Bezpieczny Facebook (10 minut). To moduł omawiający najpopularniejsze oszustwa w tym serwisie – konkursy, fałszywe wiadomości czy wyłudzenia kodów BLIK. Na przykładzie prawdziwych historii pokazujemy, jak łatwo można paść ofiarą przestępców i uczymy, jak rozpoznać, że rozmawiamy ze złodziejem.

- Dzieci w sieci (13 minut). W tym module mierzymy się z problemem dostępu dzieci do internetu. Przekazujemy podstawowe zasady, które pozwolą zapewnić nam bezpieczeństwo naszych pociech w sieci i dajemy namiary na narzędzia, dobre praktyki i zasoby edukacyjne, które ułatwiają pełnienie trudnej roli rodzica małego internauty.

- Bezpieczeństwo haseł (31 minut). W tej części szkolenia przedstawiamy zasady pozwalające zachować bezpieczeństwo naszych kont online. Uczymy tworzyć bezpieczne i łatwe do zapamiętania hasła, pokazujemy, jak je bezpiecznie przechowywać oraz dajemy wskazówki, jak w łatwy sposób podnieść bezpieczeństwo swoich kont w sieci.

- Aplikacje mobilne (14 minut). W tej części pokazujemy ryzyka czające się w sklepach z aplikacjami na smartfony. Tłumaczymy, jak odróżnić dobrą aplikację od niebezpiecznej i pokazujemy, jakie mogą być skutki zainfekowania smartfona.

- Jak robić zakupy online (13 minut). W tej części szkolenia pokazujemy liczne przypadki sklepów, które okradają internautów i na prawdziwych, polskich przykładach uczymy kilku podstawowych zasad weryfikacji wiarygodności ofert podczas internetowych zakupów.

- Jak płacić w internecie (30 minut). To moduł, który poświęcamy na omówienie możliwych technik płatności online, wskazując ich wady i zalety. Poruszamy wszystkie możliwości, od płatności za pobraniem po Blika czy usługi takie jak Apple Pay i Google Pay. Omawiamy, z czego warto dzisiaj korzystać, by zminimalizować ryzyko oszustwa.

- Bezpieczeństwo kart kredytowych (15 minut). To dedykowany moduł poświęcony tylko temu instrumentowi płatniczemu. Opowiadamy w nim historię złodziei, którzy specjalizują się w transakcjach za pomocą cudzych kart płatniczych i pokazujemy, jak działa ta część świata cyberprzestępców.

- Internet rzeczy (14 minut). Ten moduł omawia zagrożenia związane z podłączaniem do internetu domowego sprzętu. Pokazujemy przypadki związanych z tym incydentów i wskazujemy, jak bezpiecznie korzystać z nowych technologii bez wystawiania się na niepotrzebne ryzyka.

- Bezpieczna skrzynka (11 minut). W tym module opowiadamy, czym może się skończyć włamanie do skrzynki pocztowej ofiary. Pokazujemy przykłady takich ataków oraz w jaki sposób przestępcy czerpią z nich korzyści. Uczymy także, jak swoją skrzynkę zabezpieczyć.

- Jak rozpoznać e-maila (10 minut). Ten moduł poświęcamy nauce rozpoznawania złośliwych wiadomości. Na licznych przykładach pokazujemy krok po kroku, jakie elementy warto zweryfikować i na co zwrócić uwagę, by odróżnić wiadomość prawdziwą od fałszywej.

- Jak rozpoznać załącznik (7 minut). W tej części pokazujemy, jak mogą wyglądać złośliwe załączniki, nawet gdy udają niewinne dokumenty z programów biurowych. Na przykładach uczymy, na co zwracać uwagę i w co nie klikać, by nie zarazić swojego komputera.

- Bezpieczeństwo fizyczne (19 minut). W tej części pokazujemy, dlaczego należy dbać o porządek na biurku, zaczepiać na korytarzu osoby bez identyfikatora i chować poufne dokumenty do zamykanej szafy. Opowiadamy o technikach działania włamywaczy i uczymy, jak zapobiegać potencjalnym skutkom niepożądanej wizyty w biurze.

- Bezpieczne transakcje na Allegro i OLX (10 minut). W tym module opisujemy najpopularniejsze scenariusze oszustwa w ww. serwisach. Pokazujemy, jak można paść ofiarą wyłudzenia zarówno jako kupujący, jak i sprzedający. Radzimy także, jak weryfikować oferty.

- Prywatność w internecie (21 minut). To moduł pokazujący proste techniki zachowania anonimowości w trakcie przeglądania internetu. Uczymy także, jak dbać o swoją prywatność podczas używania mediów społecznościowych.

- Konfiguracja telefonu i komputera (20 minut). W tym module przekazujemy dokładne instrukcje, jak bezpiecznie skonfigurować smartfony i komputery swoje oraz swoich bliskich, by ograniczyć ryzyko niepowołanego dostępu do informacji i ułatwić znalezienie urządzenia w razie jego utraty.

- Fałszywe strony banków (19 minut). W tym module demonstrujemy liczne przykłady ataków na klientów bankowości elektronicznej, pokazując, jak wyglądają fałszywe witryny banków, jak wygląda proces oszustwa krok po kroku i radząc, jak można rozpoznać atak przestępców.

- Nowoczesne technologie a bezpieczeństwo (20 minut). Ten moduł wyjaśnia, na czym polegają różne rozwiązania technologiczne i przedstawia ich wady i zalety z punktu widzenia bezpieczeństwa. Omawiamy w nim takie technologie jak biometria, sztuczna inteligencja, uczenie maszynowe, blockchain, rozszerzoną / wirtualną rzeczywistość, Internet rzeczy czy 5G.

- Złośliwe oprogramowanie (18 minut). W tym module opowiadamy historie użytkowników, którzy zarazili swoje komputery i pokazujemy skutki takich infekcji. Tłumaczymy, w jaki sposób doszło do incydentu i co możemy robić, by ograniczyć takie ryzyko na swoim komputerze.

- Dwuskładnikowe uwierzytelnienie (21 minut). W tym module tłumaczymy, na czym polega to zabezpieczenia i dlaczego warto jej stosować. Pokazujemy różne metody potwierdzania tożsamości i krok po kroku prowadzimy przez ich wdrożenie w najważniejszych usługach.

- Czy używać VPN-a (18 minut). To moduł, w którym omawiamy różne scenariusze potrzeb użytkowników i wskazujemy, w których przypadkach VPN się przydaje, a w których nie rozwiązuje problemu. Pokazujemy także, czym kierować się podczas wyboru dostawcy tej usługi.

- Bezpieczeństwo komunikacji online (22 minuty). W tym module omawiamy najpopularniejsze w Polsce komunikatory internetowe i wyjaśniamy, dlaczego z niektórych lepiej nie korzystać, a którym można zaufać. Pokazujemy także jak krok po kroku skonfigurować najlepsze komunikatory, by ich używanie było jeszcze bezpieczniejsze.

- Bezpieczeństwo pracy z domu (24 minuty). To moduł, w którym przekazujemy w pigułce najważniejsze porady mogące znacznie zwiększyć bezpieczeństwo danych firmowych w trakcie pracy z domu. Tłumaczymy, jak przygotować bezpieczne stanowisko pracy i czego unikać, by nie wystawiać pracodawcy na niepotrzebne ryzyko.

- Jak bezpiecznie usuwać i kasować dane (28 minut). W tym module omawiamy kasowanie informacji z komputerów, urządzeń mobilnych i dysków przenośnych. Tłumaczymy, dlaczego usunięcie pliku do kosza nie wystarcza i pokazujemy, jak w prosty i trwały sposób usunąć pliki lub wyczyścić cały dysk urządzenia np. przed jego sprzedażą.

- Bezpieczeństwo domowych urządzeń (22 minuty). To moduł, w którym pokazujemy, jak wiele informacji na nasz temat mogą zbierać domowe urządzenia podłączone do internetu. Uczymy, na co zwracać uwagę, które opcje w konfiguracji warto aktywować i ostrzegamy przed zbytnią lekkomyślnością przy używaniu „inteligentnych” urządzeń domowych.

- Kopie bezpieczeństwa (25 minut). W tym module przedstawiamy zasady tworzenia, przechowywania i testowania kopii bezpieczeństwa, które zapewniają znaczącą redukcję ryzyka bezpowrotnej utraty cennych informacji. Wskazujemy konkretne schematy postępowania i rozwiązania dla użytkowników końcowych.

- Wybór i używanie antywirusa (18 minut). To moduł, w którym wyjaśniamy, dlaczego antywirus jest obowiązkowym elementem zapewnienia bezpieczeństwa komputera, ale także powody, dla których nie możemy mu ufać w 100% i beztrosko otwierać dowolne załączniki. Wskazujemy także, jak wybrać dobrego antywirusa i tłumaczymy, dlaczego urządzenia mobilne takiego nie potrzebują.

- Anonimowość w sieci (18 minut). W tym module opisujemy, jak użytkownicy mogą zwiększyć swój poziom anonimowości w trakcie korzystania z internetu. Wskazujemy proste techniki i narzędzia, dające większą szansę na ukrycie swojej tożsamości tam, gdzie jest to dla użytkownika korzystne i praktyczne.

- Bezpieczeństwo przeglądarki (13 minut). To moduł, w którym przedstawiamy zagrożenia czyhające na użytkowników w trakcie przeglądania stron WWW i tłumaczymy, jakie działania należy podjąć, aby te zagrożenia zneutralizować. Opisujemy też najważniejsze wtyczki, pozwalające podnieść prywatność, komfort i bezpieczeństwo surfowania po sieci.

- Co robić po włamaniu na konto (22 minut). W tym module przedstawiamy zasady postępowania po włamaniu na konto bankowe, poczty elektronicznej oraz Facebooka. Wskazujemy, w jakiej kolejności jakie działania należy podjąć, aby zminimalizować straty i zwiększyć szanse odzyskania utraconego dostępu. Informujemy także, jak zredukować ryzyko, że do włamania w ogóle dojdzie.

- Kradzież portfela i dokumentów (14 minut). To moduł, w którym opisujemy możliwe konsekwencje sytuacji, w której dane naszego dokumentu tożsamości wpadną w ręce przestępców i przedstawiamy krok po kroku schemat postępowania, które pozwoli nam zredukować negatywne konsekwencje takiego zdarzenia, ocenić zakres potencjalnych skutków i przeciwdziałać tym, które już się zmaterializowały.

- Jak bezpiecznie używać bankowości internetowej (23 minuty). W tym module omawiamy krok po kroku kluczowe zasady zapewnienia bezpieczeństwa swoich środków w banku, z którego korzystamy przez internet. Opisujemy bezpieczne metody logowania i autoryzowania transakcji oraz ostrzegamy przed sztuczkami przestępców.

- Jak prawidłowo zareagować na atak (16 minut). To moduł, w którym demonstrujemy, jak odróżnić atak od sytuacji, która nim nie jest i przedstawiamy kroki, jakie należy podjąć w przypadku podejrzenia, że stajemy się ofiarą ataku. Wyjaśniamy, co robić, a czego unikać i jak zachować rozsądek w trudnej sytuacji.

- Skąd atakujący biorą dane o ofiarach (20 minut). W tym module przedstawiamy techniki stosowane przez napastników, by zebrać informacje o potencjalnej ofierze i jak najlepiej dopasować do niej swoje ataki. Pokazujemy, jak zweryfikować udostępniane przez nas w sieci informacje i jak dbać o to, by nie zostawiać ich zbyt wiele.

- Metadane, czyli jakie ślady zostawiamy w sieci (21 minut). To moduł, w którym wyjaśniamy, skąd w dokumentach biorą się metadane i jak mogą zostać one wykorzystane przez przestępców. Uczymy, w jakich rodzajach plików takie informacje mogą się pojawić i pokazujemy, jak minimalizować ich zakres lub w całości je usunąć przed udostępnieniem dokumentów odbiorcy.

- Fałszywe inwestycje (23 minut). To moduł opisujący różne scenariusze ataków, w których napastnicy wyłudzają od swoich ofiar znaczne sumy pieniędzy pod pretekstem rzekomych inwestycji w kryptowaluty lub programy prowadzone przez duże polskie firmy. Pokazujemy mechanizmy rekrutacji ofiar oraz różne mechanizmy oszustwa oraz wskazujemy, jak uniknąć zostania ofiarą tych grup przestępczych.

- Ataki na okazjonalnych sprzedawców (26 minut). W tym module opisujemy mechanizmy oszustw, na które natykają się osoby sprzedające towary w serwisach takich jak OLX, Allegro Lokalnie czy Vinted. Pokazujemy, jak oszuści wyłudzają dane kart płatniczych i wskazujemy, jak próbę kradzieży rozpoznać i jak na nią prawidłowo zareagować.

- Jak walczyć z dezinformacją (25 minut). W tym module pokazujemy na licznych przykładach różne techniki i mechanizmy tworzenia i dystrybucji dezinformacji. Uczymy jak samodzielnie odróżniać wiadomości fałszywe od prawdziwych i jak postępować w razie wykrycia manipulacji w sieci.

- Niebezpieczne SMS-y (21 minut). To moduł, w którym pokazujemy, jak wyglądają SMS-y używane przez przestępców do kradzieży pieniędzy ofiar lub infekowania ich telefonów. Uczymy, jak nie dać się zwieść fałszywej nazwie nadawcy i na co zwrócić uwagę, by odróżnić wiadomość prawdziwą od podrobionej.

- Fałszywe połączenia (19 minut). W tym module omawiamy popularny scenariusz oszustwa, w którym przestępca podszywa się pod prawdziwy numer telefonu instytucji finansowej i stara się nakłonić ofiary do oddania kontroli nad ich pieniędzmi. Uczymy, jak reagować na takie ataki.

Dla czytających do końca mamy bonus: pierwsze 100 firm, które w temacie zgłoszenia wpiszą słowo „czytam”, może zamówić dwa darmowe odcinki.

Komentarz

Korzystamy w firmie. Polecam dla „użyszkodników” :)