Archiwum z styczeń, 2012

Archiwum

- styczeń 2025

- grudzień 2024

- listopad 2024

- październik 2024

- wrzesień 2024

- sierpień 2024

- lipiec 2024

- czerwiec 2024

- maj 2024

- kwiecień 2024

- marzec 2024

- luty 2024

- styczeń 2024

- grudzień 2023

- listopad 2023

- październik 2023

- wrzesień 2023

- sierpień 2023

- lipiec 2023

- czerwiec 2023

- maj 2023

- kwiecień 2023

- marzec 2023

- luty 2023

- styczeń 2023

- grudzień 2022

- listopad 2022

- październik 2022

- wrzesień 2022

- sierpień 2022

- lipiec 2022

- czerwiec 2022

- maj 2022

- kwiecień 2022

- marzec 2022

- luty 2022

- styczeń 2022

- grudzień 2021

- listopad 2021

- październik 2021

- wrzesień 2021

- sierpień 2021

- lipiec 2021

- czerwiec 2021

- maj 2021

- kwiecień 2021

- marzec 2021

- luty 2021

- styczeń 2021

- grudzień 2020

- listopad 2020

- październik 2020

- wrzesień 2020

- sierpień 2020

- lipiec 2020

- czerwiec 2020

- maj 2020

- kwiecień 2020

- marzec 2020

- luty 2020

- styczeń 2020

- grudzień 2019

- listopad 2019

- październik 2019

- wrzesień 2019

- sierpień 2019

- lipiec 2019

- czerwiec 2019

- maj 2019

- kwiecień 2019

- marzec 2019

- luty 2019

- styczeń 2019

- grudzień 2018

- listopad 2018

- październik 2018

- wrzesień 2018

- sierpień 2018

- lipiec 2018

- czerwiec 2018

- maj 2018

- kwiecień 2018

- marzec 2018

- luty 2018

- styczeń 2018

- grudzień 2017

- listopad 2017

- październik 2017

- wrzesień 2017

- sierpień 2017

- lipiec 2017

- czerwiec 2017

- maj 2017

- kwiecień 2017

- marzec 2017

- luty 2017

- styczeń 2017

- grudzień 2016

- listopad 2016

- październik 2016

- wrzesień 2016

- sierpień 2016

- lipiec 2016

- czerwiec 2016

- maj 2016

- kwiecień 2016

- marzec 2016

- luty 2016

- styczeń 2016

- grudzień 2015

- listopad 2015

- październik 2015

- wrzesień 2015

- sierpień 2015

- lipiec 2015

- czerwiec 2015

- maj 2015

- kwiecień 2015

- marzec 2015

- luty 2015

- styczeń 2015

- grudzień 2014

- listopad 2014

- październik 2014

- wrzesień 2014

- sierpień 2014

- lipiec 2014

- czerwiec 2014

- maj 2014

- kwiecień 2014

- marzec 2014

- luty 2014

- styczeń 2014

- grudzień 2013

- listopad 2013

- październik 2013

- wrzesień 2013

- sierpień 2013

- lipiec 2013

- czerwiec 2013

- maj 2013

- kwiecień 2013

- marzec 2013

- luty 2013

- styczeń 2013

- grudzień 2012

- listopad 2012

- październik 2012

- wrzesień 2012

- sierpień 2012

- lipiec 2012

- czerwiec 2012

- maj 2012

- kwiecień 2012

- marzec 2012

- luty 2012

- styczeń 2012

-

31.01.2012

Przez Tora, proxy lub VPN nie wejdziesz na rządową witrynę?1

Sprytne wiewiórki podrzuciły nam dokument pod tytułem "Wytyczne w zakresie ochrony portali informacyjnych administracji publicznej". Autorem dokumentu jest Minister Administracji i Cyfryzacji Michał Boni, a sam dokument powstał po konsultacjach...

-

30.01.2012

Areszt, przesłuchanie i deportacja za wpis na Twitterze1

Wszyscy twierdzący, że służby specjalne w USA czytają cały internet, dostali właśnie do swoich rąk świetny argument potwierdzający ich teorię. Jak donosi The Register, w zeszłym tygodniu para Brytyjczyków została...

-

30.01.2012

Google, Microsoft, Yahoo i inni wspólnie walczą z phishingiem0

Wiosną 2011 kilka największych firm zajmujących się wysyłaniem i dostarczaniem poczty elektronicznej porozumiało się i postanowiło stworzyć wspólnie nowy standard zapewniający wiarygodność i bezpieczeństwo wiadomości email. Po stronie odbiorców poczty...

-

29.01.2012

Wpadka tygodnia – odcinek 30

Niekwestionowanym laureatem tego tygodnia zostaje "hacker" znany pod pseudonimem Fir3. Powody przyznania nagrody Najpierw wyniki jego działalności znalazły się na pierwszych stronach gazet. Krótko potem okazało się, że działania Fir3...

-

29.01.2012

Nowe unijne przepisy dotyczące ochrony danych osobowych0

25 stycznia unijna komisarz ds. praw podstawowych Viviane Reding ogłosiła propozycję zmiany unijnych przepisów dotyczących ochrony danych osobowych. Istniejące w tym obszarze do tej pory regulacje powstały w roku 1995...

-

27.01.2012

Zdalne odczytywanie kluczy kryptograficznych z telefonów0

Paul Kocher poinformował, że w trakcie najbliższej konferencji RSA przedstawi rozwiązanie umożliwiające otrzymywanie kluczy kryptograficznych na podstawie analizy fal radiowych wydobywających się ze smartfonów. Atak jest skuteczny niezależnie od długości...

-

27.01.2012

Wirusy infekujące robaki0

To nie film science-fiction, to codzienność pracy firmy antywirusowej. Jak opisuje serwis MalwareCity, przypadki, kiedy wirusy atakują robaki, zdarzają się coraz częściej. Niektóre wirusy ciągle jako formę rozprzestrzeniania się wybierają...

-

26.01.2012

Czy wiesz co Twoja komórka wysyła do serwera?0

Użytkownicy telefonów komórkowych brytyjskiej sieci O2 z zaskoczeniem odkryli, że każdemu zapytaniu do dowolnego serwera www wysłanemu z ich telefonów poprzez sieć 3g towarzyszy dodatkowy nagłówek, zawierający ich numer telefonu....

-

26.01.2012

Kim był i jak żył Kim Dotcom0

Świetny artykuł opisujący życie i osobę założyciela Megaupload. Długa lektura na dobranoc.

-

25.01.2012

Symantec ostrzega – dziury w pcAnywhere!0

W ostrzeżeniu wydanym wczoraj Symantec ostrzega przed poważnymi błędami w pcAnywhere, pozwalającymi między innymi na uzyskanie zdalnego dostępu do komputera, na którym pracuje to oprogramowanie. Zgodnie z treścią ostrzeżenia, Symantec...

-

25.01.2012

„Fuck Acta” na www.radeksikorski.pl0

Minister Radek Sikorski chwalił informatyków MSZ za obronę witryny ministerstwa przed atakami hackerów. Nie udało mu się jednak uchronić swojej osobistej witryny. Dzisiaj rano w kodzie źródłowym strony pojawiły się...

-

24.01.2012

Autor botnetu pracownikiem firmy antywirusowej?0

Jak donosi Brian Krebs, Rosjanin Andrey N. Sabelnikov, którego Microsoft wskazał jako głównego autora botnetu Kelihos, był przez dwa lata zatrudniony na stanowisku starszego programisty i kierownika projektu w firmie...

-

24.01.2012

Hakerzy zakłócili ruch pociągów0

Notatka amerykańskiej Administracji Bezpieczeństwa Transportu (TSA) informuje, iż w grudniu na skutek ataku hakerów na komputery firmy kolejowej w USA zakłócony został ruch pociągów. W notatce służbowej TSA, rządowej agencji...

-

24.01.2012

Ciekawa opinia GIODO w sprawie ACTA0

Generalny Inspektor Ochrony Danych Osobowych zajął oficjalne stanowisko w sprawie planowanego podpisania umowy ACTA. W skrócie stanowisko GIODO brzmi: państwa dysponują już dzisiaj wystarczającymi mechanizmami ścigania przestępstw i wprowadzanie dodatkowych...

-

24.01.2012

Hasła do kont w domenie gov.pl0

W internecie pojawił się plik zawierający 28 par konto:hasło dla kont email w domenie .gov.pl. Obejmuje różne serwery. Hasła podano otwartym tekstem. Jak ustaliliśmy, plik zawierający 24 z powyższych 28...

-

23.01.2012

Włamanie do komputera wiceministra0

Jak doniosły media, wczoraj podobno nastąpiło włamanie "do komputera" wiceministra ds. administracji i cyfryzacji Igora Ostrowskiego. Piszemy "do komputera", ponieważ znamy jedynie szczegóły, które podał sam wiceminister. Równie dobrze mogło...

-

23.01.2012

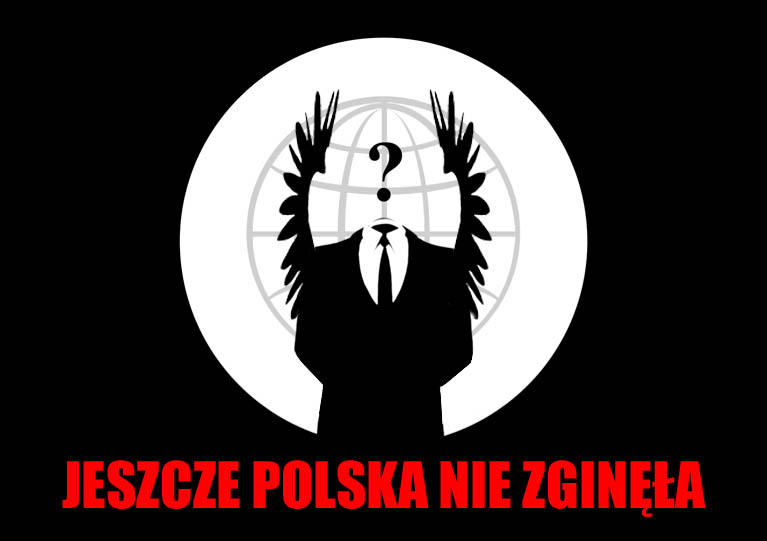

Ministerstwo Obrony Narodowej hacked3

Poniedziałek nie jest dobrym dniem dla osób odpowiedzialnych za bezpieczeństwo rządowej infrastruktury informatycznej. Tym razem wcześniejszy los witryny premiera spotkał kolejne dwie strony z domeny gov.pl - Ministerstwa Obrony Narodowej...

-

23.01.2012

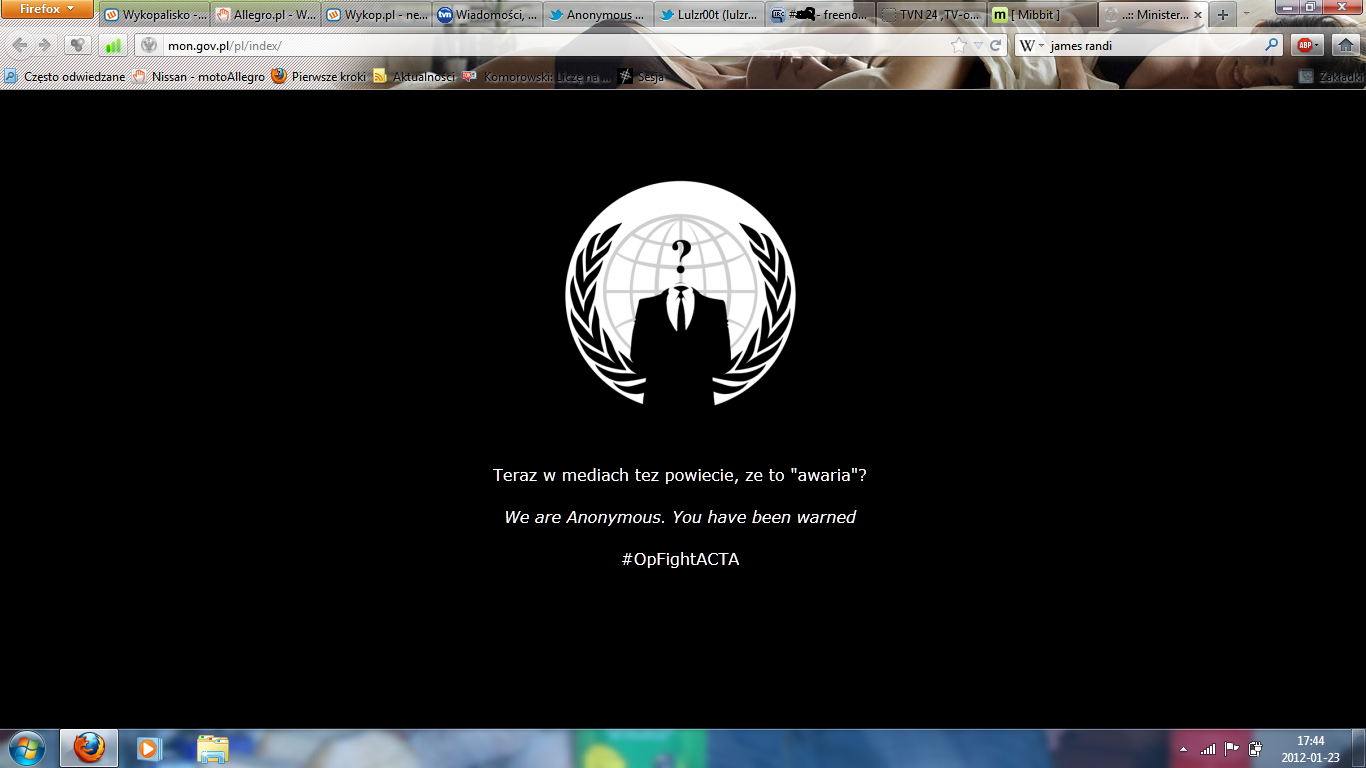

Strona premiera zhackowana1

Po fali fałszywych komunikatów o włamaniach, tym razem prawdziwy. Ofiara hackerów (którzy podkreślają, że mają nic wspólnego z Anoymous) padła witryna premiera. Różne zrzuty ekranu? Pojawiły się co najmniej dwa...

-

22.01.2012

Wpadka tygodnia – odcinek 20

Na tytuł wpadki tygodnia zasłużył sobie serwis Grindr, o którym pisaliśmy już wcześniej. Wykrycie naruszenia bezpieczeństwa 3 milionów użytkowników okazało się tylko czubkiem góry lodowej. Powody przyznania nagrody Zaprojektowanie aplikacji...

-

22.01.2012

Strona Kasi Tusk zhackowana?1

Przez chwilę też daliśmy się nabrać - "zhackowana" strona ma inny adres niż strona oryginalna. Zrzut www.makelifeasier.pl poniżej, prawdziwa strona nie ma śladów włamania.

-

22.01.2012

Socjotechniczny DDoS na GOV.PL0

Wydarzenia ostatniej nocy pokazują, że mieliśmy do czynienia z - prawdopodobnie mimowolnie wywołanym - atakiem DDoS o podłożu socjotechnicznym. Jak to się stało Witryna Sejmu została wyłączona przez administratorów z...

-

21.01.2012

Ataki na witryny rządowe0

Kilka polskich witryn rządowych przestało dzisiaj wieczorem odpowiadać na próby połączenia. Obecnie nie działają sejm.gov.pl prezydent.pl premier.gov.pl / kprm.gov.pl mkidn.gov.pl Co ciekawsze, wg biura prasowego Sejmu, wyłączenie strony to jedynie...

-

21.01.2012

Aktualizacja Metasploit, w tym SCADA0

Wśród wtyczek pakietu Metasploit pojawiły się pierwsze moduły umożliwiające ataki na systemy SCADA.

-

21.01.2012

Włamanie do Grindr1

Jak donosi The Sydney Morning Herald, wykryto poważny błąd w gejowskiej aplikacji telefonicznej Grindr, umożliwiający przejęcie konta innego użytkownika. Atak prawdopodobnie był znany od wielu miesięcy i mógł dotknąć 3...

-

21.01.2012

Wyciek haseł DreamHost?1

Jeden z najbardziej znanych dostawców usług hostingowych, Dream Host, poprosił dzisiaj wszystkich swoich użytkowników o zmianę haseł FTP oraz SSH. Powodem zmiany wg komunikatu miało być "wykrycie nieautoryzowanej aktywności w...