Archiwum z czerwiec, 2012

Archiwum

- styczeń 2025

- grudzień 2024

- listopad 2024

- październik 2024

- wrzesień 2024

- sierpień 2024

- lipiec 2024

- czerwiec 2024

- maj 2024

- kwiecień 2024

- marzec 2024

- luty 2024

- styczeń 2024

- grudzień 2023

- listopad 2023

- październik 2023

- wrzesień 2023

- sierpień 2023

- lipiec 2023

- czerwiec 2023

- maj 2023

- kwiecień 2023

- marzec 2023

- luty 2023

- styczeń 2023

- grudzień 2022

- listopad 2022

- październik 2022

- wrzesień 2022

- sierpień 2022

- lipiec 2022

- czerwiec 2022

- maj 2022

- kwiecień 2022

- marzec 2022

- luty 2022

- styczeń 2022

- grudzień 2021

- listopad 2021

- październik 2021

- wrzesień 2021

- sierpień 2021

- lipiec 2021

- czerwiec 2021

- maj 2021

- kwiecień 2021

- marzec 2021

- luty 2021

- styczeń 2021

- grudzień 2020

- listopad 2020

- październik 2020

- wrzesień 2020

- sierpień 2020

- lipiec 2020

- czerwiec 2020

- maj 2020

- kwiecień 2020

- marzec 2020

- luty 2020

- styczeń 2020

- grudzień 2019

- listopad 2019

- październik 2019

- wrzesień 2019

- sierpień 2019

- lipiec 2019

- czerwiec 2019

- maj 2019

- kwiecień 2019

- marzec 2019

- luty 2019

- styczeń 2019

- grudzień 2018

- listopad 2018

- październik 2018

- wrzesień 2018

- sierpień 2018

- lipiec 2018

- czerwiec 2018

- maj 2018

- kwiecień 2018

- marzec 2018

- luty 2018

- styczeń 2018

- grudzień 2017

- listopad 2017

- październik 2017

- wrzesień 2017

- sierpień 2017

- lipiec 2017

- czerwiec 2017

- maj 2017

- kwiecień 2017

- marzec 2017

- luty 2017

- styczeń 2017

- grudzień 2016

- listopad 2016

- październik 2016

- wrzesień 2016

- sierpień 2016

- lipiec 2016

- czerwiec 2016

- maj 2016

- kwiecień 2016

- marzec 2016

- luty 2016

- styczeń 2016

- grudzień 2015

- listopad 2015

- październik 2015

- wrzesień 2015

- sierpień 2015

- lipiec 2015

- czerwiec 2015

- maj 2015

- kwiecień 2015

- marzec 2015

- luty 2015

- styczeń 2015

- grudzień 2014

- listopad 2014

- październik 2014

- wrzesień 2014

- sierpień 2014

- lipiec 2014

- czerwiec 2014

- maj 2014

- kwiecień 2014

- marzec 2014

- luty 2014

- styczeń 2014

- grudzień 2013

- listopad 2013

- październik 2013

- wrzesień 2013

- sierpień 2013

- lipiec 2013

- czerwiec 2013

- maj 2013

- kwiecień 2013

- marzec 2013

- luty 2013

- styczeń 2013

- grudzień 2012

- listopad 2012

- październik 2012

- wrzesień 2012

- sierpień 2012

- lipiec 2012

- czerwiec 2012

- maj 2012

- kwiecień 2012

- marzec 2012

- luty 2012

- styczeń 2012

-

29.06.2012

Cudzy dron pod naszą kontrolą, czyli zabawy z fałszowaniem sygnału GPS9

Od kilku lat bezzałogowe, autonomiczne samoloty i helikoptery patrolują niebo nad strefami konfliktów zbrojnych. Od niedawna pojawiają się także nad USA. Kilka dni temu naukowcy ze Stanów pokazali, jak łatwo...

-

28.06.2012

Wbudowany backdoor w serwerach ASUSa3

Tak, Asus jest również producentem serwerów. Montuje w nich układ zdalnego monitorowania i zarządzania, niezależny od samej maszyny. Układ umożliwia między innymi zdalny restart lub wyłączenie serwera. I zdalny dostęp...

-

28.06.2012

Rekord świata – na AIXa działa exploit z 1989 roku0

20 lat temu bezpieczeństwo IT było abstrakcyjnym terminem a każdy system miał trywialne w wykorzystaniu dziury. Myśleliśmy, że dzisiaj znane błędy są już od dawna załatane. Najwyraźniej przez ostatnie 20...

-

27.06.2012

Jak FBI forum dla carderów założyło6

Przepis na sukces organów ścigania okazał się prosty. Krok pierwszy - założyć forum dla handlarzy kradzionymi kartami kredytowymi. Krok drugi - poczekać dwa lata, aż forum się rozrośnie i zacznie...

-

26.06.2012

Polscy hakerzy ukradli z belgijskich banków 3 miliony euro1

Czasem w zagranicznej prasie natrafiamy na wzmianki o naszych rodakach. A to ktoś coś odkrył, a to zagrał dobrze w piłkę, czasem kogoś uratował. Niestety, często również są to wiadomości...

-

26.06.2012

Nowy malware na Androida atakuje polskich użytkowników1

Dość rzadko można natrafić na złośliwe oprogramowanie skierowane specyficznie na polski rynek. Szczególnie, jeśli wziąć pod uwagę ataki drive-by-download, których celem jest system Android. Tym ciekawsza wydaje się analiza, która...

-

25.06.2012

Kolejne włamania, których nie było2

Kilka dni temu opisywaliśmy, jak swoich fanów okłamał Reckz0r, który twierdził, że włamał się na serwery Kevina Mitnicka oraz HackForums.net. Z ciekawości sprawdziliśmy kolejne hakerskie rewelacje, tym razem grupy Digital-Corruption....

-

25.06.2012

Bezpieczeństwo tokenu RSA SecurID 800 złamane w kwadrans0

Wieloczynnikowe uwierzytelnianie stanowi powszechnie akceptowany standard. Coraz więcej użytkowników nosi swoje tokeny w portfelach czy jako breloki przy kluczach. Coraz częściej uwagę poświęcają im też naukowcy - czasem z zaskakującą...

-

24.06.2012

Wpadka tygodnia – odcinek 221

W dzisiejszym odcinku Wpadki Tygodnia nie będzie fajerwerków ani Facebooka. Będzie za to niespodziewany błąd logiki biznesowej i przykład beznadziejnej konfiguracji zabezpieczeń. W szranki stanęły dzisiaj dwie amerykańskie firmy, obie...

-

24.06.2012

Jak włamac się do dekodera n-ki – prezentacje7

Pisaliśmy już wcześniej o polskim specjaliście ds. bezpieczeństwa, Adamie Gowdiaku, który w spektakularny sposób pokonał wszelkie zabezpieczenia dekoderów telewizji n, uzyskując na nich pełne uprawnienia i niczym nie ograniczony dostęp...

-

23.06.2012

Jak Reckz0r nie włamał się do Mitnicka oraz HackForums.net1

Reckz0r, haker znany z licznych wycieków, pozazdrościł sławy c0marde'owi i ogłosił, że włamał się na serwer Kevina Mitnicka oraz HackForums.net. Potrzebowaliśmy 2 minut, by zdemaskować oszustwo hakera - wszystkie dane...

-

22.06.2012

Logowanie do Facebooka przez położenie telefonu obok komputera?1

Na pierwszy rzut oka taka koncepcja wygląda na pieśń przyszłości, ale pewna firma twierdzi, że jest to możliwe. W sieci pojawił się film pokazujący działanie aplikacji, umożliwiającej logowanie do serwisów...

-

21.06.2012

Kieszonkowiec w telefonie, czyli problemy z kartami zbliżeniowymi1

Rynek kart płatniczych już podjął decyzję. Zarówno Mastercard jak i Visa bardzo intensywnie promują karty zbliżeniowe. Trudno dzisiaj otrzymać kartę płatniczą bez układu zbliżeniowego. Wraz ze wzrostem popularności kart wzrasta...

-

21.06.2012

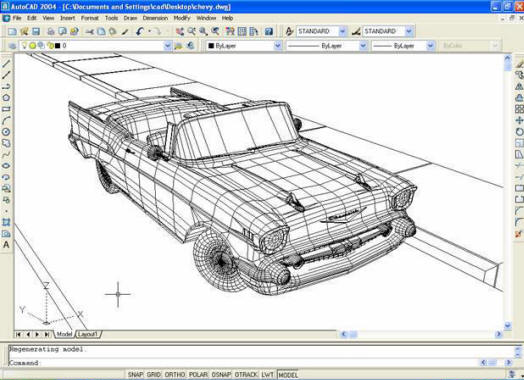

Wirus napisany w LISPie infekuje AutoCADa i kradnie projekty0

Szpiegostwo przemysłowe w sieci staje się coraz bardziej popularne - niedawno odkryty wirus Flame był tego najlepszym przykładem. Zainteresowanie mediów Flame'm powoli mija, podczas kiedy inne, przez nikogo nie niepokojone...

-

20.06.2012

Wbudowany root shell na routerach TP-Link30

Analiza oprogramowania wbudowanego w urządzeniach sieciowych może przynieść ciekawe odkrycia. A to ktoś znajdzie link, umożliwiający dostęp do kamery, a to konto serwisowe w routerze. A czasem root shella w...

-

20.06.2012

Aplikacja Face.com umożliwiała przejęcie kont Facebooka i Twittera0

Kilka dni temu Facebook kupił izraelską firmę Face.com, która opracowała innowacyjny algorytm rozpoznawania twarzy. Jedna z jej aplikacji, KLIK, rozpoznaje przyjaciół na zdjęciach. Oraz umożliwia przejęcie konta innego użytkownika. Czytaj...

-

19.06.2012

Google codziennie wykrywa prawie 10,000 złośliwych witryn0

Google po raz kolejny pokazuje, jak dba o użytkowników swoich usług. Tym razem światło dzienne ujrzały statystyki 5 lat funkcjonowania programu Safe Browsing. Trzeba przyznać, że Google wykonuje kawał świetnej...

-

19.06.2012

Grupowa inżynieria wsteczna0

Firma CrowdStrike postanowiła rozwiązać jeden z podstawowych problemów towarzyszących inżynierii wstecznej oprogramowania - pracochłonność. Problem trudny do pokonania, chyba, że możemy łatwo zwiększyć liczbę analityków pracujących nad tym samym projektem....

-

17.06.2012

Wpadka tygodnia – odcinek 210

W kolejnym odcinku Wpadki Tygodnia wybierzemy się do dwóch zupełnie ze sobą nie związanych instytucji - odwiedzimy bowiem kasyno i szpital. Poznamy procesy aktualizacji oprogramowania urządzeń medycznych oraz skutki błędu...

-

16.06.2012

Tworzenie złośliwego PDFa niewykrywalnego dla antywirusów1

Pliki PDF, dzięki popularności wśród użytkowników, od dawna stanowią jeden z najpopularniejszych sposobów dostarczania złośliwego oprogramowania. Tym bardziej niepokoi fakt odkrycia pliku PDF, który mimo złośliwego kodu ominął wszystkie antywirusy....

-

15.06.2012

Jak Apple zmieniło zdanie o bezpieczeństwie Mac’ów0

Świat się zmienia. Także ten, w którym żyją miłośnicy komputerów Apple. Obwołane dużo bezpieczniejszymi od PC-tów, okazały się równie podatne na infekcje wirusowe jak ich brzydsi bracia. Znalazło to także...

-

13.06.2012

.secure czy .security?0

Niedawno zakończył się proces aplikowania o nowe rozszerzenia domenowe. Dzisiaj w sieci pojawiła się lista 1930 propozycji nowych końcówek domen wraz z ich autorami. Miesiąc temu wspominaliśmy, że firma Artemis...

-

12.06.2012

Twórca PGP da nam prywatność rozmów telefonicznych3

Phil Zimmermann stworzył najpopularniejszy program do szyfrowania poczty elektronicznej (i nie tylko). Teraz chce dać nam narzędzie, które pozwoli zachować prywatność nie tylko poczty, ale także rozmów telefonicznych i przesyłanych...

-

12.06.2012

Szyfrujesz dysk SSD AESem 256 bit? A nieprawda.3

Sprzętowe szyfrowanie dysków twardych nie należy do popularnych rozwiązań, jednak jeśli ktoś się już na nie decyduje, to liczy na to, że siła tego szyfrowania będzie zgodna ze specyfikacją producenta....

-

11.06.2012

Stuxnet korzystał z kodu Flame’a1

Gdy odkryto wirusa Flame i zauważono, że obszar jego infekcji pokrywa się w dużej mierze z celami Stuxnetu, rozpoczęto poszukiwania wspólnych elementów obu wirusów. Początkowo nie znaleziono w kodzie żadnych...