Szpiegostwo przemysłowe w sieci staje się coraz bardziej popularne – niedawno odkryty wirus Flame był tego najlepszym przykładem. Zainteresowanie mediów Flame’m powoli mija, podczas kiedy inne, przez nikogo nie niepokojone wirusy zbierają informacje.

Analitycy firmy ESET opisali dzisiaj nietypowego wirusa. Nazwany ACAD/Medre, infekuje jedynie systemy Windows, na których zainstalowane jest oprogramowanie AutoCAD. Wg serwisu VirSCAN.org pliki wirusa w tej wersji krążą po sieci co najmniej od grudnia zeszłego roku, a prawdopodobne wzmianki o jego istnieniu w serwisach hiszpańskojęzycznych sięgają maja 2011. Uwagę specjalistów z firmy ESET przyciągnął jednak dopiero 2 miesiące temu, kiedy zauważyli duży wzrost jego aktywności w… Peru. Zanim jednak opiszemy, skąd się tam wziął, kilka słów o jego konstrukcji.

Wirus w języku z 1958 roku?

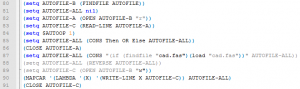

Przyzwyczailiśmy się już do tego, że twórcy wirusów używają wszystkich istniejących języków programowania, ale w LISPie? Kto pisze w LISPie? Okazuje się, że oprogramowanie AutoCAD używa zmodyfikowanej wersji LISPa (AutoLISP). Ten fakt wykorzystali autorzy wirusa, tworząc skrypt infekujący jedynie komputery, na których zainstalowany jest AutoCAD. Co ciekawe, skrypt w momencie infekcji sprawdza wersję AutoCADa, dostosowując do niej swoje nazewnictwo (wirus modyfikuje odpowiedni plik acad20??.lsp) i uwzględnia wszystkie wersje AutoCADa wypuszczone po roku 2000 oraz te zaplanowane na lata 2013-2015.

Nie samym LISPem żyje jednak człowiek, więc wirus korzysta również ze skryptów Visual Basica do wykonania części operacji związanych z systemem Windows. Procedura rozmnażania się wirusa oparta jest o czynnik ludzki. Wirus umieszcza swoje kopie we wszystkich folderach projektowych, które najczęściej przenoszone są w całości między komputerami.

Złodziej poczty i projektów

Głównym zadaniem wirusa oprócz rozmnażania się jest kradzież plików DWG, zawierających rysunki projektowe. W tym celu wirus wykorzystuje wbudowane dane kilkudziesięciu kont email, zlokalizowanych na dwóch chińskich serwerach pocztowych: 163.com oraz qq.com.Serwery SMTP tych dostawców wymagają autoryzacji, dlatego w kodzie wirusa można znaleźć również hasła dostępu do wykorzystywanych skrzynek pocztowych.

Wszystkie zebrane dane przekazywane są na jeden adres – [email protected]. Co ciekawe, oprócz samych plików DWG wysyłane są również tworzone przez wirusa archiwa .RAR zawierające, oprócz pliku DWG, także plik DXF (o nazwie składającej się z chińskich znaków) z opisem projektu zawierającym dane niezbędne do prawidłowego wczytania pliku DWG. Pliki RAR są zabezpieczone jednoznakowym hasłem „1”.

Oprócz kolekcjonowania projektów zadaniem wirusa jest również przekazywanie swojemu twórcy również pliki .PST (poczta Outlooka) oraz pliki programu Foxmail, klienta pocztowego bardzo popularnego w Chinach.

Skutki działania wirusa

Kiedy pracownicy ESET zalogowali się do skrzynek używanych do wysyłania poczty, zobaczyli w nich ogromną liczbę plików. Szacują, że liczba wysłanych projektów wynosi przynajmniej kilkadziesiąt tysięcy. Wszystkie skrzynki pełne były komunikatów o tym, że skrzynka odbiorcy przekroczyła pojemność, a w folderach nadawczych czekały tysiące niedoręczonych dokumentów.

Skąd to Peru?

Zapewne zastanawiacie się, czego Chińczycy mogli szukać w Peru. Jedną z teorii dostarczył ESET. Jego narzędzia do analizy infekcji odkryły, że w publicznym przetargu jednej w peruwiańskich instytucji pojawiły się na serwerze www do pobrania pliki AutoCADa zainfekowane wirusem. Pliki te zostały następnie pobrane przez dużą liczbę firm chcących w przetargu wystartować i w ten sposób wirus rozprzestrzenił się w Peru i okolicznych krajach. Niewykluczone, że skala infekcji przerosła „możliwości przerobowe” autora, który przestał analizować nowe nadchodzące pliki i porzucił skrzynkę, na którą były wysyłane.

Podsumowanie

Po przeprowadzeniu analizy wirusa ESET skontaktował się z zespołami bezpieczeństwa chińskich firm, do których należały oba serwery pocztowe i wszystkie skrzynki zostały zablokowane. Zapewne w trakcie, gdy czytacie tą wiadomość, w niejednym biurze projektowym wirus bezskutecznie próbuje wypuścić w świat kolejne dokumenty.