Dzięki zakończonej niedawno konferencji Security BSides nie nadążaliśmy z opisywaniem na bieżąco najnowszych prób zainfekowania Waszych komputerów i czas nadrobić trochę zaległości. A nadrabiać trzeba szybko, bo już wkrótce konferencja Secure. Tym razem przedstawimy serię pozornie niezwiązanej korespondencji z ostatnich dni, w której wszystkie tropy prowadzą do tego samego botnetu.

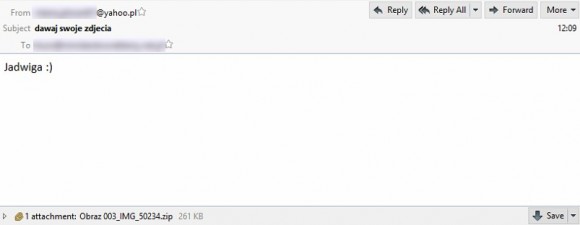

Dawaj swoje zdjęcia

Jadwiga :)

Drugi wariant wiadomości ma temat „Pokaż zdjęcia!” i zawiera podpis „Ewa”. Z kolei w trzecim wariancie brak tematu wiadomości, inna jest także nazwa pliku załącznika.

W załączniku:

- Obraz 003_IMG_50234.zip lub umowa-o-prace.rar

- Obraz 003_IMG_50234.jpg.exe

- MD5: b3a4f1a8d58ed14f6bfc0f19b0ca2958

- Virus Total

- koń trojański ISFB

- C&C sometary.ru

- pierwsza obserwacja 2015-10-12 12:01

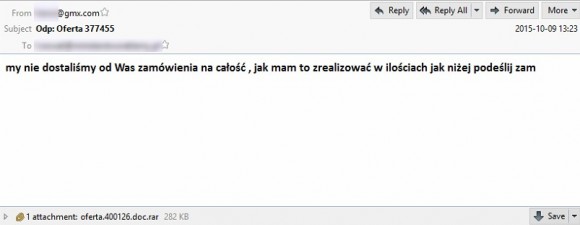

Odp: Oferta 377455

my nie dostaliśmy od Was zamówienia na całość , jak mam to zrealizować w ilościach jak niżej podeślij zam

W załączniku:

- oferta.400126.doc.rar

- oferta.400124.doc.exe

- MD5: b1fda67a67550a95da836f633d5d0b49

- Virus Total

- koń trojański ISFB

- C&C sometary.ru

- pierwsza obserwacja 2015-10-09 10:48

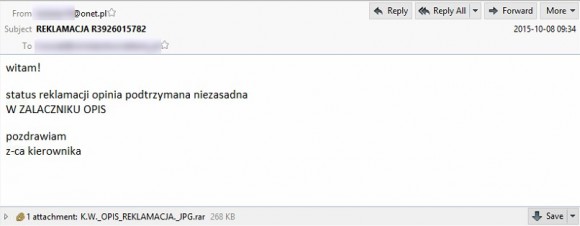

Reklamacja / deklaracja

witam!

status reklamacji opinia podtrzymana niezasadna

W ZALACZNIKU OPIS

pozdrawiam

z-ca kierownika

Drugi wariant:

Twoja wiadomoœć

Z poważaniem

W załączniku:

- K.W._OPIS_REKLAMACJA._JPG.rar / deklaracje.pdf-doc.7z

- K.W._OPIS_REKLAMACJA._JPG.exe / deklaracje.pdf-doc.PDF.exe

- MD5: 33b3c1f9b54e2d3bc01305113a85d0d8

- Virus Total

- koń trojański ISFB

- C&C sometary.ru

- pierwsza obserwacja 2015-10-08 09:17

Jak zatem widzicie, wszystkie te wiadomości zawierają de facto ten sam załącznik – klienta botnetu ISFB. Ktoś sporo wysiłku inwestuje w infekowanie Polaków swoim produktem – wygląda na to, że możemy spodziewać się kolejnych serii wiadomości w najbliższych dniach.

Komentarze

Wszystko fajnie ale podajecie to co widzi user w MUA (najczęściej sfałszowane śmieci) zamiast tego co istotne – rozumiem, szkolenia, kasa, sława itp. ale aby skuteczniej walczyć z zagrożeniem potrzeba przynajmniej najwyższego Received: oraz Return-path: pozwalających wyciąć maila na serwerze pocztowym zanim trafi on do usera i narobi szkód. To zaledwie 2 dodatkowe linijki na maila/info a postmasterzy i ich userzy będą wdzięczni – ja będę ;)

Poniżej sygnatury dla ClamAV (do pliku customsig.hdb) – należy zmienić nazwy (wszystko po ostatnim dwukropku) na własne:

b3a4f1a8d58ed14f6bfc0f19b0ca2958:313611:ISFB.sometary_ru.201510121201

b1fda67a67550a95da836f633d5d0b49:376575:ISFB.sometary_ru.201510091048

33b3c1f9b54e2d3bc01305113a85d0d8:333455:ISFB.sometary_ru.201510080917

Niestety ta kampania wykorzystuje przejęte konta pocztowe „zwykłych ludzi”, stąd też i decyzja o nieujawnianiu niektórych informacji. Filtrować można spokojnie po unikatowej nazwie załącznika. Zresztą jeśli ktoś nadal przepuszcza archiwa z plikami EXE…

A mnie zastanawia dlaczego ktokolwiek w 2015 pozwala uruchamiać pliki scr.

> Zresztą jeśli ktoś nadal przepuszcza archiwa z plikami EXE…

Zdaje się że dlatego niektóre z tych paczek są szyfrowane hasłem

Jeśli ktoś nadal przepuszcza archiwa szyfrowane hasłem… BTW zawartość (nazwy plików/rozszerzenia) można podejrzeć.

Hmm, a jaki jest inny w miarę bezpieczny sposób przesłania pliku mailem – poprzez publiczne/niezaufane kanały – odbiorcy który nie rozumie konieczności stosowania X.509/GPG i dla którego zalogowanie się na firmowy „ownCloud” to zbyt wielkie wyzwanie/kłopot/niepotrzebna strata czasu? Często mała firma świadoma zagrożeń we współpracy z „większym zawodnikiem” nie ma innego wyjścia jak właśnie szyfrowanie załączników (+ klauzule w umowach), tj. jedyne na co „zawodnik” się zgodzi po obowiązkowym marudzeniu no bo przecież na gmailu dotąd nie musiał niczego szyfrować i było dobrze :(

Niektóre archiwizatory umożliwiają szyfrowanie także nazw plików/katalogów znajdujących się wewnątrz archiwum.

No tak, prawidłowo – jełop który dopuścił aby przejęto mu hosting lub konto pocztowe może przecież poczuć się urażony publikacją nazwy jego hosta/e-maila i z3s „pójdzie z torbami”.

W niektórych firmach niestety trzeba mailem przyjąć z zewnątrz exeki gdyż nakłonienie co poniektórych kontrahentów, ich podwykonawców, współpracowników … do używania firmowego „ownClouda”, szyfrowania załączników a tym bardziej szyfrowania mali X.509/GPG graniczy z cudem :(

Zastanawia mnie forma tych maili, pisane jakby przez mało inteligentą osobę. Pewnym wytłumaczeniem mogło by być to, że do takich własnie osób te przesyłki są kierowane.

Nic w tym dziwnego. Jest to bardzo często używany mechanizm przez scammerów, w szczególności tych opierających się na socjotechnikach.

Przypomnij sobie scam z nigeryjską księżniczką. W tych mailach absolutnie wszystko śmierdziało podpuchą. Jeśli jednak to Tobie nie przeszkadzało i dalej brnąłeś, to znaczy że byłeś wyjątkowo podatny.

Chodzi o zmianę proporcji leja. Jeśli średnio z 1000 osób 2 osoby mogą zostać ofiarami, to lepiej najpierw wysłać kiepskiego maila, po którym zostanie nam 10 potencjalnych ofiar i na nich się skupić, niż dostać 100 kandydatów i mieć 10 razy więcej pracy na drugim etapie.

Dokładnie tak wygąda korespondencja w mikro-przedsiębiorstwach. Taki mailowy SMS jest normą. Tam nikt nie edukuje o poprawnym formacie korespondencji, a tym bardziej o zagrożeniach czychających w załącznikach.

Komputer, podobnie jak tokarka, koparka albo armatohaubica jest całkiem skomplikowaną maszyną i powinien być używany przez przeszkolonych operatorów. Posadzisz duraka po zarządzaniu przed tokarką to uszkodzi maszynę albo siebie, podobnie z komputerami.