Wystarczy odtworzenie odpowiednio spreparowanej wiadomości MMS by zainfekować dowolny telefon z Androidem w wersji 2.2 i nowszej. Co gorsza, by załatać tę lukę, trzeba czekać na aktualizację od producenta telefonu.

Badacze z firmy Zimperium odkryli i opisali wyjątkowo niebezpieczne błędy w większości obecnych na rynku wersji Androida. Pozwalają one atakującemu na zdalne wykonanie kodu jedynie poprzez wysłanie odpowiednio przygotowanej wiadomości MMS, która na wielu telefonach zostanie automatycznie wczytana i przetworzona. Jej uruchomienie powoduje wykonanie dowolnych poleceń, w tym na przykład usunięcie infekującej wiadomości i oddanie kontroli nad telefonem atakującemu.

Błędy w przetwarzaniu plików multimedialnych

Liczne błędy (CVE-2015-1538, CVE-2015-1539, CVE-2015-3824, CVE-2015-3826, CVE-2015-3827, CVE-2015-3828, CVE-2015-3829) prowadzące do nieautoryzowanego wykonania dowolnego kodu odkryto w bibliotece Stagefright, odpowiedzialnej za przetwarzanie wielu rodzajów plików multimedialnych. Biblioteka ta stanowi trwały element większości dostępnych dystrybucji Androida, w tym również najnowszych jego wersji. Jeśli masz Androida 2.2 lub nowszego (a to 95% wszystkich znajdujących się na rynku telefonów), to prawdopodobnie jest on podatny na ten atak. Niestety biblioteka ta posiada dość wysokie uprawnienia, w tym również dostępu do internetu, co daje duże możliwości atakującemu.

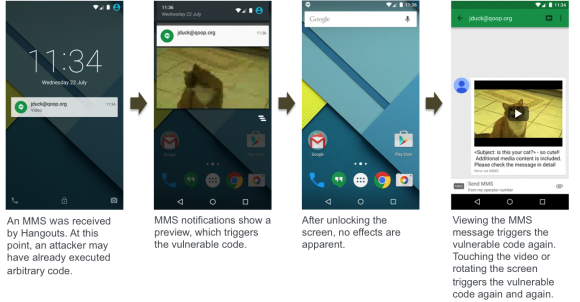

Co prawda do wykorzystania błędu niezbędne jest przetworzenie pliku multimedialnego, ale na przykład aplikacja Hangouts domyślnie potrafi pobrać treść MMSa i go przetworzyć, by zapisać w galerii filmów. Użytkownik nie musi odtworzyć pliku, by doszło do infekcji. Co więcej, proces przetwarzania wiadomości następuje zanim system powiadomi użytkownika o nadchodzącej wiadomości, zatem dobrze opracowany złośliwy kod może ukryć fakt jej otrzymania. W ten sposób może dojść do całkowicie niewidzialnej z punktu widzenia użytkownika infekcji. W innych aplikacjach wystarczy z reguły sam pogląd wiadomości MMS (bez uruchamiania filmu) by uruchomić złośliwy kod.

Oczywiście jest o tylko jedna z możliwości zainfekowania telefonu. Ze względu na to, że kod zawierający błędy znajduje się w kluczowych elementach systemu operacyjnego, odwołania do nich można wykorzystać chociażby z poziomu przeglądarki internetowej.

No i co teraz

Niestety sytuacja nie wygląda różowo (choć nie popadajmy od razu w czarną rozpacz). Choć Google, poinformowane przez badaczy, załatało luki w ciągu 48 godzin, to droga od repozytorium kodu Androida do telefonu w kieszeni lub ręce Czytelnika jest bardzo daleka i wymaga, by producent telefonu lub wersji systemu operacyjnego sam wprowadził zmiany w swojej dystrybucji. Niestety producenci telefonów do spółki z operatorami sieci telefonii komórkowej bardzo niechętnie i rzadko wysyłają aktualizacje, a do tego robią to tylko dla najnowszych modeli telefonów. Istnieje zatem spora szansa, że jeszcze przez wiele miesięcy jedynie niewielki odsetek telefonów zostanie załatany. Użytkownicy we własnym zakresie mogą co najwyżej próbować wyłączać automatyczne pobieranie MMSów w Hangoutach, choć eliminuje to tylko jedną z wielu metod ataku.

Jednym pozytywnym aspektem tej sprawy jest fakt, że nigdy jeszcze nie słyszeliśmy o tym, by którakolwiek z wykrytych poważnych luk w Androidzie była wykorzystywana przeciwko użytkownikom poza Chinami. Czemu? Trudno powiedzieć, być może posiadaczy telefonów z Androidem łatwiej zainfekować oferując im złośliwą aplikację, którą sami zainstalują, niż pisząc eksploity na setki modeli telefonów i ich wersji. Drugą nutką nadziei są wprowadzone od wersji 4.1 rozwiązania utrudniające działanie eksploitów, które mogą utrudnić łatwe stworzenie kodu wykorzystującego odkryte luki.

Jeśli zatem jesteście użytkownikami np. Cyanogena, spodziewamy się, że albo już został załatany, albo zostanie załatany lada moment. Również Firefox wprowadził już odpowiednie zmiany w swojej przeglądarce. Liczymy na to, że wkrótce inni dostawcy także wymyślą sposoby na ominięcie tego błędu i zdążą, zanim ktoś zacznie go wykorzystywać w złośliwym celu.

Komentarze

Dziś nexus 4 dostał patcha, na nexus 5 i 7 jeszcze nie, ale to zapewne kwestia godzin.

Mówisz o aktualizacji Usług Google Play? Z tego co mi się wydaje to Usługi Google Play nie mają z tą luką nic wspólnego.

Nie – Nexus 4 dostał aktualizację systemu. W moim N5 musiałem czekać aż do wczoraj – czyli ponad 2 tygodnie – liczyłem na szybszą aktualizację OTA.

Dlatego dobrze mieć motorolę z czystym andkiem. Jutro mają zadebiutować modele na rok 2015, G, X i ta najniższego segmentu.

koniec swiata

Antywirus co skanuje wiadomosci tez nie da rady. Bo jak takie cos przychodzi to natychmiast zosliwy kod sie wykonuje

dzięki za info, Adam!

operatorzy nie potrafią z automatu wycinać takiego MMSa?

Windows Mobile FTW!

Czyli generalnie pomimo potencjalnych problemów jakie mogą z tego wynikać opłaca się instalować Cyanogena.

U mnie w tel z androidem nie mam ustawionych APN dla mms, gdyż w ogole ich nie używam. Przez to nie jest możliwe pobranie żadnej wiadomości MMS. Czy nadal moj tel jest podatny na atak?

W artykule jest odpowiedź, czytaj do skutku

Skoro można wykonać kod zdalnie poprzez MMS to czy nie można mmsem porozsylac latek?

ciekawy pomysł ;) Przypomina mi dawnych hackerów, którzy włamywali się na serwery i łatali dziury za adminów ;)

O ile dobrze rozumiem proces działania MMS-ów, to:

1) Sam MMS nie zawiera treści multimedialnej, tylko URL, z którego dopiero telefon pobiera plik.

2) Z praktyki wynika (przynajmniej w Orange), że MMS nie daje się pobrać np. przez Wi-Fi, tylko przez transmisję pakietową we własnej sieci.

Czyli (rozpatrując oczywiście tylko wektor ataku przez MMS; ignoruję w tym momencie exploitowanie biblioteki w innym miejscu), jeśli mam wyłączoną transmisję danych, taki atak wydaje się być mało wykonalny. Dodatkowo, jeśli – jak normalny człowiek – mam powycinane różne badziewia typu właśnie Hangoutsów, prawdopodobieństwo jest jeszcze niższe, zgadza się?

zgadza się dopiero wtedy, kiedy aplikacja do obsługi sms,mms nie przetworzy w tle odebranej wiadomości aby np. wyświetlić podgląd na zablokowanym ekranie, przesłać podgląd na zegarek, przesłać info na email, przesłać mms na komputer, powiadomić na tablecie, mógłbym jeszcze 30 innych zastosować podać tylko po co, na podstawie wycieku z hacking team i danych regularnie pojawiających się na tej stronie, google dogadało się z NSA i wygląda na to iż jest to właśnie taki model które instytucja rządowa mogłaby wykorzystywać do inwigilacji obywatela, sądząc po ilości wersji zagrożonych tym błędem stawiam tezę iż to właśnie ten domyślny haczyk, który teraz wypłynął, czyli kolejne przeciw androidowi na wieki

Emm… Wystarczy zwyczajny root i blokada odbierania MSS na wszystko jak leci i zaprzestanie używania tego poronionego pomysłu jakim mms jest? :3

A ja mam zainfekowany tel. Przyszedł mi ,,pusty ,, MMS tzn nie bylo nr z ktorego zostal wyslany. Przywracalam tel do ustawień fabrycznych i nic to nie dało. Myślę że kluczem nie jest telefon tylko nr telefonu. Przelozylam katye do prostego fonika a do zainfekowanego telefonu inną kartę. Taka zagadka dla tego co mi to zrobił. Widzę że walczy bo przesyl w tle jest ogromny. Macie może jakis pomysł? Najlepszy by byl taki z jajem ;-) pozdro.

Na to samo pelna infekcja ale dzia powinno sir to rozwiazac gdy gralem na maszynach online na wlasnych oczach finely pieniadze liczylo sobie jak chcialo