Od kilku dni, w prawie wszystkich (pseudo)technicznych mediach autorzy rozpływają się nad projektem Anonabox, który zebrał już ponad pół miliona dolarów na kickstarterze. Czy to rewelacja na miarę sieci TOR, czy może rozdmuchana historia z kasą w tle?

Anonabox to projekt urządzenia, które w prosty sposób tj. poprzez wpięcie źródła internetu do jednego gniazdka, a do drugiego własnego sprzętu ma zapewniać anonimowy dostęp do sieci poprzez Tora.

Po pierwsze primo

Gdy przeczytaliśmy o tym projekcie to od razu pomyśleliśmy o kilku urządzeniach, które już są na rynku, oferują to samo a nawet więcej, a niektóre nawet wyglądają tak samo choć kosztują 60% mniej. W szafce autora spoczywa również urządzenie oparte o OpenWRT, może trochę większe, ale za to z wbudowaną baterią, które bez problemu staje się ruterem Tor, a po podpięciu modemu 3G nawet w pełni mobilnym ruterem.

Po drugie primo ultimo

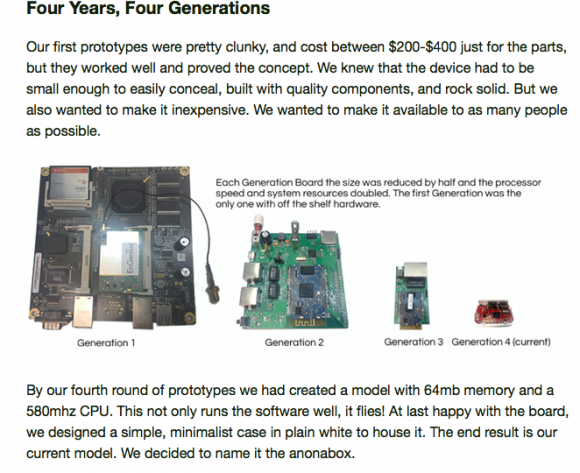

Na subreddicie privacy powstał wątek w którym osoba o nicku htilonom zwraca uwagę na to, że cały projekt Anonabox może być oszustwem ubranym w ładne słowa jak anonimowość, Tor, OpenSource i OpenHardware. Autor projektu August Germar informuje również, że obecna postać Anonabox to już czwarta generacja. Pokazuje przy okazji jak wyglądały poprzednie wersje urządzenia, czym radośnie strzela sobie w kolano po raz pierwszy.

Użytkownicy reddita bez problemu odnaleźli zbieżność urządzenia generacji pierwszej z urządzeniem PC Engines ALIX:

drugiej z Oolite:

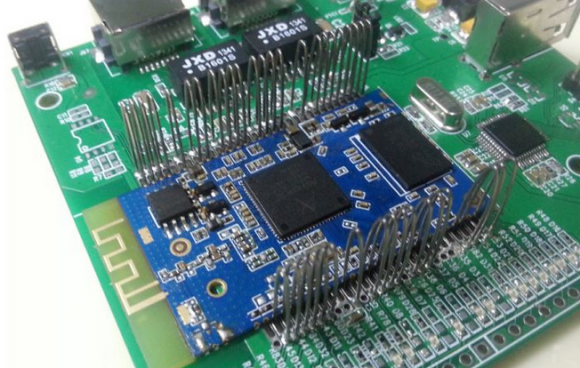

oraz czwartej z dostępnymi na AliExpress za 20$ chińskimi podróbkami TP-LINKa WR703n które są urządzeniem NEXX WT3020A z procesoremMIPS 24KEc V5 580Mhz z układem Mediatek MT7620N SoC, oraz 16MB pamięci ROM i 64MB RAM:

Ask Me Anything, czyli strzał drugi

Autor August Germar rozpoczął również AMA na reddicie, gdzie próbował udowodnić, że projekt jest jego, tylko obudowa jest identyczna. Publikując kolejne zdjęcia przestrzelił sobie drugie kolano. Po analizie fotografii (w zeszycie z datą, z otwartym urządzeniem, na czole autora) użytkownicy reddita bez problemu odnaleźli ślady wskazujące, że urządzenie że nie jest tym, czym być powinno.

Oczywiście prośba o pokazanie kompletnego schematu zakończyła się odpowiedzią: To co posiadam to plik pcb, który może być otwarty w edytorze pcb. (…) Uparcie próbowałem wyeksportować to do pdf’a lub jpg, ale obecnie nie mam czasu aby ten problem rozwiązać. Ze swej strony sugerujemy użycie przycisku PrtSc na klawiaturze.

404 zgłoś się

Błąd 404 strony Anonabox sugeruje, że projekt jest powiązany z torrouter.

Również przygotowane otwarte „źródła” (które są nakładką na katalog /etc/), udostępniane w ramach projektu pokazują, że konfiguracja routera ma wpisane na stałe hasło roota:

root:$1$KFYf8Udr$Ox892v9QYSdFL7bQA71iJ0:16352:0:99999:7:::

które nie jest zbyt trudne do złamania:

$1$KFYf8Udr$Ox892v9QYSdFL7bQA71iJ0:developer! Session.Name...: cudaHashcat Status.........: Cracked Input.Mode.....: File ([redacted]) Hash.Target....: $1$KFYf8Udr$Ox892v9QYSdFL7bQA71iJ0 Hash.Type......: md5crypt, MD5(Unix), FreeBSD MD5, Cisco-IOS MD5 Time.Started...: Wed Oct 15 13:23:08 2014 (24 mins, 2 secs) Speed.GPU.#1...: 324.3 kH/s Recovered......: 1/1 (100.00%) Digests, 1/1 (100.00%) Salts Progress.......: 546832385/1196843344 (45.69%) Rejected.......: 1/546832385 (0.00%) HWMon.GPU.#1...: -1% Util, 65c Temp, 52% Fan Started: Wed Oct 15 13:23:08 2014 Stopped: Wed Oct 15 13:47:11 2014

Aktualizacja 23:00

Przeanalizowany udostępniony kod źródłowy (który swoją drogą „zapożyczony” jest od grugq), zawiera kilka rażących wpadek bezpieczeństwa.

- Domyślna konfiguracja wifi – tworzy otwartą sieć:

config wifi-iface option device 'radio0' option mode 'ap' option encryption 'none option ssid 'anonabox' option network 'lan'

- Klucze sshd nie są generowane przy pierwszym uruchomieniu, a są stałe dla każdego urządzenia. Klucze te służą do „identyfikacji” serwera ssh i pomagają wykrywać ataki MITM.

- dostęp do ssh również na porcie 99

# iptables -t nat -A PREROUTING -i br-lan -p tcp --dport 99 -j REDIRECT --to-ports 22

Obudowa znajdująca sie na obrazku reklamowym to kiepski „fotoszop” obrazka z AliExpress:

Aktualizacja 17.10.2014

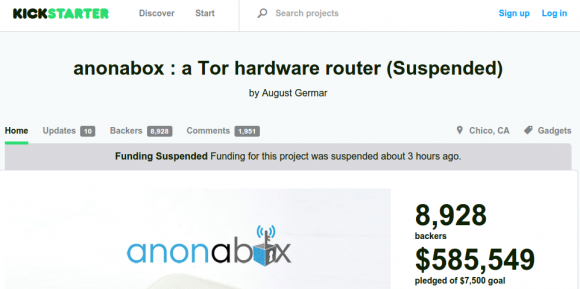

Zgodnie z oczekiwaniami społeczności projekt na kickstarterze został zawieszony, wszystkie wpłaty zostaną zwrócone dotującym. Kickstarter zrobił naszym zdaniem bardzo dobry ruch, choć za 400 tys. USD można byłoby przeprowadzić całkiem solidną przebudowę OpenWRT właśnie pod kątem NEXX WT3020A, i faktycznie zrobić z tego ciekawy i niedrogi router TOR’a.

200% cukru w cukrze

Anonimowość i prywatność są obecnie pożądanymi wartościami dodanymi, i nie mielibyśmy nic do powiedzenia, gdyby ktoś w ładnym opakowaniu oferował wszystko to wprost z pudełka dla każdego laika (a dodatkowo ze sprzętowym przełącznikiem „chcę zostać exit node w sieci TOR”). Opisywanie jednak lekko zmodyfikowanego chińskiego gotowca jako w pełni autorski produkt z otwartym sprzętem i oprogramowaniem będący efektem czterech lat ciężkiej pracy to nadużycie. Dzięki czujności społeczności która walczy o anonimowość na co dzień takie buble szybko wychodzą na jaw i są w pełni weryfikowane, zarówno pod kątem zaszytych tylnych furtek jak i obietnic autora. Tymczasem licznik na kickstarterze tyka – zazdrościmy!

Komentarze

Frazeonazi pisze:

„radośnie strzela sobie w kolano”

SOBIE możemy strzelić W STOPĘ, W KOLANO komuś.

http://sjp.pwn.pl/poradnia/haslo/strzal-w-stope-czy-w-kolano;11818.html

swoją drogą gratuluję bycia ipv6 ready :)

W projekt i budowę TOR-a zaangażowana była amerykańska armia. Zawsze mnie to niepokoiło. Skoro US Army, to prawdopodobnie także NSA, mimo że różne służby nie zawsze się kochają, to jednak często ze sobą współpracują.

.

Ja gdybym pracował w 3-literowych służbach, to myślałbym tak: dajmy ludziom sieć anonimizującą, czyli dajmy ludziom złudne poczucie anonimowości; zamiast myśleć o własnych rozwiązaniach, niech korzystają z naszych, niech się głupio cieszą i poddają inwigilacji. Być może brzmi to paranoicznie. Ale kilka lat temu gdyby ktoś pisał w Sieci o PRISM lub XKeyScore, o inwigilacji na zaprojektowanej przez NSA/GCHQ, to zostałby wyśmiany i nazwany paranoikiem. Po Snowdenie, po tym co ujawnił, już nikomu nie chce się śmiać. Sieć TOR jest zbyt atrakcyjna by służby jej nie inwigilowały. Dlatego mnie niepokoi. Fascynuje i niepokoi.

Miałem podobne przemyślenia. Co chwilę pojawia się temat tego, że służby specjalnie nie są w stanie złamać Tor*. Dla niektórych przecieki z narzekań NSA na Tor są dostatecznym dowodem. No ale jakby złamali Tor, to też by im było coś takiego na rękę.

Moim zdaniem ich słowa nie świadczą, że złamali Tor i tak samo nie świadczą, że nie złamali. Nie słyszałem nic o tworzeniu przy pomocy armii i nawet tego nie weryfikuję, bo myślę, że puenta jest identyczna: zakładać, że Tor jest otwarty, więc szczególnie uważać. Nawet jeśli mówią prawdę, to nie dowiemy się szybko, jak im się uda.

A sama anonimowość sieci Tor to w pewnym sensie mit. Nawet jeśli Tor jest bezpieczne, a ludzie są łapani przez ich własne błędy, to każdy prędzej czy później popełni jakiś błąd. Nie ma Tor bez człowieka, więc błędy też bym postrzegał jako słabość sieci. Potem tylko kwestia czy służbom zależy, żeby złapać, czy nie.

A teraz tok myślenia jak w firmach, które nie zabezpieczają przed social engineering. Sieć z przerośniętymi zabezpieczeniami, ale każdy przez telefon poda dane. Niektóre firmy, które się przed tym zabezpieczają, wliczają czynnik ludzki jako słabość sieci.

* Tor, nie „TOR”, bo chociaż pierwotnie było to skrótowcem, to nazwa została zmieniona na zwykły wyraz

Niepokoi Cię to, że w Tora zaangażowana była armia USA ? Mnie niepokoi to, że twórcą SELinux jest NSA….

Kolega pisze: „twórcą SELinux jest NSA”

.

Gwoli ścisłości:

„SELinux” to technologia, która pozwala na podniesienie poziomu bezpieczeństwa Linuksa jako całości. Nie jest to więc osobny system operacyjny, a dodatek, który może stanowić uzupełnienie każdego systemu spod znaku „pingwina” opartego na jądrze 2.6.x. (SELinux dla jądra 2.4 nie jest już rozwijany).

.

SELinux można włączać do woli, to nie jest jakiś przymus.

Oczywiście, na myśl że NSA tam grzebała, każdemu powinna się zapalić czerwona lampka w głowie. Z tym że przynajmniej oficjalnie wiemy że tam NSA grzebała. A w ilu miejscach jeszcze grzebała i nie mamy o tym pojęcia? Prawdopodobnie w Windowsach, Androidzie i w wielu protokołach sieciowych jest sporo tylnich furtek. Do czasu aż ktoś je znajdzie, potem są spalone – ale jest ich tyle, że NSA ma ich spory zapas na wiele najbliższych lat.

.

Jak żyć? Nie ma gotowej recepty, trzeba stosować kombinację różnych technik, tylko tak można osiągnąć pewien poziom bezpieczeństwa. Spore nadzieje daje system rozwijany przez Joannę Rutkowską: http://theinvisiblethings.blogspot.com/ Zobaczymy co przyszłość przyniesie, szykuje się ciekawie!

Proszę, tylko bez festiwalu paranoi ;)

NSA nie tylko szpieguje, ale pełni również rolę doradczą w temacie zabezpieczeń :)

Publikują na przykład poradniki, jak podnieść bezpieczeństwo routerów, systemów itp. Nie można siać paniki i wywalać wszystkich tych dokumentów do kosza, naprawdę się przydają.

Co do dylematu: stopa czy kolano – jak się człowiek postara, to i w plecy sobie może strzelić, chociaż nie ze wszystkiego ;)

Strzelić sobie w stopę brzmi naturalnie i realnie, stare filmy o kowbojach są tego przykładem ale jak trafić we własne kolano!

Zostać nabitym w anonboksa? Równie dobrze można napisać, że zostałem nabity w facebooka, windowsa itp. Branża IT jest przesiąknięta złodziejstwem i kombinatorstwem od początku istnienia gwizdka kapitana Crunch’a…

No to się wkur**lem. Zbrodnia popłaca można powiedzieć panie bocian o pseudonimie czapla.

że też ja nie moge życ na normalnej PŁANECIE :D

Aż mi ciśnienie skacze jak taki cfaniak zarabia, co za podludzie płacę kasę za ten szit?

Chyba też polecę z takim projektem :D

generalnie to chwila roboty. Co prawda nie robilem na openwrt, ale na raspberry pi. Dziala jak powinno.

Polecam

Dlaczego kradniesz cudze artykuły?

tzn konkretnie czyje?

http://www.aliexpress.com/item/World-Smallest-Portable-Mini-100M-IEEE-802-11-b-g-n-AP-Repeater-Client-Bridge-Wifi/1938319918.html

Tutaj kosztuje taki 15 $$$

„primo ultimo” że co?

Ni to łacina ni polski. Nie ma czegoś takiego jak primo ultimo, jest za to primo – po pierwsze, secudno – po drugie, tertio po trzecie.

https://www.youtube.com/watch?v=pIi-QFZd7fA

enjoy! :)

Jestem w pracy, YT tu nie działa. Link do „nic nie słyszę, bo jakiś debil drze się przez megafon”? ;p

Z3S – nowa jakość napisów. Napisy zostały specjalnie dopasowane do Twojej wersji filmu.

(…) Po pierwsze primo, przyszliście do pracy a nie na papierocha, pogaduchy i strojenie głupich min. Po drugie – primo – w tych kartonach są fajerwerki warte 30 tysięcy dolarów USA, a w tym domu fajerwerki odpalam tylko ja.

A po trzecie – primo ultimo – nikt nie otwiera tych drzwi.

A dlaczego?

Bo tam jest zamknięty Rambo.

A kto to jest rambo?

Nie twoja sprawa, bambo. (…)

Czy Z3S czytają sami, kurna, wielcy filolologowie? Nie macie nic konstruktywnego do dodania w komentarzu to po co pysk otwierać?

Odpowiedzią jest prawo trywialności Parkinsona: http://gynvael.coldwind.pl/?id=431

gimby nie znajo, ale do wywyższania się zawsze pierwsi :)

Hahaha Czy to jasne !!!!!!!

Teraz wszyscy są mądrzy. Zaufana Trzecia Strona pisze o „pseudotechnicznych” serwisach, ale sama nieco przemilcza fakt, że tych ustaleń dokonali ludzie z Reddita. To nie jest tak, że wszyscy dali się nabrać, a ZTS nie. Po prostu trzeba było czasu na zrobienie tych ustaleń.

Oczywiście, dobrze że to opisujecie, ale rzetelność kazałaby zauważyć, że najważniejszych ustaleń dokonali ludzie, którzy musieli mieć nieco czasu na ocenę wciąż świeżego projektu.

„nieco przemilcza fakt, że tych ustaleń dokonali ludzie z Reddita” WTF? Reddit jest przez wszystkie przypadki odmieniany w prawie każdym paragrafie tego artykułu i 4 razy wskazany jako źródło informacji.

kolejne żenujące kłamstwo – nie ma wołacza! :D

o czym ty pie.rdolisz? przecież cały ten artykuł mówi o tym, że to internauci właśnie wyczaili gostka! ty czytałeś to w całości w ogóle? czy ty w ogóle wiesz, gdzie jesteś w tej chwili?? :D

A może to projekt NSA?

Tor to produkt CIA, więc nie byłoby nic dziwnego w tym, że NSA też chce wziąć udział w zabawie ;-)

Zajebisty przekręt, normalnie „Wilk z KickStarter’a” :D

W tej tematyce, polecam pierwszy odcinek 18 sezonu south park „Go Fund Yourself” – zakładają firmę na kickstarterze żeby zebrać kasę „na robienie niczego”.

Co w przypadku jeśli zostanie potwierdzone że to kłamstwo. Kickstarter to blokuje i oddaje wszystkim kasę? Zawsze się zastanawiałem jak oni to weryfikuje.

Ten routerek na mediateku nie jest klonem 703n, bo on jest oparty na atherosie. Takim klonem jest np. Gl-iNet lub Fast…

Rewelacyjny projekt, ale bardzo źle zrobiony technicznie. Brakuje nam dobrych , niezawodnych routerów z szyfrowaniem.