Zakończyła się druga faza audytu Truecrypta, obejmująca jego mechanizmy kryptograficzne. Nie znaleziono żadnej tylnej furtki, za to trafiono na dwa błędy wymagające poprawy. Nie wpadajcie jednak w panikę – nie jest tragicznie.

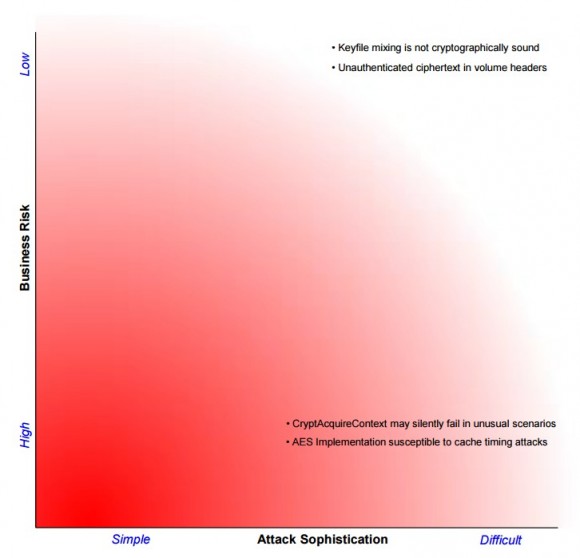

Dosłownie dwie godziny temu opublikowano raport z drugiej fazy audytu Truecrypta. W sumie audytorzy badający kod źródłowy aplikacji zidentyfikowali cztery różne błędy, z czego dwa określono jako istotne. Istnieje jednak duże prawdopodobieństwo, że nie musicie wyrzucać dysków do Wisły.

Błędy poważne, ale rzadko występujące

Zacznijmy od najważniejszego ustalenia audytu – w kodzie funkcji kryptograficznych nie znaleziono żadnej tylnej furtki. Znakomita większość kodu jest poprawnie napisana a implementacje poszczególnych algorytmów kryptograficznych przeprowadzono w modelowy sposób, zapewniając wysoki poziom bezpieczeństwa aplikacji. Zidentyfikowano jednak dwa scenariusze, w których znajdują się niedociągnięcia.

Pierwszy z nich dotyczy metody generowania wartości losowych w momencie tworzenia nowego wolumenu. Pełny algorytm zbierania wartości losowych opiera się na wielu źródłach: funkcja Windows CryptAcquireContext, wskaźniki struktur aplikacji, czas w milisekundach od uruchomienia systemu, czas uruchamiania procesu, pozycja kursora myszy, czas ostatniej interakcji, pozycja kursora klawiatury, statystyki użycia pamięci fizycznej, wirtualnej i dysku, parametry historii użycia dysku twardego i jeszcze kilku innych. Może się jednak tak zdarzyć w rzadko spotykanych sytuacjach, że funkcja Windows CryptAcquireContext, stanowiąca istotne źródło losowości, nie odpowie. Może to wynikać np. z polityki grupowej domeny, w której znajduje się stacja robocza lub z innych rzadko spotykanych przyczyn. Truecrypt powinien w takiej sytuacji przerwać pracę i poinformować o tym użytkownika – a tego nie robi i po cichu kontynuuje działanie. W efekcie może dojść do stworzenia kluczy o niższym niż zakładany poziomie losowości, co daje większą szansę na ich odgadnięcie. Pamiętajcie jednak, że nie oznacza to łatwej możliwości odgadnięcia klucza – nawet w sytuacji, gdy wystąpi ten scenariusz, aplikacja ciągle używa wielu źródeł losowości.

Drugi ważny problem dotyczy implementacji algorytmu AES, która może potencjalnie być podatna na wyrafinowane ataki związane z czasami obsługi pamięci podręcznej (cache-timing attack). Algorytm posługuje się dużymi tablicami danych, które nie mieszczą się w całości w pamięci podręcznej procesora. Powoduje to, że atakujący, posiadający dostęp do komputera, może tak manipulować danymi przekazywanymi aplikacji, by odczytać klucz prywatny. Nie jest to jednak atak prosty do przeprowadzenia i można raczej się spodziewać, że osoba, która ma dostęp do systemu, prędzej zainstaluje na nim keyloggera niż zaimplementuje ten rodzaj ataku.

Dwa pozostałe błędy dużo niższej wagi dotyczą metody konstruowania nagłówka pliku z zaszyfrowanymi danymi oraz sposobu wykorzystania plików – kluczy do zwiększenia bezpieczeństwa szyfrowania. Nie mają one jednak istotnego wpływu na bezpieczeństwo używania programu ani zaszyfrowanych danych.

Co dalej?

Autorzy raportu podkreślają, że ich odkrycia powinny być wykorzystane przede wszystkim w ulepszeniu kodu źródłowego klonów Truecrypta. Zwracają uwagę także na dobre praktyki programistyczne, których nie zawsze przestrzegali autorzy Truecrypta, a przede wszystkim wyraźną obsługę błędów. Gdy program tego rodzaju napotka problem, nie powinien po cichu go mijać, tylko powinien informować użytkownika i dawać mu szansę na zgłoszenie wystąpienia problemu do autorów kodu. Truecrypt nie zawsze postępuje w ten sposób czego skutkiem jest pierwszy z opisywanych problemów.

Czy należy przestać korzystać z Truecrypta? Zdecydowanie nie widzimy ku temu powodu (i wcale za to zdanie nie płaci nam NSA). Pierwszy etap audytu również nie znalazł tylnych furtek, pliki binarne były kompilowane z tych samych źródeł i nie bez powodu Truecrypta nie lubi NSA. Błędy opisane w raporcie bez wątpienia będą teraz analizowane przez kolejnych specjalistów, ale nie sądzimy, by którykolwiek z nich można było w praktyce wykorzystać przeciwko posiadaczom zaszyfrowanych wolumenów. Zadbajcie o dobre hasła i fizyczne bezpieczeństwo sprzętu (bo z Truecrypta trzeba umieć korzystać) i spokojnie używajcie dalej z darmowego dobrego szyfrowania.

Komentarze

Ekstra. Mam nadzieję, że poprawią to w VeraCrypt ;)

Czyli nie znaleźli nic ciekawego. TrueCrypt rulezzzz….

Nie nie znaleźli bo sprawdzali 7.1 a nie NSAowe 7.2

To pisanie o 7.2 stało się jakimś motywem trollowania, czy na serio nie wiesz, że ta wersja służy tylko rozszyfrowywaniu dysku?

A po co używać klonów, jeśli oryginał jest sprawdzony ( wersja 7.1a) i wiadomym, że można go bezpiecznie używać?

W klonie to już mogą być różne „cudowne” dodatki…. więc nie zawracać sobie nimi głowy…

Oryginal jest sprawdzony ale z nadejsciem Windows 10 i powolnym wymieraniu poprzednich wersji systemu ta dobra wersja truecrypta moze przestac dzialac na nowych systemach :/

tym gorzej dla Windows 10

(przynajmniej przez pewien czas ;) )

A kto normalny ufa win 8/10 po tak krótkim czasie od wypuszczenia? Do szyfrowania tylko sprawdzony windows XP lub chociaż 7.

Przyjdzie czas, że nie będziesz miał wyjścia i na klon będziesz musiał przeskoczyć. TrueCrypt nie ma już wsparcia wystarczy, że system/bios zacznie stwarzać problemy i nie będzie miał kto zaktualizować TrueCrypta by dostosować go do zmian jakie zaszły w oprogramowaniu czy sprzęcie.

Z taką sytuacją mogą się już skonfrontować użytkownicy Windows 10.

„i wcale za to zdanie nie płaci nam NSA”

Tak samo by powiedzieli ci którym płaci NSA !

Albo audytorzy :D

ten audyt jest przecież oficjalnie współfinansowany przez amerykański rząd.

dostali finansowanie od Open Technology Fund który jest programem rządowego Radio Free Asia powołanego przez Kongres i finanowanego z kasy amerykańskiego rządu.

Co ciekawe jest to oficjalna informacja na stronie audytorów ale amerykańska administracja zapytana ile kasy i na jakich warunkach im dała (treść umowy) stwierdziła że takich papierów nigdzie nie ma wiec niczego nie pokaże i niczego nie potwierdzi :DDDD

Takie cyrki tylko w USA.

NIc dziwnego że Green I White najwidoczniej nie chcieli się pod tym podpisać i oficjalnie przekazali 2 faze audytu innej firmie, w razie czego mają czyste ręce.

A jakiś audyt DiskCryptor się pojawił?

Cieszy stwierdzony brak furtek w kodzie TrueCrypta. Od razu lepiej jest mi żyć, bo wszystkie dyski mam zaszyfrowane właśnie nim. Mam nadzieję że podobnie jest w LUKS/dm-crypt.

Jeżeli ten raport jest rzetelny i kompletny, to TrueCrypt jest kawałkiem świetnego programu do szyfrowania i to jeszcze rozdanego nam za darmo. Opisane podatności nie są szczególnie groźne i w żadnym razie go nie dyskwalifikują do ogromnej większości zastosowań.

Tym bardziej ciekawi fakt tajemniczego przerwania pracy nad TC z prozaicznego powodu oraz ukryte przesłania z tym związane.

Czyżby TrueCrypt okazał się po prostu za dobry, a ekipa programistów zbyt uczciwa…? :)

Jak może byc rzetelny skoro pomineli audytowanie tak ważnej funkcjonalności jak ukryte wolumeny?

Czyli nie jest… i cały entuzjazm w p….. :/

VeraCrypt to oprogramowanie bazujące na TrueCrypt 7.1a, więc można śmiało stwierdzić, że oferuje taki sam poziom bezpieczeństwa, natomiast autorzy pracują nad swoimi udoskonaleniami. Brakuje mi tylko implementacji VC w Tailsie, to jest ogromny . TC jest nierozwijane, więc nie uzyska wsparcia od twórców, kiedy pojawią się nowe typy ataków, bądź kolizje z software’m/hardware’m. Jednak mimo wszystko twórcy Tailsa stwierdzili, że „dołączenie kolejnego narzędzia do kryptologii dysków mija się z celem, bo jest już zaimplementowany TrueCrypt oraz LUKS”, co w mojej skromnej opinii jest trochę niepoważne. Z każdą nową wersją Tailsa muszę sam sobie dogrywać VC, trochę mnie to męczy.

Co do LUKSa czy DiskCryptor’a mam tylko jedno zastrzeżenie – NSA nienawidzi TrueCrypta, a nie tych dwóch wspomnianych, więc musi być coś na rzeczy ;) w końcu każdy szanujący się biznesmen siedzi na Linuxie, więc do LUKSa ma dostęp, a jednak TrueCrypt zyskał sobie największą sławę i zanotował największe sukcesy w walce z inwigilacją. Może to „wiara w markę”, a może to maybelline.

Ale możecie mi powiedzieć, co takiego cudownego ma wprowadzić VeraCrypt i inne klony?

Skoro coś DOBRZE dodaje dwie liczby, to po diabła robić wersję v.13.1.5.2 funkcji dodającej? Ósma wersja koła z naklejką „NSA approved”?

Co oprócz ew. wsparcia dla Windows 10-20 i być może wydajności tam można znacząco poprawić?

Mogą wprowadzić np. obslugę AHCI.

AHCI, UEFI, GPT.

Sam już nie pamiętam czemu TC onegdaj odmówił zaszyfrowania dysku systemowego W8.1.

Jest to jednak pole do popisu dla klonów.

zwiększono PBDKF2 do 10 000 iteracji (algorytm uzyskiwania klucza dla nagłówka partycji, w TC jest 1000), poprawiono znalezione błędy z audytu TC, naprawiono dekompresor bootloadera, wprowadzono SHA-256 dla kodowania bootowania systemu, w planach jest dodanie Scrypta. ;)

@Adam

Ja ci już raz powiedziałem, ty się zagubiłeś, mylisz z3s z onetem.

OK, choć na dobrą sprawę TC jako narzędzie wcale nie wypada z obiegu na zasadzie koniecznej wymiany (pomijam partycję startową w najnowszym hicie MS ;> ). Jest to tylko poprawianie czegoś w sumie niezłego. No i skoro ktoś coś poprawia, to będą ludzie widzący w tych poprawkach drugie lub trzecie dno… ;>

@jozek

„Ja ci już raz powiedziałem, ty się zagubiłeś, mylisz z3s z onetem.”

Chyba akurat nie mnie, bo nie pamiętam takiej odpowiedzi.

jeszcze uzupełniająco do @jozek i odpowiadających

To moje pytanie wyżej nie było śmieszkowaniem typu Onet, czy Wykop.

Po prostu do dziś pamiętam, jak pewien „upgrade” oficjalnego oprogramowania(!) zrobił mi niezłe komputerowe „kuku” i z dystansem podchodzę do „ulepszeń” dobrych rzeczy…

Ci goście audytowali też Vera Crypta ale błędy w tej aplikacji nie zostały w tym „audycie” ujęte.

Podobnie jak nie została ujęta analiza ukrytych wolumenów TC, których CI panowie po prostu nie badali (sic!)

Czy Wy ludzie czytacie w ogóle to co komentujecie?

nie ma sensu uzywac klonow skoro TC 7.1a jest ok od wielu lat. tak myslalem ze audyt zadnych sensacji nie odkryje – i dobrze :)

The assessment EXPLICITLY EXCLUDED the following areas to limit the scope of the engagement:

Hidden Volumes

•

In-place disk encryption process

•

Deprecated Disk Modes: LRW,InnerCBC,OuterCBC

•

Lesser-Used Algorithms:Serpent,Twofish,Cast,3DES,Blowfish

•

Other areas of the application

Idź Pan w ch. z takim audytem.

:(((((

Łeeee…. ;/

… pewnie nie umieli tego porządnie zaudytować… :D

Aha. Tam jeszcze zapomnieli o jednym punkcie ;>

•

Hidden NSA backdoors

•

Tego też nie powiedzieli… ;>

no, tyle kasy wzieli, by napisac czego nie sprawdzali.

jakby w aucie sprawdzic tylko opony i uznac ze jest sprawne.

Przypominam , że audyt TC jest oficjalnie współfinansowany przez amerykański rząd poprzez kase od Radio Free Asia. Może by ZTS napisała osobny art na ten temat.

Na dodatek obowiązuje ich Patriot Act, czyli jeśli żĄD uSA kazał im napisać że jest ok to musieli tak zrobić. Uwierzę w niezależny audyt przeprowadzony poza terytorium i finansowaniu uSA oraz krajów zależnych jak GB CAŁEGO KODU.

Kolejny argument za VeraCryptem, który tylko bazuje na TC ;)

W tym kontekście to żaden argument. Kod TC też se możesz przejżeć przeca… ;>

Twórcy VeraCrypt to Francuzi ;)

Ciekawe, czy jak nazwiesz wolumin jako „Napoleon” to się VC zbuntuje, a jak nazwiesz „le vin” to plik zniknie…? ;)

Uff :D Szkoda że zaprzestano pracować nad projektem :(

„Uff”+usmieszek kojarzy mi się z odetchnięciem z ulgą.

Taki jeden historyk tez ma takie nieadekwatne wypowiedzi.

„Dwie godziny temu” – od którego momentu, bo nie widzę żadnej daty a tym bardziej i godziny pisania tego „artykułu”.

„Audyt TrueCrypta” – a której wersji?

Trollujesz czy nie widzisz drugiej linijki tekstu pod tytułem? A badaną wersję masz na 4 stronie raportu, którego najwyraźniej nawet nie otworzyłeś…