Długo przed wyciekami Snowdena wiadomo było, że NSA próbuje złamać każdy możliwy protokół kryptograficzny stosowany w sieci. Skalę i sukces tych wysiłków możemy jednak poznać dopiero w oparciu o ujawnione przez Snowdena materiały.

Jakie zatem postępy robi Departament Kryptoanalizy z budżetem ponad 30 milionów dolarów rocznie? Wiele danych przesyłanych w globalnej sieci jest obecnie zaszyfrowanych. NSA nagrywa każdy interesujący przekaz, bez względu na to, czy potrafi go dzisiaj odczytać czy nie w nadziei, że kiedyś złamie dany algorytm szyfrowania i będzie mogła wrócić do zapisanych informacji. Dzięki opublikowanym właśnie przez Spiegla dokumentom Snowdena pochodzącym z roku 2012 wiemy, które algorytmy były już wtedy skutecznie atakowane, a które stawiały opór analitykom.

Od prostych do trudnych

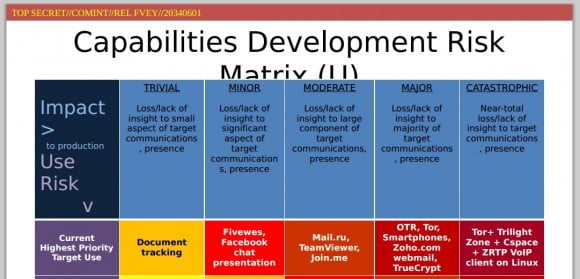

W jednym z dokumentów NSA znaleźć można prostą tabelkę, w której agenci klasyfikują różne rozwiązania w zależności od tego, jak łatwo lub trudno jest im je atakować. Śledzenie dokumentów przesyłanych w sieci uznano za trywialne. Za mały problem uznano czat Facebooka. Narzędzia takie jak TeamViewer czy Join.me oraz rosyjską usługę pocztową mail.ru sklasyfikowano jako umiarkowany problem. Poważnym problemem dla agencji są rozwiązania takie jak OTR, Tor, smartfony, szyfrowane usługi pocztowe Zoho.com i Truecrypt. Z kolei na liście problemów katastrofalnych znalazło się połączenie Tora z innymi usługami zapewniającymi anonimowość jak np. VPN Trilight Zone, komunikator CSpace czy klient VoIP z szyfrowaniem ZRTP (np. RedPhone czy Signal). Wśród rozwiązań stwarzających NSA problemy nie do pokonania wymieniono także szyfrowanie PGP.

Problemy z usługami VPN

Dokumenty analizowane przez Spiegla wskazują, ze NSA poradziło sobie z usługami VPN używanymi przez grecki rząd. Jeden z dokumentów również wspomina ataki na dostawcę VPN SecurityKiss z Islandii. W 2009 roku wewnętrzne potrzeby agencji wynosiły ok. tysiąca żądań dostępu do danych z połączenia VPN na godzinę i przewidywano, że wzrosną one do ok. 100 000 na godzinę w roku 2011. Szacowano wówczas, ze około 20% wniosków uda się się zrealizować. Z dokumentów wynika, że VPNy oparte o PPTP stanowiły mniejszy problem dla NSA niż te oparte o IPsec. NSA uzyskało dostęp do szyfrowanych sieci takich organizacji jak rosyjskie i jordańskie linie lotnicze oraz rządów Afganistanu, Pakistanu i Turcji. W przypadku IPsec metodą ataku było przejęcie kontroli na ruterem i odzyskanie z jego pamięci kluczy szyfrujących.

HTTPS

Według dokumentów NSA planowało złamać 10 milionów połączeń HTTPS do końca roku 2012. Agencję interesowały głównie hasła dostępu do usług zabezpieczonych tym protokołem.

SSH

Spiegel znalazł wzmiankę mówiącą o tym, że NSA dysponuje rozwiązaniem umożliwiającym odszyfrowanie niektórych połączeń SSH.

Skype

Według dokumentów NSA przechwytywanie komunikacji Skype’a zaczęło się na dużą skalę w lutym 2011 a od jesieni 2011 wszystkie treści przesyłane w ramach tej aplikacji są dostępne dla analityków agencji. Co prawda sam Microsoft twierdzi, że nie udostępnia „hurtowo” danych żadnej agencji, to NSA taki właśnie dostęp posiada.

Metody ataku

By pokonać zabezpieczenia NSA i GCHQ stosują wszelkie możliwe metody ataku. Od pracy u podstaw, czyli wpływania na tworzenie standardów kryptograficznych tak, by je osłabić przed wprowadzeniem na rynek, przez ataki wymagające dużych mocy obliczeniowych, po zwykłe włamania. Skuteczną metoda pokonywania szyfrowania jest często kradzież kluczy i haseł z urządzeń je przechowujących, czy to ruterów, serwerów czy też komputerów użytkowników.

Podsumowanie

Choć dane z dokumentów Snowdena pochodzą z roku 2012, to prawdopodobnie większość z nich jest ciągle aktualna. Wygląda zatem na to, że używanie Tora w połączeniu z innymi technologiami takimi jak PGP, VPN, ZRTP i Truecrypt może faktycznie porządnie napsuć krwi NSA. W przypadku takich usług jak HTTPS czy SSH warto zapewne zweryfikować ich konfigurację w zakresie stosowanych metod szyfrowania oraz długości kluczy – prawdopodobnie gorsze/słabsze konfiguracje są już regularnie przełamywane. Warto także pamiętać, że o ile Skype chroni nasze rozmowy przed podsłuchaniem w sieci WiFi kawiarenki, to na dłuższą metę warto jednak skorzystać z innych platform.

Komentarze

pierwszy

Wniosłeś do tematu…

Ogólnie zdaje mi się, że takie tabelki kolorowe mają mało wspólnego w NSA. Takie kolorowanki?

Co to instruktarz dla pedofilów czy podobnych zjebów? Po co wyciągasz wnioski za ludzi w artykule?

„Co to instruktarz dla pedofilów czy podobnych zjebów? ”

To trochę trudniejsze niż myślisz.

Takiego przeciętnego, niemajętnego pedofila można stosunkowo łatwo namierzyć.

O wiele trudniej namierzyć pedofilów należących do zamkniętych grup, siatek. Oni są bardziej niebezpieczni. Stać ich na zatrudnienie zawodowego informatyka, który przygotuje dla nich całe zaplecze IT.

Zdarza się że pedofilem może być informatyk, wtedy zrobi wszystko gratis dla swojego chorego klubu. Ta dewiacja dotyka bez względu na kolor skóry, pochodzenie społeczne czy wykonywany zawód.

.

Tor nie powstał dla pedofilów.

Twoje myślenie jest bardzo jednostronne.

Nożem można ukroić chleb i podzielić się nim z bliźnim, albo wbić mu ten nóż w plecy i go zabić. Nóż jest zły? Nie, to nasza wolna wola sprawia że możemy wybrać. Z tym że w przypadku pedofilów to jeszcze bardziej skomplikowane, bo ich „wola” tak naprawdę wynika z nieuleczalnej parafilii/dewiacji, czyli tak naprawdę oni nad tym nie panują. Jeśli chcesz trochę zrozumieć ten problem, polecam 3 przykładowe (z dziesiątek pozycji w bibliotekach i księgarniach) książki:

1) pod redakcją Moniki Sajkowskiej „Wykorzystywanie seksualne dzieci”

2) „Pedofilia. 30 wywiadów z pedofilami”, autor: Pryor Douglas W.

3) Lękajcie się. Ofiary pedofili w polskim kościele mówią”, autor: Ekke Overbeek.

Ostrzegam, że książki są drastyczne i trudne!

.

Nie bronię pedofilów! Gdybym mógł to wsadziłbym ich do komory gazowej i osobiście odkręcił zawór z gazem. Ale wiem to – mimo że to kontrowersyjne – i muszę to napisać, że oni są po prostu chorzy psychicznie. Są niebezpieczni, ale chorzy. Trzeba ich bezwzględnie izolować. Tylko tyle można dziś zrobić, bo terapie nie działają.

Pedofilia jest zaburzeniem, ale w większości przypadków jest zbytnio naciągana. Któremu facetowi nie podobają się młode laski? Takie dajmy na to 16, 17-letnie? Zwłaszcza umalowane i wyzywająco ubrane? Rozumiem, że małe dzieci, które nie są w temacie a wykorzystywane przez pedofila są krzywdzone. Małe, ale co to w ogóle znaczy małe? To jest bardzo płynna granica. Teraz mamy takie prawo, że pedofilem może zostać każdy nieświadomy internauta. Jak obejrzysz sex fotki i filmiki z 17-latkami, stajesz się wedle naszego chorego prawa pedo. Nic że może ta 17-stka się kochać i osoba która seksi się z taka nie jest pedo. Jakaś schizofrenia to jest to co obecnie mamy.

Wielu niby pedo też nie jest do końca informowana przez dziewczyny o swoim prawdziwym wieku. Wielu pedo później jest wpisywani na listę pedofilów i ma potem koszmarne życie tylko przez to, że jakaś gówniara zataiła swój wiek albo delikwent zapomniał zapytać.

Już szkoda nawet [pisać o ofiarach (inaczej nie można tego napisać), którzy patrzyli się zbyt długo na dziecko, żeby nie zostać oskarżonym o pedo. Albo inny, który robił plenerowe zdjęcia i w kadrze znalazło się dziecko. Dodatkowo paranoja pedo zatacza coraz szersze kręgi. Ojcowie kąpiący swoje dzieci sa oskarżani w sądzie przez rozwądzące się żony o czyny pedofilskie…

Pedofile należący do zamkniętych siatek – urban legend.

Siatki to ukochany temat mediów, służby mają ubaw.

W ogóle temat pedofilii jak i później terroryzmu powstał wyłącznie po to aby usprawiedliwić szpiegowanie motłochu.

W rzeczywistości, groźnie przypadki pedofilii zdarzają się bardzo rzadko, na tyle rzadko ze nie było by najmniejszej potrzeby robienia z tego dużego halo.

Ale wtedy nie wypalił by plan inwigilowania, więc wypuszczono ma arenę media i psychologów którzy wymyślili adekwatne problemy i z nic nie znaczących sytuacji zrobili tragedie życiowe.

Dziecko w tym procederze jest tylko narzędziem. Najczęściej krzywda, nawet na całe życie następuje podczas procesu udowadniania winy, reakcji rodziny i otoczenia.

Ludzie uprawiający dobrowolny seks w dzieciństwie nie mają najmniejszych problemów w życiu dorosłym (badania na takich osobach), Reszta to propaganda oparta na kłamstwie, aby móc przykręcić śrubę.

Najciekawsze jeszcze przed nami.

To co zrobili pedofilom, służby zrobią całemu społeczeństwo. Zagrywka z pedofilami była tylko testem. Więc proponuje przemyśleć swoje reakcje kiedy robi się następną aferę z pedofilem w tle.

„Pedofile należący do zamkniętych siatek – urban legend.”

To że nie dostrzegasz zagrożenia, nie oznacza że go nie ma. Porozmawiaj z policjantami z wydziałów kryminalnych zajmujących się takimi sprawami. Albo jesteś zbyt tępy żeby odpalić Google i poszukać o policyjnych akcjach antypedo, albo właśnie masz powód i celowo deprecjonujesz mój wpis o seksualnych dewiantach.

Mógłbym tu wkleić setki linków takich jak te:

1) http://www.tvn24.pl/wiadomosci-ze-swiata,2/interpol-rozbil-siatke-pedofilow,253244.html

2) http://www.rmf24.pl/fakty/swiat/news-miedzynarodowa-siatka-pedofilow-rozbita,nId,78599

3) http://www.wprost.pl/ar/383885/Miedzynarodowa-siatka-pedofilow-rozbita/

I co? Pewnie zaraz napiszesz że to bzdura, że nie ma żadnych pedofili. Albo napiszesz że cała Policja jest zła i tylko źle nam życzy. Mentalność gimbazy…

.

„Siatki to ukochany temat mediów, służby mają ubaw.”

Tak, to prawda, że niektóre służby w niektórych krajach, wykorzystują antypedo do inwigilacji. Ale to nie oznacza że nie ma pedofilskich siatek.

Panie Zdzisiu, co to za narzędzie gwałtu na małych dzieciach Pan nosi przy sobie? Proponuję natychmiastową kastracje tego wstrętnego narzędzia gwałtu i pedofilstwa!!!

w sumie to nic nowego z tego się nie dowiedzieliśmy… ;)

dowiedzieliśmy się że technologie uznawane za bezpieczne do tej pory są (z dużuym prawdopodobieństwem) nadal bezpieczne. To jest też ważna informacja.

Moje przypuszczenia znalazły potwierdzenie ;) co spowodowało, że radośnie wypaliłem papieroska.

A na poważnie, to dowiedziałem się choćby, jaka jest skala żądań NSA od przykładowego dostawcy usług.

Taka skala żądań informuje o jeszcze jednej rzeczy: że NSA nie mogła zdobyć tych danych czy haseł w żaden inny sposób. A to też cenna informacja. Bo pokazuje, że ich możliwości są jednak ograniczone w pewnych obszarach, nie mają supermocnych komputerów kwantowych zdolnych rozszyfrować każdą transmisję itp. „fantazyje”.

Microsoft czy inne firmy z USA na pewno mają jakieś wtyczki dla NSA. I zapewne są jakąś ustawą zmuszone do zaprzeczania temu.

Drugi :)

Miło słyszeć że od lat korzystam z narzędzi z którymi NSA ma problemy.

A cóż jest miłego w tym, że Twoje połączenia są gromadzone przez jakąś firmę i poddawane eksperymentom? Lubisz, być podglądany? :)

Czyli twój przepis na szarlotkę, którą wysyłasz do babci za pomocą Tor;a jest bezpieczny! :-)

Podczas akcji takich jak atak na forum pszczelarskie, wrzucanie cenzopapy na strony katolickie czy wysyłanie zlewów moim zmartwieniem nie jest jakiś tam trzyliterowiec zza oceanu tylko wąsaty Janusz w komendzie powiatowej. Niebiescy zobaczą w logach IP z Rosji, Wietnamu czy Argentyny i sprawa obrażania papieża zamknięta bo nie można ustalić sprawcy xD

Ho ho, wkrótce obalisz System

Skąd NSA pozyskuje ludzi? Jak odbywa się werbowanie? Czy osoby o wysokich kwalifikacjach, wiedzy, umiejętnościach także z Polski mogą zostać zwerbowane do takiej agencji? Z tego co czytam wnioskuję iż zatrudnia samych geniuszy i to w setkach bądź tysiącach egzemplarzy :-D

Jak zmienisz obywatelstwo to pewnie tak :D. Chyba, że jesteś takim geniuszem z Polski, że amerykańskie służby same Cie znajdą i zwerbują do pracy dla nich.

Z projektu Cicada ;J

Cartman był w NSA. Sam zobacz ;)

Nie jestem geniuszem. Poprostu chciałbym wiedzieć jak to się odbywa. Zdarzają się przecież wszechstronnie uzdolnione osoby, posiadające olbrzymią wiedzę. Zastanawia mnie czy takie organizacje starają się; wcielić ich w swoje szeregi. Przecież nie biorą ludzi z łapanki. Posiadając tak ogromne zaplecze i praktycznie nie ograniczony budżet – można przecież zaszaleć :)

Miałem na studiach takiego wszechstronnie uzdolnionego, nazywał siebie „współczesnym człowiekiem renesansu” xD

Pojechał na praktyki do USA (kosić trawniki xD), uczelnia praktyk nie zaliczyła, poległ na jeszcze jednym egzaminie, poleciał ze studiów i się skończyła kariera człowieka renesansu xD

80% NSA to sektor prywatny.

Nikogo wiec nie werbują, tylko podpisuja kontrakty z tymi ktorzy potrafia cos sensownego przydatnego w ich branzy czyli … wszystkich, od seksownych sprzątaczek do projektantów układów scalonych na bazie grafenu.

Informacje na temat TruCrypta już nie aktualne.

A to czemu? (tak, wiemy co pojawiło się na stronie projektu, ale nie było tam niczego, co by oznaczało, że Truecrypt jest niebezpieczny, poza tym audyt kodu źródłowego nie wykrył żadnych problemów).

Art ciekawy jak zawsze.

Odnośnie TC to audyt wykazał 4 krytyczne błędy, które mogły zagrozić zaszyfrowanym plikom w kontenerach. Prócz tego kilkanaście innych, mniej krytycznych błędów.

Gdzie te „krytyczne” błędy są opisane? Żadnych grożących bezpieczeństwu nie było w raporcie.

Przepraszam, ale nie znalazłem arta na którym oparłem swoją wypowiedź.

Tak więc ODWOŁUJĘ ALERT ! hihi

TC jest bezpieczny na tyle, na ile można ufać audytorom ;)

Też bym chętnie poznał te „krytyczne błędy”. Bo jeśli ich nie ma, to po co siać FUD?

.

Audyt TC w wersji 7.1a jeszcze się nie zakończył. Linki:

1) istruecryptauditedyet.com

2) http://arstechnica.com/security/2014/04/truecrypt-audit-finds-no-evidence-of-backdoors-or-malicious-code/

Na razie niczego tam nie znaleziono. Gdyby coś znaleziono, to w świecie IT aż huczałoby od tej informacji, to byłby dla nas prawdziwy cios.

Wersji 7.2 TrueCrypta nikt nie używa, komu życie miłe.

Dość niejasne porzucenie projektu przez dotychczasowych deweloperów TC, powinno budzić ostrożność.

A po co używać 7.2? Przecież on tylko deszyfruje.

właśnie udowodniłeś swoją ignorancję, którą obserwuję tutaj ze smutkiem od dawna.

skończ waść te swoje ogólnie znane banały, wstydu(sobie) oszczędź.

tak się bowiem kończy udawanie eksperta. :D

Nie ma potrzeby łamania szyfrowań Skype: https://www.bluecoat.com/security-blog/2014-01-02/exploring-encrypted-skype-conversations-clear-text

te prawie nie istnieją

Jak działa Tails ? Czy połączenia są kierowane od razu do pierwszego wezła tor, czy sam działa jako pierwszy wezeł tor ?

Tails działa jako LiveCD/LiveUSB, czyli używa tylko RAMu. Jeśli świadomie nie podmontujesz systemu plików z dysków i pamięci przenośnych, nie ma śladu po aktywności.

.

Tor w Tailsie działa naprawdę dobrze, bo anonimizuje cały ruch na interfejsach sieciowych, dosłownie wszystko „leci” przez Tora.

Chodzi mi o to czy dostawca widzi moje połączenie z tor czy nie. Czy korzystać dodatkowo z np vpn

Tails żeby użył Tora, musi się połączyć z jego węzłem wejściowym i Twój dostawca internetowy widzi te połączenie.

Podobnie jest z VPN-ami. Ludzie myślą, że jak się korzysta z takiego bez logów, to że nie można ich namierzyć. Nie zdają sobie sprawy z tego, że każdy ISP loguje każde połaczenie. Jak np. napiszemy jakiś niepochlebny koment np. na naszego Bula podłączeni do takiego VPN-a, to służby patrzą z jakiego IP to wyszło, trafiają na IP VPN-a i potem sprawdzają kto o danej godzinie łaczył się z danym IP o danej godzinie. I juz mają nas na talerzu.

P.S. Wyszedł z tego trochę taki troll wątek, który pewnie irytuje pana Adama. Rzucanie oskarżeniami bez pokrycia. Ale myślałem, że będzie gorzej, bo ludzie „od linijki” potrafią nieźle nawrzucać takim trollom jak ja :P Ale mi się nie udało i pan Adam opanował emocje i nie powiedział, żebym gdzieś poszedł… ;-)

Mniejsza z prezydentem, spróbuj napisać coś na śniętego Jana Pawła II to bagiety zapukają o 6 rano.

Tak, dostawca może zobaczyć lub nawet zablokować Twoje połączenie z siecią Tor.

Możesz to połączenie ukryć używając VPN, SSH, proxy lub łącząc się z siecią Tor przez mostki. Możesz też ukryć ruch do sieci Tor w tunelu IPv6, bo w większości przypadków ten ruch monitorowany nie jest. W przypadku łączenia się z węzłami Tor CJDNS fakt korzystania z Tor będzie nie do wykrycia.

Wszystko ładnie, ale trudno to wszystko skonfigurować dobrze. W taki sposób, żeby nie popełnić żadnego błędu i nie zostać wykrytym.

Najlepiej wbic się na kogoś router przez wifi i jeśli nie złapia nas na gorącym uczynku, hulaj dusza piekła nie ma xD Oczywiście byłoby to wysoce nieetyczne. Najlepiej to zostawić szaraczków w spokoju i zając się jakimiś firmowymi czy urzędniczym wi-fi. W takim McDonaldzie sieć dobrze działa i nie będąc w środku, gdzieś z przyczajki można sobie poserfować i przy okazji… ;D

Mgnienie: nie tylko nieetyczne, ale i niezgodne z prawem. Coś mi się przypomina, że jakiś gość w Singapurze jako pionier dostał wyrok w zawieszeniu za używanie cudzej sieci WiFi ;)

steppe: tak, Singapur jest dobry do straszenia ludzi :-) Za śmiecenie na ulicy czy w parku dostaniesz karę $1000 SGD (800 USD) i do tego roboty publiczne. Za przechodzenie przez ulicę w niedozwolonym miejscu: $500 (400 USD). A za przemyt naroktyków grozi kara śmierci!

Do pierwszego węzła Tor.

@Adam

Racja, kompletnie o tym zapomniałem, że 7.2 przecież nie szyfruje, zablokowano możliwość:

– tworzenia nowych kontenerów,

– szyfrowania dysków,

– tworzenia partycji rozruchowych

oraz

– całe fragmenty kodu zamienione na AbortProcess (“INSECURE_APP”).

O TC w wersji 7.2 było głośno w maju tego roku, minęło dobre pół roku.

Deweloperzy ze Szwajcarii stworzyli projekt ” TrueCrypt must not die”: https://truecrypt.ch/ Ale na dzisiaj, nie ruszę niczego poza oficjalną wersją 7.1a.

Na oficjalnej stronie TrueCrypta http://truecrypt.sourceforge.net/ są takie smaczki: „Migrating from TrueCrypt to BitLocker”… No tak, najlepiej od razu wysłać skan dowodu/paszportu/nr ubezpieczenia, prosto do NSA/GCHQ. Samo sugerowanie stosowania zamkniętego Microsoftowego rozwiązania, to szczyt bezczelności. Kto jak kto, ale Microsoft na 100% współpracuje z NSA, podobnie jak Yahoo, Google, Cisco, itd.

.

A na samym dole strony: „WARNING: Using TrueCrypt is not secure” – ale co dokładnie nie jest bezpieczne, tego już misie nie podały.

> co dokładnie nie jest bezpieczne, tego już misie nie podały.

Sam fakt korzystania. Ściąga uwagę służb.

A co Panowie myslicie o veracrypcie? Ktos z Was probowal? Stosuje? Przygladal sie? Ma zdanie?

Dopóki audyt bootloadera TrueCrypt nie zostanie zakończony, to jego bezpieczeństwo jest podobne do TrueCrypt. VeraCrypt ma jedną cechę, która go stawia wyżej od TrueCrypt’a, mianowicie atak słownikowy jest znacznie trudniejszy. Oznacza to większe bezpieczeństwo przy słabych hasłach.

@mgnienie

„Podobnie jest z VPN-ami…”

Owszem, ISP ma logi, kto z kim, z jakiego IP, na jakim porcie, jaka usługa, itd.

Problemem nie jest ISP, bo on zawsze zapisuje logi, zresztą nawet musi to robić, nie ma wyboru.

.

Problemem są usługi VPN.

Skąd mam pewność że używając np. CyberGhosta VPN jestem bezpieczny, że CyberGhost to nie jest haneypot?

No nigdy tej pewności nie będę miał. Mogę mieć co najwyżej mniemanie że dana usługa jest bezpieczna.

.

Drugim problemem są różne odmiany ataków „Man in the middle”.

Przykładowo, jeśli jakaś służba w Polsce chce mnie namierzyć, a korzystam z usługi Neostrada, to gdzie się wepną? Typuję że na przełącznicę/krosownicę/multiplexer ADSL (xDSL), które są umieszczane w skrzynkach i w centralkach telekomunikacyjnych.

Wtedy żaden VPN ani Tor mi nie pomoże, bo już na „wejściu” mojego połączenia do operatora jestem podsłuchiwany.

> Przykładowo, jeśli jakaś służba w Polsce chce mnie namierzyć, a korzystam z usługi Neostrada, to gdzie się wepną?

Jak to gdzie? W modemie «za złotówkę» :P

Pomyśl tylko, co można tam wepchnąć?

Nie w samym modemie, nigdzie nie pisałem o moim modemie ADSL. Tylko w urządzeniach telekomunikacyjnych – tych po stronie telekomu – które obsługują ADSL (xDSL). To miałem na myśli. Bo tam można się wpiąć i użyć „man in the middle”, a ja o niczym nie będę wiedział. Bo do skrzynek i central telekomu nie mam dostępu. Ale 3-literowa służba ma dostęp i może tam wpiąć co tylko zechce. Jak najlepiej podsłuchiwać ADSL, tak żeby podsłuchiwany o tym nie wiedział? Chyba dobrze myślę…

Moim zdaniem to jest nieopłacalne. Najlepiej podsłuchiwać ruch w miejscu gdzie schodzi się jak najwięcej połączeń. Wtedy podsłuch jest skalowalny. Choć nie wykluczam modemów po stronie operatora, ani żadnego innego miejsca.

Gdzie schodzi się jak najwięcej połączeń?

Dla przykładowej technologii ADSL i usługi Neostrada, takim najbliższym miejscem będzie multiplexer ADSL.

Owszem, przykłady podane przez Ciebie moga miec miejsce. Ale są hojracy uważający, że VPN-y bez logów to jest lekarstwo na wszystko. Tylko nie zdają sobie sprawy, że jak łączą się jako jedyni z takim VPN-em dajmy na to na Seszelach, to nawet polska policja nie będzie miała problemu z ich namierzeniem xD Mogą odbić się od dostawcy VPN-a (brak współpracy, brak logó), ale ISP zawsze pójdzie na rękę policji i poda kto tam się łączył z zagranicą z IP seszelskiego VPN-a.

Odnośnie ataków na routery za zetkę, to nie jest głupi pomysł. Jeśli jest taka mozliwość służby na pewno z niej będą korzystać. Zwłaszcza, że łatwo zgarnąc za jednym zamachem kilka milionów takich routerów. Wystarczy Metasploit i wyszukiwarka Shodan.

Ktoś w poprzednik arcie nt. „podatności ciasteczkowej” nawet napisał, czy jak ma modem niedostepny do netu to czy jest bezpieczny. Otóż nie jest:

http://www.computerworld.pl/news/400380/Zagrozenie.dla.milionow.ruterow.html

(ostatni akapit)

*chojracy

Dzisas, jakie bzdety.

Dane idące VPN są kodowane już na kompie.

Podsłuchy na krosówce, czy nawet w modemie nie mają żadnego znaczenia.

Dzieci normalnie :)

Rozszyfrować komunikację przez szyfrowany tunel VPN jest trudne, ale juz namierzenie kogoś korzystającego z takiej usługi jest banalnie proste. Czyli jak coś tam zrobisz co nie odpowiada władzy, korelując kogoś aktywność np. na jakimś forum i ten sam czas aktywności sprawdzone u ISP – daje duże prawdopodobieństwo dowiedzenia, że to ty jestes w to zamieszany. Potem już biorą cię pod ściślejszą obserwację i jesteś w d.

Modem u operatora może nic nie da jak łączysz się przez VPN, ale już dostęp do twojego modemu/routeru daje wiele. Dlatego słuzbom opłacałoby się zaatakowac routery zwykłych userów (tanim kosztem i mogą się wyprzeć że to oni, zgonią pewnie na hakerów). Albo jak nie masowa infekcja to chociaż selektywne ataki na upatrzone cele.

ADSL to połączenie typu punkt-punkt i u usługodawcy spokojnie można się wpiąć: w centrali telekomu pakiety danych są przesyłane poprzez multiplekser DSLAM:

a) albo do wewnętrznej sieci ATM (wtedy usługodawca telekomunikacyjny korzysta z enkapsulacji PPPoA)

b) albo do wewnętrznej sieci Ethernet usługodawcy (gdy korzysta z enkapsulacji PPPoE),

aż do bramy internetowej.

Żebyśmy mieli pewność jak się w Polsce podsuchuje ruch szerokopasmowy, trzeba by zaprosić do dyskusji kogoś kto zestawiał takie połączenie w telekomie dla któreś ze służb. A tego raczej nikt tu nie napisze.

Adam mam prośbę. Czy mógłbyś zamailować albo najlepiej zadzwonić do tego Greena czy White’a albo do ISec i zapytać się co z tym audytem TC???

Goście zainkasowali kupę kasy od ludzi i paprają się z tym PONAD ROK i nawet nie napisali jaki jest status i czy wogóle maja zamiar dokończyć ten audyt.

Pomijając idiotyczny pomysł wybrania firmy amerykańskiej tak czy siak kilka milionów uzytkownikow TC czeka.

W sieci cisza, nikt nie wie co sie stalo z developerami wychodza jakies nowe forki , projekt czeka na łatki a tu cisza z audytem wersji sprzed 2 lat.

Jako oficjalny serwis zajmujacy sie bezpieczenstwem IT (najlepszym w polskim necie) :) mozecie sprobowac sie czegos oficjalnie (lub nieoficjalnie dowiedziec).

Na pewno będzie dobry materiał na artykuł niezależnie co odpowiedza.

Z góry dzieki.

max

@misiou

Nie rozumiem internetowych złośliwców, którzy zamiast zająć się swoim życiem, szukają u innych najdrobniejszych nawet potknięć, żeby im móc przyłożyć.

Musisz być naprawdę sfrustrowanym i ubogim psychicznie człowiekiem.

@misiou

No i jeszcze dodam że swój frajerski „smutek z którym mnie obserwujesz” ofiaruj albo swojej dziewczynie albo swojemu chłopakowi, zależy co lubisz, jeśli w ogóle kogoś masz.

O mnie się nie martw.

Proszę o powrót dyskusji na merytoryczne tory zanim sam przestawię zwrotnicę :)

Tak przy okazji szukania informacji o audycie TrueCrypta i używaniu Bitlockera znalazłem ciekawostkę. Klucze do Bitlockera w pewnych okolicznościach wysyłane są do OneDrive. Po prostu duże WOW :)

http://cryptome.org/2014/11/ms-onedrive-nsa-prism.htm

Skoro dbasz o bezpieczeństwo, to mam nadzieję że założyłeś już email na szyfrowanej (genialnej) poczcie ProtonMail: https://protonmail.ch/

Pozdrawiam, Duży Pies

ProtonMail nie polecam. Gdy startowali chciałem tam założyć konto i zaraz się zniechęciłem. Po pierwsze okazało się, że nie jest to normalna poczta z POP3/IMAP/SMTP, tylko webmail. Po drugie okazało się, że pracuje wyłącznie z Chrome i pochodnymi, a nie z Firefoksem lub czymkolwiek innym. Podziękowałem.

Jedno z kont posiadam na Innocence.se http://innocence.se/

Dostęp wyłącznie przez sieć Tor. Żadnego webmaila. Żadnych reklam. Serwery poczty ukryte w sieci Tor (jako hidden services). Pod adresem http://innocence.se/ jest jedynie prywatna bramka Tor – wyjście do innych dostawców poczty. Cena 0.2 BTC.

Jak ktoś chce, to może znaleźć tańszych lub darmowych dostawców poczty szanujących prywatność. Jak chcesz coś znaleźć dla siebie, to przeczytaj:

http://kryptoanarchizm.libertarianizm.net/showthread.php?tid=3401&page=3

Na protokół DarkMail od Ladar’a Levisona i jego implementacje należy jeszcze trochę poczekać. Prawdopodobnie znacznie szybciej pojawi się wyjście do normalnego internetu, rozproszonej poczty sieci I2P I2P-Bote – https://en.wikipedia.org/wiki/IMail

eh, mi proton z ffoxem funkcjonuje.

ProtonMail nie polecam. Gdy startowali chciałem tam założyć konto i zaraz się zniechęciłem. Po pierwsze okazało się, że nie jest to normalna poczta z POP3/IMAP/SMTP, tylko webmail. Po drugie okazało się, że pracuje wyłącznie z Chrome i pochodnymi, a nie z Firefoksem lub czymkolwiek innym. Podziękowałem.

Jedno z kont posiadam na Innocence.se http://innocence.se/

Dostęp wyłącznie przez sieć Tor. Żadnego webmaila. Żadnych reklam. Serwery poczty ukryte w sieci Tor (jako hidden services). Pod adresem http://innocence.se/ jest jedynie prywatna bramka Tor – wyjście do innych dostawców poczty. Cena 0.2 BTC.

No to ciekawe, że ja ProtonMail normalnie na FF obsługuję;)

Zgodzę się że brakuje POP3/IMAP/SMTP, że jest tylko webmail.

Zobaczymy co będzie za jakiś czas, bo Protona ciągle udoskonalają, teraz to dopiero Beta, choć stabilna. Fajne jest 2x szyfrowanie, do konta i do mailboxa do którego tylko user ma dostęp. Mimo wszystko trzymam kciuki za projekt. Ma potencjał, bo jest NSA-proof;)

.

Innocence nie znam, ale jeśli dostęp jest wyłącznie przez sieć Tor, to dla mnie jest niedopuszczalne.

Aaaa, tutaj napisałeś :)

Pooglądam, ale i tak już gmail oraz podobne usługi zapewne pozwoliły już dawno mnie sprofilować itd itp :)

Zarejestrowałem się i czekam. Ciekawy serwis :)

http://www.dobreprogramy.pl/ProtonMail-startuje-publiczna-beta-bezpiecznej-poczty-email-ze-Szwajcarii,News,54487.html

@malpa to nie są bzdety tylko celowa, zmasowana akcja którą można zaobserwowac na wszystkich tego typu stronach, jakichś środowisk. Do głowy przychodzą mi 3. Albo są to służby ,,,ale jeśli są normalni to powinni się cieszyć ,że ludzie się zabezpieczają utrudniając tym działaniem, ruchy złodziejom i zboczeńcom. Albo są to administratorzy|dostawcy internetu którzy zbierają dane o upodobaniach, poglądach politycznych, i dostarczają je „zielonym ludzikom” za pieniądze lub szemrane przywileje. Albo jest to szajka pedofili, Gorzej jeśli oni wszyscy działają wspólnie i w porozumieniu, ponieważ niedługo zaczną zabraniać zasuwania wieczorem zasłon w oknach by móc zaspokajać swoje parszywe zboczenia, ba zaczną się wpinać w dupy normalnym obywatelom żeby sprawdzić co kto jadł na obiad. Nie wierzcie w PRLowską papke komuchów!. Używajcie szyfrowanych VPN, Tor, Proxy, wszystkiego co utrudni życie tym zbokom. Jeśli macie na dyskach zdjęcia dzieci to je zaszyfrujcie choćby takim 7z, czy Winrar-em, a do hasła dodajcie „Chińskie krzaczki”, „Arabskie szlaczki”, czy „Niemiecki kleksy” albo wszystkie razem, co skutecznie uniemożliwi złamanie takiego hasła, rozwiązanie o ileż proste o tyleż skuteczne. ..A jeszcze korporacje do głowy mi przyszły. Komu jeszcze może zależeć na inwigilacji wszystkich obywateli prucz wymienionych wyżej zboczeńców, komuchów?, jak ktoś ma jakiś pomysł to chętnie poddam analizie.

Tor i bezpieczeństwo.

Tutaj proszę zwrócić uwagę

na drugie słowo ;).

Szyfrujmy.